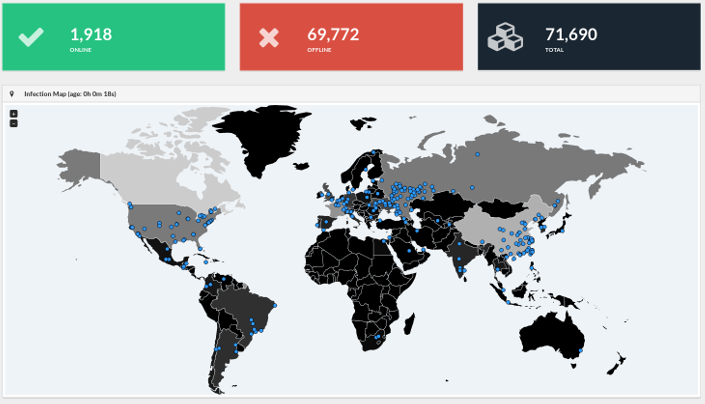

目前,您可以观察到Wana Decrypt0r 2.0 Trojan-Decryptor的大规模攻击。

在完全不相关的不同网络中观察到该攻击。

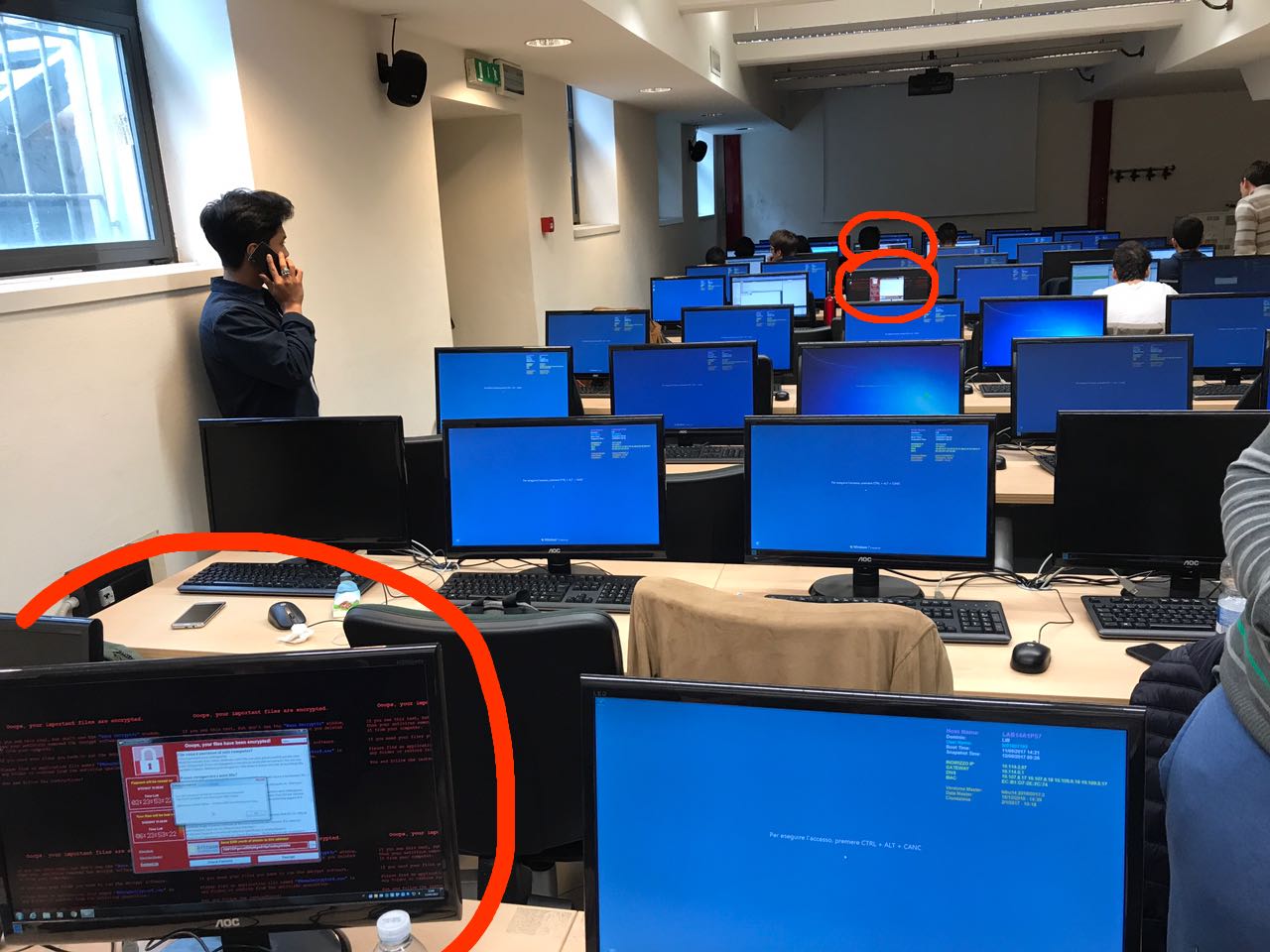

勒索软件在大学实验室中传播( 从这里开始 )

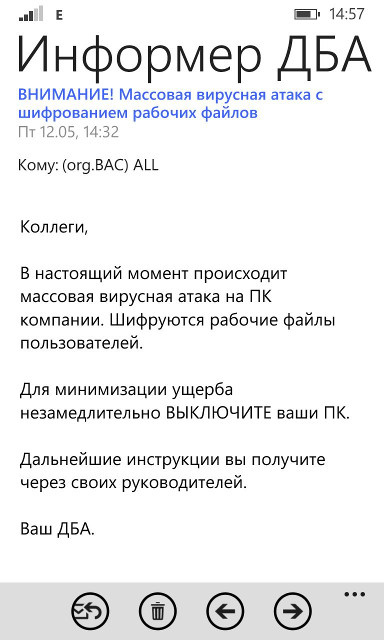

一些公司建议用户关闭计算机,并等待进一步的说明。

与以前的同事联系时,我对类似的故事感到惊讶。

对于我来说,今天我正在为云系统准备几个新的Windows映像,其中包括Windows Server 2008 R2。

最有趣的是,一旦我安装Windows并在其上设置了静态IP地址,它便立即被感染了几分钟。

所有Windows映像均从MSDN获得,散列相同,因此排除了感染映像的可能性。

尽管存在这样一个事实,即仅将向外看的唯一网络接口的防火墙配置配置为“公共网络”。

Nmap找不到打开的端口 。 nmap输出显示即使在这种情况下,默认情况下某些端口仍向外打开:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

— Virtio-, Windows CD.

ISO- — Fedora, .

Windows .

, .

:

, :

UPD: , SMBv1.

:

- , SMBv1. ( Windows 8.1 ):

dism /online /norestart /disable-feature /featurename:SMB1Protocol

UPD2: . :

100% .

, , Windows .

UPD3: :

, . FuzzBunch, Shadow Brokers Equation Group, . .

Microsoft MS 17-010, .

https://github.com/fuzzbunch/fuzzbunch .

DoublePulsar.

, 445 MS 17-010, DoublePulsar

, .

UPD4: :

UPD5: :

UPD6: :

- WannaCrypt , iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

, @MalwareTechBlog, , - , .

, , , ; , . , .

- 12 . 300 . 99 , , «», . , , . .

, , Windows, .

UPD7: Microsoft (Windows XP Windows Server 2003R2)

UPD8: 2ch.hk

Shadow brokers

C/Python

Linux

?

Linux

IP

445

SMB , ,

.

UPD9: :

UPD10: killswitch UPD6.

xsash, Inflame, Pulse, nxrighthere, waisberg, forajump, Akr0n, LESHIY_ODESSA, Pentestit, alguryanow .