微软以其总裁兼首席执行官布拉德·史密斯(Brad Smith)为代表,对全球蠕虫和加密勒索软件流行的WannaCrypt(WannaCry,WanaDecrypt0r)采取了

正式立场 。 自周五以来,该恶意软件已感染

了150多个国家/地区的20万多台计算机 ,英国和俄罗斯遭受的打击最大。 该蠕虫使用来自NSA军械库的ETERNALBLUE漏洞在两个版本的Windows中传播了一个未密封的漏洞,黑客在

两个月前将其

解密 ,此外还使用了Windows,Linux,HP-UX,SunOS,FreeBSD,JunOS,其他操作系统和应用程序的许多其他漏洞。防病毒类型。

布拉德·史密斯(Brad Smith)将美国国家安全局(NSA)网络武器库的泄漏情况与从军方盗窃的战斧导弹进行了比较。 如果有如此强大的武器发给攻击者,那就等着麻烦。 ETERNALBLUE漏洞也发生了同样的事情。

Smith强调,Microsoft在NSA泄漏后几天(即2017年3月14日)发布了一个修补程序,以修复此漏洞。 修补程序仅针对最新版本的Windows发行,仍保留官方支持。 不幸的是,有些用户没有安装安全更新,还有数亿人仍坐在旧版Windows上,而这些Windows XP根本没有发布补丁。 因此,感染已经扩散得如此之快。

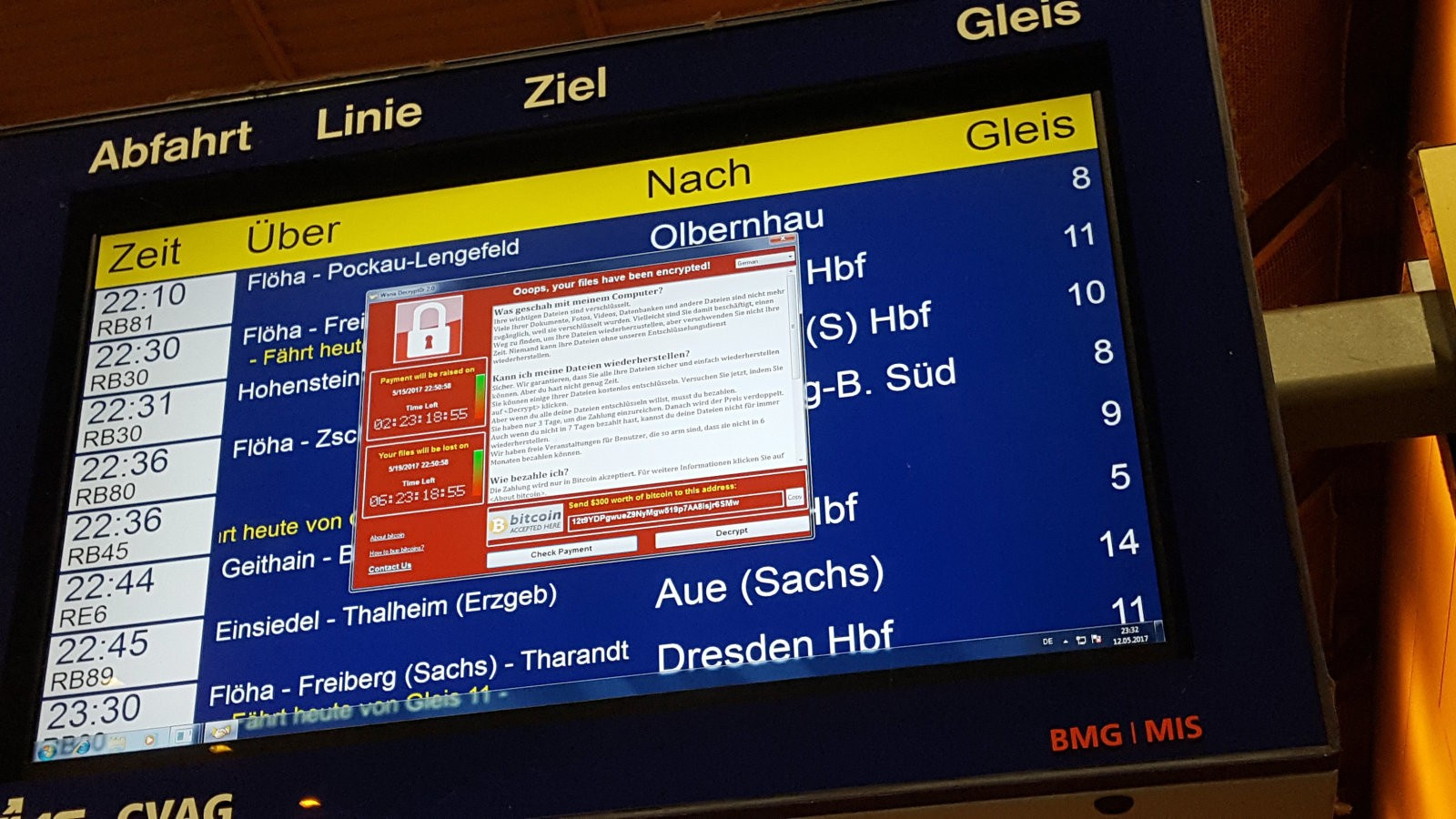

周五,许多医院,银行,商业公司,政府组织和家庭用户的计算机受到了攻击。 雷诺公司

暂停了法国

几家工厂的工作 ,日产计算机工程师正试图将计算机恢复到英语工厂。 日立工业集团的员工

无法接收和发送电子邮件 ;在中国,一些中石油加油站拒绝付款。 这次袭击是由许多俄罗斯国家组织,包括内政部,俄罗斯银行和卫生部进行的。 根据

InfoWatch专家的说法 ,在俄罗斯造成大量受害者的原因之一可能是在个人用户中大量散布了盗版软件。

意识到这一流行病的严重性,微软在周五迅速发布了针对旧版Windows的补丁程序,这些补丁已经停止支持,包括Windows XP。 公司负责人表示,员工必须努力工作才能发布补丁。 布拉德·史密斯(Brad Smith)说,微软公司有3500名安全专业人员,该公司致力于安全问题。

微软认为,针对这种攻击的唯一防御措施只能是对计算机系统进行普遍,及时的更新。 同时,Microsoft理解,由于现代IT基础架构的复杂性和异构性,在实践中很难做到这一点。

微软总裁说:“世界各国政府应将这次袭击视为唤醒的信号。” “他们需要改变方法,并在网络空间中实施与物理世界中的武器相同的规则。” 各国政府应通过将这些漏洞隐藏在[NSA]中并利用这些漏洞利用来考虑对平民造成的损害。 这是我们呼吁在2月通过《

日内瓦数字公约》以解决这些问题的原因之一,其中包括要求政府向供应商披露漏洞,而不是累积,出售和利用漏洞的新要求。”

专家建议,当前的病毒攻击(尚未结束-预计

第二波攻击)将增加

网络保险的普及。 现在,这个市场的价值每年为2.5-3亿美元,其中90%的网络保险是在美国发行的。 如果加密勒索软件损害了他们的业务,则被保险公司可以期望获得保险赔偿。 但是在许多情况下,只有在公司安装了Microsoft的补丁程序后才支付保险。 如果公司未先联系保险公司就向勒索软件支付了赎金,则可能会拒绝保险。

根据网络风险建模公司Cyence的说法,当前的WannaCry流行病已导致全球价值40亿美元的业务停摆,造成了整体经济损失。非营利研究机构美国网络后果小组估计,数亿美元的估值更为现实。 ,不超过十亿。