WikiLeaks继续从CIA抽出血脉,逐渐一点一点地发布有关美国人用于间谍活动的黑客工具的文件。 侦察员被迫一一撤回这些工具,因为现在它们已被解密。

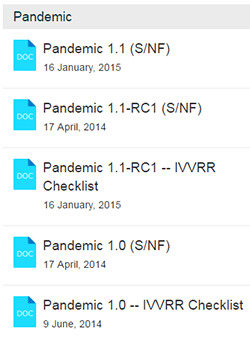

2017年6月1日,WikiLeaks发布了

Pandemic程序的文档,

该程序 是Windows文件系统微型过滤器 ,用于分发恶意文件。 当通过SMB复制文件时,大流行会替换文件的内容。 接收者会收到一个具有相同名称的任意文件,而不是原始内容(这可能是原始程序的木马版本-GT先前

发布了 CIA发布木马版本

的程序列表 ,这些程序是VLC Player便携式,IrfanView,Chrome便携式,Opera便携式,Firefox便携式,卡巴斯基TDSS Killer Portable,Notepad ++,Skype,7-Zip Portable,Portable Linux CMD Prompt,2048等。 因此,病毒会在本地网络中迅速传播。

为了掩盖其动作,服务器上的原始文件保持不变,但是收件人在复制此文件时已经收到带有木马的版本。 非常有效且简单的武器。 它特别适合安装在文件服务器上,在该服务器上执行文件的批量复制。 想象一下,服务器上的所有文件都是干净的,已经过防病毒检查,并且不包含任何可疑文件。 但是,当您复制它们时,会得到带有木马的版本。

Pandemic支持同时替换20个文件中的代码,最大文件大小为800 MB。 系统可以对指定的远程用户列表(目标)执行替换。

顾名思义,本地网络上唯一受感染的计算机被视为一种“零病人”,从而开始大规模感染-大流行。 从文件中还不清楚新的受感染机器是否也像“零号病人”一样成为感染的载体。 如果代理选择一个最大800 MB的有效负载(他希望将其包括在欺骗文件中),则可能是可行的。 日期为2015年1月16日的

Pandemic 1.1文档指出,在服务器上安装Pandemic书签仅需15秒钟,尽管该文档(再次)没有说明如何安装该工具。

安装后,将在注册表中创建2个子项和3个值,因此该程序可以在重新启动服务器后继续运行。

在配置实用程序的键中,有一个键可以设置服务器的生命周期,以分钟为单位,开始工作之前的延迟,在远程模式下按需卸载的设备的名称,感染的SID列表(最多64个标识符),单独的

不能感染的SID列表,保存日志和其他参数的路径。

该工具包包含

Pandemic_Builder.exe和

Control.dll文件,并在使用必需的参数进行编译后,将创建

pandemic_AMD64.bin文件(对于32位版本,则为

pandemic_x86.bin )。

该手册说,该工具在替换文件时不会检查文件的内容(文件存在的事实除外),因此,代理应注意:“如果不小心指定了.txt文件来替换.exe文件,则可能会出现问题,”警告该文档。 “仔细检查您要用来替换的文件。”

大流行病是美国中央情报局的另一种间谍工具,以前尚未为公众所知。

2017年3月7日,WikiLeaks网站

开始作为Vault 7项目的一部分,于2017年3月7日

发布美国中央情报局的机密文件集合,

“零年级”集合的第一个也是最大的一部分包含8761个文件,其中包括各种恶意软件,病毒,特洛伊木马列表,数十个0day漏洞利用,有效载荷,远程控制系统和相关文档。 集合的所有部分都有数亿行代码。 根据Wikileaks激进分子的说法,在发生此类泄密事件之后,CIA失去了其大部分黑客武器库的控制权。

从位于兰里(Langley)的CIA网络情报中心的高度安全的网络中获取的文件。 维吉尼亚州 哪位线人(叛徒)在WikiLeaks中合并了文档,还是由于黑客入侵而被盗,还是未知的。

现在,带有文件列表的pdf代替了带有文件的文件夹。 朱利安·阿桑奇(Julian Assange)在检查完文件后答应了,但WikiLeaks并不着急。 但是,就目前的形式而言,就已发布文件的数量而言,Vault 7的第一部分(零年级)已经超过了从爱德华·斯诺登那里接收并在三年内发布的所有NSA文件的数量。

3月之后,WikiLeaks逐滴给出了文档的下一部分-这些是对特定CIA工具的描述的小集合。 例如,

精选了12篇有关2008-2013年黑客攻击iPhone和Mac的文档。 或用于混淆代码和注释的

Marble框架 ,以误导对手有关程序的原产国。 通常,文档每周发布一次。

朱利安·阿桑奇(Julian Assange)表示,“零年级”的第一部分占CIA Vault 7文档总数的不到1%,但如果他继续以这种速度发布文件,它将永远持续下去。