CIA软件工具似乎取之不尽。 WikiLeaks团队已经发布了一些此类软件的集合,但是每次新发布都令人惊讶。 几天前,WikiLeaks团队

发布了有关CIA漏洞利用的其他信息,这些漏洞被用来攻击10个最著名的网络设备制造商(包括Linksys,Dlink和Belkin)的路由器。 该软件允许攻击者监视和操纵流量,这适用于传入和传出的数据包。 此外,使用相同的软件感染连接的设备。

有问题的软件包称为CherryBlossom。 据报道,该软件对几种型号的路由器最有效,包括D-Link DIR-130和Linksys WRT300N。 这是因为即使使用复杂的管理员密码,这些设备也容易受到远程黑客攻击。 该软件包中的漏洞利用之一,称为Tomato,可让您提取密码,无论密码多么复杂。 同时,通用即插即用功能仍然可用,并且可供网络罪犯使用。

根据WikiLeaks报告的判断,在此恶意软件的帮助下,员工破解了大约25种路由器模型的保护。 修改此软件时,易受攻击的设备的“范围”扩展到100个型号。

CIA的软件包描述

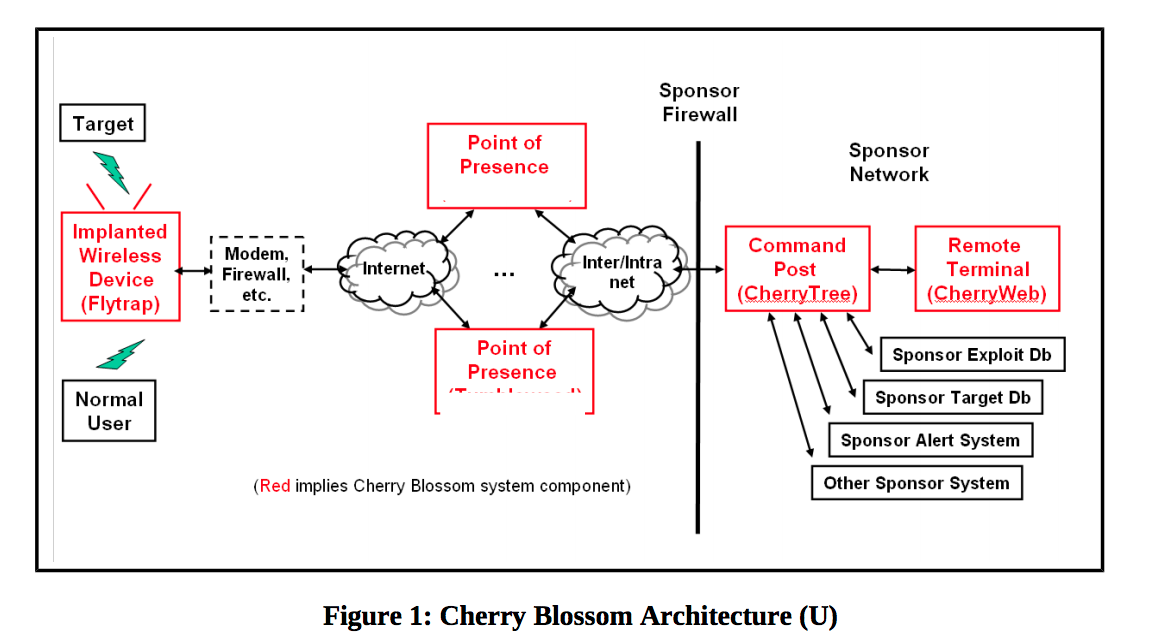

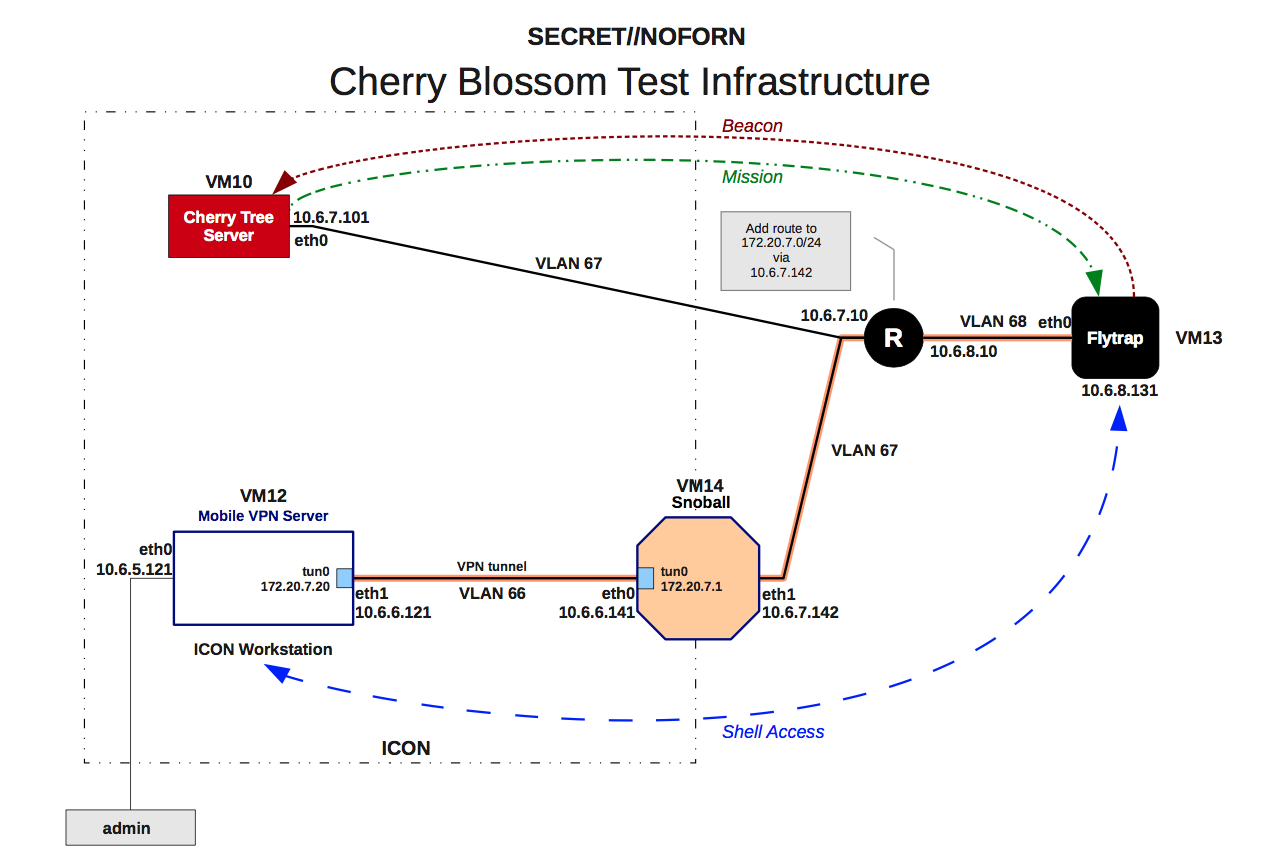

在175页上 ,信息全面。 一旦漏洞利用发现了漏洞并感染了路由器,它就会通过与代码名称为CherryTree的CIA服务器联系来获取“ FlyTrap”的状态。 路由器定期发送有关其状态的信息以及可能对CIA人员的活动有用的各种信息。 如有必要,路由器可以发送各种任务。 例如,跟踪某种类型的流量或以特殊方式对其进行修改。

此外,如果需要,CIA官员几乎可以感染连接到路由器的任何设备。 并且还监视这些设备的IP,MAC地址,电子邮件用户,其昵称和VoIP号码。 如果愿意,您可以跟踪特定用户的所有流量,也可以强制受害者计算机上的浏览器打开对当前用户会话的访问权限。

樱花基础设施

樱花基础设施有趣的是,被感染路由器传输到CIA服务器的所有信息都被加密了。 要访问它,需要进行密码身份验证,因此第三方(例如,发现路由器与第三方服务器联系的信息安全专家)无法解密此流量。

用于路由器的CIA软件包的技术差异并不是什么新鲜事物-这里的专家没有什么可以感到惊讶的。 攻击者和信息安全代表已使用所有这些方法很多年了。 但是从原则上讲,CherryBlossom软件包可以称为已使用过的所有软件包中功能最强大的软件包(当然,我们只是在谈论已知的软件)。 它具有用户友好的界面,命令行控件以及其他功能的完整列表。

值得注意的是,作为

Vault7任务的一部分,WikiLeaks已打开有关此软件的信息。 以前,该资源已经发布了许多来自CIA的间谍软件信息以及软件本身。 中央情报局尚未确认或否认有任何参与,但没有什么可控制的。 但是,研究过此信息的信息安全专家声称CIA参与了软件的创建和技术文档的准备工作,对此毫无疑问。

此版本的WikiLeaks中没有源代码或可执行文件。 根据资源代表的观点,所有这些软件都可能落入坏人之手,然后路由器的漏洞将以三倍的热情被利用。 该软件本身由影子经纪人黑客组织上载,因此抗议唐纳德·特朗普的政策。 他们的工作导致了WCry恶意软件的传播,该恶意软件感染了90个国家的727,000台计算机。 但是,尚不清楚这些家伙是否拥有WikiLeaks谈论的软件。