来自韩国的托管服务提供商最近向加密勒索软件程序的开发人员支付了约100万美元的加密货币。 为什么那么多? 事实是勒索软件感染了Linux上运行的153台服务器。 这些服务器托管着公司客户的3400个站点。

最初,该恶意软件开发人员希望获得440万美元的收入,该公司表示这笔钱太多了,因此无法支付。 在那之后,网络罪犯对“只有”一百万美元感到满意,因此他们同意放慢食欲,现在公司的员工都在从事数据恢复工作。 这不是一个快速的过程,因此客户将不得不等到所有站点和服务重新开始工作。

该公司代表

说: “这是一项艰巨的任务,但是我正在做一切取决于我的事情,并且我将尽一切努力使服务器恢复正常工作。”

值得注意的是,该恶意软件的主要问题在于它可与Linux一起使用。 Ramsomware的名称为Erebus(以前有这种恶意软件的变种攻击Windows系统)。 病毒如何渗透到公司服务器尚不清楚。 整理出技术支持,试图了解实际情况。

也研究了这种情况的第三方专家

认为 ,问题可能出在托管者使用的过时软件中。 例如,Nayana网站在内核版本为2.6.24.2(2008)的Linux服务器上运行。 此版本中有许多漏洞,包括“脏牛”,它使攻击者能够获得对系统的root访问权限。 除了过时的内核版本外,该公司还使用Apache版本1.3.36和PHP版本5.1.4,所有这些版本均于2006年发布。 可以说,过去十年来,攻击者上下研究了该软件,学会了破解所需的一切,这将是多余的。

Erebus于2016年9月首次

出现 (或更确切地说,它是首次发现)。 然后发布了更新版本,它发生在2017年2月。 然后,开发人员“教”他们的产品来绕过Windows中的“用户帐户控制”。

有趣的是,Linux版本的Erebus现在主要在韩国运行。 也许是因为不仅Nayana使用过时的软件,而且该地区的其他托管公司也这样做。

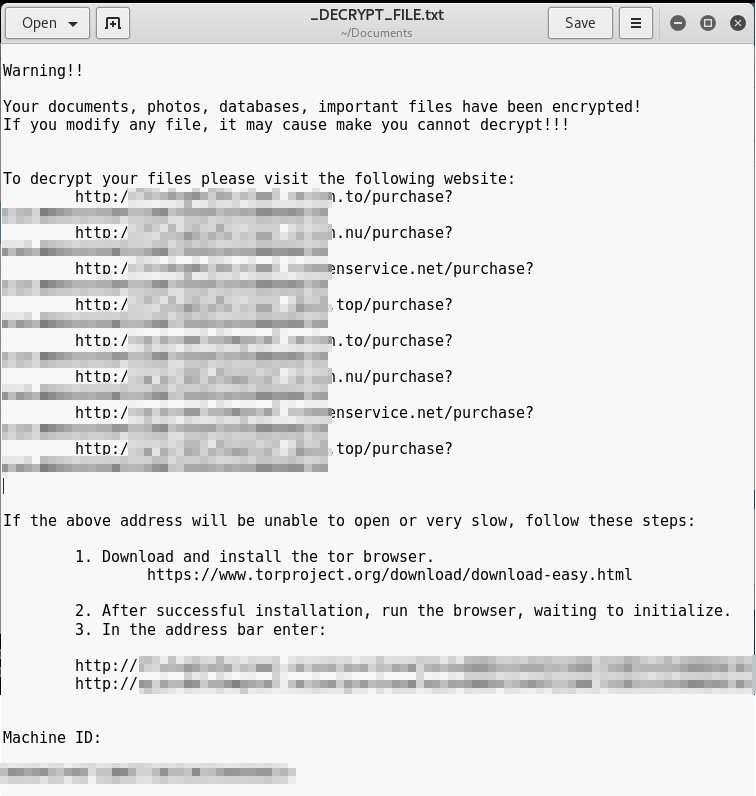

| 标头(0x438字节) |

| RSA-2048加密的原始文件名 |

| RSA-2048加密的AES密钥 |

| RSA-2048加密的RC4密钥 |

| RC4加密的数据 |

您只能在需要从网络罪犯那里购买的钥匙的帮助下才能执行此操作。 事实是,首先使用RC4逐块加密文件,块大小为500 KB。 每个块的密钥都是随机生成的。 然后已经对RC4密钥进行了编码,这是使用文件中存储的AES算法完成的。 并且此密钥已经使用RSA-2048算法加密,该算法也存储在文件中。 这些密钥在本地生成,并且可用。 但是这些是公用密钥,但是专用密钥是使用AES和另一个随机生成的密钥加密的。

有问题的Erebus版本会加密433种不同的文件类型。 如上所述,除了从入侵者那里购买外,不可能通过任何其他方法获得私钥。 几位分析攻击的专家证实了这一点。

现在,托管人正在与韩国的执法机构紧密合作,以试图发现入侵者。 但是,当然,除了公司的搜索之外,值得首先恢复服务器和客户的数据,然后更新过时的软件,然后将所有精力都花在搜索入侵者上。

来自韩国的托管人并不是唯一要向攻击者付款的组织。 去年,来自美国的一所学校

购买了解密文件

的密钥,并在其服务器上发起了一次成功的攻击。 的确,在这种情况下,它不是大约一百万美元,而是大约8500美元。

去年11月,由于使用了加密勒索软件,旧金山窄轨铁路的

所有乘客都有机会免费乘车。 事实是,加密勒索软件对旧金山市政运输局(

SFMTA )运输公司的所有付款终端进行了加密。

去年,医院的服务器也感染了恶意软件,该医院也向勒索软件开发人员付款。 目前,据我们所知,付款记录的持有人是Nayana,上面已经讨论过。 可能有人付了更多钱,但对这些案件一无所知;受害者很可能只是想保持匿名。