2017年6月22日,WikiLeaks网站发布了名为

Brutal Kangaroo的 CIA项目文件。 这是Windows的一组工具,旨在感染使用闪存驱动器与Internet断开连接的物理隔离计算机(空气间隙)。 该信息是相对最新的:

程序文档日期为2016年2月23日。

物理间隙(空气间隙)-当安全的计算机网络与不安全的网络和Internet物理隔离时,确保安全的措施之一。 在这种情况下,对于网络外部的计算机,无法与网络中的计算机建立通信。 对于情报机构,这样的系统构成了一个特殊的问题。 首先,在此类计算机上安装间谍软件的过程很复杂:您需要为它们提供USB闪存驱动器。 其次,如果物理上隔离了受感染的计算机,则很难提取信息。

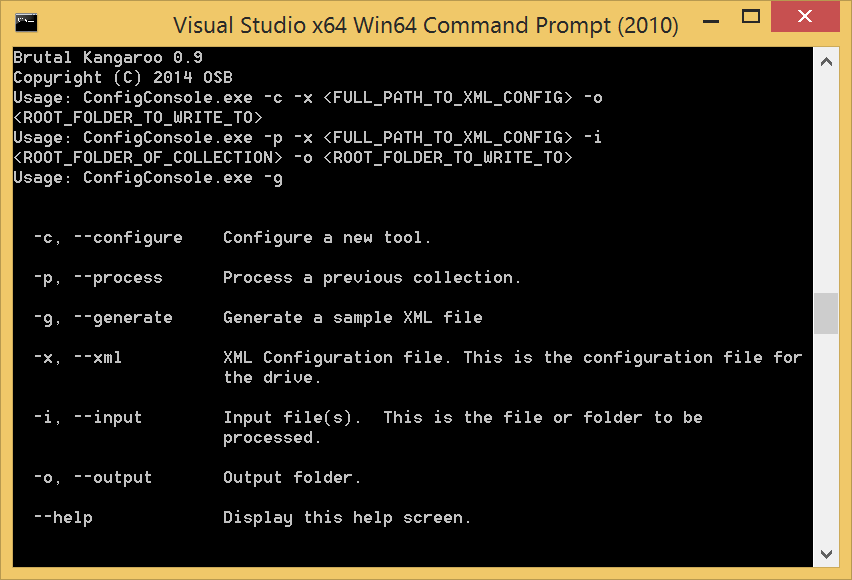

该文档指出,“野蛮袋鼠”项目包含以下组件:

- 漂流截止日期:闪存驱动器感染工具。

- 破碎的保证:跟踪自动闪存驱动器感染的服务器端工具也是分发Brutal Kangaroo套件的主要方法。 要感染单个闪存驱动器,请使用“漂移截止期限”程序。

- 残破的承诺:残酷的袋鼠后处理器。

- 阴影:存在的基本机制。 这是第2阶段工具,它在封闭的网络内扩展并充当隐藏的CnC网络。

为了使残酷袋鼠正常工作,必须在计算机上安装.Net 4.5。

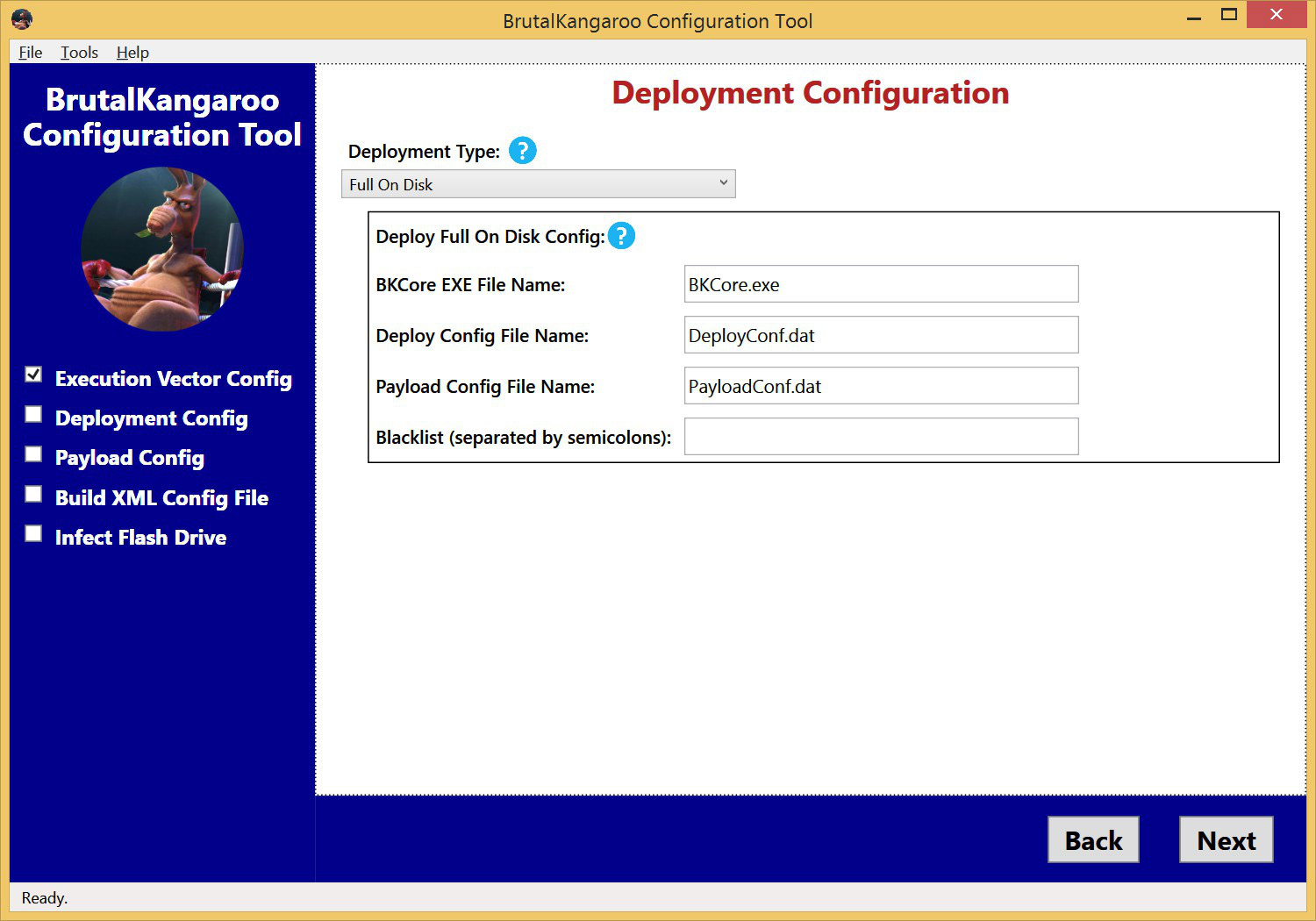

在Drifting Deadline程序中,用户从闪存驱动器中选择恶意代码的执行向量:它可以是x86和x64 DLL,它会自动加载到资源管理器中,或者是.lnk文件autorun.inf设置。 恶意负载可以直接注入到进程explorer.exe(在32位操作系统上)或svchost(在64位)上,并且永远不能写入磁盘。 或者,您不能设置自动执行向量,而仅保留可执行文件,受害者必须手动启动该可执行文件。

然后,在闪存驱动器上,需要放置三个Drifting Deadline实用程序文件。 用户选择以哪种格式放置文件:文件可以分配任意名称,也可以在将文件压缩成具有任意名称的文件时应用压缩格式。 在后一种情况下,文件被压缩到一个加密blob中。

接下来,侦察员选择将记录在USB闪存驱动器上的间谍模块,并指示需要收集受害者系统中的哪些信息并将其写入USB闪存驱动器。 为收集的文件创建一个掩码。 它还指示要收集的最大信息量和应保留的闪存驱动器上可用空间的最小百分比(可能是为了避免引起怀疑)。 指示所收集信息的记录格式。 例如,所有内容都可以写入现有文件(例如jpg或png),也可以直接通过NTFS中的数据流写入,而这些数据流将被隐藏。 它指示间谍程序模块的最大启动次数,启动条件(例如,仅在系统管理员获得授权的情况下),黑名单进程,取消启动的过程等。所有选定的配置设置都保存在XML文件中。 之后,您可以执行该程序来感染闪存驱动器。

野蛮袋鼠支持这种操作模式:如果可以通过Internet访问“主要主机”,则CIA代理会对其进行远程感染,并且USB闪存驱动器已从此计算机自动感染。 假定毫无戒心的受害者将获得USB闪存驱动器-并将其带到物理隔离的计算机上,然后再将其带回。 在这种情况下,存储在闪存驱动器上的所有收集的数据都将转发给CIA代理。

有趣的是,这些文档解决了与使用间谍软件相关的一些问题。 例如,如果软件在插入计算机后自动从USB闪存驱动器启动,则表明防病毒软件会显示警告消息。 同时,防病毒软件本身对程序的工作文件的识别程度较低。

在从2012年到2016年创建的11个文档的公开选择中。 也有以前工具的文档,而不是使用“漂流截止日期”。 这些工具的开发人员是CIA Engineering Development Group的一个部门。 该部门是数字创新(DDI)管理局的一部分,请参阅

CIA组织结构图 。 它参与了所有CIA软件的开发,测试和维护。 它还开发

了 WikiLeaks先前发布的

许多其他漏洞利用 ,包括一个名为Weeping Angel的三星电视漏洞利用,该漏洞在电视关闭时会在电视上添加“假装”模式,但同时会记录房间中的对话并将它们通过Internet发送到CIA服务器。