电磁信号采集设备

电磁信号采集设备在运行期间,任何计算机都会创建一个电磁场,其中的频谱分量会根据设备执行的操作而略有变化。 这些物理定律是通过电磁辐射进行攻击的基础-代表通过第三方渠道进行的攻击的类别。 有关设备中物理过程的信息可能足以恢复内存中的位值。

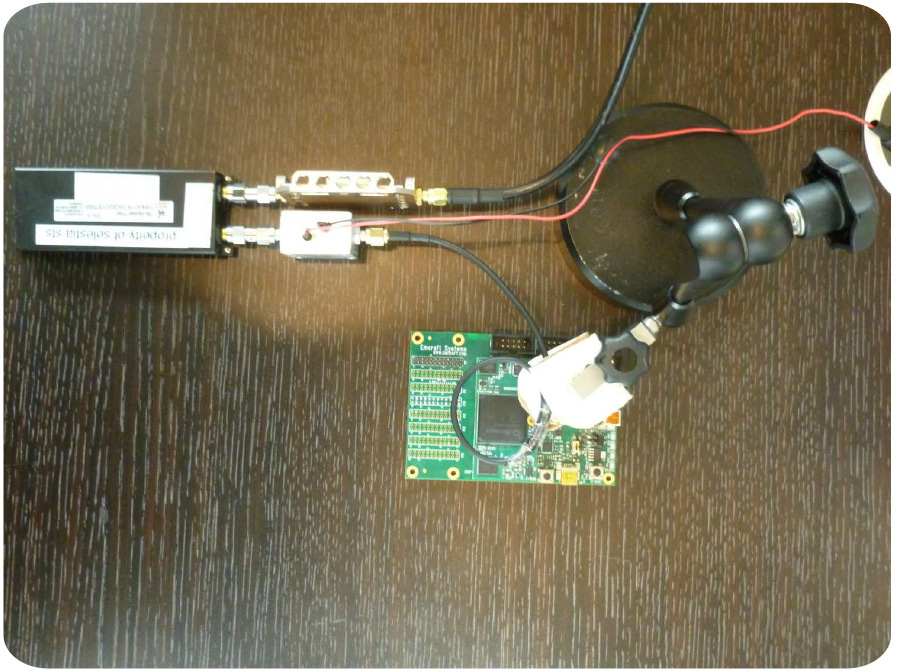

扫描PC的电磁辐射以读取密码的过程较早,但这里没有新内容。 但是,在此之前,使用了许多昂贵而笨重的设备。 现在,威胁已达到新的水平。 原则上,即使只是坐在PC旁,口袋里有一个小的“虫子”,受害者甚至不会注意到这种攻击(如上图所示)。

Fox-IT的研究人员演示了使用至少价值200欧元的最少设备在1米外进行的

TEMPEST攻击。 为了收集必要的信息量,有必要记录5分钟(距离1米)或50秒(距离30 cm)的电磁辐射。

作者在

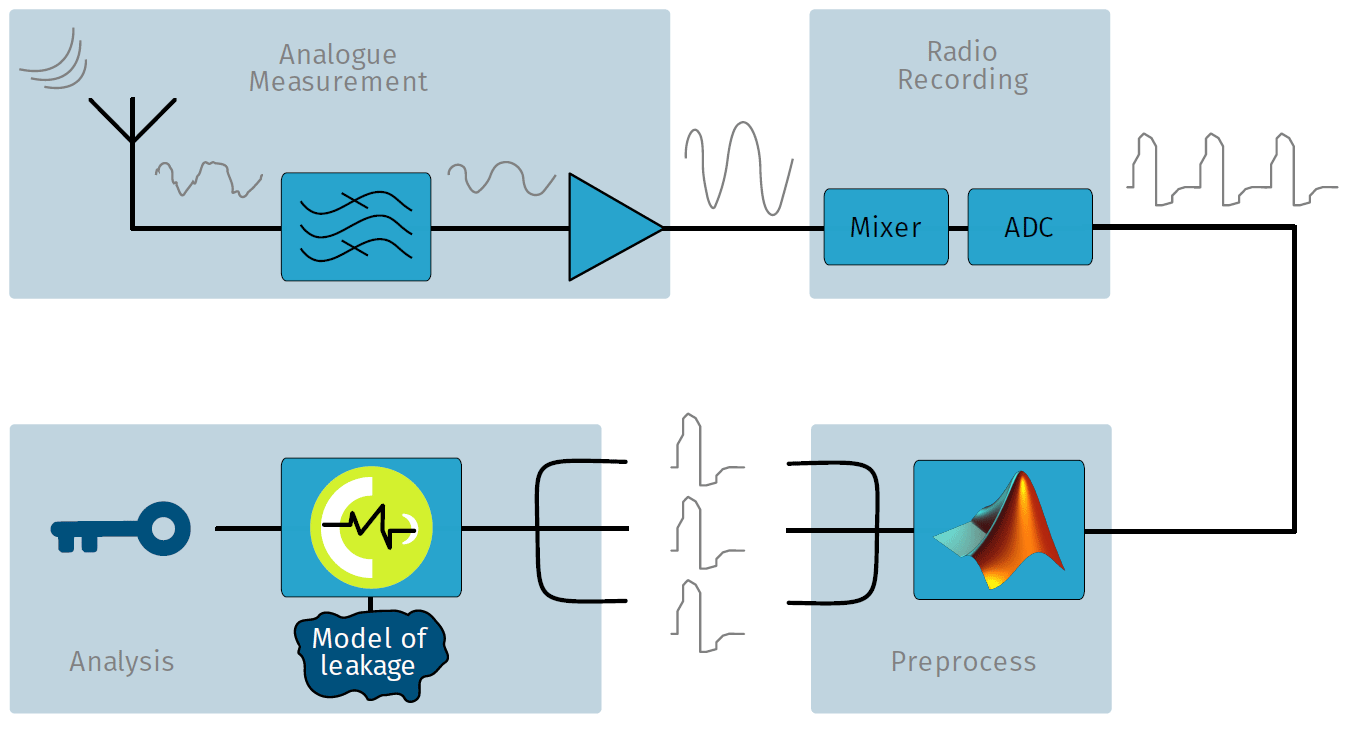

科学论文(pdf)中更详细地描述了实验条件。 下图描述了攻击算法。 它包括四个阶段:

- 模拟量测量。

- 记录无线电信号。

- 预处理。

- 分析。

对于模拟测量,您需要带有相关电子设备的天线,该天线将测量电磁场的特征,过滤所需的频率并放大信号。 事实证明,一个小而简单的环形天线非常容易用一条不必要的电缆和胶带制成,可以有效地捕获信号。

环形天线

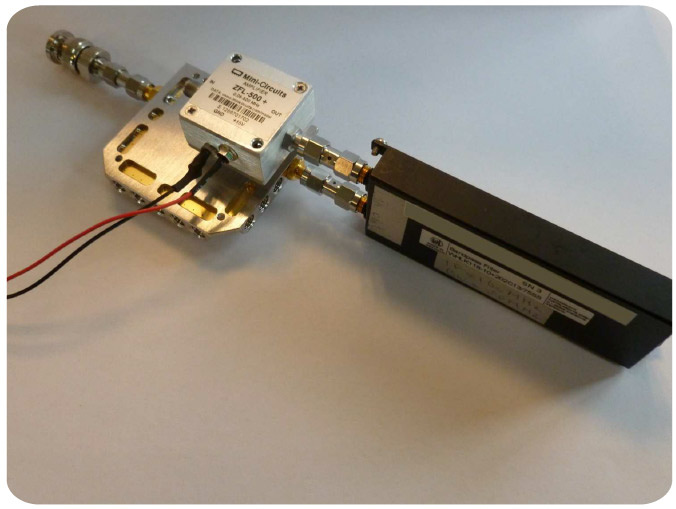

环形天线然后对信号进行滤波和放大。 研究人员在时钟频率(142 MHz)附近过滤了10 MHz宽的区域,并使用便宜的Mini Circuits放大器对其进行了放大。 所有硬件的成本不到200欧元。

滤波放大器

滤波放大器在记录无线电信号之前,先进行数字化。 您可以在各种设备上记录信号:从昂贵的专业设备到闪存驱动器形式的预算软件无线电,价格为20欧元。 实验表明,即使是便宜的闪存驱动器也足以记录成功攻击的信号。 换句话说,不仅情报机构或拥有大量情报预算的公司都可以进行此类攻击,而且绝对是任何人。 这里不需要很多钱。

在预处理过程中,程序将使用AES-256密钥搜索开始在计算机内存中进行加密的信号区域。 信号分为相应的块。 还提供数据转换以用于后续分析。

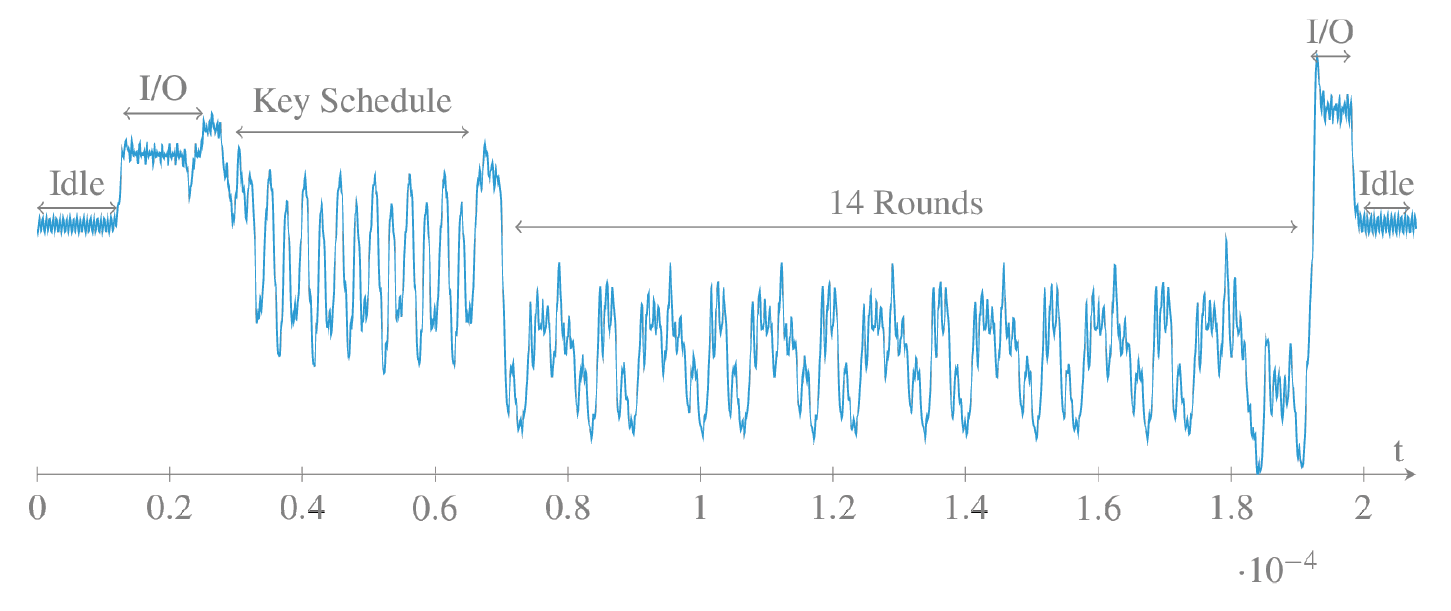

下图显示了SR-7100在10 MHz频段记录的信号。 该信号对应于在SoC SmartFusion2上运行的一个AES-256加密单元。 在实验中,使用了ARM Cortex-M3内核上AES的OpenSSL实现。 如您所见,清晰,清晰的图案在处理的每个阶段都是可见的。 您可以看到来自处理器的输入/输出信号,密钥计划的计算阶段和14轮加密。

当然,无法从如此小的片段恢复密码。 有必要通过对不同的输入数据进行加密回合来积累大量这样的计算单元。 为了积累信息,您还需要在计算机旁边坐几分钟,将天线藏在口袋里。

记录的电磁辐射信号对应于设备的功耗。 反过来,它与处理器在特定时间点处理的数据相关。

最后,使用Riscure Inspector程序执行分析。 任务是找到关键字节的猜测值与记录的信号之间的相关性。 这是最困难的部分,因为您需要开发一个有效的信息模型,该信息模型将从计算机内存泄漏到电磁场中,以便分析可以真正预测加密密钥的字节。 在这种情况下,通过枚举每个密钥字节的所有256个可能值来执行分析。 研究人员写道:为了猜测每个字节的正确值,仅几秒钟就足够了(每个字节256个选项,对于32个字节,这是8192次尝试)。 为了进行比较,AES-256上的直接暴力将需要搜索

2,256个选项,并且将持续到宇宙末日。

因此,Fox-IT专家设法解决了所有难题。 据他们判断,这是首次公开演示对远距离电磁辐射的潜在攻击。 这是考虑那些寻求可靠保护计算机免受信息泄露影响的人的机会。 为了获得这种保护,必须对其进行可靠的屏蔽。 也许用铝箔纸包裹。