再次简要介绍一下最新流行病

- 如果您被感染,请不要支付赎金-提供者阻止了地址wowsmith123456@posteo.net的发送,因此无法获取解密密钥。 (该文章的内容约为-约。)

- 分发发生在域中具有最新Windows系统的计算机上。

- 在C:\ Windows \ perfc中创建文件可通过WMIC阻止攻击媒介。

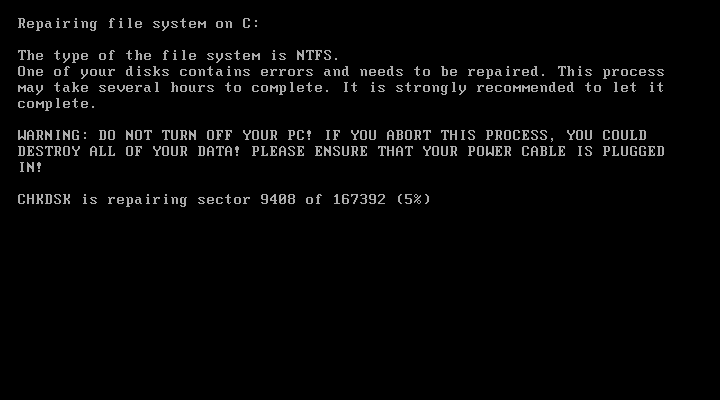

- 如果在重新启动计算机后屏幕上出现CHKDSK,则应立即关闭计算机-此时文件已加密。

与最新的WannaCry攻击一样,建议尽快从Microsoft MS17-010安装更新。 如果由于某种原因无法安装补丁程序,建议关闭SMBv1协议 。

病毒传播

与WannaCry不同,Petya&Mischa分布在本地网络中(默认情况下为安全环境)。 在我们研究的实例中,没有集成通过Internet的分发机制。

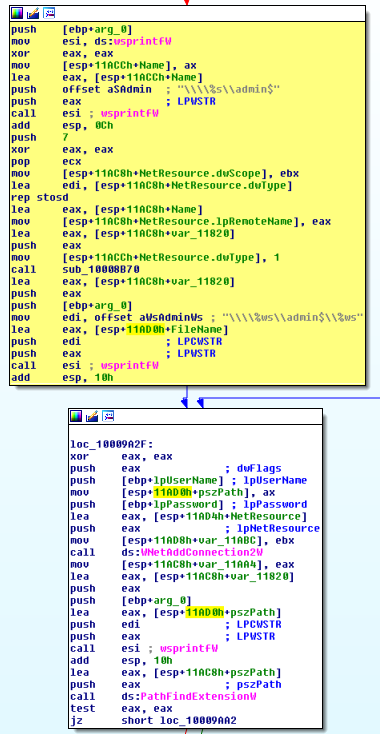

启动勒索软件后,被感染的计算机扫描本地子网(/ 24)中的ADMIN $网络共享,以将有效负载复制到另一台计算机上,并使用PsExec启动它。

下一步是在找到的计算机上执行WMIC命令(过程调用create \“ C:\ Windows \ System32 \ rundll32.exe \” C:\ Windows \ perfc.dat \)。 此连接是使用Mimikatz获得的。

最新的分发方法是使用EternalBlue漏洞。

病毒如何起作用

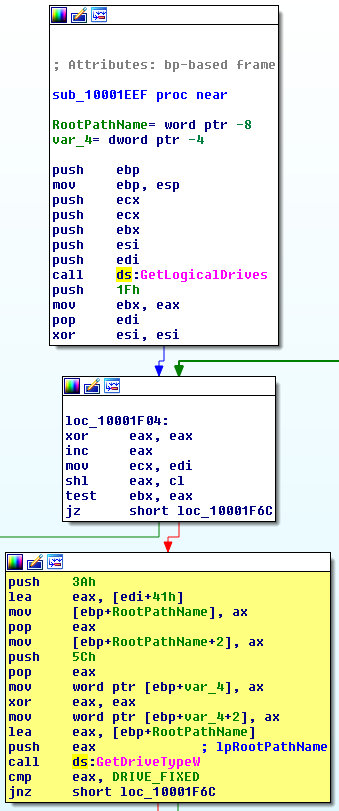

勒索软件仅扫描本地驱动器。 网络和外部驱动器不是攻击的目标。

具有以下扩展名的文件已加密:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

与去年的活动相比,MBR引导扇区的重写机制没有明显变化。 感染后,系统日志将被清除(设置,系统,安全性,应用程序)。

任务计划还添加了一个命令, 在感染一个小时后重新启动计算机。 Petya还使用WinAPI NtRaiseHardError函数的未记录功能来重新引导计算机。