2017年6月28日,WikiLeaks在CIA的黑客工具上发布了另一批文档。 这次,这本

长达 42页的《

ELSA用户指南》 (

pdf )被解密了。 此系统旨在确定装有WiFi模块的运行Windows 7(32位和64位)的计算机的物理位置。

文档版本1.1.0的发布日期为2013年9月27日,即,这是一本相对较旧的手册。 目前尚不知道中央情报局现在是否正在使用这种方法,或者它们是否已经实施了任何更先进的技术。

该系统非常简单。 它记录位于受害者计算机附近的WiFi接入点的标识符,并将元数据传输到第三方数据库,从那里他们获取这些接入点的坐标。 根据收到的信息,ELSA计算纬度,经度并指示地理位置的准确性。

该文档说,根据W3C规范,相应的访问点数据库可以在Firefox,Opera,Chrome和Internet Explorer中支持地理定位服务。 地理位置的准确性直接取决于这些第三方数据库中信息的准确性。 为了检查数据库的覆盖范围和热点坐标上的信息与现实情况之间的对应关系,管理层建议您放入感兴趣的区域,在浏览器中打开

maps.google.com-并单击一个按钮来确定您的位置。 如果浏览器通过WiFi正确确定了座席的坐标,则覆盖范围就很好。

在撰写本文时,浏览器Firefox,Opera和Chrome使用Google数据库进行地理位置定位,而IE将请求发送到Microsoft服务器。

ELSA通过HTTPS轮询这些服务,并使用128位AES加密将结果保存在加密文件中。

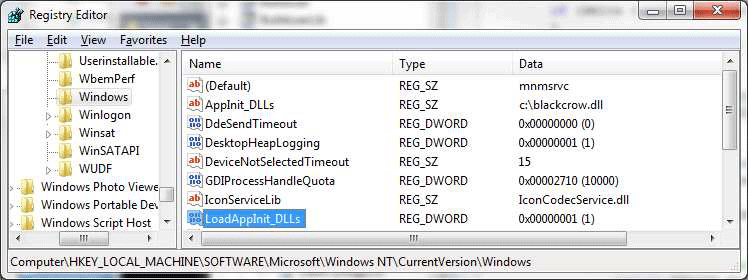

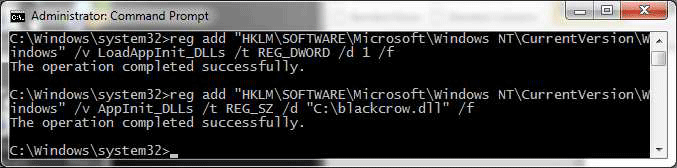

ELSA系统的关键元素是书签,该书签应安装在属于跟踪对象的Windows 7计算机上。 在那里,DLL被嵌入到某些现有过程中。 将来,木马本身可以查询合法的第三方数据库以进行地理定位,也可以将原始数据返回给操作员,以便它可以自行执行地理定位。

Troyan会根据运营商设置的时间表收集有关范围内WiFi接入点的系统信息。 即使受害者的计算机实际上未与任何访问点建立连接,也可以进行数据收集-Windows仍会监视周围的热点,并且该信息可供特洛伊木马使用。 因此,跟踪受害者计算机的运动是连续的。

在设置中,您可以指定受害者在连接到Internet后立即独立计算坐标。 然后,保存的日志将传输到操作员的计算机。 要屏蔽木马,默认情况下,它不会尝试独立连接到操作员的计算机,而只会将数据被动地写入磁盘。 要获取日志,操作员必须使用其他后门和漏洞利用程序自己进入受害者的计算机,并获取日志。

设置指示最大日志大小。 达到限制后,旧记录将被删除,而让更多的最新记录取代。 日志始终存储在磁盘上,因此在计算机重新引导期间信息不会丢失。

除了基本的WiFi元数据(即访问点名称)之外,该木马还可以配置为从每个访问点收集其他元数据,例如MAC地址,SSID和信号强度信息。 这使您可以更准确地计算受害者的坐标。

ELSA包装清单

| 目录 | 档案名称 | 注意事项 |

|---|

| 服务器/ Windows | 补丁程序 | Windows配置工具 |

| 服务器/ Windows | 处理器 | Windows解密工具 |

| 服务器/ Windows | 工具x64.dll | Windows x64的植入物 |

| 服务器/ Windows | 工具x86.dll | Windows x86植入物 |

| 服务器/ Windows | installDllMain.vbs | VBScript文件,用于在任务计划程序中任意放置ELSA任务 |

| 服务器/ Windows | uninstallDllMain.vbs | VBScript文件从任务计划程序中删除ELSA任务 |

| 服务器/ Windows | sha1-windows-images.txt | 套件中SHA1文件的哈希值 |

| 服务器/ Windows | 分类-windows.txt | 套件中文件的分类 |

| docs | Elsa用户手册.pdf | 本指南 |

不幸的是,WikiLeaks像往常一样并没有发布恶意软件文件,而是仅发布了程序的文档。

CIA专家强调,WiFi监视具有某些优势,因为它不需要设备上的GPS模块或蜂窝模块,几乎每个设备中都存在的常规WiFi接口就足够了。 从本质上讲,ELSA系统最适合监视笔记本电脑,因为它没有必要不断监视固定计算机的坐标,并且Windows 7也不用在智能手机上。显然,中央情报局还为iOS和Android提供了其他书签,并且易于阅读来自运营商的元数据。

工具开发人员是CIA Engineering Development Group的一个部门。 该部门是数字创新(DDI)管理局的一部分,请参阅

CIA组织结构图 。 它参与了所有CIA软件的开发,测试和维护。