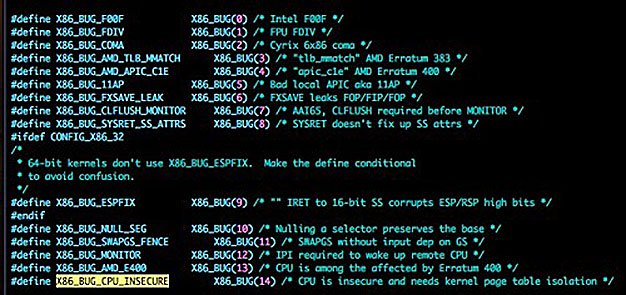

如果消息正确,则英特尔在其中央处理器中允许了一个非常严重的漏洞,并且无法通过更新微码来解决。 该漏洞至少会影响过去十年中的所有英特尔处理器。

消除漏洞需要更新操作系统,Linux的补丁程序已经发布,微软计划作为传统的每月“星期二补丁程序”的一部分来关闭此漏洞。 目前,该漏洞的详细信息尚未披露,但是由于Python Sweetness和The Register,一些细节仍然浮出水面。

该漏洞使程序可以对内核内存的受保护区域中的某些数据进行未经授权的访问。 可以通过引入内核内存隔离(内核页面表隔离)来防止这种情况,这会使内核对当前进程“不可见”。 这不是解决此问题的理想解决方案,但是即将推出的Windows,Linux和macOS补丁程序将使用此方法。

但是,这样的解决方案会严重影响性能。 由于隔离导致的性能下降可能达到30%。 幸运的是,采用PCID技术(进程上下文标识符)的最新英特尔处理器可能有助于减少性能下降,尽管不能完全避免。

漏洞可以在实际条件下利用; 首先,使用虚拟化的公司可能会受到影响。

“针对该问题的软件解决方案的开发迫在眉睫,最近已在Linux内核中实现; 在NT内核中,类似的解决方案在11月开始出现,”

Python Sweetness块说。 “在最坏的情况下,这将导致日常任务严重放慢速度。

“有理由怀疑流行的虚拟化环境(包括Amazon EC2和Google Compute Engine)容易受到攻击。”

Microsoft Azure和

Amazon Web Services已经计划下周将服务器暂时关闭,尽管他们未对工作原因发表评论。 但是,很可能需要使用发现的漏洞来防御可能的攻击。

请注意,尚未提及AMD。 很简单:AMD处理器不受此漏洞的影响-因此,不需要针对此漏洞的资源密集型保护。

AMD基于Linux小组的成员Thomas Lendaki

报告 :

“ AMD处理器不易受核心内存隔离保护的攻击的影响。 AMD的架构不允许在没有适当特权的情况下访问数据。”

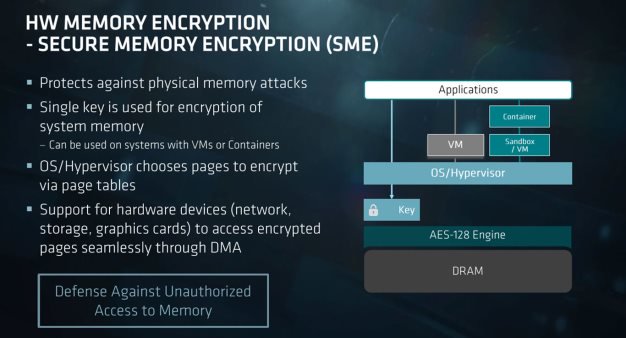

此外,AMD的新型EPYC服务器芯片及其Ryzen Pro台式机处理器均采用了

加密内存技术,可提供针对此类攻击的额外保护。

一种或另一种方式,直到补丁的详细信息被披露为止,并且出于明显的原因,英特尔宁愿保持沉默,我们只能等到我们完全意识到问题的严重性以及它对现有计算机平台造成的威胁后,再保持沉默。 但目前看来,这一切都很严重。 Linux解决方案修补程序(kpti)

由Linus Torvalds亲自添加到内核中。

Phoronix已经

在启用kpti的情况下

测试了性能,并得出结论,可能会降低17%至18%。

另据报道,Linux补丁默认情况下将在具有AMD处理器的计算机上包括kpti,从而导致性能相应下降。 AMD

建议不要在装有AMD处理器的计算机上使用kpti。 Windows解决方案的详细信息仍然未知。