最近,媒体上出现了一个有趣的事实:当与Wired记者交流时,一名Facebook员工

要求关闭智能手机,这样社交网络就很难记录他们的交流事实。 Facebook可以为此使用卫星导航或麦克风,尽管禁用它们足以防止监听。 电话中可能还有其他您应该担心的事情。 现代智能手机挤满了传感器:2-3个摄像头,一个环境光传感器,一个加速度计,一个陀螺仪,GPS和GLONASS,一个磁力计等。 随着NASA研究人员

将传感器用于其他目的的航天器不当维修中,攻击者可以通过访问一个或多个传感器来了解很多有关智能手机所有者的信息。 这

与通过安装芯片或

添加导线 对小工具进行

物理黑客攻击的情况无关,而与解决传感器等任务有关,例如跟踪用户,窃听或接收PIN码。

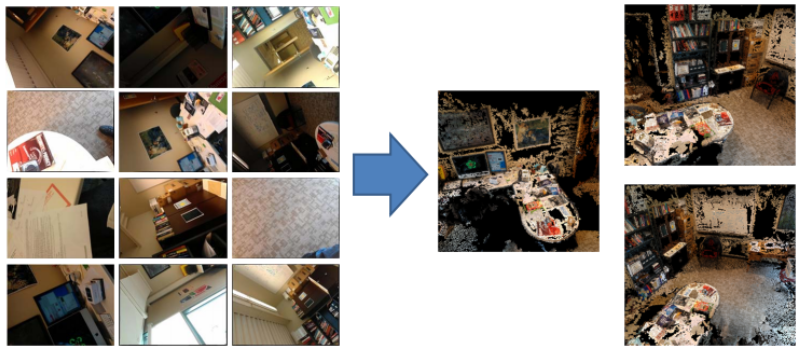

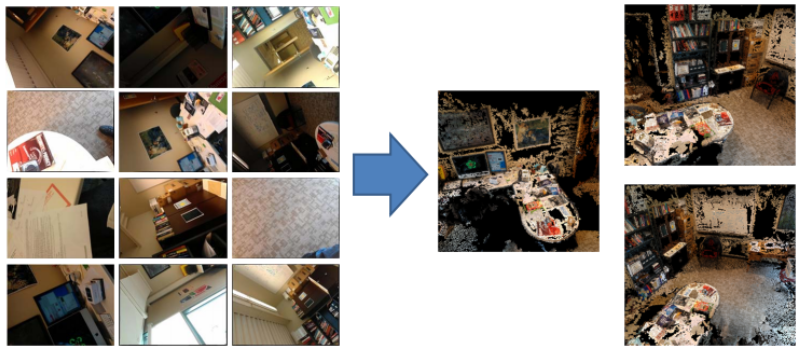

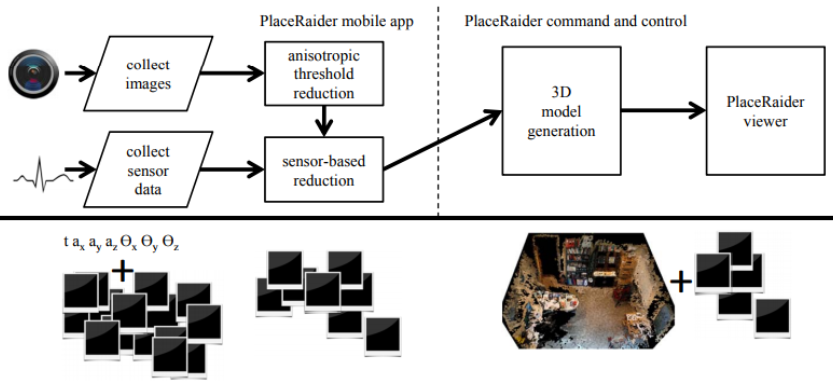

PlaceRaider应用程序的插图,该应用程序通过在用户不知情的情况下制作的框架创建房间的3D模型

PlaceRaider应用程序的插图,该应用程序通过在用户不知情的情况下制作的框架创建房间的3D模型加速度计能够跟踪设备沿三个轴的运动。 特别是,它可以帮助手机翻转图像,根据设备的位置将其垂直或水平设置。 2006年,加速度传感器首次出现在手机中,然后是诺基亚5500型,其中的加速度计帮助实现了“运动”功能-计步器。 陀螺仪首先被添加到Apple智能手机中-在iPhone 4中。该传感器使您可以在赛车游戏中控制汽车,而无需单击箭头,并确保人在显示地图上的方向。 对于这些便利设施,您必须支付安全性。 攻击者可以从一个或多个传感器访问数据,从而能够从中提取很多有用的信息。 这种访问很容易获得:例如,从智能手机转到

此页面 ,您将看到JavaScript轻松地从陀螺仪接收数据。 HTML5也是

可能的 。

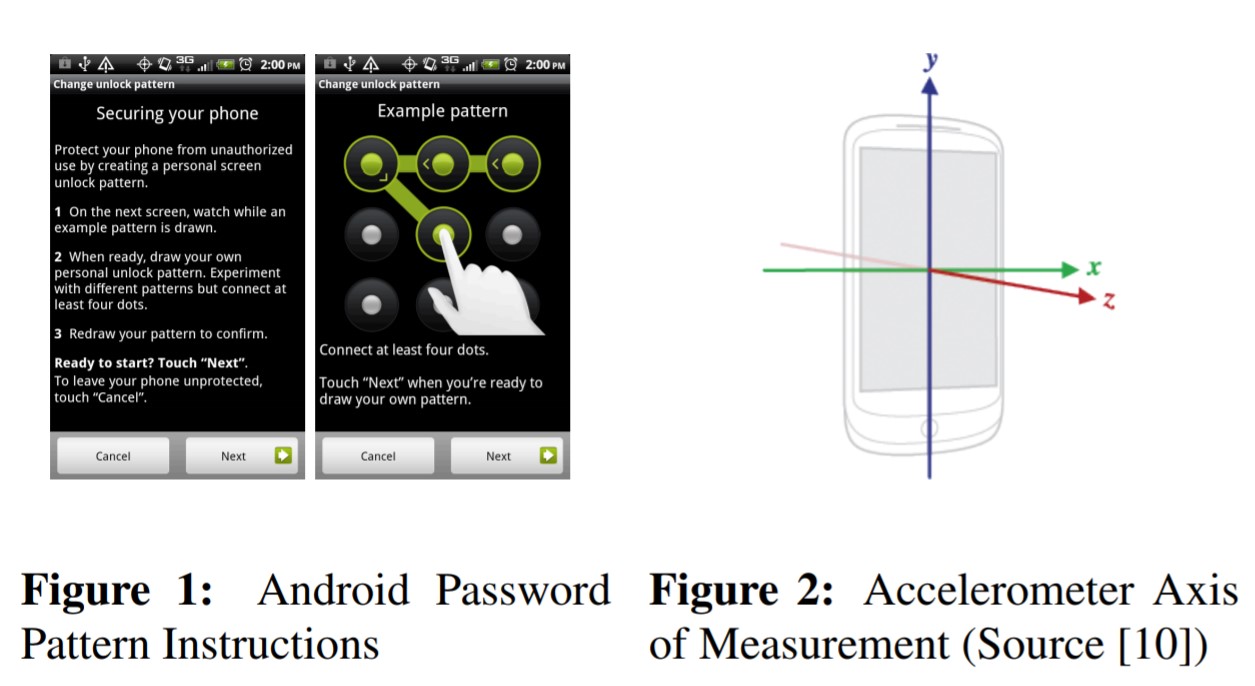

使用数字密码,图形或指纹来阻止iOS和Android上的智能手机。 在前两种情况下,可以通过弄清楚用户解锁手机如何改变位置来对手机进行黑客攻击。 在数字密码的情况下,英国纽卡斯尔大学的研究人员

学会了在74%的情况下首次使用多个传感器(加速度计,陀螺仪和磁力计)进行猜测。 在第三次尝试中,他们在94%的情况下破解了代码。

流行的浏览器Safari,Chrome,Firefox,Opera和Dolphin最初可以访问传感器,因此攻击者只需要向站点添加适当的漏洞利用,而无需向所有者索取从商店安装应用程序所需的权限。

图形密码包括在3x3字段上快速输入四个或更多点的密码。 该领域有389,112种可能的组合,但是Pennsilvan大学的研究人员坚信,实际上,用户使用的方案数量要少一些。 某些组合不便于持续使用。 在后台运行的应用程序会在适当的时间启动加速度计,然后将其关闭并将数据传输给骗子。 研究人员只需要一个黑客传感器。

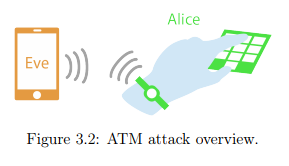

2015年,哥本哈根IT大学的科学家使用了类似的方法,仅在这种情况下,

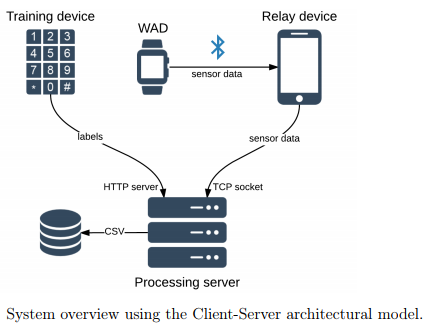

智能手表不仅

监控智能手机上的代码,而且还

监控 ATM或商店中卡上的密码。 时钟中来自陀螺仪传感器的数据被传输到智能手机,然后从智能手机发送到服务器并上传到CSV。

每天有数百万人在笔记本电脑和台式机上工作。 如果智能手机离智能手机不远,欺诈者可以找出他们在键盘上键入的内容。 佐治亚理工学院的科学家在2011年对移动设备进行了

编程,以监视键盘上输入的文本:小工具测量了桌子表面的振动。 据科学家称,该过程并不容易,但当时的测定准确性高达80%。

iPhone 3GS智能手机不适合进行此类工作,但第一款内置陀螺仪传感器的智能手机iPhone 4表现出出色的性能。 一组研究人员试图使用麦克风(一种更灵敏的传感器)进行跟踪。 最终,加速度计被证明是首选方法,因为传统上它很少受到系统的保护。

科学家开发的一种技术正在寻找连续的击键对。 该应用程序找出按键的位置-左上和右下,右下和右上-并确定每对键的距离。 然后将结果与预加载的字典进行比较。 该方法适用于三个或更多字母的单词。

您不仅可以从加速度计中窃取数据,还可以在其帮助下控制设备,从而迫使智能手机对欺诈者执行必要的操作。 一个5美元的扬声器使用声波帮助破解了5个制造商的20个加速度计。 来自密歇根大学和南卡罗来纳大学的一组研究人员在

接受 《纽约时报》

采访时称其技术为“音乐病毒”,以使Fitbit相信用户已采取了数千个步骤并使用电话来控制玩具车。 研究人员的目标是创建软件解决方案来应对此类攻击。

由于陀螺仪还可以拾取声音振动,因此它可以

像计算机硬盘一样用于隐藏式窃听。 斯坦福大学的科学家和以色列国防公司拉斐尔(Rafael)的专家

们找到了一种方法,可以将Android智能手机的陀螺仪变成持续开启的麦克风。 他们开发了Gyrophone应用程序:许多Android设备的传感器都吸收了80至250赫兹频率的声音振动。

成年男性的声音频率为85至155 Hz,女性为165至255 Hz。 因此,陀螺仪传感器能够收听人类语音。 iPhone陀螺仪使用的频率低于100 Hz,因此不适合用于同一目的,但是,尽管如此,它还是可以通过单个单词帮助识别说话者的性别。 该工具在2014年的准确性不是很高-高达64%。

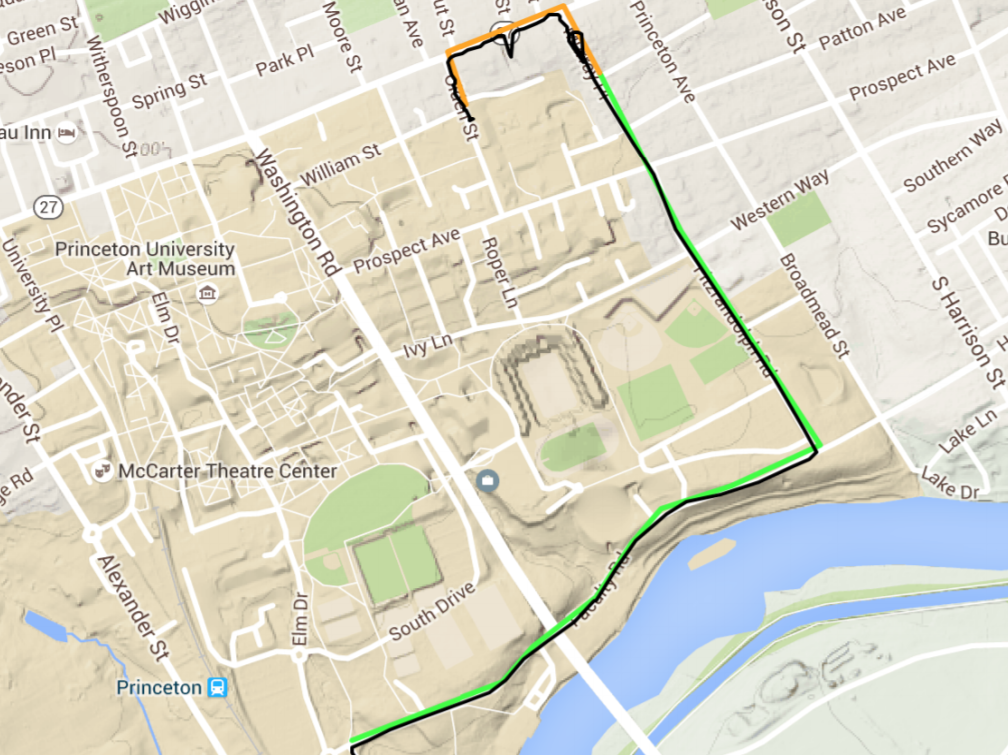

在关闭卫星导航时,智能手机中的多个传感器和机器学习的协同工作将有助于

跟踪设备所有者

的移动。 下图显示了由电气和电子工程师协会(IEEE)的一组研究人员提出的方法确定路线的准确性。 绿色表示用户在运输中走过的路径,橙色表示行进的距离,黑色表示GPS数据。

PinMe应用程序将来自传感器的信息与开放数据进行比较。 首先,漏洞利用程序接收有关智能手机的最后IP地址和Wi-Fi连接的信息,以确定路线的起点。 然后,在方向,速度和频率上,站点识别出步行,驾车和公共交通工具,乘飞机飞行之间的区别。 PinMe将接收到的数据与来自开源的信息进行比较:它从OpenStreetMaps获取导航数据,从Google Maps获取高度图,从航空公司和铁路时刻表获取路线数据。 为了弄清路线,该应用程序使用了Weather Channel天气服务:有关温度和气压的准确信息有助于将天气状况对传感器收集的信息的影响平均化。

2010年,日本电信公司KDDI

使用了类似的技术:智能手机中的加速度计用于监控员工。 来自传感器的数据可以了解一个人是在走楼梯还是在平坦的表面上,垃圾是否摇晃了垃圾箱或正在洗地板。 2015年,来自中国南京大学的专家

使用加速度计的数据来监控地铁中的人员流动。

找到智能手机的所有者是否可以接收有关电池状态数据的应用程序。 任何应用程序都可以接收此类信息,因为这不需要其他权限。 上面已经提到的斯坦福大学的科学家和国防公司拉斐尔的专家已经

开发了 Power Spy技术。

通过对电池放电速度的分析,可以以90%的精度确定用户的位置:这就是科学家确定小工具与中继器的距离的方式。 但是,只有当用户不是第一次通过此路线时,这种准确性才有可能。

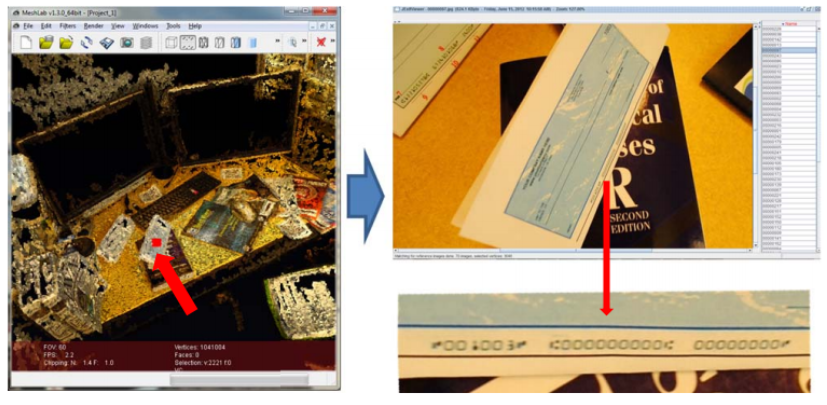

2012年,位于印第安纳州的美国军事研究中心和印第安纳大学的科学家

开发了适用于Android 2.3智能手机的PlaceRaider应用程序,该应用程序可以3D重建用户的环境。

用户必须下载具有拍照功能并允许他使用相机并发送照片的应用程序。 在后台工作的PlaceRaider会关闭快门音,以免使用户担心。 然后程序会随机拍照,存储有关智能手机的时间,位置和方向的信息。 在过滤了照片并删除了例如在用户口袋中制成的不良帧之后,应用程序将它们发送到服务器,在服务器上创建了房间的3D模型。

为了测试该想法的有效性,科学家将“受感染”的电话给了二十位不知道该应用程序的志愿者,然后将其发送给办公室,处理各种简单的任务。 在下一阶段,有两组人查看了结果:第一组-个人照片,第二组-3D模型。 两组都搜索攻击者可以用来确定受害者何时不在特定地点的QR码,支票,文件和日历。

面向“最终用户”的应用程序,即在最坏的情况下是罪犯,在我们的情况下是科学家,它允许将帧的某些部分带入好莱坞电影的最佳传统中。 在这种情况下,打开3D模型的人可以单击某个点,此后应用程序正在从数据库中寻找更接近所需位置的更好的照片。 下图显示了桌上的支票号码。

功能越强大,责任就越大:必须记住智能手机及其应用程序的开发人员,他们今天为破解用户的钱包,跟踪动作和识别兴趣提供了无限的可能性,从而可以更准确地定位广告。 当然,在现实生活中,《黑镜》的编剧充其量只是其中的大多数学者。

真正的黑客会定期开发一些很酷的方法来从人群中取钱,但是他们并不十分了解。 例如,在2018年2月,他们

能够将矿机

下载到英国,美国和加拿大的政府站点,迫使他们在四个小时内赚取加密货币。 他们没有从这些站点获取大量信息并出售,而是与一个矿工建立了联系,并获得了24美元。 但是,在澄清情况和这笔钱之后,采矿服务公司没有向他们付款。