在“

积极Hack Days”论坛召开前几周,举行了传统的“竞争情报”竞赛。 今年,我们依靠

安全审核和网络威胁ICO ,在此期间,我们必须分析整个外部基础架构,包括组织者,开发人员和顾问团队,以降低风险。 我们根据实际项目创建了比赛。

所有任务都围绕虚构的小型众筹公司Notsopositive进行,该公司是具有少量员工的典型ICO。 比赛期间,参与者了解了许多有关公司的创始人和员工,亲戚和朋友的隐藏信息。 首先,要求参与者在其武器库中拥有大量的在线服务和社交网络,以了解他们的详细信息并能够使用它们。 另外,有必要以可用的信息进行操作,以便找到有关人员的必要数据并使用它们来获得新的数据。

任务的分配方式使退伍军人和初学者都不会感到无聊,每个人都至少留下一个旗帜。 许多任务形成了一个特殊的序列,并发展成为一个整体图。 还有一些非线性的任务,因此参与者必须存储有关每个步骤的信息。

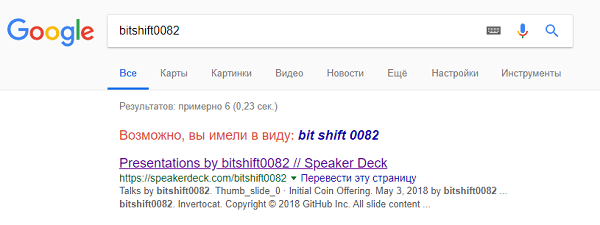

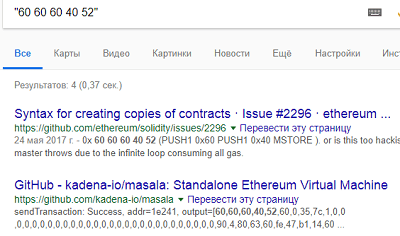

要解决第一个介绍性作业(其余的工作从这里开始),您必须使用Google:

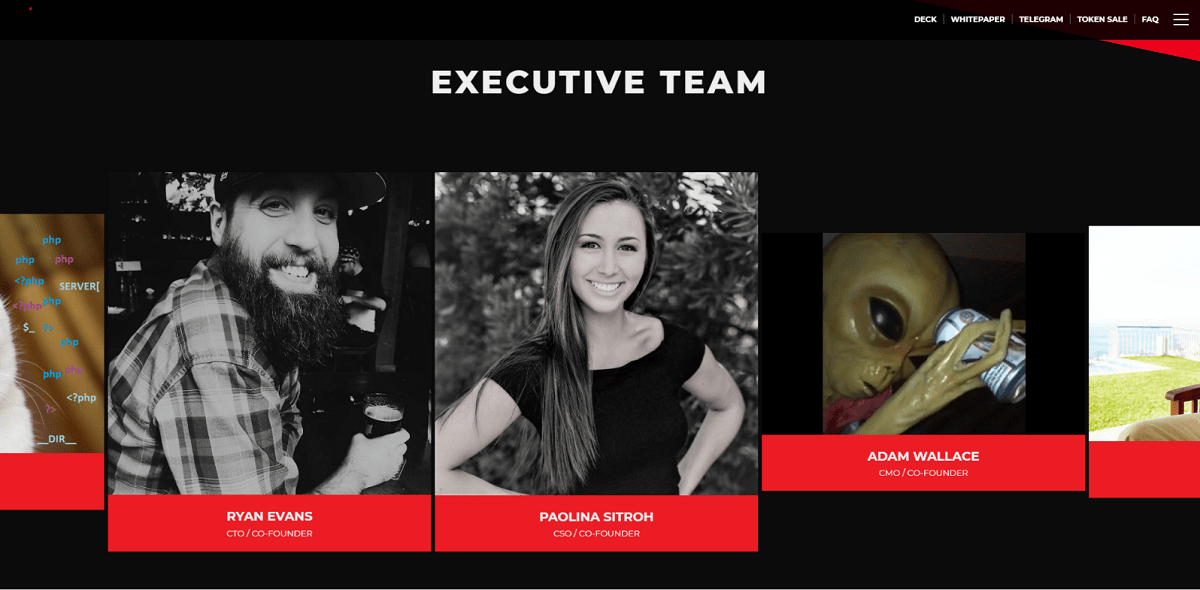

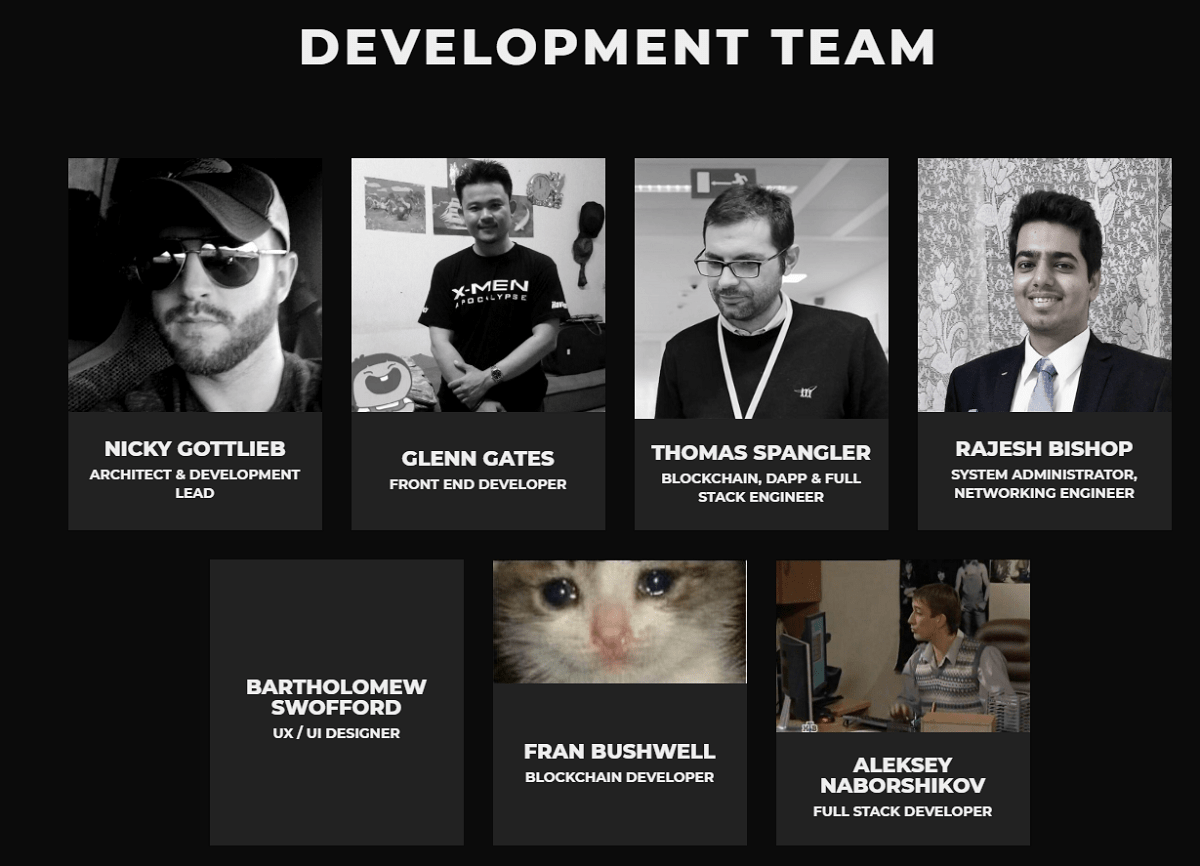

所有任务都是围绕执行团队和开发团队的八名Notsopositive项目员工完成的。

通过对该站点的仔细研究,参与者偶然发现了导致解决方案的各种“入口点”。 让我们详细介绍每个任务。

首席营销官Adam Wallace

Adam Wallace线程中的问题:

- 亚当·华莱士(Adam Wallace)用户名?

- 亚当的儿子对什么过敏?

- 亚当的门牌号码是多少?

- 亚当的儿子在哪里读书?

- 首席营销官最喜欢的酒吧名称?

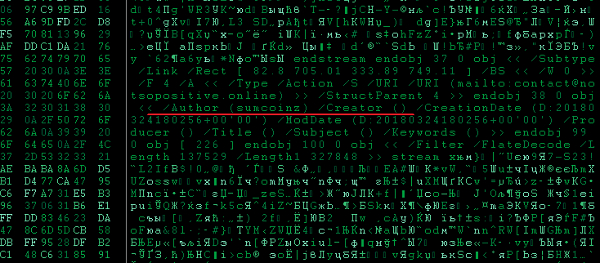

因此,在偶然发现白皮书网站后,您必须将PDF上传到任何在线服务中以读取META数据(例如

PDFCandy ),或在Word中打开它,在这里您可以找到昵称CMO,也称为Adam Wallace,sumcoinz。

爱好者可以通过自己喜欢的HEX编辑器打开PDF并自己获得Adam的昵称。

此外,要继续进行链接,必须使用

Knock子域扫描程序查找FTP服务器,为此,您可以使用

dnsmap ,

sublist3r和

sublazerwlst实用程序 。

还有另一种方法:找出隐藏在CloudFlare后面的notsopositive.online网站的真实IP地址,并扫描整个子网以查找第21个端口。 解决此任务的方法因人而异,取决于每个参与者的经验和技能。

FTP服务器的IP地址和登录名足以攻击密码猜测。 为此,您必须使用传奇的实用程序

THC-Hydra 。 听起来很简单,但参与者必须使用找到的ICO组织者昵称的整个词典。 顺便说一下,在FTP日志中,我们还看到了攻击root,admin,administrator用户的尝试。

了解了亚当的登录信息(sumcoinz)之后,有必要根据CTF-schiki中最著名的

词典对密码进行分类。

在比赛中,由于客户端数量有限,一些参与者无法连接FTP,但后来修复了配置错误。 我们将FTP服务器的密码更改为一种更简单的密码,以简化并加快参与者完成任务的速度。

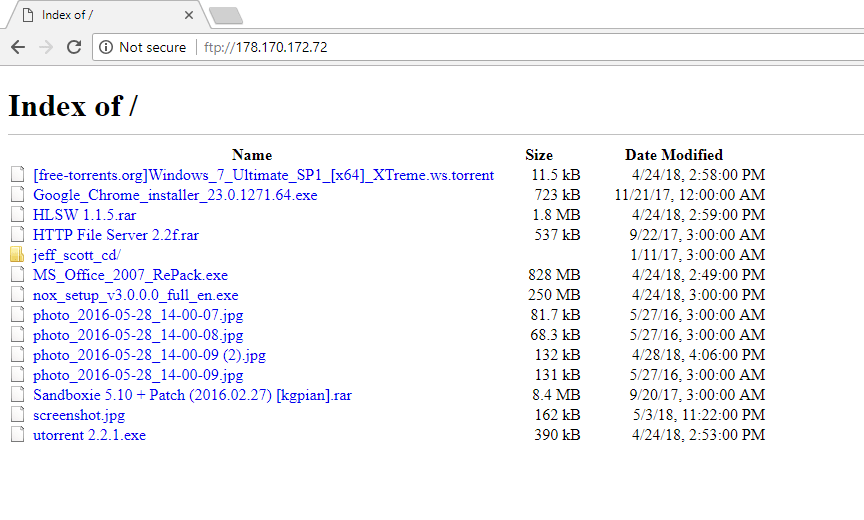

一次攻击通常只需要几秒钟。 接下来,您必须以任何方便的方式进入FTP,并找到典型的个人服务器文件垃圾。

除了软件外,还有有趣的照片,其中一次包含多个标志。

亚当笨拙的笔迹显示了他儿子的名字,学习地点,学校地址和家庭住址! 另一个标志是亚当儿子的过敏原。 在同一台服务器上,您可以找到一个有趣的文件,名为screenshot.jpg:

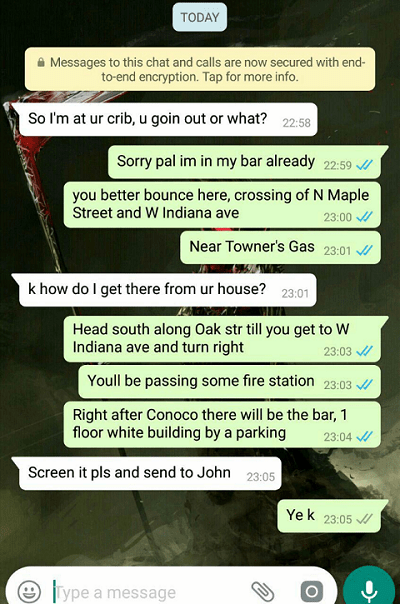

WhatsApp的屏幕截图是一个来信,大概是亚当和他的朋友。 在一条消息中,Adam的朋友发现了酒吧的位置,在他们进行交流时,Adam花费了时间。 使用任何具有斯波坎地图的服务,参与者都可以“通过”所描述的路线,并且偶然发现了非常喜欢的CMO Notsopositive酒吧,即“第七铁路”。

比赛结束时,只有20位参与者成功完成了亚当·华莱士故事情节中的所有任务,并达到了所描述的阶段。

首席技术官Ryan Evans

向Ryan Evans分支提出的问题:

- Github用户名?

- 公司电子邮件地址?

- 瑞安的妻子的电子邮件地址?

- 瑞安的妻子用户名?

- 瑞安的妻子度假胜地?

- 瑞安的妻子朋友的姓氏?

- 瑞安的妻子的工作地点(公司名称)?

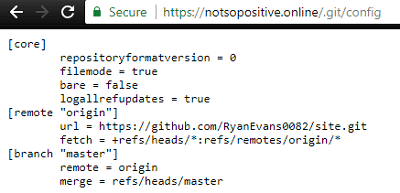

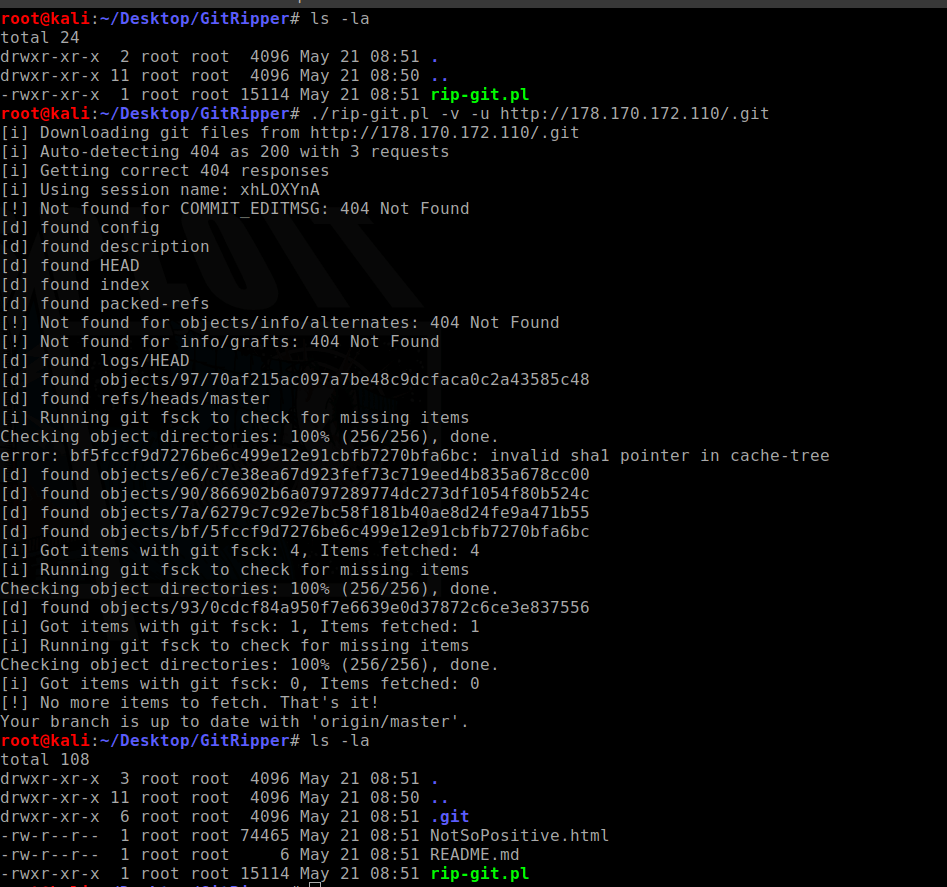

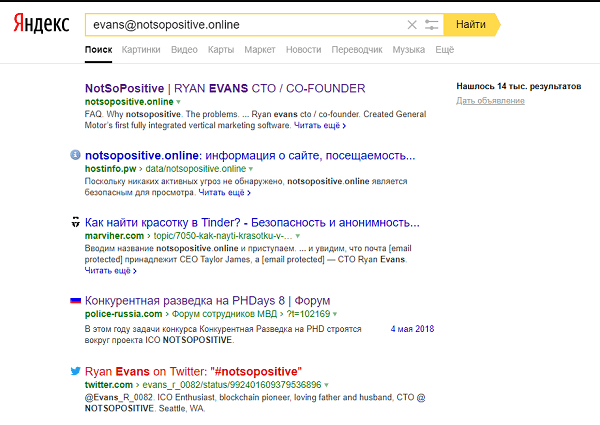

Ryan Evans-ICO项目技术总监。 在notsopositive.online网站的根目录中,使用实用程序搜索目录和文件(例如

dirb或

fuzz.txt词典),您可以找到.git目录,您可以从中获取存储库中的所有源代码。 接下来-必须使用

此方法获取源,使用

GitRipper指示站点的真实IP地址作为目标,并提取Git版本控制系统的配置文件。 可以使用常规浏览器获取/.git/config。

在配置文件中,有一个指向Ryan的GitHub帐户(

github.com/ryanevans0082 )的链接,您可以在其中偶然发现他的Jabber帐户:

在那里写东西毫无意义,但是用Google搜索是个好主意。 传递了第一个标志,然后您必须在Google搜索结果中找到Speaker Deck帐户和唯一上载的Initial Coin Offer演示文稿。

参加者在观看演示文稿时流下了流血的眼泪,获得了奖励-瑞安的公司电子邮件已发布在最后一张幻灯片上。

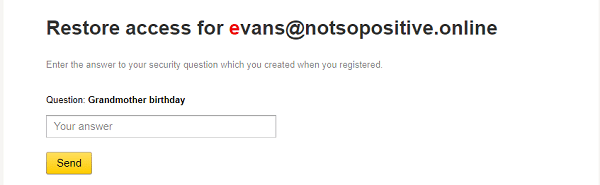

整理电子邮件密码是没有用的,但是有可能在一个秘密问题上将其恢复:

祖母的,是的:)这个问题不是最可靠的。 在实际项目中,我们经常会遇到类似的项目。 这些问题的答案通常可以在Odnoklassniki,VKontakte和Twitter的社交网络上找到。 下一步是搜索帐户:

瑞恩·埃文斯(Ryan Evans)在Twitter上出现了熟悉的胡须。 顺便说一句,您还可以使用Yandex找到一个帐户。

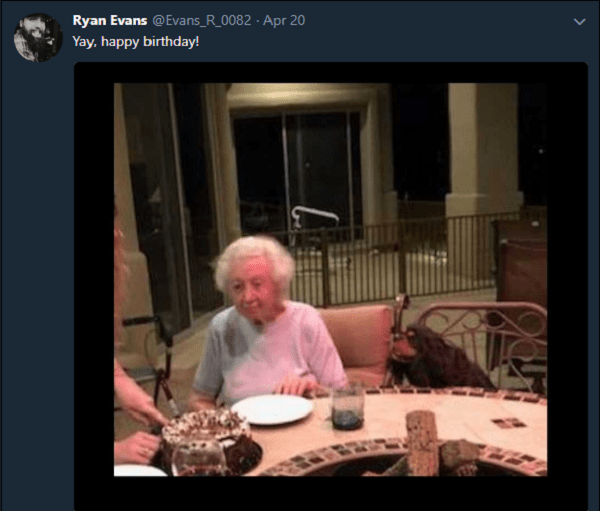

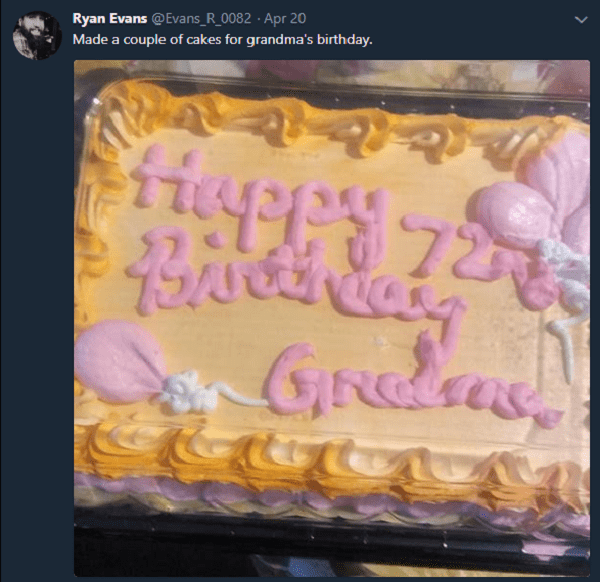

在推特上,提到了祖母的生日-4月20日。

奶奶的确切年龄可以通过蛋糕上的奶油所写的数字来计算。

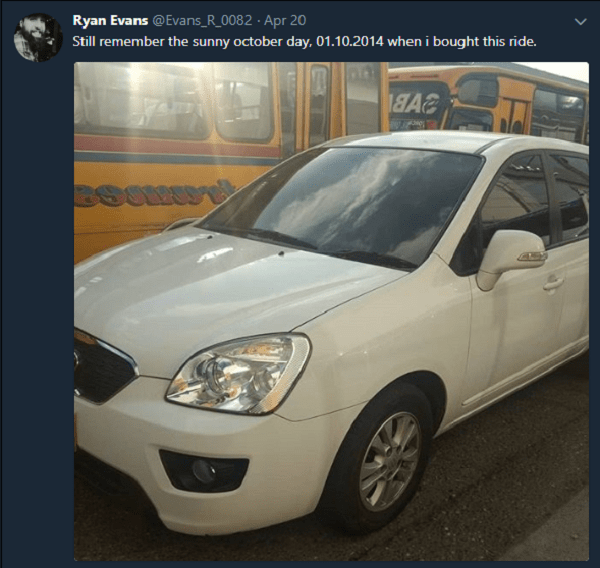

有点算术,现在我们找出了确切的生日-1946年4月20日。 立即出现一个合理的问题-瑞安可以用什么格式写日期? 您可以在Twitter上滚动找到相关信息:2014年10月1日有一篇关于灰色起亚Carens的汽车的文章。 日期格式为dd.mm.yyyy。 也许Ryan用相同的格式写了安全性问题的答案。

并非所有OSINT爱好者都同时成为汽车迷,因此一些参与者在确定亚当汽车的品牌和型号时遇到了问题。 在这种情况下,如果无法在Google上搜索图片或获得驾驶经验,Yandex可能会有所帮助。 他指出了起亚卡伦斯的品牌和型号。

CTO的汽车模型标志通过。 接下来,有必要以正确的格式(04/20/1946)替代祖母的出生日期,以回答秘密问题“ Yandex.Mail”。

之后,可以设置任何新密码(下一个参与者还是可以更改它),现在我们进入了Ryan的邮箱。 在发送的邮件中,有一封给他妻子的信,参与者可以在其中找到她的电子邮件

evansmegan02282@yahoo.com 。

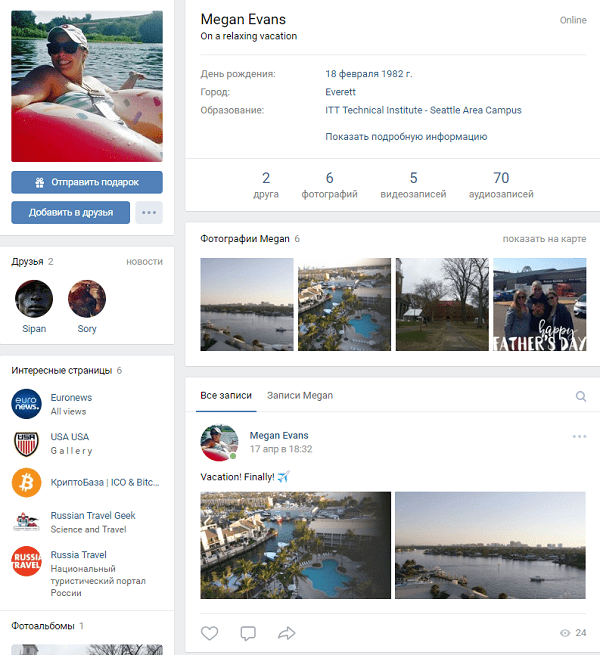

从地址可以很容易地计算出名称-Megan,在社交网络上的搜索返回了VK页面:

您也可以通过密码恢复表单在VK上找到Megan。 为此,您需要请求恢复密码,指定电子邮件并姓Evans:

该页面包含大量信息:

- 故乡

- 大学

- 工作地点(在订阅中),

- 度假胜地(EXIF照片中的GPS标签),

- 一些照片来确定外观,

- 近似兴趣。

- 关于梅根的几面旗帜立刻被移交了。

牢记有关Megan的所有新内容,与会人员可能会想:“为什么Megan不在电子邮件中用猫回应照片?”。 确实,这里有些不干净的东西。

很少有人想出继续解决方案的方法,但谁猜到了-进入了前10名参与者。

因此,请使用

Fake GPS之类的应用程序安装Tinder并模拟地理

定位 -或将Tinder放在Bluestacks上,后者具有类似的功能。

根据她在VK页面上的照片中的几何形状,找到了安息(Megan,佛罗里达州迈阿密)。 使用Fake GPS,您必须“飞往”佛罗里达州的迈阿密,将目标受众设置为Megan参数(您已经从VK配置文件中了解了年龄和确切位置),然后滑动了这些女孩。 在5-10位漂亮的女士之后,发现了“唯一的”梅根·埃文斯。 但是她在Tinder中的名字和姓氏却有所不同,但是来自VKontakte的照片有助于确保它是她。

为了确保这不是一个错误,而是我们需要的Megan,有必要在连接帐户时验证从Facebook自动导入的学习地点和家乡。 CTO的妻子工作地点标志通过。

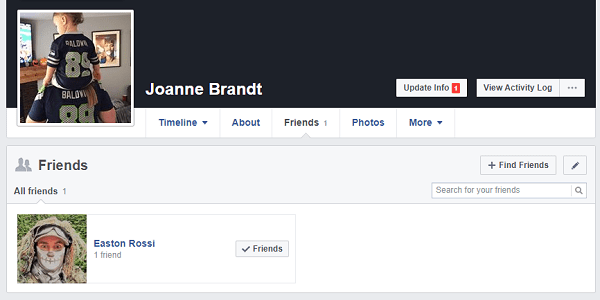

此外,搜索继续寻找梅根的第二个“影子”身份。 火种功能-工作地点将自动从Facebook个人资料中替换。 因此,您可以立即访问Facebook以找到骗局阳性页面。

使用情报方法“嫉妒的学生”(也被称为“突破喜欢”),您可以找到Joanne Brandt页面,并将该页面上唯一朋友的名字Rossi作为最后一个标记。

其余任务的难度较低,并且组合成带有相对便宜的旗帜的小型任务。 对于该解决方案,可能需要有关某些服务的操作的特殊知识。 例如,定义前端开发人员Alexei Naborshchikov的手机模型的任务表明,参与者意识到有机会在w3bsit3-dns.com论坛上的个人资料中指定他最喜欢的小工具的模型。

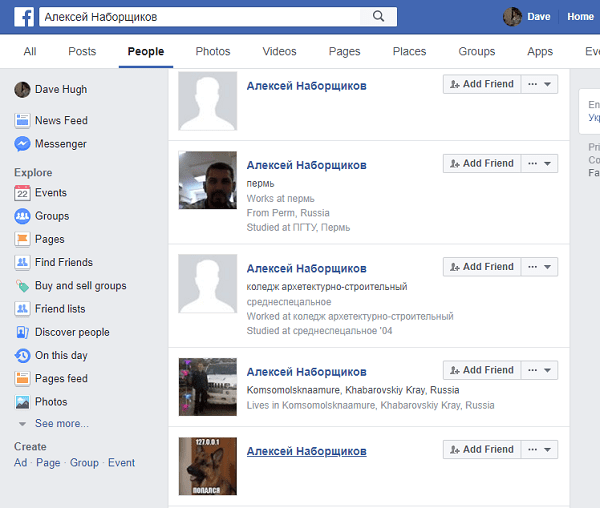

因此,首先必须在社交网络中找到Alexey的前端。

向Facebook发出的请求一次发出了几条,但只有一名IT专家。 公司网站上的说明与Facebook帐户之间的细线是主题头像,该头像发布了我们受害者的专业方向。

唯一的页面地址(m0arc0de)为我们提供了一个常用的昵称。 然后在w3bsit3-dns.com或xda-developers上进行搜索。 通过昵称,您可以从Notsopositive找到非常前端的开发人员。 在“关于我”字段中,Alexey写下了我们所需的所有信息,这使我们能够明确确定这正是我们所需要的。 手机型号的标志已移交。

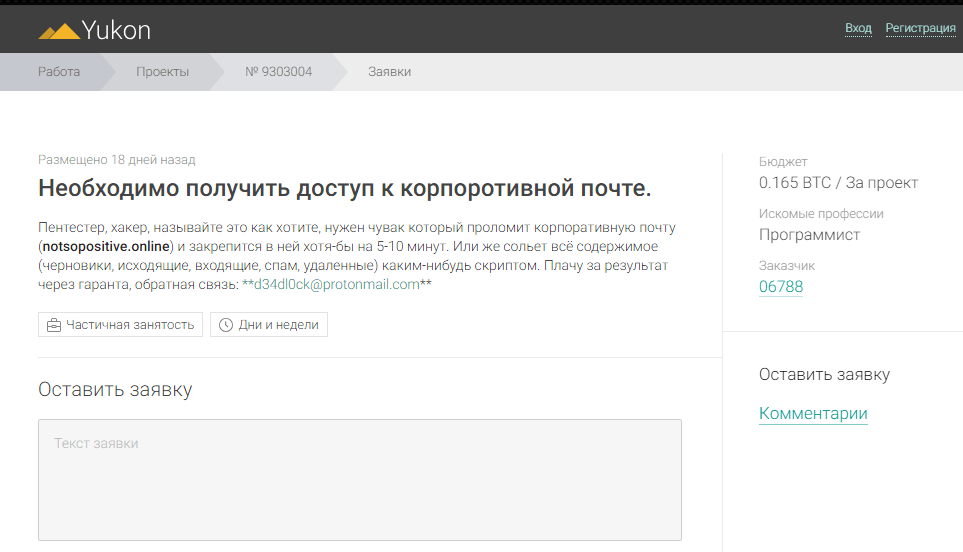

在查找未知黑客(匿名自由职业者服务上的邪恶用户名)的任务中,假定参与者会知道一个新门户,用于匿名放置各种服务和商业报价,称为育空。 在浏览了“工作”部分后,您可能会发现一则好奇的广告,直接指向正在研究的网站。 在需要反馈的联系人中,还指出了通讯地址,其中是“邪恶”家伙的昵称。

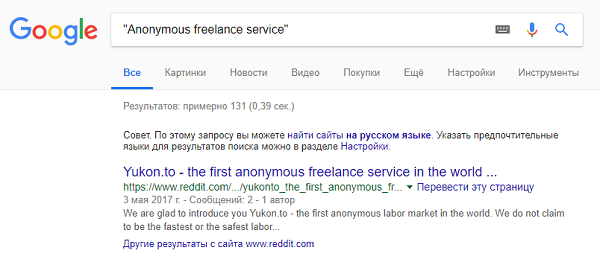

那些还没有听说育空的人呢? 在这里,最简单的Google傻瓜来解救,答案通常隐藏在问题本身中。

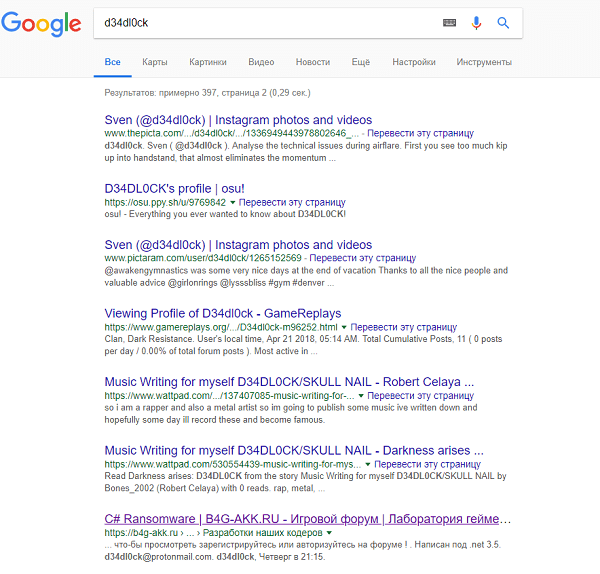

发行的第一个结果就是我们需要的网站。 通过昵称进行搜索显示,d34dl0ck是一个非常常见的昵称,因此有很多人与此昵称相关联。 可以通过排除方法来确定我们需要的d34dl0ck,并对其进行检查。

将搜索范围缩小到邮件地址,我们得到了一个非常合适的结果。

在论坛上的一条消息中,我们发现我们的影子服务客户具有开发恶意软件的技能。

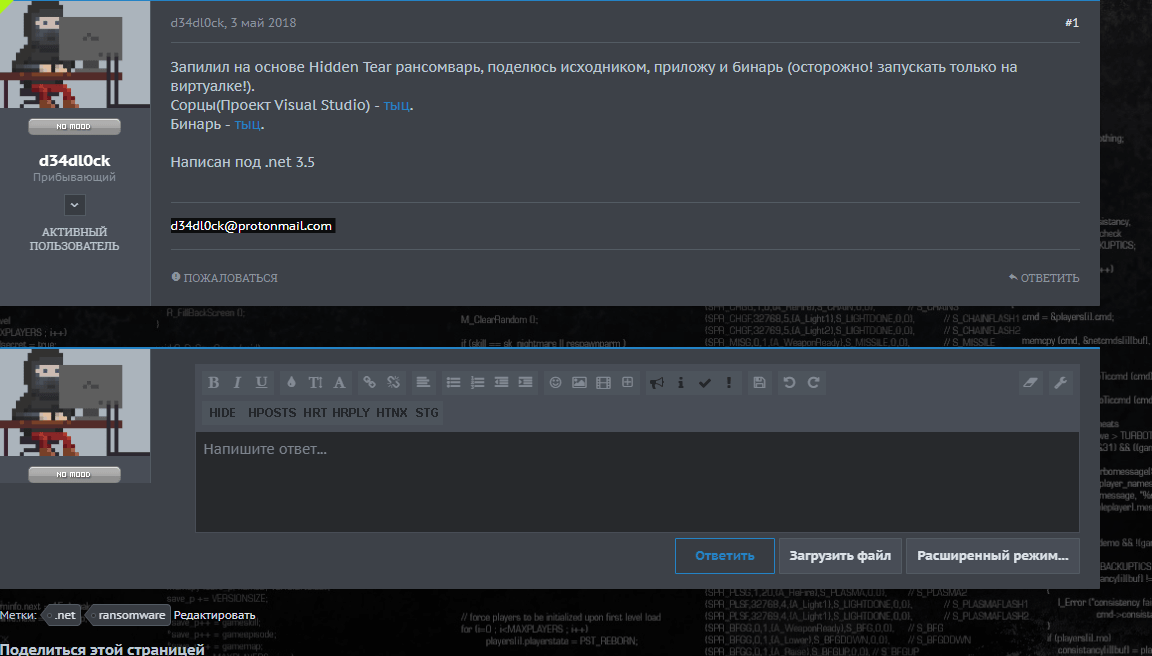

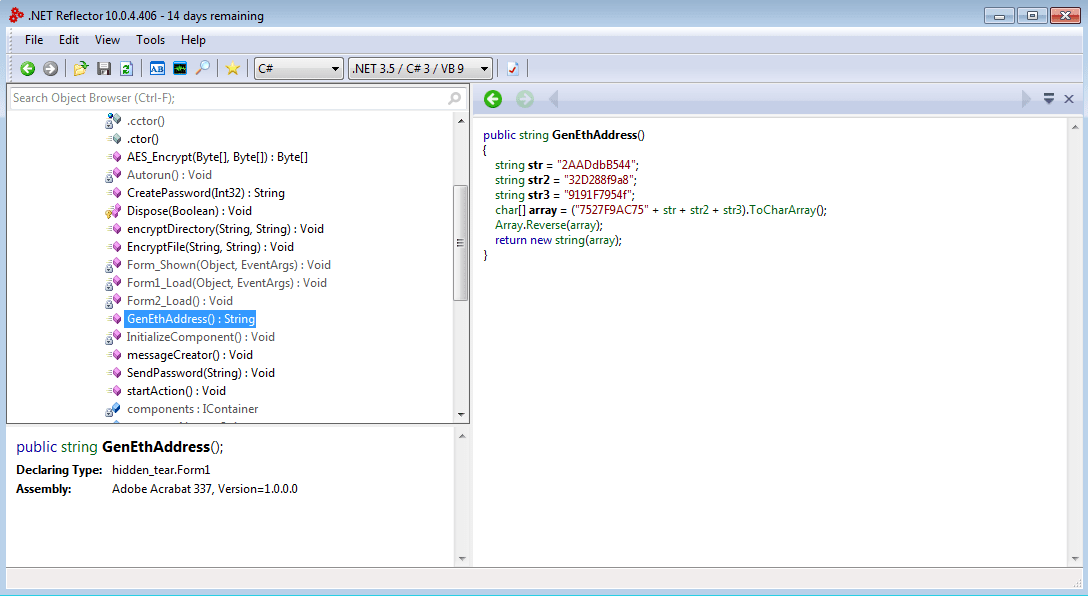

他写了哪种恶意软件? 包含承诺的源代码的归档文件原来是可执行文件。 目标.NET 3.5框架指向最可能的开发语言C#。 在网络上搜索“ Hidden Tear”也显示为C#。 但是代码中到底发生了什么变化? .NET Reflector反编译器将在此处提供帮助。 使用恶意代码时,请遵守所有注意事项,您需要将可执行文件加载到反编译器中。 NET Reflector在反编译应用程序方面做得非常出色。 GenEthAddress在一种形式使用的功能列表中找到;其名称与Evil小伙子的钱包号码任务中的问题最接近。

快速浏览反编译的代码可以理解“构建”四行钱包地址的算法。 等长的行连接成一个大行,然后将其转换为字符数组。 结果数组被翻转。 从messageCreator函数调用GenEthAddress函数,并在其中创建钱包号码的最终版本。 在数组开头之前,将替换为“ 0x”。

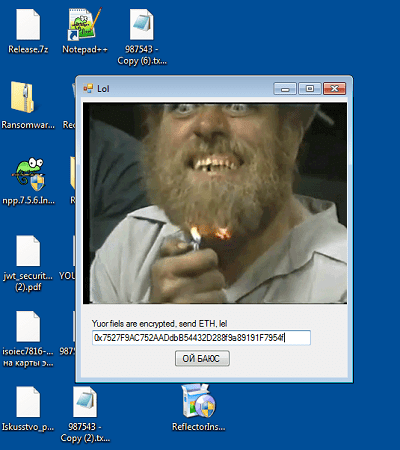

与虚拟机相关的痛苦的一种更简单的解决方案是运行病毒可执行文件。 文件加密消息显示ETH钱包地址。

您还可以通过几种方式找出隐藏在CloudFlare后面的notsopositive.online Web服务器的IP地址。 每个任务都是根据组织者计划的路径解决的,但是,参与者经常会找到替代的路径。

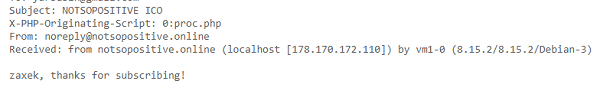

在ICO网站的顶部,您可以找到公司新闻订阅页面的链接,而找出CloudFlare的IP地址的一种方法是将电子邮件从服务器发送到您的邮件并查看标头。 但是,

还有其他 。

我们进入表格,在表格中指出任何名称和您的电子邮件地址。

在收到的信中,您必须打开服务标题并获得以下内容:

并通过178.170.172.110作为标志。

昵称为@ AlexPavlov60的成员找到了另一种使用Shodan找出隐藏IP地址的方法。 如果在通过过程中参与者已经知道FTP服务器的IP地址,则建议检查整个子网中是否存在属于该公司的其他Notsopositive服务器。

根据要求:

网络:178.170.172.0/24产品:“ Apache httpd ” Shodan一次返回多台服务器,其中包括一台具有熟悉DNS的服务器。

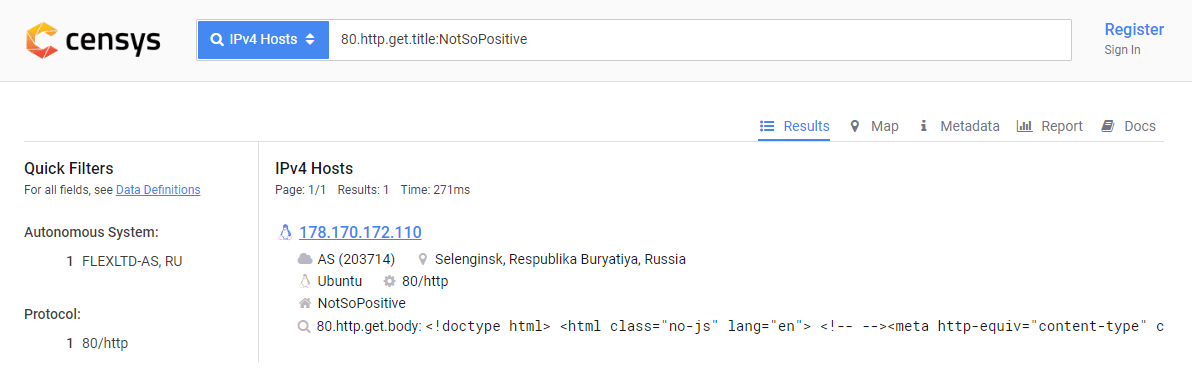

@rdafhaisufyhiwufiwhfiuhsaifhsaif建议使用另一个可以帮助我们的可疑搜索引擎Censys。

根据请求:

https :

//censys.io/ipv4?q=80.http.get.title%3ANotSoPositive,它还会返回所需的地址。

当然,也有现成的解决方案来检索隐藏在CloudFlare后面的IP地址。

Blablablashenka成员使用

Hatcloud实用程序,该实用程序从子网中找到了一个相邻地址。 剩下的就是在那儿寻找Web服务器。

事实证明,找到此IP地址指向的另一个域非常容易:事实证明,PTR记录由所有服务显示,您可以在这些服务上获取有关IP的信息,因此工作成本与复杂性有点不符。 答案是scamsopositive.com。

詹姆斯·泰勒(James Taylor),首席执行官

此线程中的问题:

- CEO的汽车模型

- '找到首席执行官的昵称(我们知道他朋友的名字叫詹姆斯·科顿)

- 让我们看看如何使用Facebook:找到CEO的儿子

- 找出他的电子钱包,并与CEO的儿子联系在一起

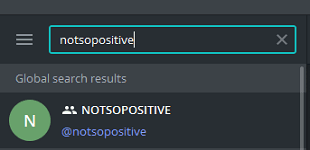

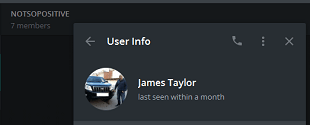

在ICO页面上,提到了Telegram,但是该链接没有指向任何地方。 这是搜索频道或非即时聊天的一个小提示:

在那里,您可以找到CEO帐号,化身和他的车。

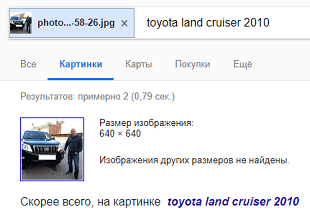

使用Google中的图片搜索,很容易在图片中找到James的车-这就是Toyota Land Cruiser。

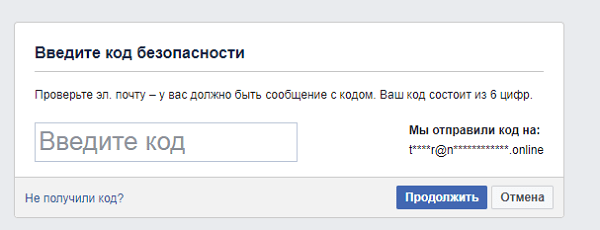

接下来,有必要找到不在Telegram中的CEO的昵称。 但是,众所周知,他的一位朋友是詹姆斯·科顿。 我们提供的解决方案选项之一是使用Facebook密码恢复服务,您可以在其中指定朋友的名字来搜索帐户:

实际上,许多服务使人们有可能查明该服务是否绑定了某些电子邮件或电话号码。 输入朋友的名字和姓氏后,会出现一条通知,提示访问代码将发送到邮件中:

很容易猜到该邮件是taylor@notsopositive.online。 此外,参与者建议的一种选择是使用anymailfinder.com服务,该服务将立即显示某些员工的电子邮件地址:

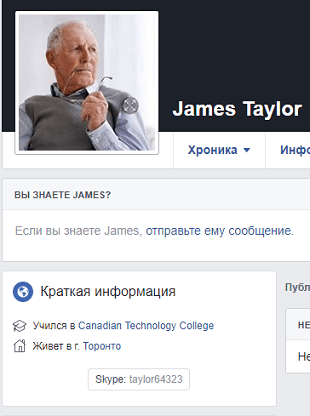

此外,了解了邮件之后,就可以再次执行恢复过程,并查看其头像:

然后找到他的页面和昵称:

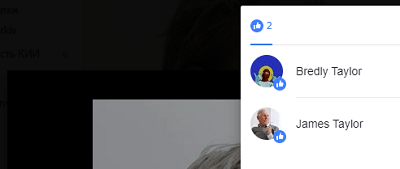

要搜索儿子,必须使用Facebook功能:他可以查看用户喜欢哪些出版物。 所有这些都可以在此

服务上看到。 根据詹姆斯的喜好,他的妻子和儿子的个人资料被泄露。

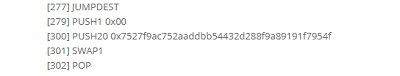

在儿子的页面上是他的Twitch登录名(br4yl0r),但这并没有给我们任何帮助。 搜索引擎也几乎一无所有。 在这种情况下,如果未对配置文件页面建立索引,则使用诸如namechk.com之类的实用程序会很有用,它将显示不同Web服务上昵称和域名的使用。 因此,有可能在Steam上以及在GitHub-STKLRZSQUAD上找到一个配置文件。 同样,有必要了解服务的细节,并了解Bradley在要点上的想法。 接下来,找到此字节码:

0x606060405234801561001057600080fd5b5061013d806100206000396000f30060806040526004 3610610041576000357c010000000000000000000000000000000000000000000000000000000090046 3ffffffff16806338cc48311461009e575b737527f9ac752aaddbb54432d288f9a89191f7954f73fffff fffffffffffffffffffffffffffffffffff166108fc349081150290604051600060405180830381858888 f1935050505015801561009b573d6000803e3d6000fd5b50005b3480156100aa57600080fd5b506100b36 100f5565b604051808273ffffffffffffffffffffffffffffffffffffffff1673fffffffffffffffffffff fffffffffffffffffff16815260200191505060405180910390f35b6000737527f9ac752aaddbb54432d28 8f9a89191f7954f9050905600a165627a7a72305820a369acc2650e24d84edd29c97cee2db1f5caada8315 81fa2482a002b87404aba0029

然后寻找标题,我们意识到这是智能合约的字节码:

然后,我们仅需使用该实用程序将其转换为操作码,例如

here 。 在内部,从另一个任务中找到已知的钱包:

首席执行官儿子是否下令对父亲的ICO进行攻击?

Rajesh Bishop,系统管理员

此线程中的问题:

- 找出系统管理员的个人网站域名

- 尝试查找sysadmin的个人电子邮件

- sysadmin最喜欢的啤酒品牌是什么?

- 餐馆管理员最近在哪里喝啤酒的餐厅名称

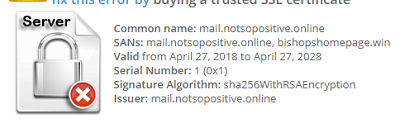

像往常一样,有必要从典型的侦察开始,以便发现mail.notsopositive.online域,其中使用nmap查找也可用于另一个域的自签名证书:

然后,通过在DNS bishopshomepage.win上进行ANY查询,您可以找到他的电子邮件地址:

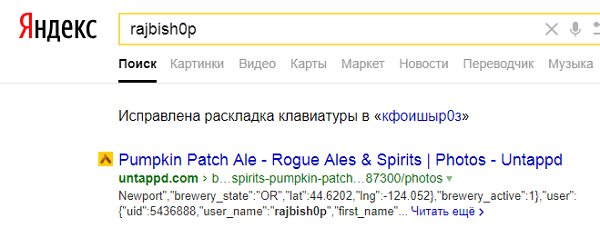

然后-回答有关Rajesh最喜欢的啤酒的问题。 许多啤酒爱好者都熟悉社交网络,例如Untappd(可通过请求“啤酒社交网络”找到它)。 与往常一样,一种选择是使用其他搜索引擎:

更简单的是:找到系统管理员的个人资料,它是唯一带有#标签的照片。

但是,此社交网络中没有标签,这应该引起您搜索其他内容的想法:VKontakte,Facebook,Twitter和Instagram。 在后一种情况下,可以找到带有地理标记的照片:

总部不负责任

寻找总部再次要求投标者做出努力并挖掘所有社交网络。 答案在LinkedIn上:

马克·福克斯CSO

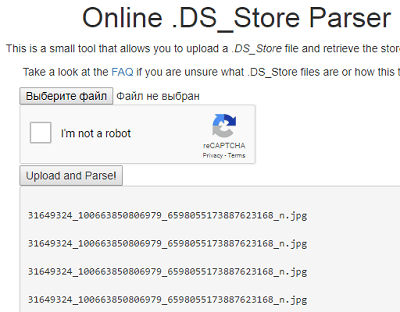

要了解比赛是从CSO开始的,您必须再次使用fuzz.txt并在其根Web目录中找到macOS保留的.DS_Store文件。 使用在线实用程序

https://labs.internetwache.org/ds_store/对其进行解密或查看二进制文件后,您可以找到以下几行:

在地址上,真相是某人的照片。 此外,Faceboock的功能之一:较早时,保存文件时,第二个数值是照片ID。 因此可以找到一个配置文件:

在个人资料和品牌的公司地址中:

mmmmmmmmfox@notsopositive.online总结

今年,有500多人参加了会议,至少一项任务完成了近300项。获奖者再次是

Noyer_1k ,其努力得到了Apple Watch智能手表,论坛邀请和组织者的纪念品的奖励。 第二名,

电力银行 ,

应邀参加论坛并

赠送纪念品

Kaimi0 。 第三名,《开源情报技术:搜索和分析在线信息的资源》,邀请和纪念品。 最终成绩表:

| # | 昵称 | 点数 |

|---|

| 1个 | Noyer_1k | 816 |

| 2 | Kaimi0 | 816 |

| 3 | empty_jack | 816 |

| 4 | 安泰克 | 786 |

| 5 | V88005553535 | 661 |

| 6 | 耶17 | 611 |

| 7 | shsilvs | 556 |

| 8 | 其他用户名 | 526 |

| 9 | trace_rt | 491 |

| 10 | 暗影骑士 | 481 |

恭喜获奖者!

以往比赛分析: