去年五月,Positive Hack Days VII首次举办了HackBattle竞赛。 我们的展位吸引了很多观众的注意力。 然后,将近100位信息安全专家参加了比赛,如此众多的观众前来观看大厅的决赛,因此无法进入舞台(有关更多详细信息,请参阅去年的

报告 )。 受专业人士的这种鼓励,我们决定在PHDays 8举办HackBattle 2.0。

比赛形式和规则

整个PHDay期间都举行了比赛。 第一天进行了选择测试:我们选择了两个最有

能力,最

勇敢,最

勇敢的候选人,他们在最短的时间内完成了大多数任务。 最后一天在论坛的主要阶段第二天举行:黑客必须攻击同一目标。 胜利是第一个能够突破并增加目标系统特权的人。 信息安全专家实时评论了结局,并在大屏幕上显示了最精彩的时刻。

选拔

像一年前一样,在排位赛阶段,我们邀请参与者解决CTF格式问题以提高速度。 有35分钟的时间解决了10个问题。 对于每个任务,根据其复杂程度,给予一定数量的分数。 只能参加一次选择。

这次,我们考虑了第一个HackBattle参与者的意愿,并提供了不仅可以在预先准备好的工作站上工作的机会,而且还可以在我们的笔记本电脑上工作。

笔记本电脑随附的带有大酒杯和跳线的独立桌子

笔记本电脑随附的带有大酒杯和跳线的独立桌子 资格考试参加者

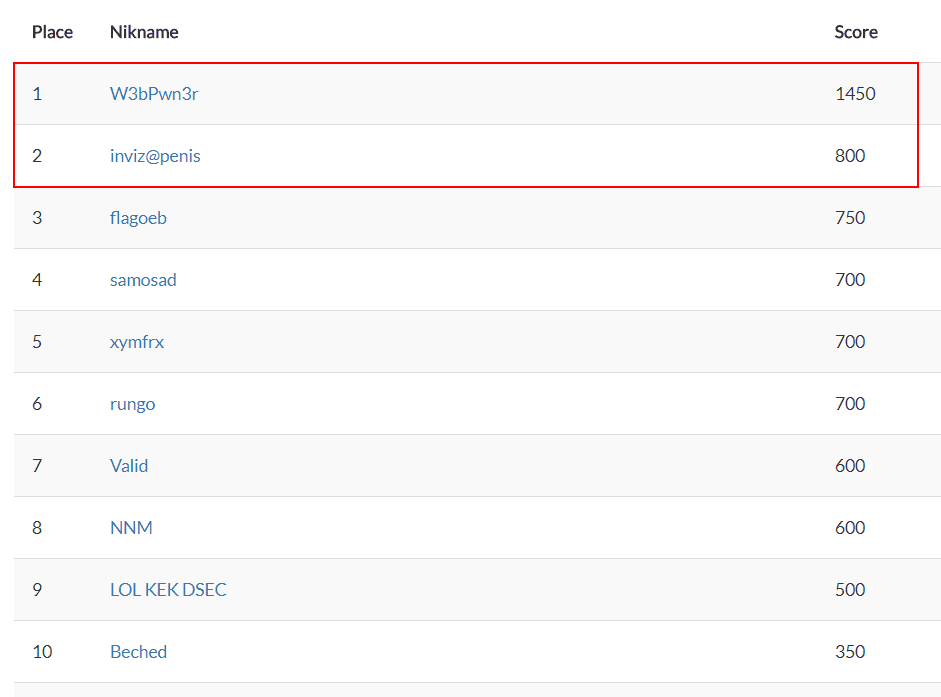

资格考试参加者要确定将进入决赛并在观众的注意力压力下能够充分应对问题的解决方案的人并不容易。 在预赛结束之前,还不清楚谁将成为决赛选手-斗争非常激烈。 记分板的领导者之间的差异只有50-100点,而在分数相等的情况下,只有几秒钟! 仅在晚上六点钟,排位赛结束后,我们才能够确定决赛选手:他们是弗拉迪斯拉夫(Vladislav)的“ W3bPwn3r”拉扎列夫和亚瑟的“ inviz @ penis”的哈沙耶夫。

积分榜

积分榜 W3bPwn3r决赛选手解决的任务

W3bPwn3r决赛选手解决的任务 决赛入围者Inviz @ Penis解决的任务

决赛入围者Inviz @ Penis解决的任务决赛

5月16日下午2:00,HackBattle 2.0决赛在大会堂的主舞台举行。 像一年前一样,黑客监视器上发生的所有事件都被流到大屏幕上,并由Positive Technologies评论。 为了方便观众,每个决赛入围者的监视器分别复制在主舞台两侧的电视屏幕上。

最强战役

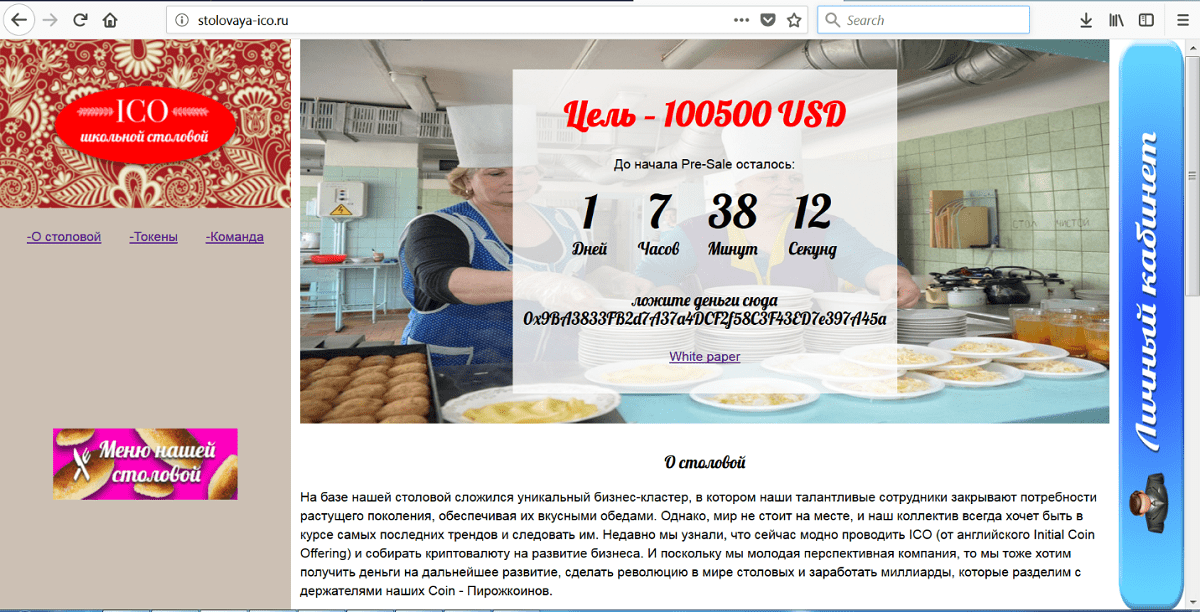

最强战役作为最终测试,我们邀请参与者攻击相同的目标:今年,托管学校自助餐厅ICO的服务器是黑客的受害者。

学校食堂的ICO网站

学校食堂的ICO网站根据传说,黑客应该能够在ICO预售阶段开始之前用其他任何方式替换网站主页上的钱包(您可以在文章末尾下载该任务)。 请注意,该问题包括多个阶段,可以通过多种方式解决。

在过去的六个月中,Positive Technologies的专家进行了多次ICO渗透测试,发现每个项目中存在不同程度的危险漏洞。 有关ICO折衷的信息越来越多地出现在媒体上。 显然,在这一领域,信息安全问题显然还不是优先事项。 我们决定将最后一个主题专用于此主题,以引起人们对加密货币服务安全性的关注。

这场战斗持续了20分钟(可以在PHDays网站

phdays.com/en/broadcast/上查看决赛的完整版本以及会议的其他视频材料)。 紧张的战斗中的胜利由弗拉迪斯拉夫(Wlabslav)“ W3bPwn3r”拉扎列夫(Lazarev)赢得,他是第一个完成任务的人。

优胜者-弗拉迪斯拉夫·拉扎列夫

优胜者-弗拉迪斯拉夫·拉扎列夫比赛结束后,我们与决赛选手进行了交谈,并了解了他们的印象。

“首先,我想指出基础架构组织的高水平以及任务本身的质量。 尽管当人们看着您的显示器时,执行似乎看似平常的动作要困难得多,但许多人却对此惊喜感到惊讶。 弗拉迪斯拉夫·拉扎列夫(Vladislav Lazarev)说,如果排位赛的阶段与决赛相同,那将会更加有趣。

“ HackBattle绝对是同一件事,使我们能够在会议期间动摇,” Arthur Khashaev说道 。 -出乎意料:在最后一轮中,Internet无法立即工作,我不得不花一些时间从代理服务器导入证书。 同时,ICO学校食堂的场所也声名远扬。 “我要特别指出评论员的工作,他们使这场战斗真正充满活力,并且没有让听众感到无聊。”

Anatoly Ivanov的

博客中介绍了流的组织,记分板的操作及其与组织者提供的工作站的同步的技术细节。

作者 :Dmitry Galecha,Anatoly Ivanov,Alexander Morozov,Positive Technologies。