今年的“积极黑客日”论坛有5,000多人参加,其中大多数是信息安全专家。 论坛访问者的一个显着特征是对许多技术问题的非标准思维和超直观认识。 所有这些特质都可以在组织者准备的黑客竞赛中得到证明,其中之一是针对IP摄像机CAMreaker的黑客竞赛。 有人设法应付了本文中设置的所有测试吗?

每个参与者都可以尝试扮演CCTV摄像机破解者的角色,并尝试获得对各种IoT设备的未经授权的访问,并解析固件的源代码以查找各种漏洞。 所有努力的奖励都是组织者提供的有趣且有用的奖品。

比赛的准备工作是在比赛开始前两个月开始的,坦率地说,这并不容易。 它包括几个阶段:

- 竞赛用摄像机的选择。

- 修订相机以进行固件版本控制,与之配合使用的软件以及其性能。

- 获取每个摄像机的固件(固件)。 它通过几种方法执行:

- 通过Android应用程序更新相机时拦截固件。

- 从制造商的官方网站下载。

- 通过使用Telnet到设备的连接。

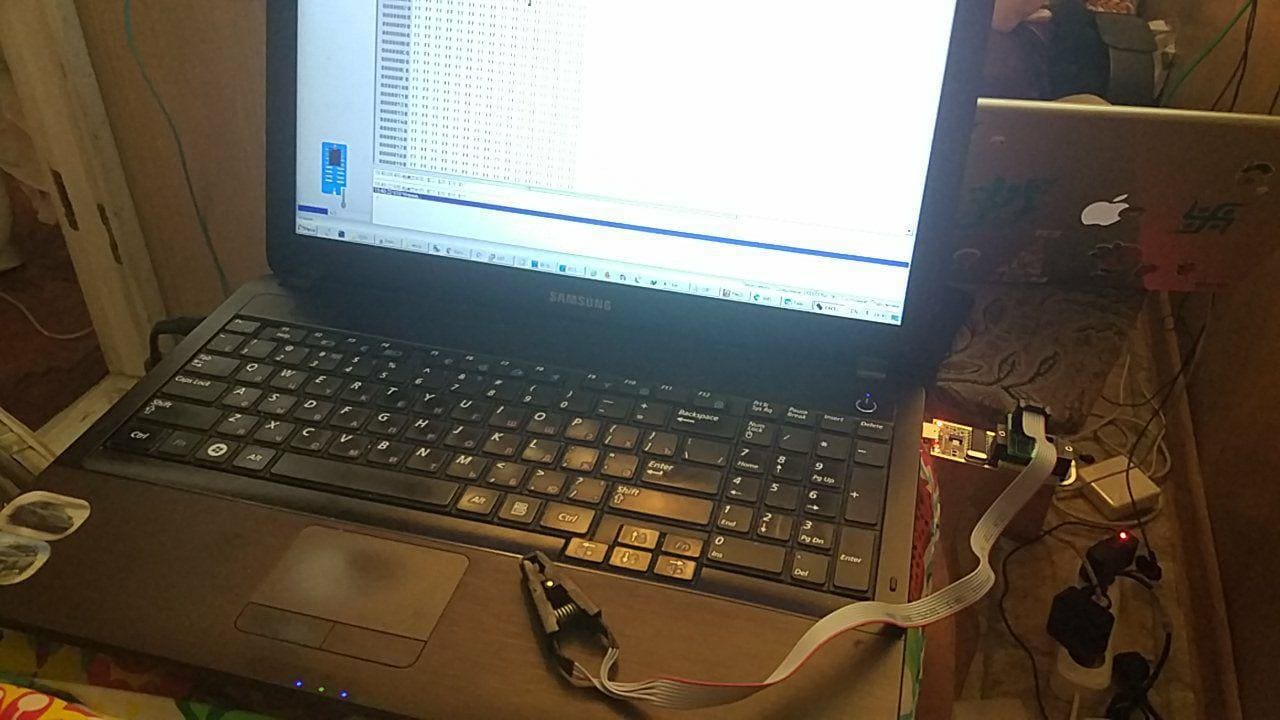

- 通过使用UART接口连接到设备。 供参考:UART协议(通用异步接收器发送器)或UART(通用异步收发器)-迄今为止最古老,最常见的物理数据传输协议。 UART系列中最著名的协议是RS-232(通常称为COM端口)。

- 使用夹子将编程器连接到安装在相机内部的Flash芯片,而无需焊接设备的电子组件。

- 提取转储数据最耗时的过程可能是使用编程器焊接和减去芯片。

- 在设备本身上配置静态IP地址和身份验证数据。

- 设计,构建竞赛摊位的本地网络。

- 在演示环境中设置和配置支架。

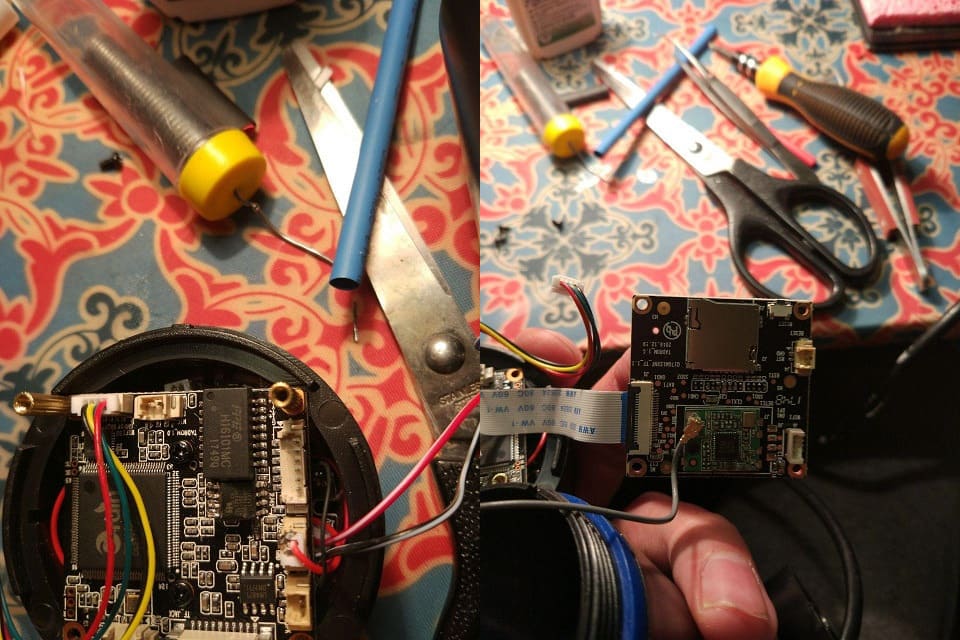

以下是准备过程中拍摄的一些照片:

使用CH341A编程器从芯片中提取数据的过程

摄像机之一的板

程序员和他的朋友们:)

由于开关电路的特性,某些芯片仍需焊接

支架由一个刚性框架组成,上面安装了11个摄像头和几个开关。 为参与者部署了一个无线网络,以及一个带有跳线的免费交换机,用于连接到网络。

展位

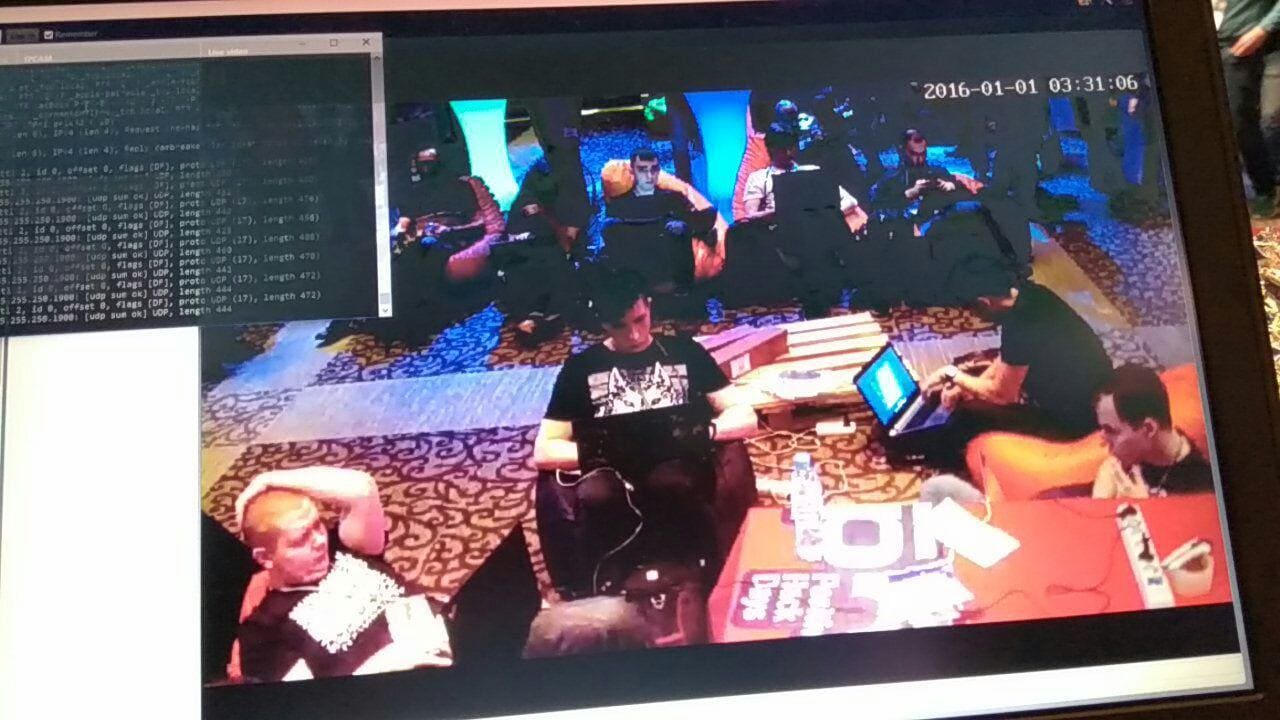

哥哥在看...小兄弟

FTP服务器在拥有整个网络的路由器上运行,参与者可以从该网络接收相机固件。 地址,凭据,序列号和其他相机数据均属于公共领域-您可以访问其中的任何一个。

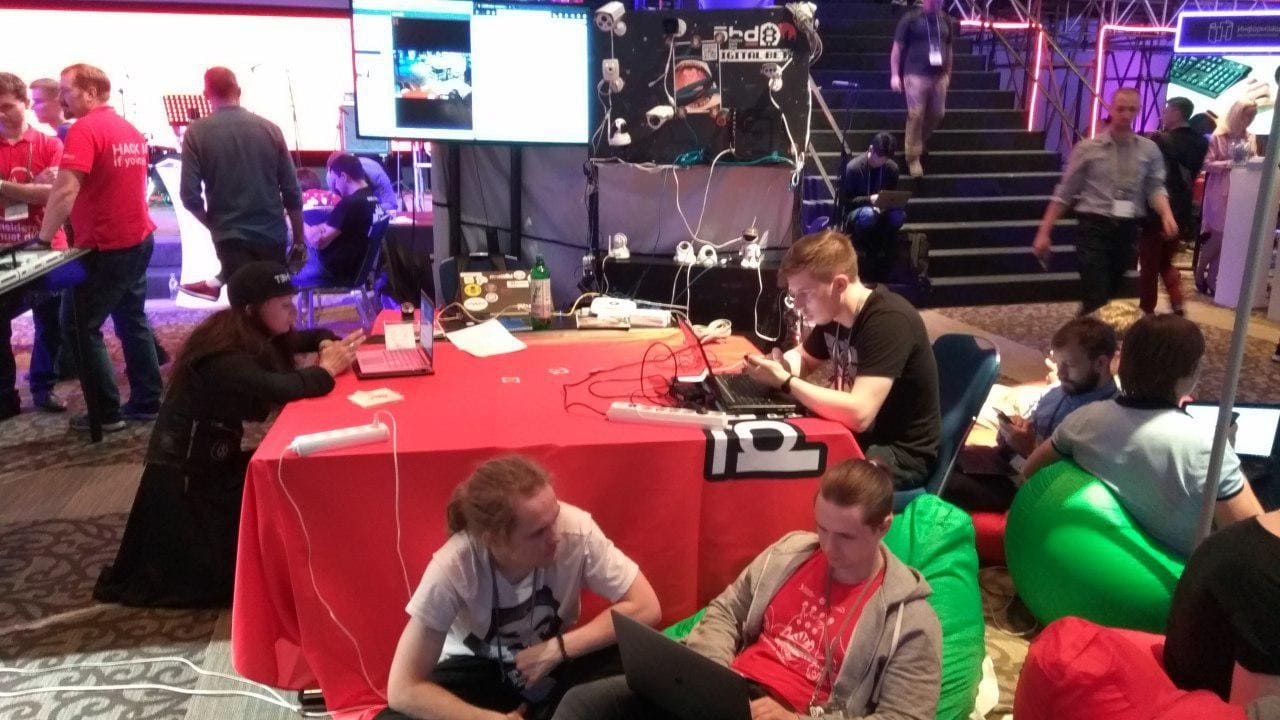

黑客@工作

进入网络并接收固件后,参与者立即开始学习

比赛的第一天,我们邀请参赛者解决一项艰巨的任务:在摄像机中发现漏洞,为摄像机的运行提供建议或有效的PoC漏洞利用。 不幸的是,一旦得知如此高的要求,就会有相当一部分参与者退出。 但是JTAGulator不会赢!

长时间坐下来研究固件,坐在舒适的软垫上。 固件文件已预加载到可从比赛的本地网络访问的FTP服务器上。 使用多种工具来研究固件以查找漏洞:IDA Pro,Binwalk,Radare2,Strings,Wireshark,Tcpdump,Sqlmap,Burp Suite。 “在不断变化的世界中弯曲网络是不值得的,而在我们之下弯曲网络则更好。”也许参赛者这样决定,在研究期间产生了数百GB的流量。

在最合适的“ 黑客 ”时间13:37,他们带来了几桶冰镇啤酒。

与啤酒比赛期间可以降温

加油后,黑客程序完全没有变慢。 最初由啤酒吸引的几个论坛参与者最终选择留在室外和室内视频监视设备的陪同下。 但是,在第一天结束时,我们没有收到任何报告。

参赛者

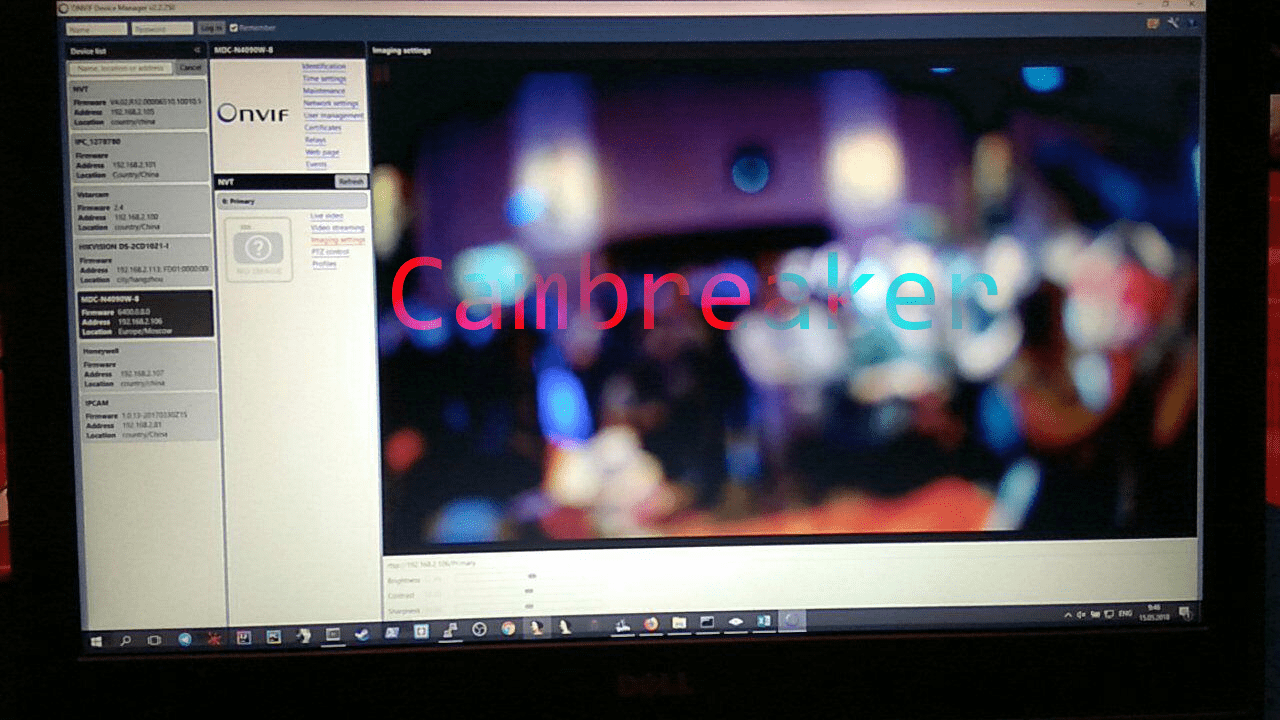

但是在第二天,关于发现的漏洞的两个报告立即出现。 来自新西伯利亚·帕维尔·切列帕诺夫(Novosibirsk Pavel Cherepanov)的信息安全专家发现了其中的第一个vstarcam-c16s相机。 第二个漏洞由另一位专家Ivan Aniseny确定。 在MDC-N4090W-8摄像机身份验证Web表单中,他找到了盲SQLi,它允许您将SQL命令嵌入id参数中,并使用盲操作技术从数据库(包括超级用户根)中提取所有登录名和密码。

相机制造商会收到发现的所有漏洞的通知,并且参与者开发的所有攻击都将保留0天。

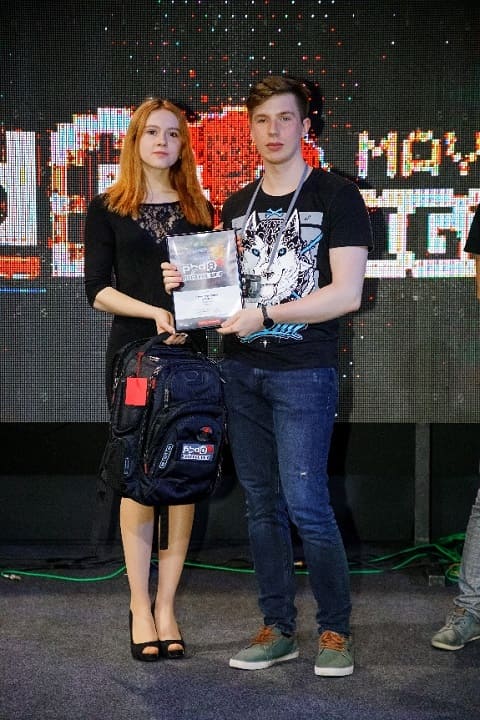

帕维尔(Pavel)和伊万(Ivan)获得了当之无愧的奖项。

颁奖:帕维尔·切列帕诺夫(Pavel Cherepanov)

奖励:对于伊万·阿尼森(Ivan Anisen),该奖被授予了乔治·扎伊采夫(Georgy Zaitsev)