(感谢Sergey G. Brester

sebres的标题创意)

同事们,本文的目的是希望分享基于欺骗技术的新型IDS解决方案的一年测试操作的经验。

为了保持材料展示的逻辑一致性,我认为有必要从前提开始。 因此,问题是:

- 尽管定向攻击在威胁总数中所占的比例很小,但它却是最危险的攻击类型。

- 尚未发明出某种保护周边的有保证的有效手段(或这种手段的复杂手段)。

- 通常,定向攻击分为多个阶段。 克服边界仅仅是初始阶段之一,这(可以向我扔石头)不会对“受害者”造成太大损害,除非它当然是DEoS(服务破坏)攻击(密码学家等)。 真正的“痛苦”始于后来的事态,当时被扣押的资产开始用于转移和发展“深度”攻击,但我们没有注意到这一点。

- 由于当攻击者仍然达到攻击目标(应用服务器,DBMS,数据存储,存储库,关键基础架构元素)时,我们开始蒙受真正的损失,因此合乎逻辑的是,IS服务的任务之一就是在发生这种令人悲痛的事件之前中断攻击。 但是,为了打断某些东西,您必须首先了解它。 而且越早越好。

- 因此,对于成功的风险管理(即减少针对性攻击造成的损害),拥有提供最小TTD(检测时间-从入侵时刻到检测到攻击时刻的时间)的工具至关重要。 根据行业和地区的不同,美国的平均时间为99天,欧洲,中东和非洲地区的平均时间为106天,亚太地区的平均时间为172天(M-Trends 2017,《从前线看,曼迪特》)。

- 市场提供什么?

- 沙箱。 另一个预防性控制远非理想。 有大量有效的技术可以检测和规避沙箱或白名单解决方案。 来自“黑暗面”的家伙们仍然领先一步。

- UEBA(行为分析和偏差检测系统)-从理论上讲,它可能非常有效。 但是,我认为,这是遥远的将来。 实际上,它仍然非常昂贵,不可靠,并且需要非常成熟和稳定的IT和信息安全基础结构,该基础结构已经具有将生成用于行为分析的数据的所有工具。

- SIEM是一种很好的调查工具,但是它不能及时查看和显示某些内容,因为相关规则是相同的签名。

- 结果,对这样一种工具的需求已经成熟:

- 在已经受损的外围条件下成功工作

- 无论使用何种工具和漏洞,都可以近实时模式检测到成功的攻击,

- 不依赖签名/规则/脚本/策略/配置文件和其他静态内容,

- 不需要大量的数据及其分析来源,

- 它可以将攻击定义为不是“世界上最好的,获得专利并因此是封闭式数学的研究”所带来的风险得分,这需要进行进一步的研究,而实际上是一个二元事件-“是,他们攻击了我们”或“否,一切都很好”,

- 它是通用的,有效地可扩展的,并且可以在任何异构环境中真正实现,而不管所使用的物理和逻辑网络拓扑如何。

所谓的欺骗解决方案现在声称具有这种工具的作用。 就是说,解决方案基于老式的hanipo概念,但实现水平却完全不同。 现在,这个话题显然正在上升。

根据

2017年Gartner安全与风险管理峰会的结果

,欺骗解决方案已包含在建议采用的TOP 3策略和工具中。

根据

TAG网络安全年度2017欺骗报告,欺骗是IDS入侵检测系统解决方案的主要开发线之一。

关于SCADA的最新

Cisco IT安全状态报告的整个部分均基于该市场领先者之一TrapX Security(以色列)的数据,该解决方案已经在我们的测试区域中工作了一年。

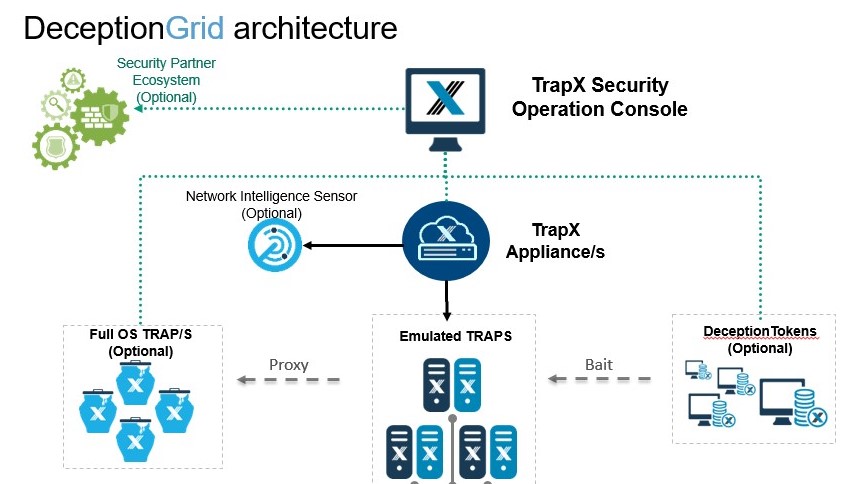

TrapX Deception Grid允许您集中成本和操作大型分布式IDS,而无需增加许可负载和硬件要求。 实际上,TrapX是一个构造函数,它使您可以从现有IT基础结构的元素中创建一种大型机制来检测整个企业规模的攻击,这是一种分布式网络“信号”。

解决方案结构

在我们的实验室中,我们不断研究和测试IT安全领域的各种创新。 现在,这里大约部署了50个不同的虚拟服务器,包括TrapX Deception Grid组件。

因此,从上到下:

- TSOC(TrapX安全操作控制台)-系统的大脑。 这是中央管理控制台,您可以使用它来配置,部署解决方案和所有日常工作。 由于这是一项Web服务,因此可以将其部署在任何地方-外围,云中或MSSP提供商。

- TrapX Appliance(TSA)是一个虚拟服务器,我们使用中继端口将要监视的子网连接到其中。 而且,我们所有的网络传感器实际上都在这里“生活”。

我们的实验室中部署了一个TSA(mwsapp1),但实际上可以有很多。 在大型网络中,如果网段之间没有L2连接(典型的示例是“控股和子公司”或“银行总部和分支机构”),或者网络中存在隔离的网段(例如过程控制系统),则可能需要这样做。 在每个此类分支机构/部门中,您都可以部署TSA并将其连接到单个TSOC,所有信息将在此进行集中处理。 这种体系结构使您可以构建分布式监视系统,而无需对网络进行根本的重组或破坏现有的分段。

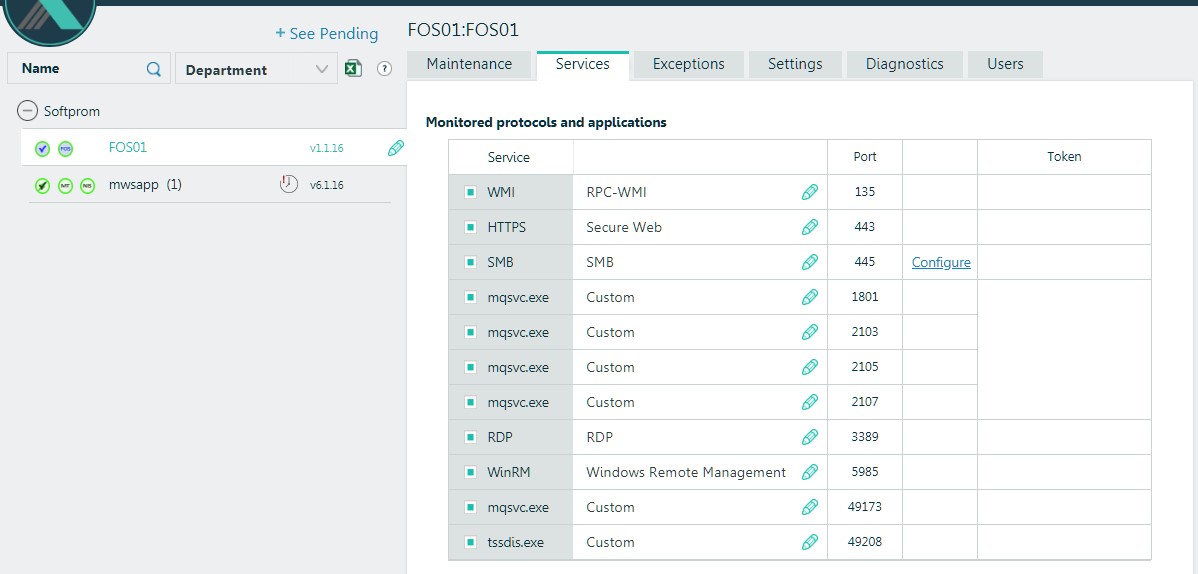

另外,在TSA,我们可以通过TAP / SPAN提交外向流量的副本。 如果检测到与著名的僵尸网络,命令服务器,TOR会话的连接,我们还将在控制台中获得结果。 网络智能传感器(NIS)对此负责。 在我们的环境中,此功能是在防火墙上实现的,因此我们在此处未使用它。 - 应用程序陷阱(完整操作系统)-基于Windows的传统服务器句柄。 它们不需要很多,因为这些服务器的主要任务是为下一级别的传感器提供IT服务或识别对可部署在Windows环境中的业务应用程序的攻击。 我们在实验室中安装了一台这样的服务器(FOS01)

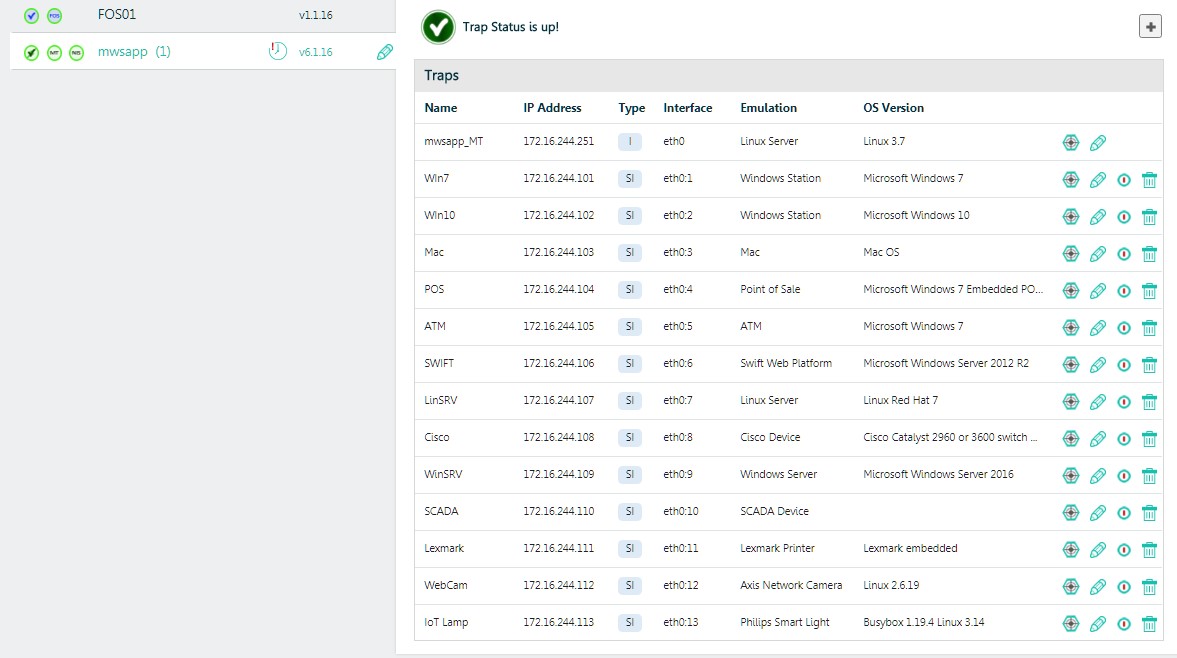

- 仿真陷阱-解决方案的主要组成部分,它使我们可以使用单个虚拟机为攻击者创建一个非常密集的“雷区”,并使用我们的传感器使企业网络及其所有VLAN饱和。 攻击者会看到这种传感器或幻像主机,例如真实的Windows PC或服务器,Linux服务器或我们决定向其展示的其他设备。

为了业务和好奇心,我们部署了“成对的每个人”-Windows PC和各种版本的服务器,Linux服务器,嵌入Windows的ATM,SWIFT Web Access,网络打印机,Cisco交换机,Axis IP摄像机,MacBook,PLC设备甚至是智能灯泡。 总计-13位主机。 通常,供应商建议部署此类传感器的数量至少为实际主机数量的10%。 上方的栏是可用的地址空间。

非常重要的一点是,每个此类主机都不是需要资源和许可证的成熟虚拟机。 这是TSA上的一个障碍,模拟过程,它具有一组参数和一个IP地址。 因此,即使只有一个TSA,我们也可以使数百个虚拟主机饱和网络,这些虚拟主机将充当警报系统中的传感器。 正是这项技术使您可以经济有效地在任何大型分布式企业的规模中扩展“ Hanipot”的概念。

从攻击方的角度来看,这些主机很有吸引力,因为它们包含漏洞并且看起来相对容易成为攻击目标。 攻击者可以在这些主机上看到这些服务,并可以与它们进行交互,并使用标准工具和协议(smb / wmi / ssh / telnet / web / dnp / bonjour / Modbus等)对其进行攻击。 但是,使用这些主机进行攻击并启动代码是不可能的。

- 这两种技术(FullOS和模拟陷阱)的结合使我们能够获得很高的统计概率,攻击者迟早会遇到信号网络的任何元素。 但是如何使这个概率接近100%?

所谓代币(Deception tokens)进入战斗。 多亏了他们,我们可以在分布式IDS中包括所有可用的PC和企业服务器。 令牌放置在实际的PC用户上。 重要的是要了解令牌不是消耗资源并可能导致冲突的代理。 令牌是被动信息元素,是攻击方的一种“面包屑”,将其带入陷阱。 例如,映射的网络驱动器,在浏览器中添加到伪造的Web管理员的书签并为其保存密码,已保存的ssh / rdp / winscp会话,我们的陷阱以及在主机文件中的注释,在内存中存储的密码,不存在的用户的凭据,办公文件,打开这将触发系统等等。 因此,我们将攻击者放置在一个扭曲的环境中,该环境充满了那些实际上不会对我们构成威胁的攻击媒介,相反。 而且他无法确定真实信息在哪里,错误信息在哪里。 因此,我们不仅提供了攻击的快速定义,而且还大大降低了攻击的进程。

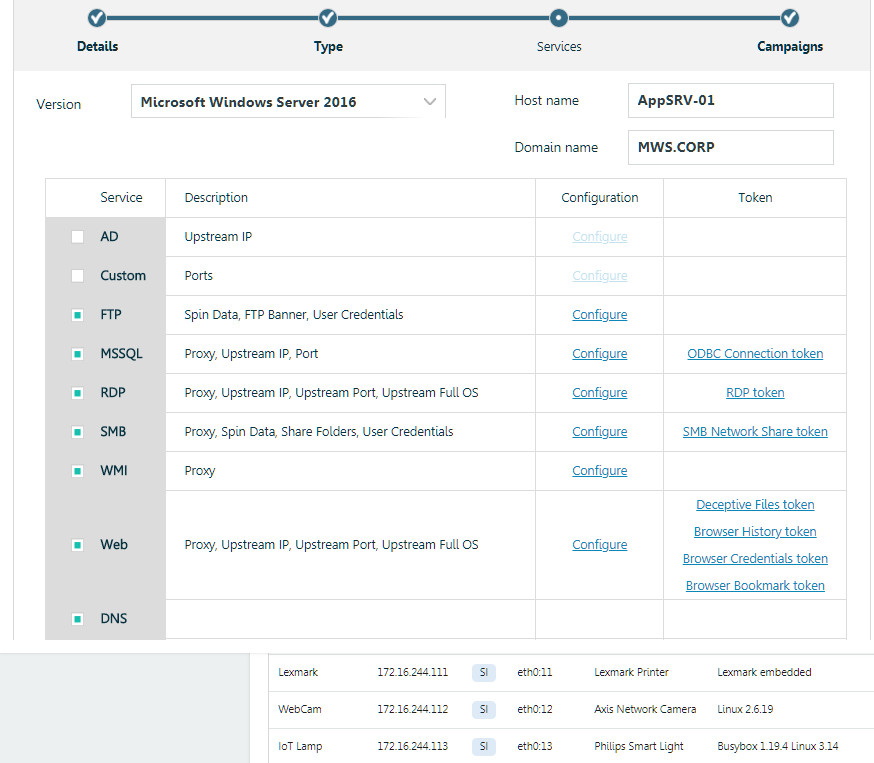

创建网络陷阱和设置令牌的示例。 友好的界面以及对配置,脚本等的手动编辑

创建网络陷阱和设置令牌的示例。 友好的界面以及对配置,脚本等的手动编辑在我们的环境中,我们在运行Windows Server 2012R2的FOS01和Windows 7下的测试PC上配置并放置了许多这样的令牌。这些计算机运行RDP,我们定期将它们“发布”到DMZ中,该DMZ中还显示了许多传感器(模拟陷阱)。 因此,可以说,我们自然而然地得到了源源不断的事件。

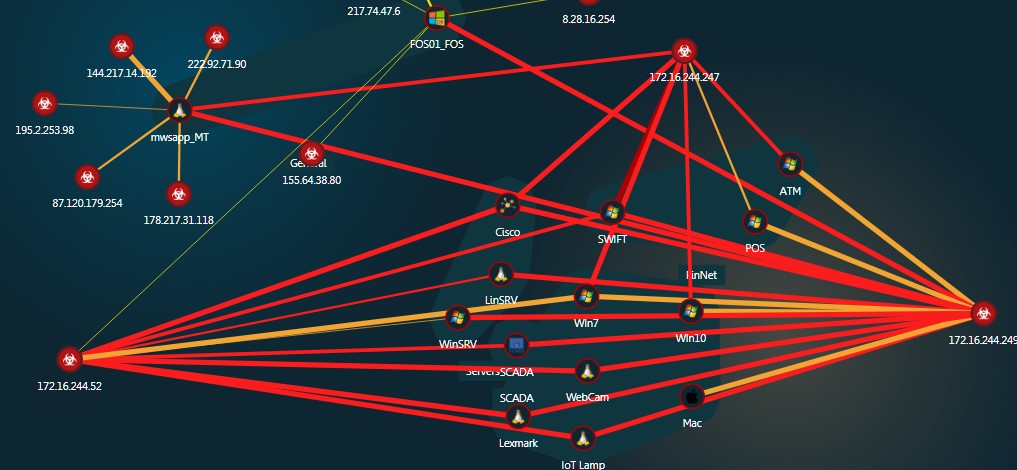

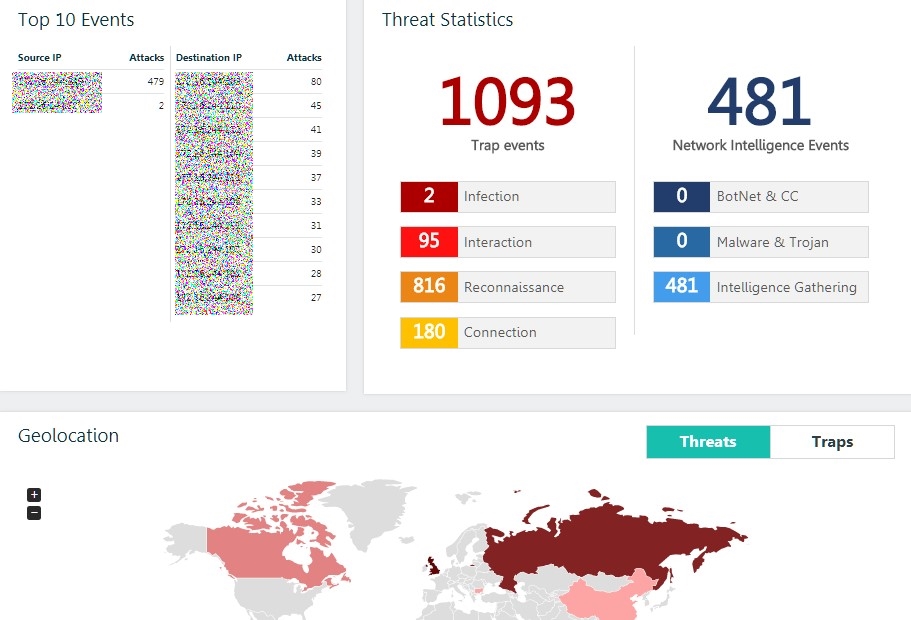

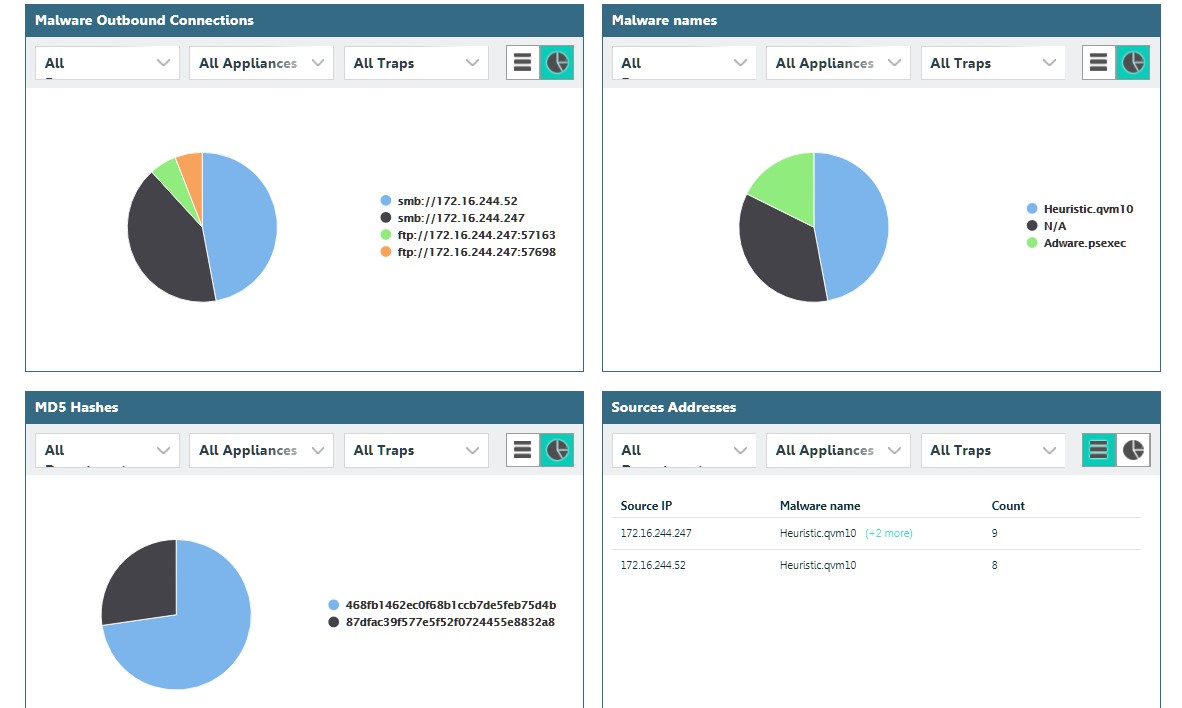

因此,该年度的简要统计数据如下:

56208-记录的事件

2 912-检测到攻击源主机。

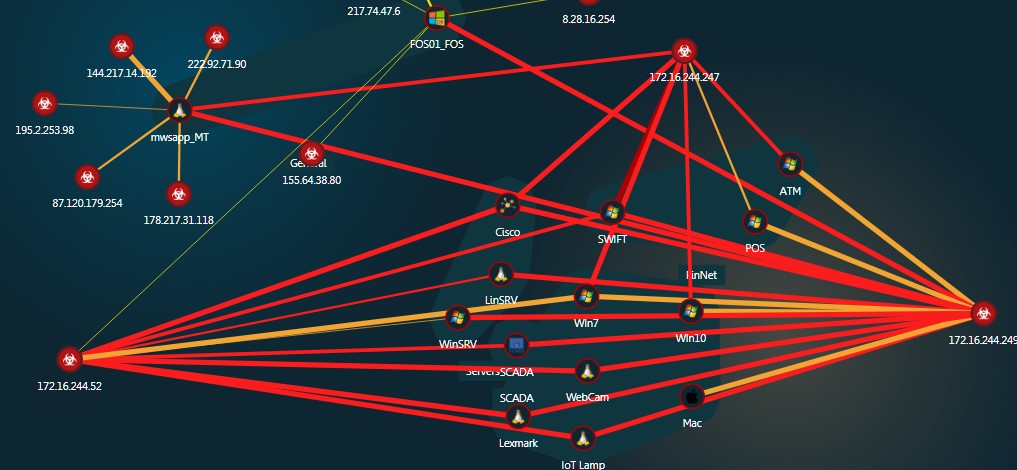

交互式,可点击的攻击图

交互式,可点击的攻击图同时,该解决方案不会生成任何大型日志或事件提要,因为要花很长时间才能理解。 相反,该解决方案本身按事件的类型对事件进行分类,并让IS团队主要关注最危险的事件-当攻击方试图引发控制会话(交互)或二进制流量(感染)出现在我们的流量中时。

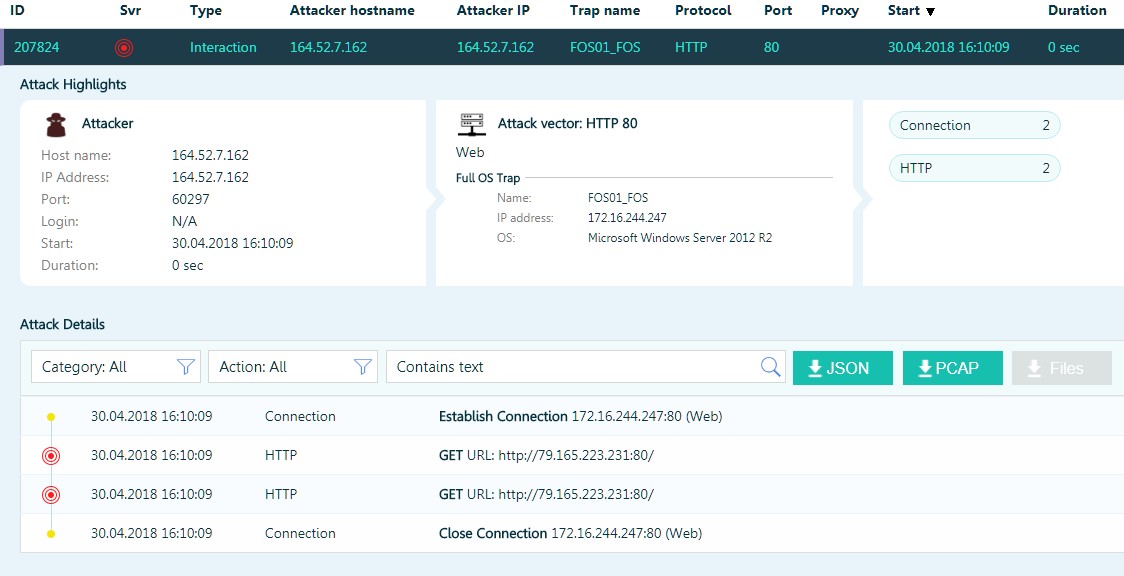

我认为,即使是具有信息安全领域基本知识的用户,也可以以易于理解的形式阅读和呈现有关事件的所有信息。

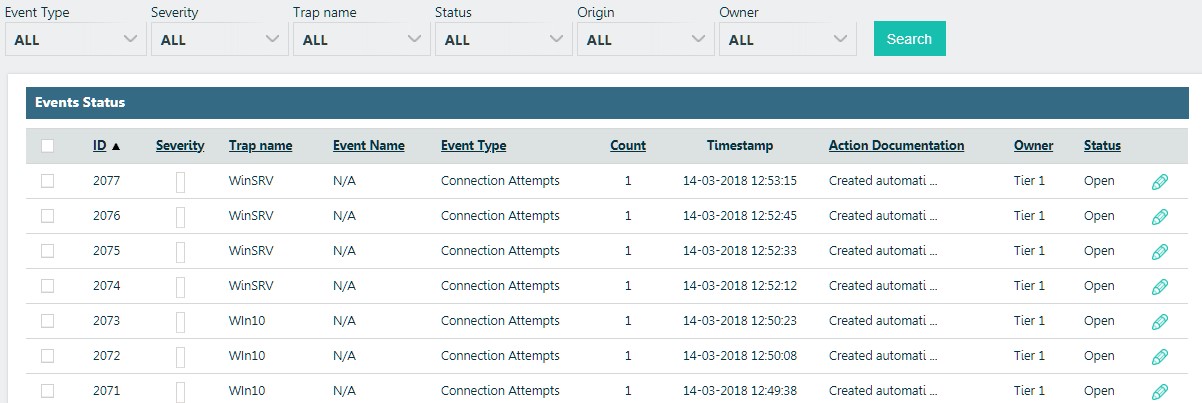

报告的大多数事件都是尝试扫描我们的主机或单个连接。

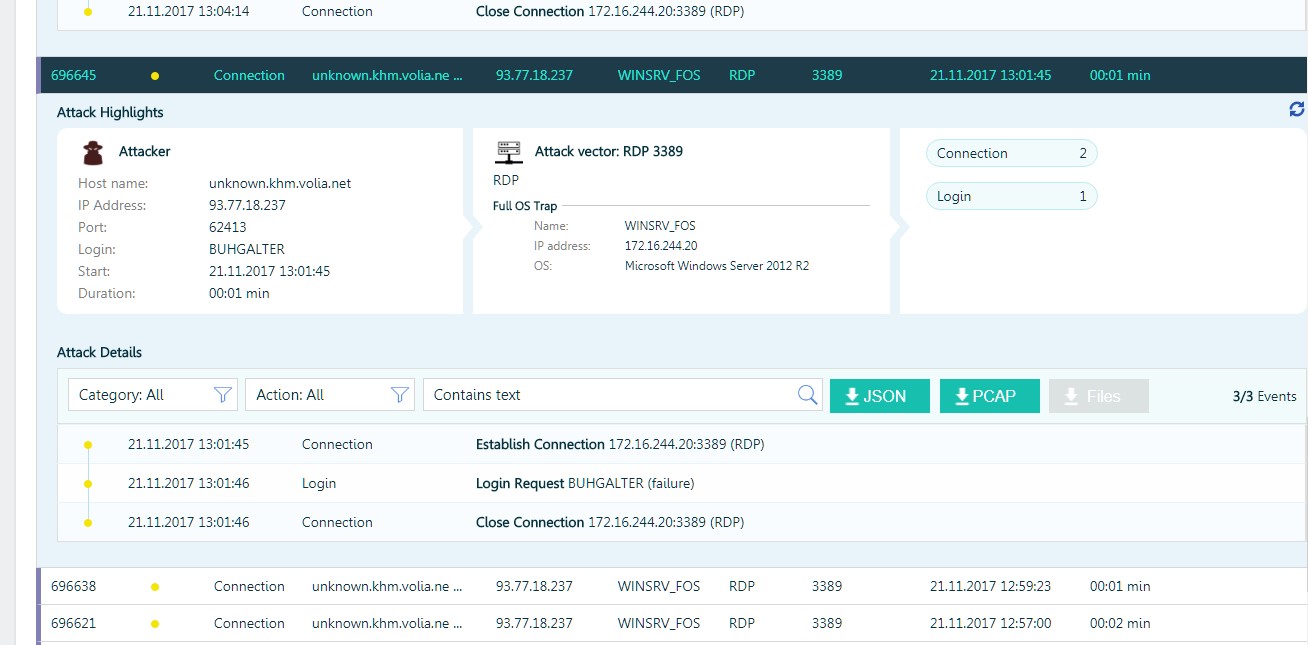

或RDP的密码猜测尝试

但是,还有更多有趣的情况,特别是当攻击者“管理”以获取RDP密码并访问本地网络时。

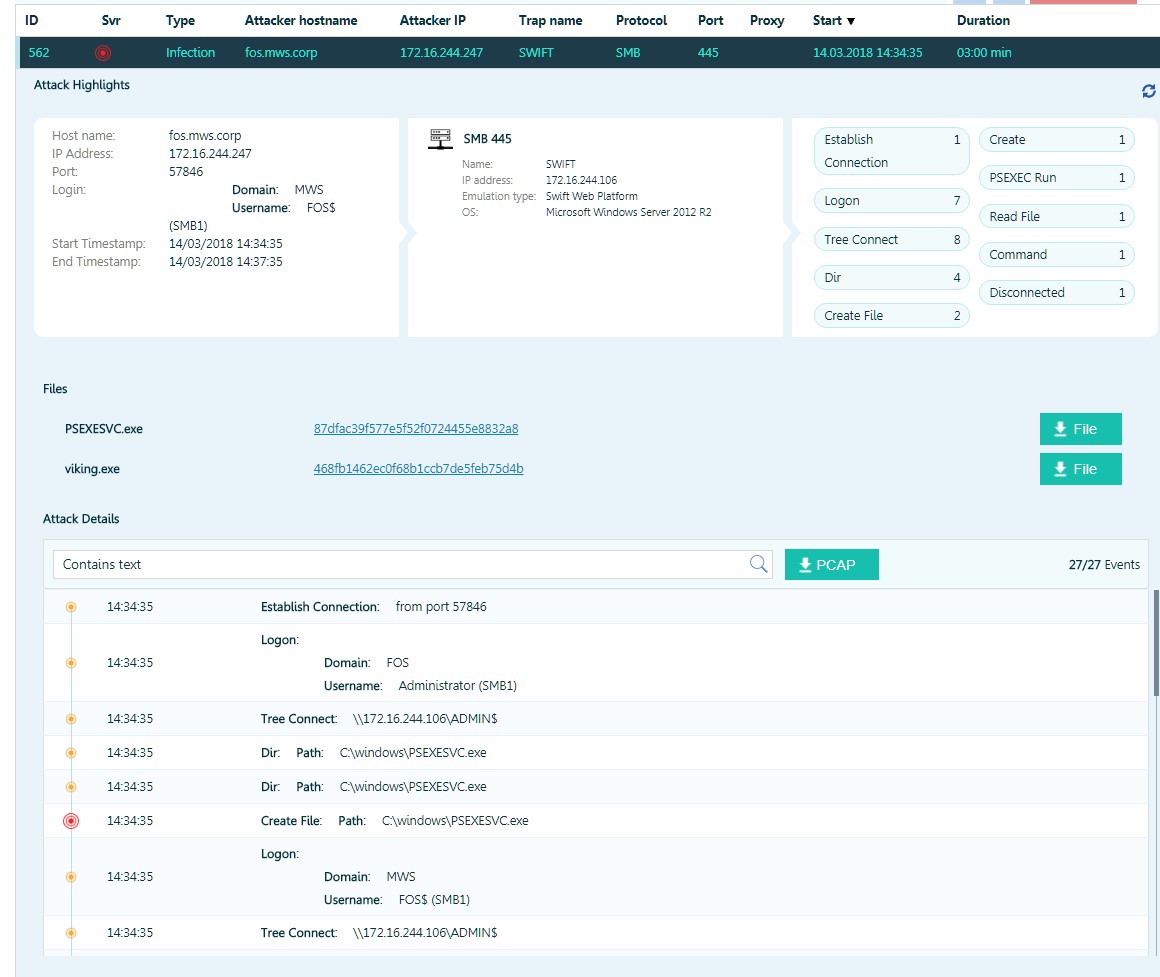

攻击者试图使用psexec执行代码。

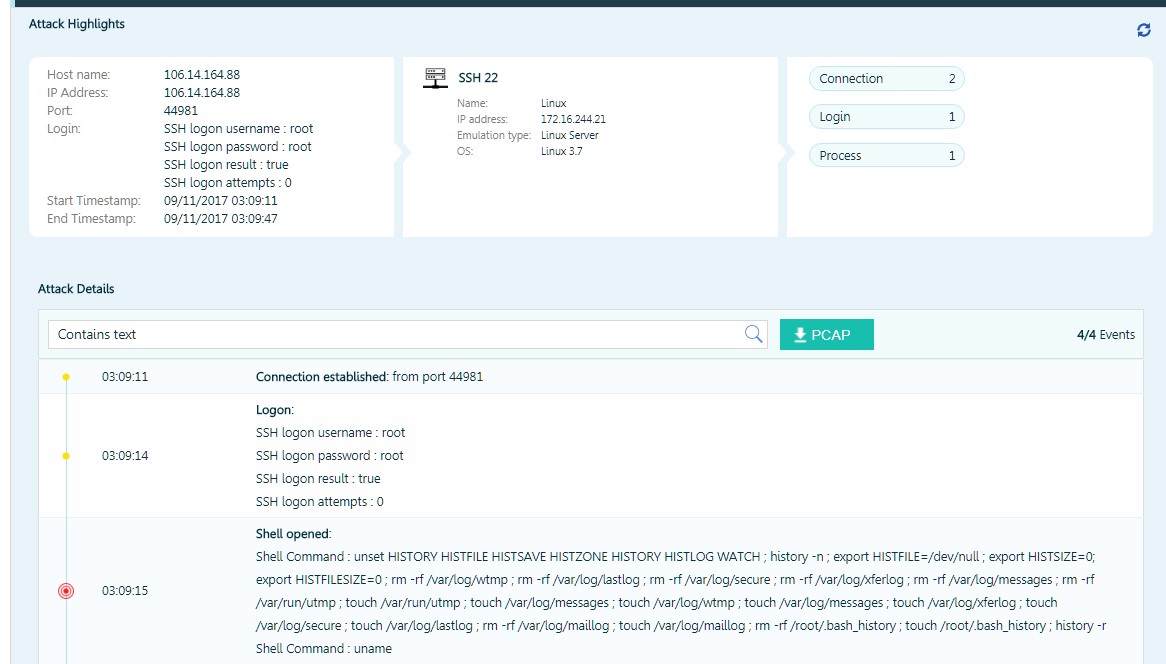

攻击者找到了一个保存的会话,该会话将他诱捕为Linux服务器。 在连接了一组预定义的命令后,他立即尝试销毁所有日志文件和相应的系统变量。

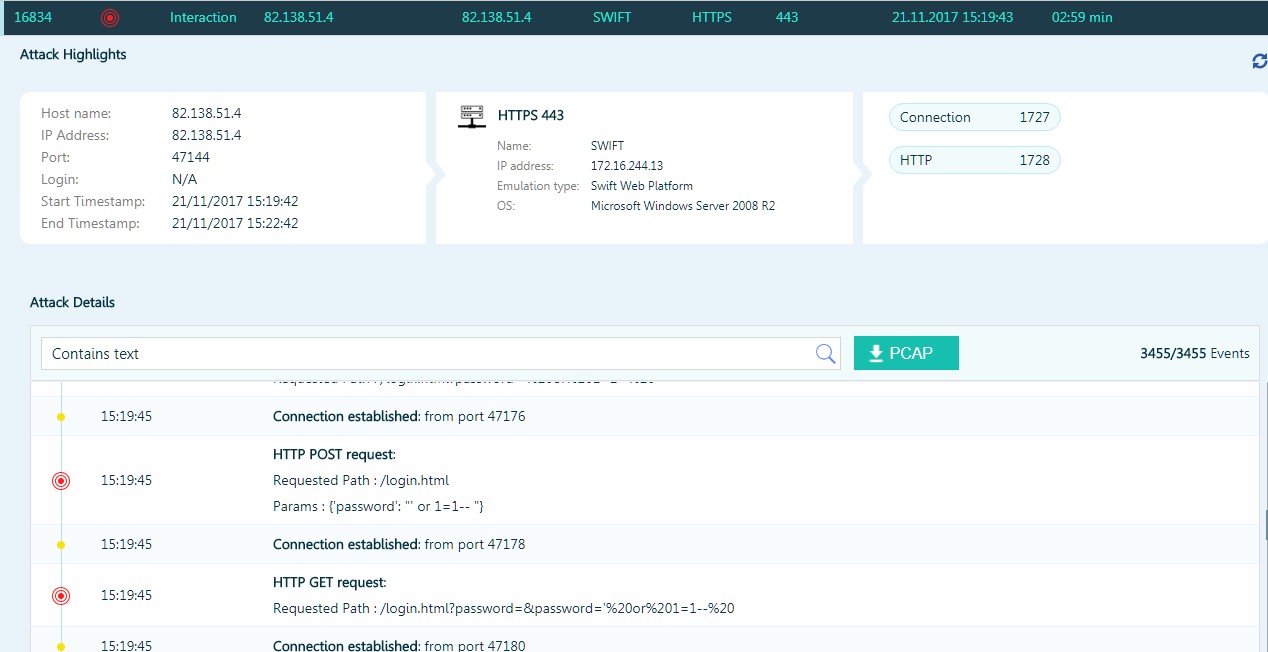

攻击者试图将SQL注入到模仿SWIFT Web Access的陷阱中。

除了这种“自然”攻击之外,我们还进行了一些自己的测试。 最具指示性的方法之一是测试网络上网络蠕虫的检测时间。 为此,我们使用了GuardiCore的一个名为

Infection Monkey的工具。 这是一种网络蠕虫,可以捕获Windows和Linux,但是没有某种“有效载荷”。

我们部署了一个本地命令中心,在一台计算机上启动了第一个蠕虫实例,并在不到一分半钟的时间内在TrapX控制台中收到了第一条通知。 TTD为90秒,而平均为106天...

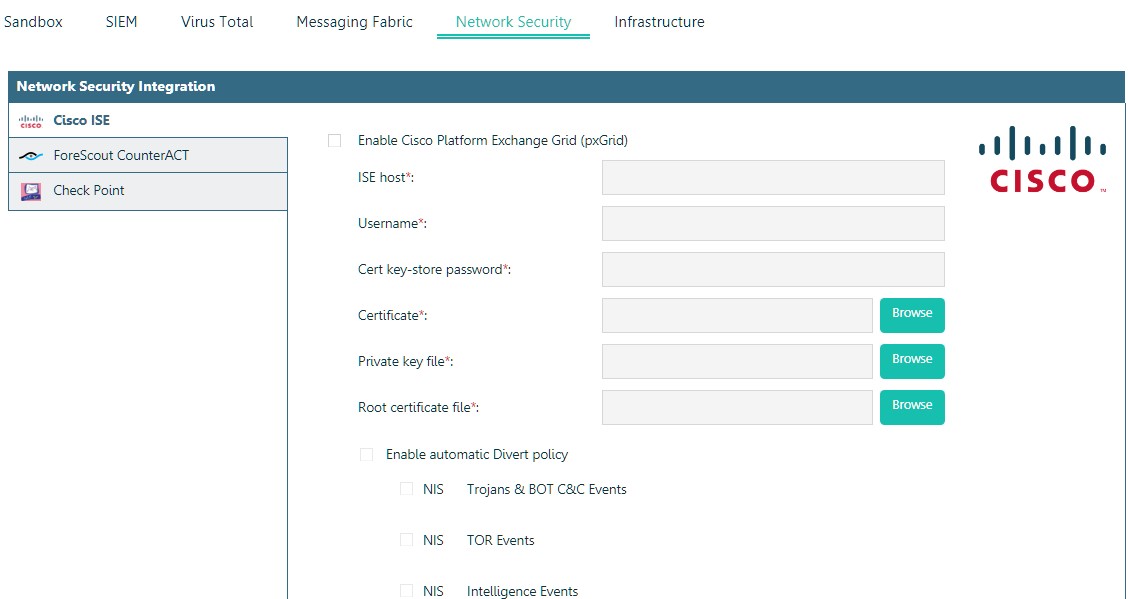

由于能够与其他类别的解决方案集成,因此我们只能从快速检测威胁转变为对威胁的自动响应。

例如,与NAC(网络访问控制)系统或CarbonBlack集成后,会自动将受损的PC与网络断开连接。

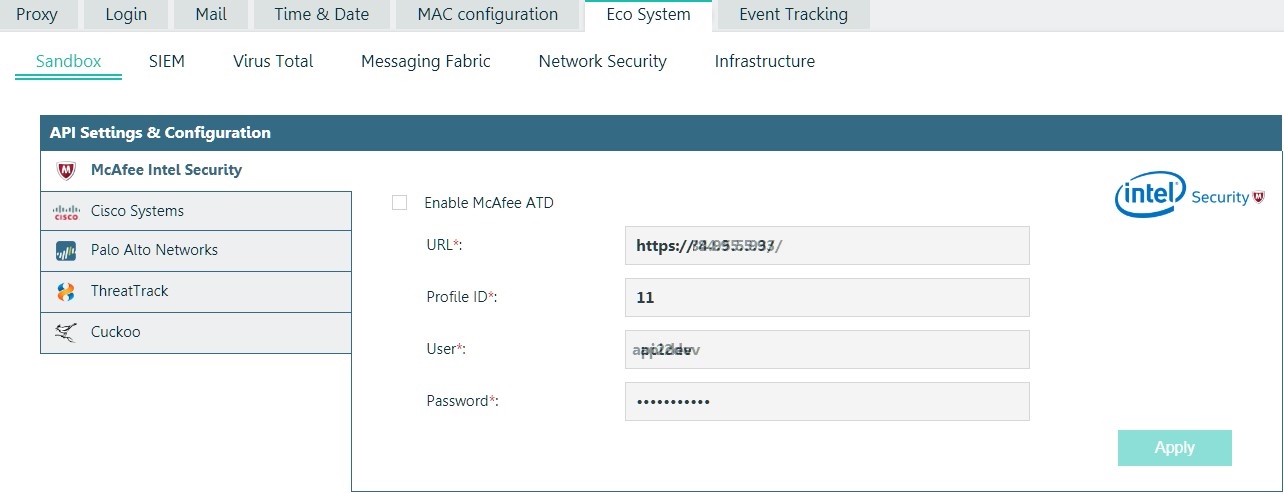

与沙箱集成后,您可以自动传输与攻击有关的文件以进行分析。

迈克菲集成

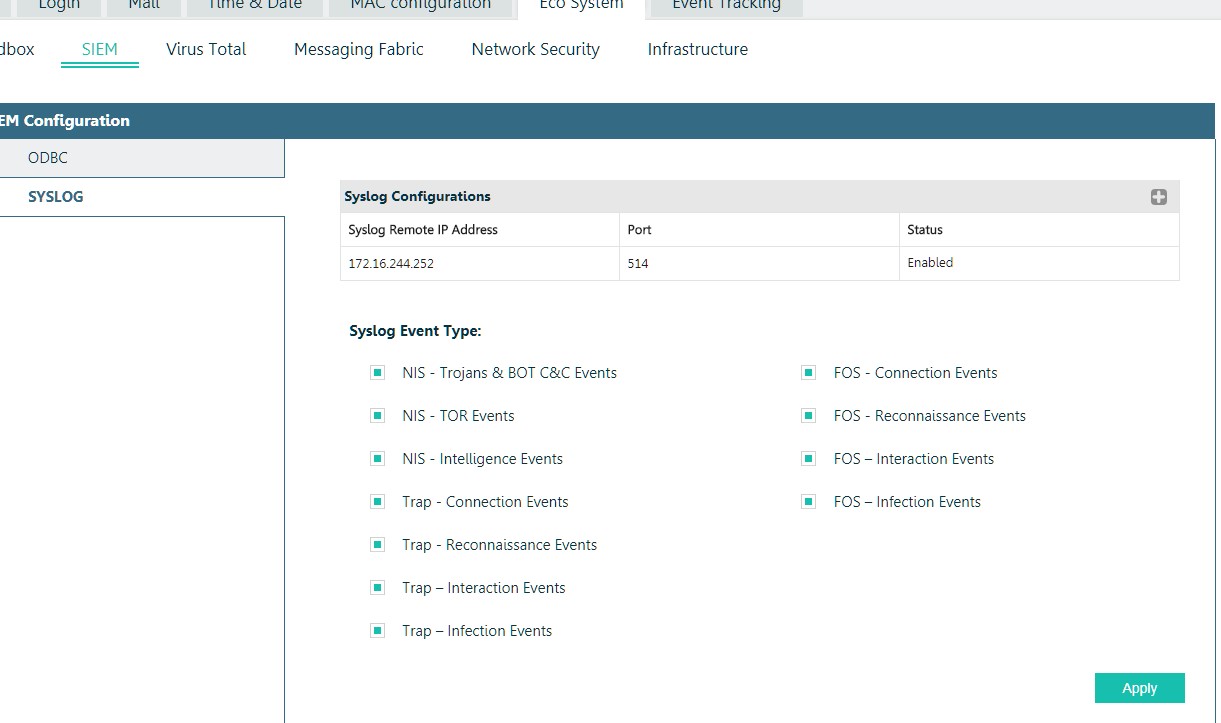

该解决方案还具有自己的内置事件关联系统。

但是她的能力不适合我们,因此我们将其与HP ArcSight集成在一起。

内置的票务系统有助于应对“全世界”检测到的威胁。

由于解决方案“从头开始”是为政府机构和大型企业部门的需求而开发的,因此,当然会在此处实施基于角色的访问模型,与AD集成,已开发的报告和触发器(事件警报)系统,大型控股结构或MSSP提供者的编排。

代替简历

如果有一个类似的监视系统,以比喻的方式掩盖我们的背部,那么在周界妥协的情况下,一切才刚刚开始。 最重要的是,有一个真正的机会来处理信息安全事件,而不是处理其后果。