在努力保护我们的一位客户的在线商店时,我们几次遇到了奇怪的蛮力攻击,这种攻击并非易事。 它基于简单的宽限度解决方案,将攻击与同类攻击区别开来。 她是什么,以及我们如何仍然为她辩护,请仔细阅读。

如您所知,“经典”暴力是一种数据暴力攻击。 例如,采用知名帐户,并根据某些标准(即时生成或基于被盗字典)为它们选择密码。 这是黑客入侵帐户的基本方法。

在我描述的情况下,攻击者的行为有所不同。 首先,他们使用了数百个受感染计算机在各个国家/地区分布的大型僵尸网络。 在监视系统中,所有东西看起来好像是完全不同的计算机,或者是真人坐在那里并访问该站点的代理。 这种攻击可能很长一段时间都不会引起注意。

攻击的第二个特征,除了其强大的地理分布之外,还包括不是登录名而是登录名的枚举。 攻击者可能使用了流行密码和被盗登录列表的字典。 第一次登录将使用已知密码,然后再次登录,第三次,依此类推。 这与通过一个提供程序连接的普通用户无法使用其密码登录的情况非常相似。 乍一看,没有什么犯罪。 此外,对资源的访问非常罕见-每分钟一两次。

攻击的第三个特征是僵尸网络具有非常“人性化”的行为:客户端处理JavaScript,接受cookie。

由于这种复杂的因素,攻击很长一段时间都没有被注意到。 但是,当我们发现它时,我们问自己一个不平凡的问题:如何为自己辩护? 除了用户代理中的某些错误之外,所有僵尸网络计算机都没有任何特殊的区别功能。 但是我们并没有基于此标志阻止攻击,因为在这种情况下,我们将不再看到攻击者的行为。 有必要强调一些其他异常。 IP地址方面没有什么特别的事情。 由于频率非常低,并且登录不加扰,因此也无法阻止进行大量失败登录尝试的登录。 只有一种方法-引入验证码。 但是客户确实不想这样做,因为他认为验证码可以疏远许多客户。 同时,攻击者已经设法为某些帐户选择正确的组合。

当然,您很困惑:为什么有人会闯入在线商店的客户帐户? 事实是,您的帐户中累积了奖励积分,可用于获得商品折扣。 可能有人真的想在Internet上买卖奖励积分。

结果,我们说服客户使用F5工具实施验证码:它应该出现在给定数量的失败输入之后。 但是首先,必须配置成功登录系统的标准。 事实证明,这比看起来要复杂一些,因为在某些情况下,资源会为任何登录尝试提供相同的响应代码。 作为成功登录的标准,我们选择发送客户端域cookie。

在最新版本的

F5 ASM中 ,可以根据设备ID(唯一的浏览器标识符)来响应选择尝试。 JS代码已添加到页面,当受感染的计算机打开此页面时,它将报告其唯一标识符。 对于我们的攻击者,事实证明,每个IP地址的浏览器设备ID都是相同的。 也就是说,实际上,一个浏览器是从一个IP地址访问的。

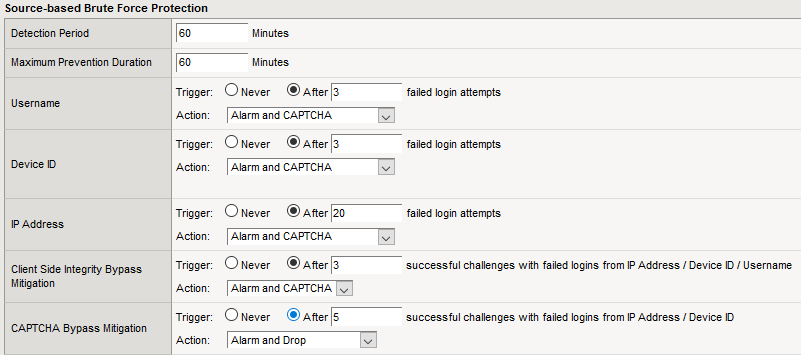

因此,您可以设置以下标准:如果在15分钟内从一个浏览器进行了5次以上的失败登录尝试,则将向该客户端显示一个验证码。 如果这是真正的普通用户,他将解决问题并冷静地登录。 如果浏览器不支持JavaScript,我们添加了例外。 但是,为了不削弱保护,我们使用了不同的标准:如果从一个IP地址进行了20多次不成功的登录尝试,则会再次提供验证码。 再次:对于普通用户,这不会引起问题。

但是今天,已经有使用验证码规避保护的方法。 例如,僵尸网络将验证码发送到“外包”-中国或印度,在那里辛苦工作的本地人只需支付少量费用即可解决验证码并返回文本值。 但是在这种情况下,您可以采取适当的措施:即使使用已解决的验证码,登录尝试也不成功,但是如果超出了指定的尝试失败次数,则可以阻止来自特定IP或设备ID的请求。

上一次以这种方式攻击在线商店时,我们管理了验证码,并且它可以正常工作。 引入后,蛮力攻击逐渐开始消退,并最终停止。 从那时起大约一年过去了-没有复发。

信息安全中心Jet信息系统专家Andrei Chernykh