ESET病毒实验室发现了一种新的Android RAT(远程管理工具),该工具使用电报协议来管理和泄露数据。 最初,我们提请注意已知的

IRRAT和

TeleRAT的活动增加,但是随后,在了解发生了什么之后,我们发现了一个全新的家庭。 至少从2017年8月开始,新的RAT就已经启用。 2018年3月,通过黑客的Telegram渠道分发了Malvari源代码,其结果是今天进行了数百次修改。

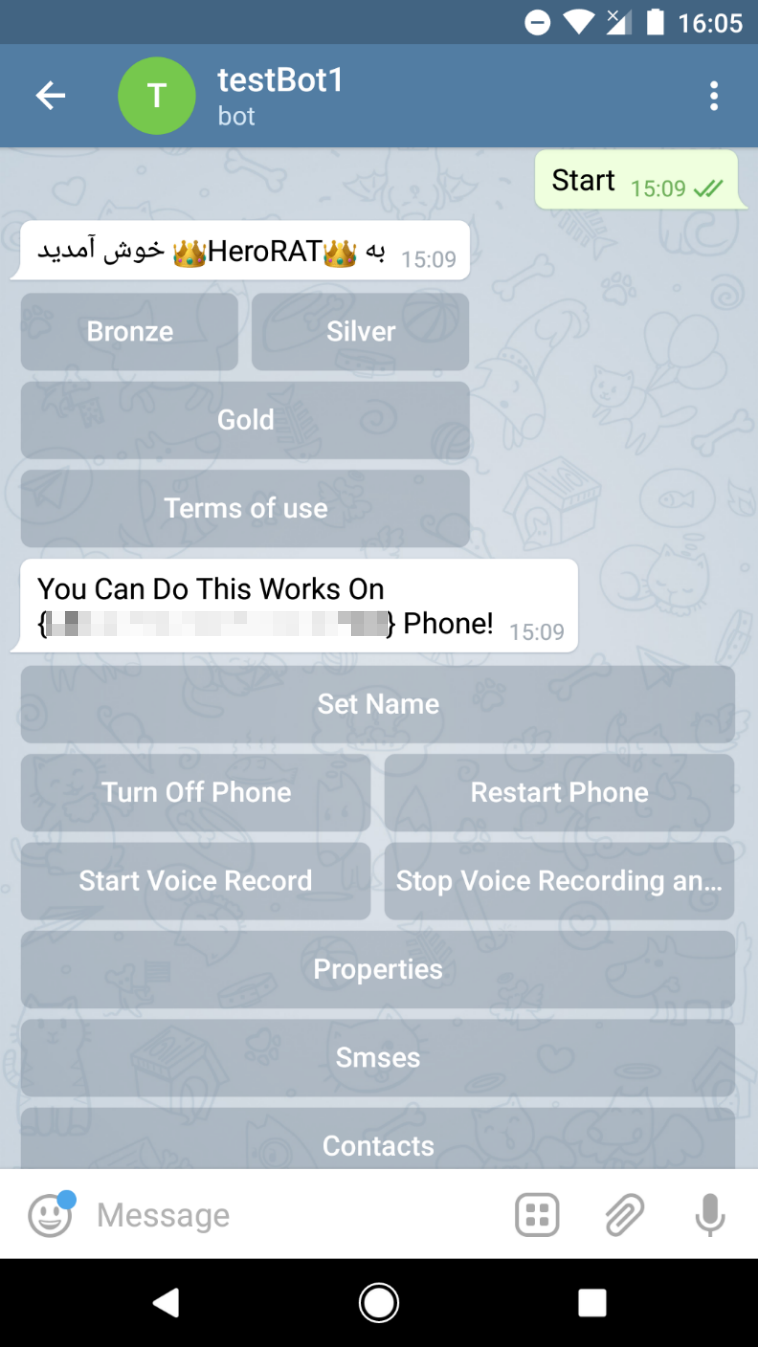

一个版本不同于其他版本。 尽管有源代码可用,它还是通过特殊的Telegram渠道以商品名HeroRat出售。 作者提供了根据恶意软件即服务模型使用的HeroRat。 Malvar提供三种装饰级别,具有不同的功能和视频支持通道。 目前尚不清楚此选项是基于合并代码编写的,还是相反,它是原始代码,然后其源代码出现在网络上。

如何运作

攻击者通过非官方的Android应用程序,社交网络和即时通讯程序来分发RAT。 我们看到了恶意程序如何伪装成许诺以比特币作为礼物,免费移动互联网或欺骗社交网络用户的应用程序。 在Google Play上,找不到此恶意软件。 大多数感染都记录在伊朗。

图1.用于分发RAT的几个应用程序

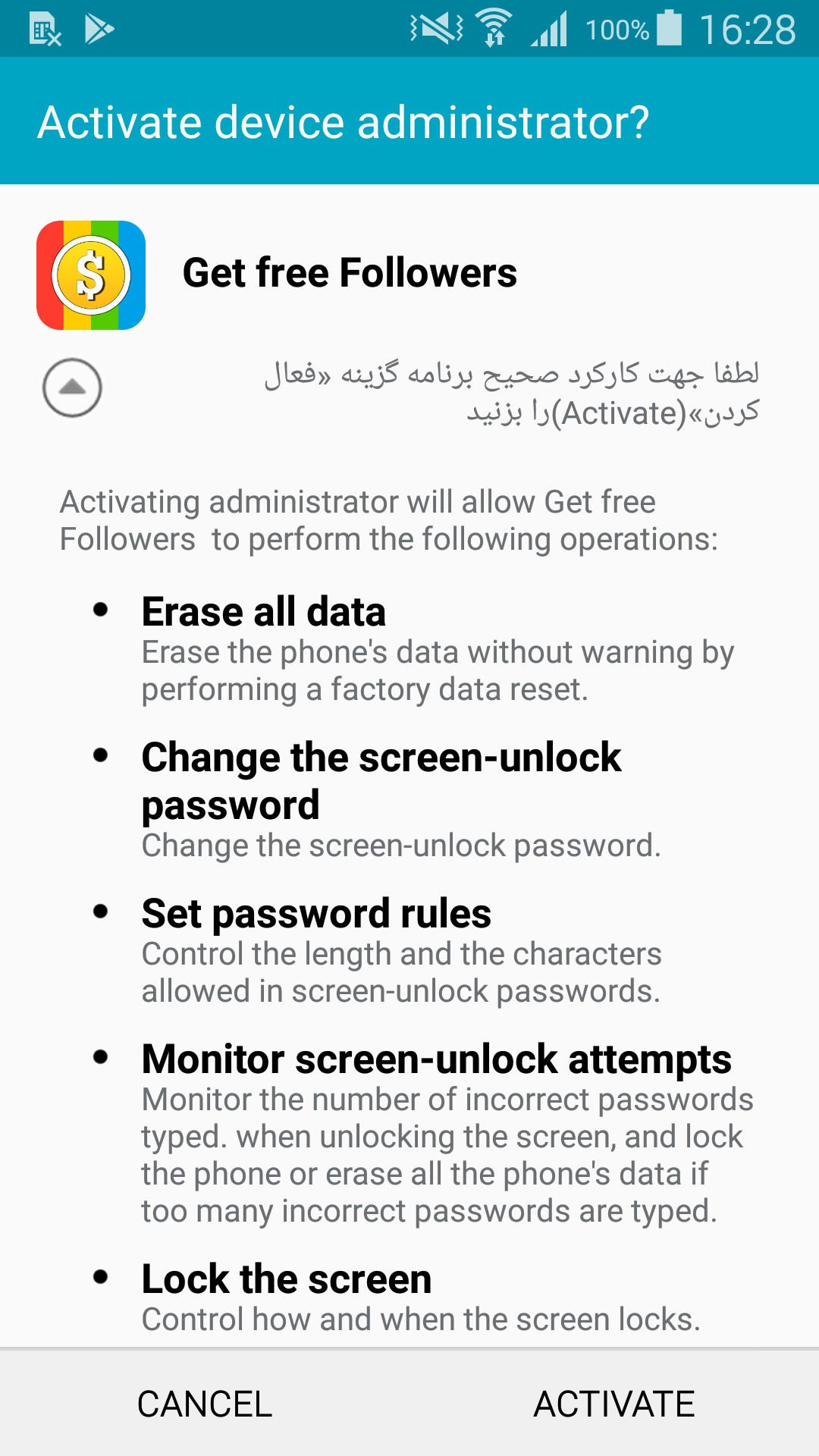

图1.用于分发RAT的几个应用程序该恶意软件与所有版本的Android兼容。 要求用户接受使用社交工程的权限请求(有时包括将应用程序激活为设备管理员)。

图2. RAT请求设备管理员权限

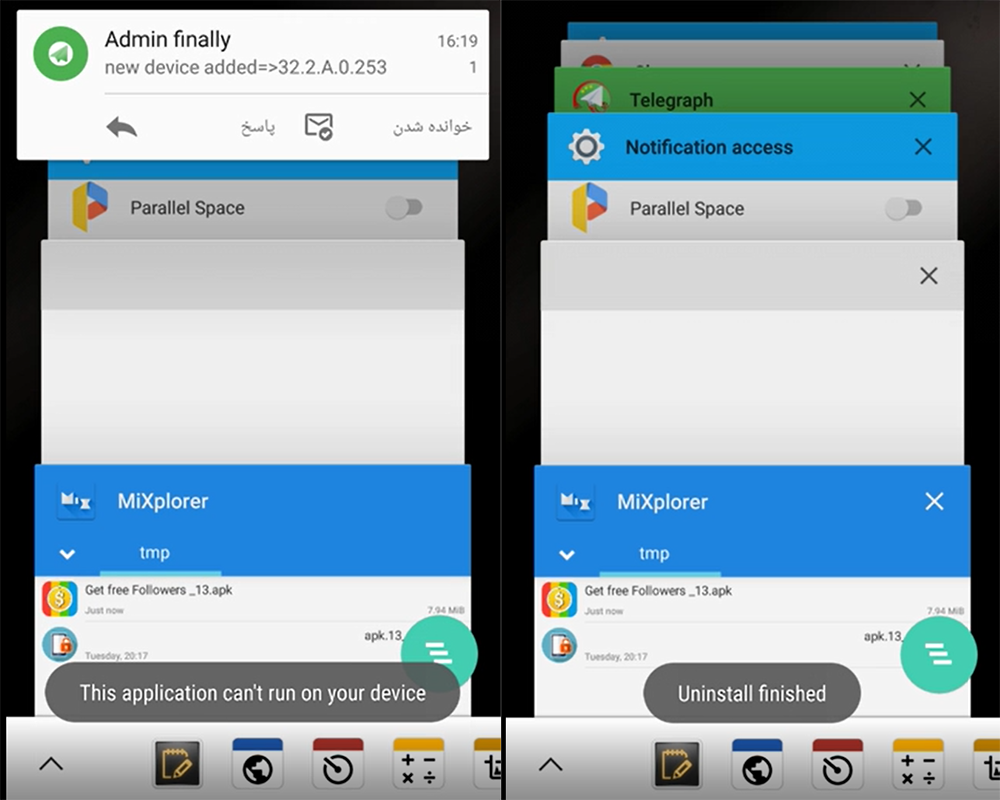

图2. RAT请求设备管理员权限安装并运行恶意应用程序后,屏幕上会出现一个小的弹出窗口。 它报告程序无法在设备上运行,将被删除。 我们看到了带有英语和波斯语消息的示例(取决于设备的语言设置)。

删除完成后,应用程序图标将消失。 同时,新的受感染设备将在攻击者一方注册。

图3.在设备上安装HeroRat的演示(Malvari作者的培训视频截图)

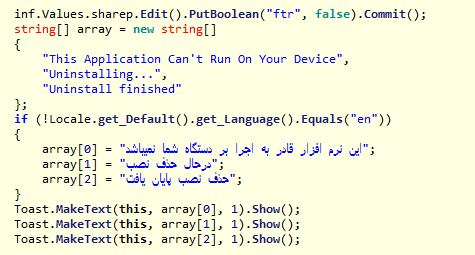

图3.在设备上安装HeroRat的演示(Malvari作者的培训视频截图) 图4.带有英语和波斯语的假冒删除消息的Malvari源代码

图4.带有英语和波斯语的假冒删除消息的Malvari源代码攻击者获得了受感染设备的访问权限后,便可以使用

Telegram僵尸程序的

功能来控制新设备。 每个受感染的设备都由一个机器人控制,并通过Telegram应用程序进行配置和控制。

该恶意软件具有多种文件监视和渗透工具,包括拦截文本消息和联系人,发送文本消息和呼叫,录制声音和拍摄屏幕快照,查找设备并管理其设置。

HeroRat分为三种装饰级别(青铜,银色和金色包装),分别售价25、50和100美元。 HeroRat作者的源代码报价为650美元。

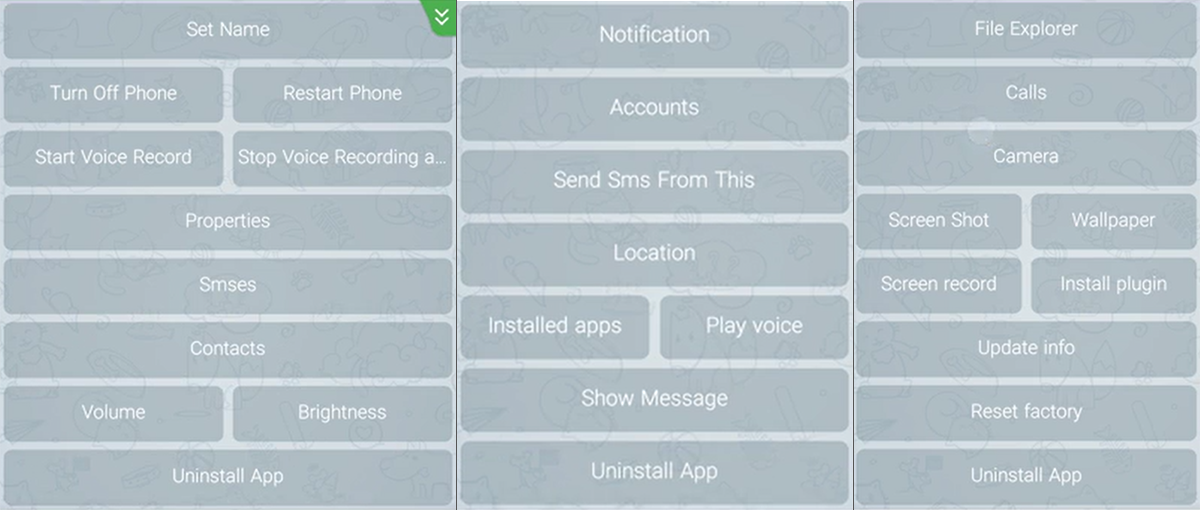

可通过Telegram bot界面中的交互按钮访问HeroRat功能。 攻击者可以通过单击购买和使用的RAT版本中的可用按钮来控制受感染的设备。

图5. HeroRat控制面板

图5. HeroRat控制面板 图6. HeroRat函数(从左到右):青铜,银和金包(来自malvari作者的培训视频的屏幕截图)

图6. HeroRat函数(从左到右):青铜,银和金包(来自malvari作者的培训视频的屏幕截图)与以前使用标准Android Java编写的使用Telegram的Android RAT不同,该新系列是使用

Xamarin框架从C#从头开始开发的,这是Android恶意软件的罕见组合。

通过Telegram协议进行通信的方法适合于编程语言-代替先前研究的RAT使用的

Telegram Bot API ,新家族使用

Telesharp (一个用于在C#中创建Telegram机器人的库)。

Telegram协议完全涵盖了从受感染设备发出的命令传输和数据泄漏-此措施旨在基于对已知下载服务器的流量进行反检测。

感染指标

System.OS-896FFA6CB6D7789662ACEDC3F9C024A0-Android / Agent.AQO

Andro.OS-E16349E8BB8F76DCFF973CB71E9EA59E-Android / Spy.Agent.AMS

FreeInterNet.OS-0E6FDBDF1FB1E758D2352407D4DBF91E-Android / Agent.AQO