继续我们的Check Point教程系列。 这次,我们将讨论我最喜欢的主题之一,即俄语中的

IPS(入侵防御系统) -入侵防御系统。 此外,重点是预防(即预防)! Check Point的主要信条之一是:“

我们预防,不会发现! ” 就个人而言,我同意这一立场。 例如,如果您受到加密器的攻击,检测的用途是什么? 加密的计算机将告诉您发生了攻击。 在当前的现实中,有必要注意预防。 IPS可以很好地帮助您。

但是,最近对此类保护有所忽视,他说:“

IPS不再适用,使用它毫无意义 。” 在我看来,这种观点是不可原谅的错误。 实际上,在本课程中,我将尝试描述有关IPS的主要主要误解。 然后,作为实验的一部分,我将向您展示IPS如何帮助增强网络的安全性。 当然,我将尝试告诉您如何充分利用此有用的工具,需要注意哪些设置以及包括IPS在内需要记住的内容。

上课时间很长,因此我将其分为两部分。 第一部分纯粹是理论性的,第二部分已经完全致力于实验室工作形式的实践。 希望它会很有趣。

剧透-在文章的结尾,是一个视频课,如果它比某人观看更方便,那么就可以了。 IPS简史

我想从一些历史特征开始。 实际上,IPS是

IDS (

入侵检测系统 -

入侵检测系统或SOV,在俄罗斯被简称为“

入侵检测系统” )的特例。

创建IDS的想法是詹姆斯·安德森(James Anderson)于

1980年发表了“

计算机安全威胁监控与监视 ”一文之后提出的! 一篇颇具娱乐性的文章,最重要的是与今天有关。

6年后的

1986年 ,Dorothy Denning和Peter Neumann发布了第一个

IDS理论模型 ,它可能仍然是现代系统的基础。 进一步地,有许多不同的发展,但基本上都归结为使用三种入侵检测方法:

IDS开发的关键时刻之一可能是

1998年 libpcap库的出现。 由她来自国家实验室的家伙们开发。 伯克利的劳伦斯。 同年,使用libpcap软件包开发了

APE数据包嗅探器。 一个月后,APE被更名为著名的

Snort 。 Snort的作者是

MartinRösch 。

Sourcefire后来成立于2001年,Snort项目作为Sourcefire的一部分继续快速发展,实际上已成为IDS解决方案中的标准。 Snort是开源的,大多数现代信息安全解决方案制造商(尤其是国内公司)都在使用它。

2003年 ,Gartner注意到IDS的效率低下,并且需要切换到IPS系统(即,更换检测器以防止出现这种情况)。 之后,IDS开发人员开始为其解决方案配备IPS模式。 Snort可以自然地在IDS和IPS模式下工作(即防止入侵)。

当然,值得注意的是另一个开源项目

Suricata的快速发展。 该项目由Snort的移民创立。

2009年是第一个beta版本。 开放信息安全基金会(OISF)负责开发。 目前,Suricata是一个非常受欢迎的解决方案(尽管它仍然不如Snort受欢迎)。 实际上,它们经常一起使用。

2013年 ,Sourcefire被

思科收购。 同时,Snort仍然是一个开源项目,其商业版本以Cisco FirePower品牌出售。 经您许可,我们不会谈论免费版和专有版之间的差异。 有趣的一点。 早在2005年,Check Point曾试图以2.25亿美元的价格收购SourceFire,但美国政府并未批准该交易。 正如我之前所说,思科在2013年以27亿美元的价格收购了SourceFire。 良好的价格上涨了8年)超过12倍。

自然,我只列出了解决方案的一小部分。 同时,开发了大量商业专用解决方案(Check Point是其中之一)。 IPS通常是UTM或NGFW解决方案的一部分,很少作为独立的硬件使用(Cisco IPS是一个很好的例子)。

企业网络中的IPS

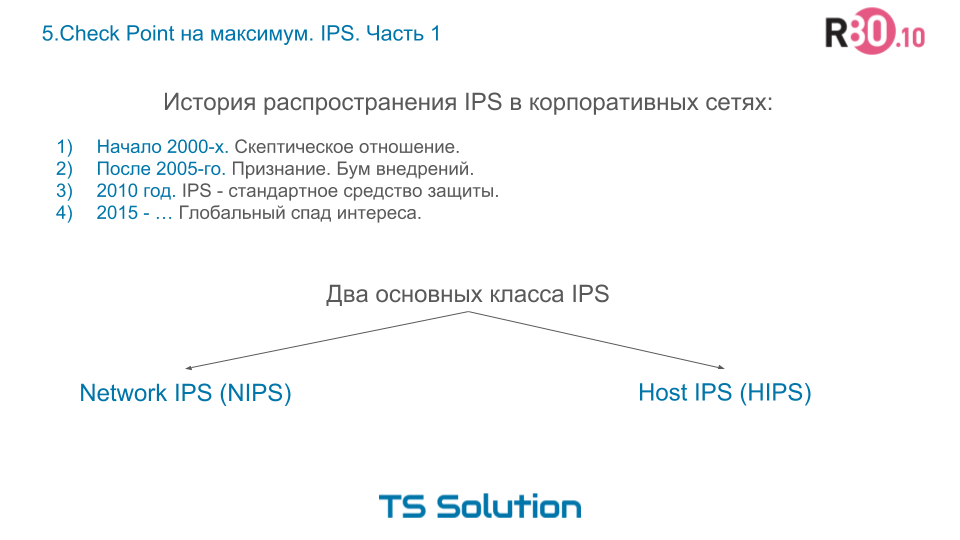

现在,如果您回顾企业网络中IPS解决方案的分发历史,您将获得以下图片:

在2000年代初期,公司对这种新型的安全解决方案非常怀疑。 大多数人认为IPS是某种并不需要的东西。

2005年之后,大多数人意识到了IPS的好处和必要性。 世界各地的实施热潮已经开始。

到2010年,IPS已成为保护企业网络的事实上必不可少的标准工具。

接近2015年,IPS市场已经相对降温。 IPS是几乎所有UTM / NGFW解决方案的标准配置。 每个人都转而使用SIEM,以防止受到有针对性的攻击,沙箱,攻击等。 同时,完全忘记了IPS的重要性。 但是,我们将对此进行进一步讨论。

现在,我们对IPS的历史有了一些新的了解,我想再谈一点。 即,IPS类。 大致可将所有IPS解决方案分为两类:

- NIPS在网络级别工作,即 扫描过往/过境流量。

- HIPS在用户的计算机级别上运行,即 主机本身会生成直接用于此计算机的流量。

今天,我们将确切讨论第一种选择。

使用NIPS的两种选择

让我们看一下IPS的体系结构使用。 在这里,一切也都非常简单,使用网络IPS有两种选择:

- 内联模式 。 在俄语中,我们称其为“差距”。 即 实际的网络流量通过IPS。 在这种情况下,IPS就像常规网桥一样工作(即在OSI模型的第二层)。 就保护而言,此模式是最佳的。 发生攻击时,IPS可以立即阻止会话和攻击者的计算机。 当然,也存在以假阳性反应为形式的消极方面,即 当IPS阻止正常流量时,误报。 但这是一个单独的问题,我们将在稍后讨论。

- 混杂模式 。 再次,俄语-监视模式。 通常,在此模式下,IPS被“挂”在SPAN端口上,从而“镜像”设备COPY! 交通。 在此选项中,IPS会自动变为IDS,因为 它不再适用于实际流量,也无法快速阻止攻击。 即 当需要最大的安全性时,这是一个不好的选择。

我们将不详细考虑适用特定制度的特征。 这是一个非常广泛的主题,超出了我们课程的范围。 让我们更好地关注内联模式,因为 在大多数情况下,都是Check Point中使用的是他。

UTM设备中的IPS。 数据包流

从流量处理的角度看,数据包首先由防火墙检查,如果相应的访问列表允许它们,则只有打开IPS并开始检查通过的流量。 实际上,这种流量处理算法揭示了防火墙和入侵防御系统之间的概念差异。

防火墙试图阻止流量通过。 IPS可以处理已经通过的流量 。”

这不仅在安全性方面,而且在性能方面都是合乎逻辑的。 为什么要调查可被防火墙以最少的资源成本快速丢弃的流量。 这是是否将IPS放在防火墙前面的问题。 绝对不是! 试想一下,有多少“左”流量会从扫描互联网上所有内容的不同漫游器流向其中。

好吧,这就是我们结束旷日持久的抒情离题的地方。 让我们继续进行典型的IPS误解。 我将尝试使用Check Point作为示例对它们进行揭穿。

典型的IPS误解

1. IPS仅可防御网络层攻击

也许这是最普遍的神话。 当然,从历史上看,IPS主要是针对网络攻击(例如端口扫描,暴力破解,某些类型的ddos)以及针对异常的斗争提供保护。 但是! 许多人仍然不知道IPS可以检查下载的文件! 而且,如果文件包含漏洞利用,则IPS将比Anti-Virus更快地阻止其下载,因为 IPS在通信流中工作,并且Anti-Virus被迫等待,直到将整个文件下载到缓冲区。 即 IPS检查pdf,doc,xls等文件。 我一定会在实验室中展示它。 因此,附带的IPS将大大增强对从Internet下载各种文件的用户的保护。 不要忽视这种额外的保护等级!

2. IPS不再相关,也无法防止任何攻击

另一个流行的神话。 当然,最近,专业的黑客一直在尝试不使用经典的攻击工具,例如端口扫描,暴力破解等。 所有这些都是因为此类攻击会立即引起注意,并且会产生大量有关经典防御的警报。 但是! 仅当真正的专业人员接手此事时,这才发生在非常复杂且有针对性的攻击中。 在所有成功的攻击中,有99%是自动bot,它们会扫描网络中的已知漏洞,然后加以利用。 IPS看到了一切! 此外,再次想起想想的事,在发现此漏洞后,Check Point在短短几天内就发布了IPS签名。 微软发布补丁的时间很晚(据我所知,是在几周内)。 随附的具有当前签名的IPS完美地反映了这种自动化攻击仍然普遍存在(并且在不久的将来不太可能发生任何变化)。

3. IPS不需要经常更新

实际上,在上一段中,我曾说过,附带的带有ACTUAL签名的IPS可以防止自动攻击。 由于某些原因,许多人认为只有反病毒数据库应该定期更新,而完全忘记了IPS。 但是IPS的签名每天都会出现或实际更新。 例如,您可以使用

检查点资源。 如您所见,仅在最近几天中,已经发布了几个新的签名。 或以前创建的已更新。

具有最新数据库的IPS非常重要。 就像我之前说的,IPS签名的发布速度快于供应商提供的补丁。 如果您使用的是旧签名,则您的IPS只会浪费流量并浪费系统资源。 并且不要相信OWL的国内制造商说每月更新一次是正常的(通常,他们设置了这样的期限,并且很可能是因为他们使用了snort数据库,免费版本的更新延迟了30天)。 。

4. IPS大大降低了设备性能

关于这个神话我能说些什么。 是的,没有。 当然,包含IPS会增加处理器和RAM的负载。 但是,一切都没有人们普遍认为的那么剧烈。 开启IPS时,负载会大量增加,通常表现在以下两种情况:

- 您(或您)错误地选择了解决方案。 无论是硬件升级还是虚拟解决方案。 这是一个问题,购买前需要对所有东西进行测试。 同样,很大程度上取决于谁选择解决方案。 请特别注意这一点。 仔细使用设备上的数据表。 启用IPS时,它必然指示设备的带宽。 好吧,Check Point再次提供了一个调整大小的工具,可以为合适的模型提供非常现实的建议。 确保使用大小调整! 如果您无权使用此工具,请询问您的合作伙伴。

- IPS导致负载增加的第二个也是最常见的原因是包含了太多的签名。 当绝对启用所有可用签名时,这是使用IPS的一种极端情况,这是因为实际上一开始并不清楚需要哪些签名。 这个非常严重的错误导致一个简单的启动设备和许多误报。 遇到此问题后,许多管理员决定禁用IPS,因为 有了它,边界网关就可以“弯曲”。 如何成为 好吧,首先,您需要确定要保护的内容。 可以合理地假设,如果您的DMZ中有基于Linux的邮件服务器,那么您可能不应该为此段包括与Microsoft,MacOS,Android,Wordpress等相关的签名。 我认为一般含义很明确。 不加区分地对具有所有签名的流量进行打扰非常昂贵 。 为了使IPS有效地使用资源,您需要仅启用必要的签名并关闭不必要的签名。 听起来很简单。 但是实现似乎很复杂。 从这里开始,下面的神话不断增长。

5. IPS难以配置

这部分是发生的公正意见。 实际上,许多IPS解决方案仍然很难学习。 但这与国际象棋角无关。 让我们去吧。 签名通常看起来像什么? 通常是这样的:

IGSS SCADA ListAll功能缓冲区溢出

WebGate多种产品WESPMonitor堆栈缓冲区溢出并尝试弄清楚它是什么类型的签名,它的用途是什么,网关将打开多少签名,它有多关键? 幸运的是,Check Point拥有每个签名的详细描述。 该描述直接在SmartConsole中可见,您不必搜索每个名称。 此外,为方便起见,Check Point为每个签名分配了多个标签:

- 严重程度 (即此签名可能关闭的危险级别);

- 置信度 (签名的可靠性水平,即该签名充分发挥作用的概率。这是非常重要的特征,尤其是对于行为分析而言)

- 对性能的影响 (此标记显示了启用了强签名的设备将加载多少负载)

- 供应商 -您可以按供应商过滤签名(例如,与所有Adobe或Microsoft产品相关的漏洞)

- 产品 -可以按产品进行过滤(例如Microsoft Office或WordPress)。

标签供应商和产品有时会相交,因为 公司经常只有一种产品。

使用这些标签,您可以快速生成要包括的签名列表。 为此,您的额头不需要七个跨度。 好吧,当然,在此之前,您需要对网络进行一次小型审核,并了解您的员工使用什么软件。

我们将在实验室中详细讨论如何使用这些标签。

6.使用IPS是繁琐而日常的工作。

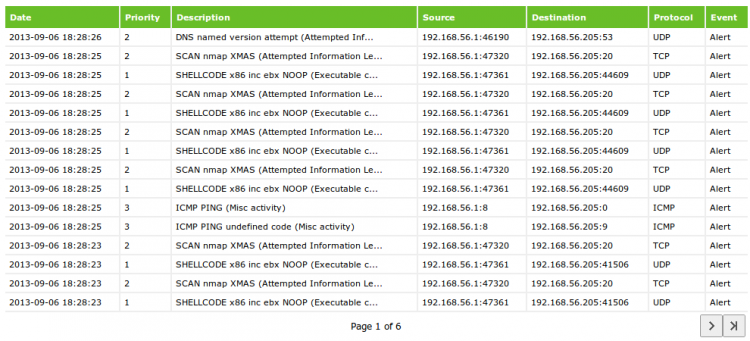

我已经说过很多次了,信息安全不是结果,而是一个连续的过程。 您不能一次设置系统而忘记它。 需要持续,系统的完善。 IPS也是如此。 通常在这里会出现困难。 几乎或多或少合适的IPS系统都会生成大量日志。 它们通常如下所示:

现在想象一下,这些日志在一周内累积了数千。 您如何分析它们? 如何了解哪些事件最常发生? 可能需要关闭哪些签名,或者哪些主机可能在防火墙级别被阻止?

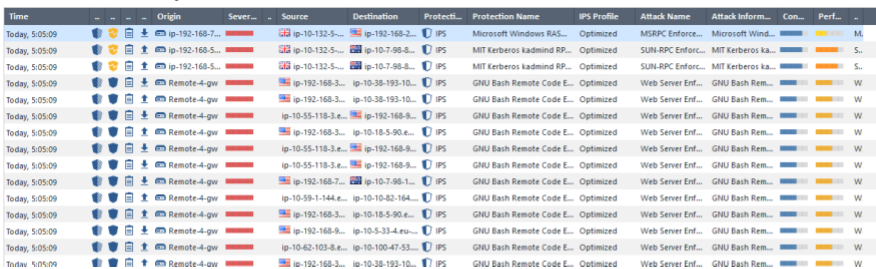

当然,检查点日志看起来更有吸引力,更清晰:

在这里,您可以查看

严重性和

性能影响以及

置信度 。 但是,这不能解决分析大量事件的问题。 通常,这里会记住旨在整合,关联和执行事件初始分析的SIEM系统。 幸运的是,Check Point具有内置的SIEM系统

-Smart Event 。 通过此刀片,您可以以经过处理和汇总的形式查看IPS日志:

如您所知,使用它已经很容易了。 SIEM的主要价值在于,该系统允许您“定量”查看安全性。 在任何工作中,您都需要查看结果,在这里集中精力于数字要容易得多。 在我们的示例中,我们看到

严重等级为

严重的日志数量很大。 您需要与他们一起开始工作。 此外,我们看到最多的事件与

GNU Bash远程代码执行签名有关。 分析应从这些事件开始。 进一步下降之后,我们可以确定:

- 哪些主机在攻击?

- 哪个主机在攻击?

- 攻击来自哪个国家?

事实证明,签名是由内部节点生成的流量触发的。 这是一个审判的机会。 它是真的被感染了,还是误报。 接下来,我们要么对待主机,要么专门为此主机关闭该签名。

如果攻击来自外部网络,则所有这些日志可能仅由一个攻击节点(很可能是某种僵尸程序)以及一些新加坡创建。 在这种情况下,我们可以将此主机(或整个新加坡网络)添加到阻止列表,以使其在防火墙级别被阻止并且不进行IPS流量处理。

我们还可以注意到,该签名捕获了针对Linux发行版的攻击,而Windows主机可能受到了攻击。 在这种情况下,禁用此主机的Linux签名也是合乎逻辑的。

如您所见,该过程类似于某种调查。 经过不断的优化,网关上的负载将大大减少,因为:

- 部分攻击主机将在防火墙级别被阻止;

- 不必要的消耗资源的签名将被禁用。

同时,SmartEvent允许您以日志数量减少的形式立即查看结果。 这只是定量的特征,显示了我们所做工作的有效性。 理想情况下,我们应该摆脱所谓的“噪音”,并在日志中仅查看真正重要的IPS事件(即实际攻击)。

此外,调查主机并将其添加到阻止列表的整个过程可以自动化! R80.10引入了完整的API,使您可以与第三方解决方案集成。 我已经在中心上写过一篇关于API本身的文章

-Check Point R80.10 API。 通过CLI,脚本等进行管理。另外,我的同事Gleb Ryaskin还发布了有关集成Check Point和Splunk的详细说明-Check

Point API + Splunk。 自动防御网络攻击 。

不仅有理论上的部分,而且还有实践上的部分,并举例说明了如何攻击并自动将主机添加到阻止列表。 别偷懒,看。

在此我建议完成我们的理论部分。 在下一课中,许多实验室工作正在等待着我们。

视频教程格式的理论部分

如果您对Check Point上的其他材料感兴趣,那么您会在这里找到很多选择(

Check Point。从TS Solution中选择有用的材料 )。 您还可以订阅我们的频道(

YouTube ,

VK ,

Telegram ),以免错过新的文章,课程和研讨会。

有关极限开关型号的更多信息,请

参见此处 。

您可以在此处免费检查Check Point安全设置。