我不想放弃标题。 毕竟,他执行任务-引起注意。 如果您的文章没有达到您的期望,我恳请您不要生气。 现在是时候了。 他们说:“这类材料,您需要在业余爱好者论坛上发帖,只有在高度智慧的IT受众群体上,您才需要谈论不需要理解并且不需要理解的事情。” 但是,荣耀归于哈布鲁! 他很民主。

在分析网络流量和检测未经授权的网络活动(以下称为NSA)方面,使我对网络安全性感兴趣。

NSA使我感兴趣的方面:

- 未经授权从开放网络(以下称为OS)扫描受保护网络(以下称为AP)的资源(端口,Web目标);

- -来自/到AP的未经授权的流量。 这是应用程序的独立网络活动。

- 未经授权插入不适当的内容(以下简称NK)。 这是广告,内容可疑。

- 已知类型的网络攻击(以下称为CA)。

到目前为止,我不感兴趣的是:与网络无关的所有内容。 这种防病毒保护功能直接针对工作站和服务器,垃圾邮件,密码破解等。 等

为什么我决定重新发明轮子? 毕竟,有很多铁和软件似乎执行相同的功能,并且似乎还不错。 但是,这里的问题是:我们在下一代超融合超级大国上花了很多钱,但是毫无意义。 更新来了,所有PC都失败了。 用户享有管理员的权利,在浏览器中戳广告并捕获勒索软件。 “哦,由于技术原因,我们今天不营业,”企业主不得不说。 管理员在网络上发布了新的服务器以使用所有打开的端口进行更新,该服务器将立即“按需更新”。 然后它开始减慢网络速度,该域陷入垃圾邮件发送者和IT生活的其他乐趣。 好吧,企业有点想让管理员付费。 他们搬家,但时间不长-他们已经习惯了。 每个人都知道,IT事件总是像冬季公用事业一样突然发生。 至于公共部门,则照常在这里-“愚弄与道路”。 一方面,“网络现代化”需要大量费用,即购买昂贵的设备,除了合理地怀疑削减预算外,别无其他。 另一方面,IT专家的薪水较低,这导致人员更替和管理员的整体专业水平较低。 结果,我们拥有昂贵的设备,并且一个学生不知道如何,不知道并且不想知道该怎么做。 即,安全问题不在硬件中。 人为因素决定了系统的整体安全性。

我为什么 此外,对于每个企业主来说,都有一位“管理员”可以很好地履行其职责,几乎可以“全天候”地为食品服务,这很有趣。

这正是我要实现的“铁管理员”类型。

我决定从网络安全开始。 限制或排除对AP的外部影响已经是案例的50%。

因此,一般概念:

主要的初始(理想条件)条件:

- 成本低 基本版本的烙铁应该适用于所有类别,从个人用户拥有一台PC或更高版本开始。

- 一块铁不应要求合格人员不断注意以执行其职责。 设置并忘记。

- 铁片应易于更换,而无需其他配置。

- 一块铁应该是交互式的-将当前或可疑的威胁及其状况告知预定的人员,并根据情况分析独立做出决定。 也就是说,不是管理员应该经常查看日志,而是Iron应该报告出了什么问题以及他为解决该问题而做了什么。

- 即使对于新手IT专家,与Iron的交互界面也应该简单易懂。 没有控制台或正则表达式。 将天空留给鸟类。

这与战略目标有关。 现在回到地球。 Let Zhelezka将由收集信息的收集者和分析与决策中心(以下简称CACR)组成。 与智能家居,物联网有一些类比。 让它成为“聪明的章鱼”(fu,令人作呕)。 但是为什么不呢? 毕竟看起来像-收藏家是触手,大脑是DACR

DACR有几种选择:

- 集成-收集器和DAC位于同一块铁上。

- 本地-使用少量设备。 假设在同一组织或地区内。

- 全局-与Internet内的收集器一起使用的Internet资源。

- 区域性(选项)-分配全局性负载。

所有较低级别的DACA都可以与Global DAC交互,Global DAC存储最全面的NSA功能数据库。

第一个动作。 我们创建了一个集成的CARP收集器来监视NSA。

当前阶段的NSA收集器是什么? 本质上,这是一台置于1U封装中的Linux计算机。 收集器具有3个网络接口。 跨网络打开了两个。 一个管理界面。 DAC位于同一平台上。

这是当前的接线图:

任何外部收集器交互都只能通过控制界面进行。 对于Internet流量,收集器是透明的。

由于我们现在正在为该支架开发基本算法,因此就足够了。 当然,最终产品将具有更先进的硬件和弹性工具。

收藏家做什么? 收集部分流量。 标头,以及包装内容(如有必要)。 这是可以通过规则配置的。 收集所有流量没有任何意义。 短时间内的流量数据(取决于工作磁盘的负载和容量,每周一次)存储在收集器上。 因此,收集器可以同时替代Netflow类型的源,收集器和统计显示系统。 当然,由于收集器包含有关每个会话的信息,因此它不打算长时间存储统计信息。 如果有必要,则可以将统计信息以文件形式转储到网络存储或映射的驱动器中,并在将来通过DAC进行分析和显示。

收集者并不愚蠢。 它根据DAC定义的规则分析流量,并在DAC定义了过滤器触发的情况下将信息发送到DAC。 另外,收集器自行过滤流量。

这样的东西。

当您使用收集器时,便想到了将其与其他功能一起加载的想法。 我不会谈论所有计划的功能。 但是,人们希望将SNMP陷阱收集器服务器和收集器集成到SYSLOG收集器中。 这是必需的,包括分析某些事件的相关性。

作为一种副产品,一种商业产品,有什么不好说的事,即可以通过开箱即用的方式通过事件通知以简单易懂的方式管理流量,收集日志,网络统计信息,陷阱并显示所有这些信息的硬件?

该项目向公众开放。

如果有人对SYSLOG主题有自己有趣的发展,请将SNMP写入PM,创建联合产品。

基本条件:

- 没有“基于...”,只有它们自己的,独特的,并且如果有一个前端,那么它绝对对用户友好! 使您无需键盘即可工作。 没有Java刹车或弯道。 Zabbix和Logstash也去了Kibane。 欢迎使用C,Python,Perl,PHP,HTML,CSS,JS(干净,无需框架。即使没有jQuery,也可以)。

- 仅面向现代操作系统和浏览器。 在IBM XT和Internet Explorer 1.0上没有MS-DOS兼容性。

- 仅Linux。

欢迎经营理念,但这不是重点。 在这个阶段,需要技术思想,头脑和时间。 如果是一块有价值的铁,如何归档和出售将由其自己决定。

对于高度智能的社区,我向收藏家提出一个难题(他本人尚未决定):

初始电路如上图所示。 路由器通过PPPoE及其地址91.122.49.173连接到ISP。 该地址已在以前的文章中突出显示。 但这对测试是有好处的-人们一直在关注。

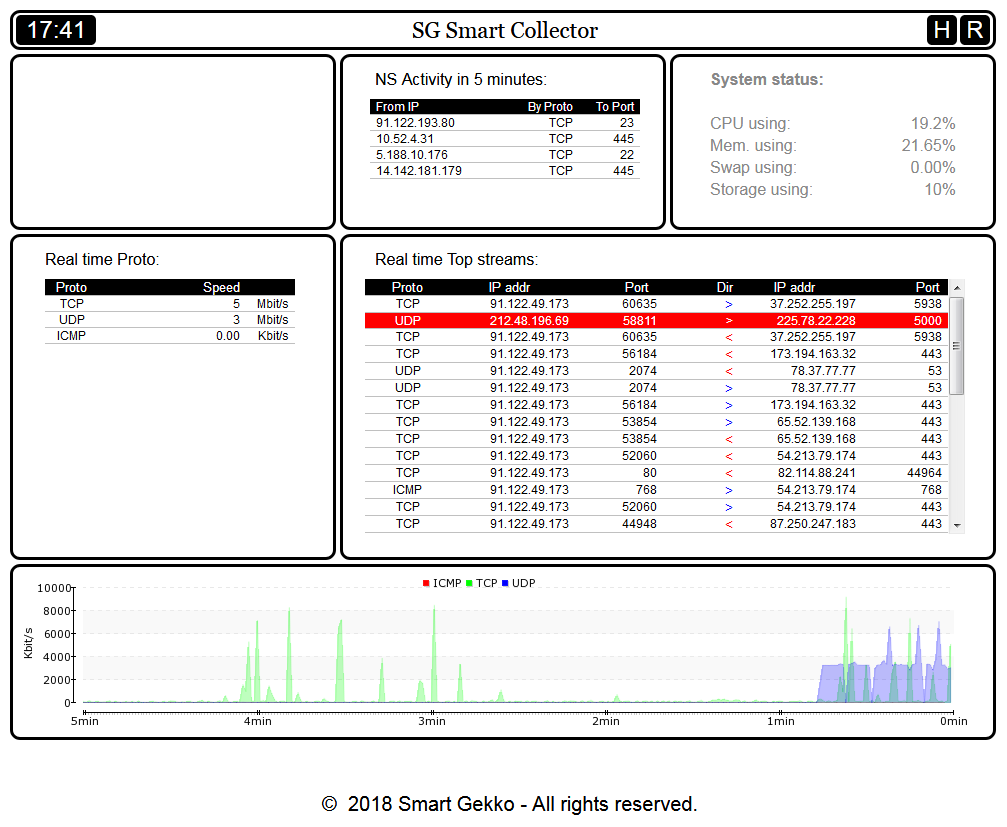

这是收集器显示的内容:

红色标记是NSA的一个示例。 在这种情况下,标志是源地址和目标地址都不属于AP。 UDP,目标端口5000。木马主题是众所周知的。 但是,AP只有一个外部PAT地址(91.122.49.173)。 也就是说,我希望在ISP-路由器通道中,我只会看到其源地址或目标地址是路由器的外部地址的数据包。

让我们来看看今天的故事:

在这里,我们看到,按照相同的方案,具有一个源地址但具有不同目的地址的数据包将通过我们的收集器飞行。

这种流量是如何到达的,我还没有弄清楚。 如果有人有想法,请在评论中写。 遇到这样的NSA,收集器会对此流量设置陷阱,并在其下次出现时收集更多详细信息,然后将其禁止。 当然,这只是一种情况。 就我而言,目前尚无法解释。

问候

R_voland。