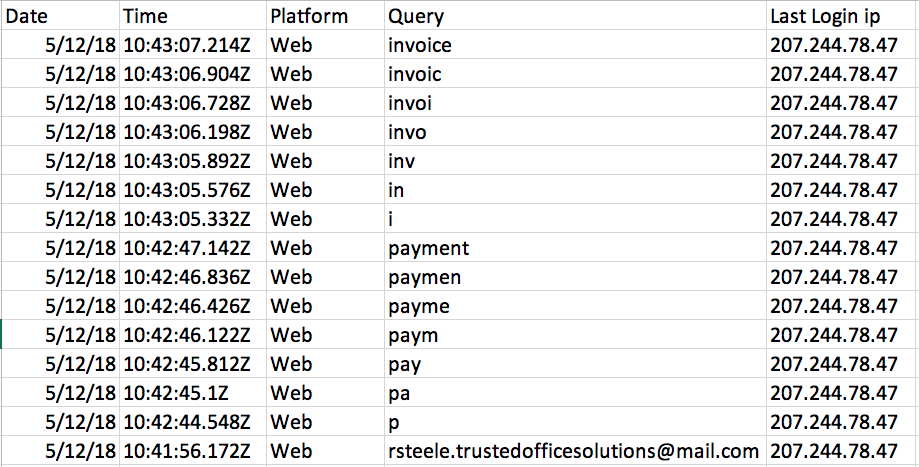

Magic-Unicorn-Tool提取的详细Office 365 Outlook日志:攻击者正在寻找付款发票。 搜索查询的第一个字母输入于10:42:44.548,最后一个字母输入于10:43:07.214。 活动信息在日志中存储六个月。

Magic-Unicorn-Tool提取的详细Office 365 Outlook日志:攻击者正在寻找付款发票。 搜索查询的第一个字母输入于10:42:44.548,最后一个字母输入于10:43:07.214。 活动信息在日志中存储六个月。长期以来,有传言称Office 365具有用于记录用户活动的内置秘密工具。 这些谣言在2018年6月得到了充分证实。 这一切都始于

Anonymous发布的

视频 ,然后CrowdSrtike专家上传了

详细的报告 。

Microsoft将Activity API引入电子邮件客户端不是出于任何恶意目的,而是出于数字取证的任务,即调查涉及黑客攻击公司邮件和其他数据泄漏的事件。 为此,

即使用户已禁用日志记录 ,

也要保留六个月的详细活动日志。

电子邮件帐户骇客流行

在全球范围内,黑客攻击企业电子邮件帐户已经变得非常普遍,以至于一些专家

将此称为流行病 。 攻击者可以访问带有社会保险号,有关金融发票的详细信息和商业秘密的电子表格。 他们利用

文件上缺乏

数字签名的优势,寻找有关银行转账的信息并窃取资金。 通过

CrowdStrike手册描述了通过破坏商业邮件造成的各种欺诈。

例如,6月初,FBI进行了一次

国际行动,并在涉及该业务的几个国家拘留了74人。

当知道黑客的事实时,重要的是要了解:黑客可以访问哪些数据,他看到了什么以及他复制了什么信息。 机密数据泄漏了吗? 由于默认情况下Office 365的登录处于关闭状态,因此调查事件变得更加困难。 在没有任何真实信息的情况下,公司有义务依法公开宣布数据泄漏,并承担所有随之而来的后果-声誉成本,罚款等。

但是现在众所周知,Office 365中有带有详细日志记录的“活动” API,并且如果公司知道此丑闻,则可以避免许多此类丑闻。 也许,只有某些特权客户端才可以访问这些秘密日志。 有些

信息 ,一些专门从事数字取证的公司去年甚至更早就知道了秘密的Office 365审核工具。 有人认为他们的言论是行销虚张声势,但事实证明这是事实。 令人惊讶的是,存在Activity API,Microsoft确实隐藏了这样一个重要且有用的工具的存在,即所谓的专业Magic Unicorn,因此,用于日志自我分析的程序的名称如下所述。

攻击者扫描包含付款发票和W-9表格的邮件。 Magic-Unicorn-Tool提取的详细日志

攻击者扫描包含付款发票和W-9表格的邮件。 Magic-Unicorn-Tool提取的详细日志人群罢工调查

CrowdStrike

详细描述了默认情况下Office 365日记如何对所有用户起作用。 该功能包含一个Web API,该API通过Exchange Web服务(EWS)检索Office 365 Outlook活动信息。 知道端点和特定HTTP标头的任何人都可以访问API。

未记录的活动API是

Outlook REST API的所有三个版本(1.0、2.0和Beta)的子集。 与其余子集一样,必须使用OAuth 2.0或基本身份验证对API调用进行身份验证。

终点如下:

https://outlook.office.com/api/v2.0/{user_context}/Activities

所有请求均以HTTP GET数据包的形式发送,其中必须包含以下HTTP标头:

Prefer: exchange.behavior="ActivityAccess"

没有此标头的请求将返回

HTTP 400 Bad Request 。

还

Authorization标头:

Authorization: Bearer <access token>

没有此标头的请求将返回

HTTP 403 Unauthorized响应。

为了进行测试,可以在

Oauth沙箱中生成OAuth 2.0访问令牌。 有效期为60分钟。

对API的最简单调用是请求其活动的最后十个。

GET https://outlook.office.com/api/v2.0/me/Activities

来自JSON格式的API响应示例显示了标准活动属性:

{ "value": [ { "Id":"WOGVSAiPKrfJ4apAPcBksT2en7whzDz4NIbUs3==", "ActivityCreationTime":"2010-04-01T12:34:56.789Z", "ActivityIdType":"ReadingPaneDisplayStart", "AppIdType":"Outlook", "ClientVersion":"15.00.0000.000", "ClientSessionId":"679126f3-02de-3513-e336-0eac1294b120", "ActivityItemId":"NjKG5m6OmaCjGKq6WlbjIzvp94czUDg30qGopD==", "TimeStamp":"2010-04-01T12:34:56.789Z", "TenantId":"679126f3-02de-3513-e336-0eac1294b120", } ] }

如果通过共享邮箱或应用程序许可获得许可,则通过API,您不仅可以为自己请求活动,还可以为其他用户请求活动:

GET https://outlook.office.com/api/v2.0/Users('victim@contoso.com')/Activities

活动API支持多个查询参数:

$orderby :按给定表达式对结果进行排序$filter :按日期和/或活动类型过滤结果$select :选择返回属性$top :返回的最大活动数$skip :结果中被跳过的活动数

目前,CrowdStrike已经确定了30种活动类型,但实际上可能更多。 以下是最有用的:

Delete :删除字母Forward :电子邮件转发LinkClicked :单击电子邮件中的链接MarkAsRead :标记为已读的消息MarkAsUnread :标记为未读的消息MessageDelivered :信件已传递到邮箱MessageSent :从邮箱发送的电子邮件Move :电子邮件已重新安排OpenedAnAttachment :打开应用程序ReadingPaneDisplayEnd :在视图窗格中ReadingPaneDisplayEnd字母ReadingPaneDisplayStart :在视图窗格中选择要写入的突出显示。Reply :回信SearchResult :生成搜索结果ServerLogon :授权事件

还有其他有趣的活动类型可用于调查事件:

SenderSmtpAddress ,

Recipients ,

Subject ,

SentTime ,

InternetMessageId ,

ClientIP ,

UserAgent等。

CrowdStrike专家已经发布

了一个Python模块 ,该

模块从Office 365 Outlook Activities API中提取信息,并将接收到的数据写入CSV文件。

魔术独角兽工具

Magic-Unicorn-Tool程序解析由上述Python模块获得的Activity API日志。 目前,它能够解析和显示以下信息:

- 搜索邮箱中的查询,查看消息和/或授权会话的时间。

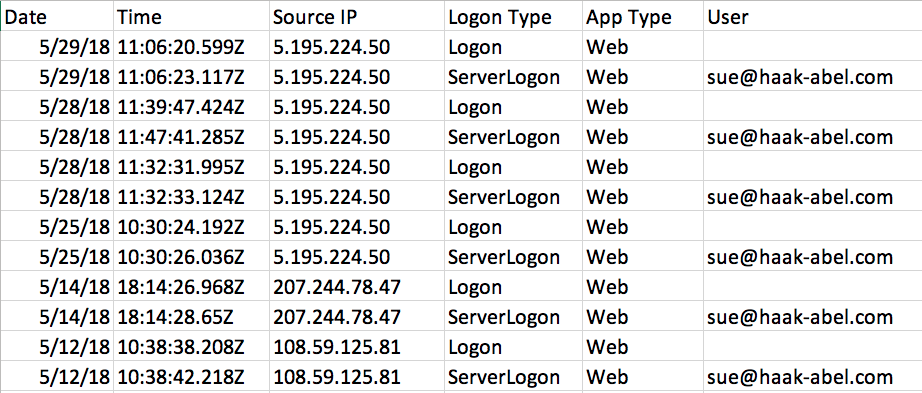

- 授权事件(登录和ServerLogon),日期,时间,IP地址和浏览器类型。

- 所有已发送邮件并标记为已读信件的活动。

- 参照上一个授权事件从会话ID中记录的搜索事件。

- 阅读面板。

- 查看附件。

从其他IP地址登录到您的帐户

从其他IP地址登录到您的帐户Magic-Unicorn-Tool的发布没有

代码签名 ,但是带有开源代码。

在用户不知情的情况下实施诸如Activity API之类的工具会给整个数字取证行业带来许多实际和道德问题。 默认情况下,在Office 365帐户上禁用日记功能,它不是标准ProPlus和E1计划的一部分。 公司必须为账目审计支付额外的费用,并且由于缺乏日志(如他们所想),许多公司蒙受了损失。 同时,Activity API日志的粒度远远超过已记录的日志记录方法(例如

Unified Audit Log)的粒度。

LMG Security的数字取证专家

呼吁采用活动日志记录标准,并将其作为云提供商的强制性负担,因为现在强制性负载已成为数据中心的火灾报警系统。

需要采用标准,以便提供商不仅保留日志,而且还以标准格式为客户和审计公司提供日志,并且不会作为更昂贵的关税计划的一部分或作为单独的有偿服务为选定的客户保密。

GMO GlobalSign俄罗斯针对Habr订户的行动

您可以通过致电+7(499)678 2210与GlobalSign经理联系来获取更多信息,或

在网站上填写促销代码CS002HBFR的表格。