如今,监视IT的主题-基础架构和日志分析越来越受欢迎。 首先,每个人都考虑监视安全事件,本文将对此进行讨论。 尽管已经就此主题进行了很多发言和撰写,但仍然存在更多问题。 因此,我们决定翻译由

Anton Chuvakin和

Lenny Zeltser撰写的文章“

安全事件的关键日志审查清单 ”,这对刚开始监视安全事件的人员以及处理此问题的人员都将是有用的相当长的时间,再次检查一下自己是否没有错过任何机会。

此清单列出了您要监视安全系统日志并快速响应安全事件所必需的操作,以及可能需要分析的可能来源和事件的列表。

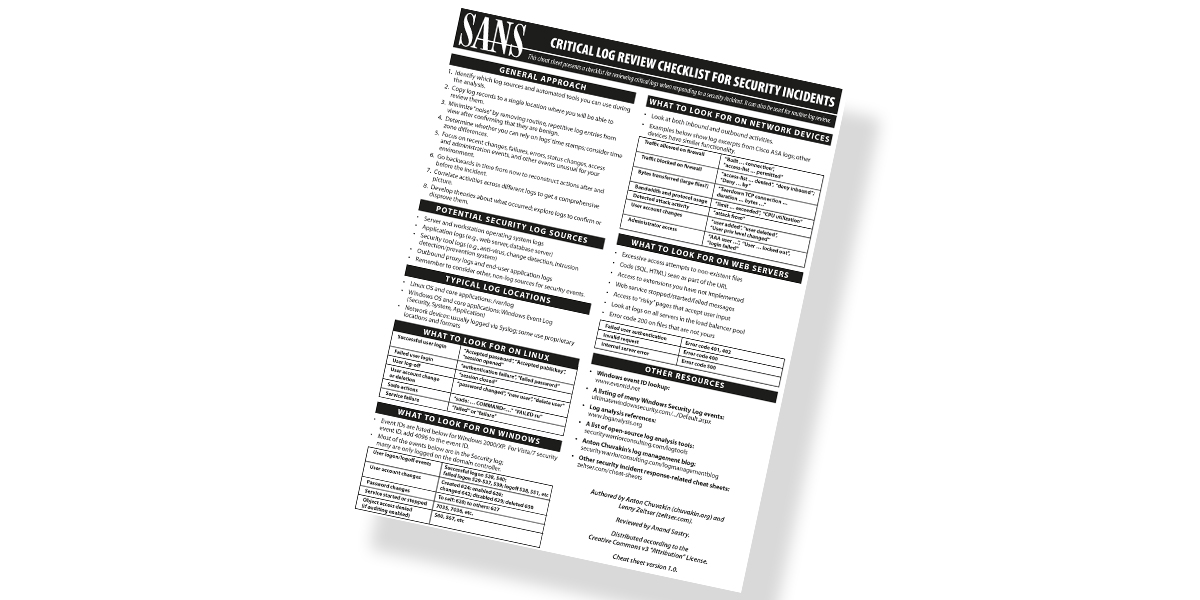

一般行动计划

- 确定可用于分析的日志源和自动化工具

- 将日记帐分录复制到一个可以查看和处理所有日记帐的地方

- 创建规则来确定事件对于您而言是必需的,以便自动减少日志的“噪音”

- 确定是否可以依靠日志时间戳记 ; 考虑时区差异

- 注意IT环境中的最新更改,崩溃,错误,状态更改,访问和其他事件

- 检查事件的历史,以在事件发生之前和之后进行恢复。

- 比较不同杂志上的动作以获取全貌

- 假设发生了什么; 学习杂志以确认或否认

安全日志的潜在来源

- 服务器和工作站的操作系统日志

- 应用程序日志(例如Web服务器,数据库服务器)

- 安全工具日志(例如防病毒,变更检测工具,入侵检测/防御系统)

- 传出代理日志和最终用户应用程序日志

- 确保还考虑了不在日志中的其他安全事件源。

标准日志布局

- Linux操作系统和主要应用程序: / var / log

- Windows操作系统和主要应用程序: Windows事件日志(安全性,系统,应用程序)

- 网络设备:通常通过syslog登录; 有些使用自己的布局和格式

在Linux日志中查找什么

| 大事记 | 日志输入示例 |

|---|

| 成功登录 | “接受密码”,“接受公钥”,“会话已打开” |

| 登录尝试失败 | “身份验证失败”,“密码失败” |

| 会话结束 | “会话已关闭” |

| 帐户变更 | “密码已更改”,“新用户”,“删除用户” |

| 须藤动作 | “ Sudo:... COMMAND = ...”,“失败su” |

| 发生故障 | “失败”或“失败” |

在Windows日志中查找什么

下面列出了Windows 2008 R2和7,Windows 2012 R2和8.1,Windows 2016和10的事件标识符。(原始文章主要使用Windows 2003及更早版本的标识符,可以从下面列出的EventID的值中减去4096来获得)。

下面的大多数事件都在安全日志中(Windows事件日志:安全性),但是某些事件仅记录在域控制器上。

| 活动类型 | Eventid |

|---|

| 进出事件 | 成功登录4624; 登录失败4625; 注销4634、4647等 |

| 帐户变更 | 创建了4720; 已启用4726;

改变了4738; 禁用4725; 删除630 |

| 修改密码 | 4724、4723 |

| 启动和停止服务 | 7035.7036等 |

| 使用设施 | 4656、4663 |

在网络设备日志中查找什么

了解网络设备的入站和出站操作。

以下示例摘自Cisco ASA日志,但其他设备具有类似的功能。

| 防火墙流量 | “建立...连接”“允许访问列表...” |

|---|

| 防火墙阻止流量 | “访问列表...拒绝”,“拒绝入站”; 拒绝...作者 |

| 流量(以字节为单位) | “拆卸TCP连接...持续时间...字节...” |

| 使用渠道和协议 | “超出限制...”,“ CPU使用率” |

| 攻击检测 | “攻击来自” |

| 帐户变更 | “添加用户”,“删除用户”,“用户特权级别已更改” |

| 管理员权限 | “ AAA用户...”,“用户...被锁定”,“登录失败” |

在Web服务器日志中查找什么

- 尝试访问不存在的文件的次数过多

- 网址中包含代码(SQL,HTML)

- 您未安装的访问扩展

- Web服务停止/启动/崩溃消息

- 访问接受用户输入的“风险”页面

- 不属于您的文件上的错误代码200( 成功请求 )

- 验证错误 : 错误代码401,403

- 无效的请求 :错误代码400

- 内部服务器错误 :错误代码500

有用的链接

每个EventID的Windows事件示例:

EventID.NetWindows安全日志事件参考:

Windows安全日志百科全书日志分析工具列表:

最好的日志管理工具原始文章作者之一的博客上与响应安全事件有关的其他“备忘单”:

IT和信息安全备忘单如果您对此主题感兴趣,请发表评论,我们将很乐意为您解答。 如果您想了解最新文章,请订阅我们的

VK组和

Telegram频道。