今年5月,俄罗斯内政部K部门在IB集团的协助下,拘捕了伏尔加格勒地区的一名32岁居民,他被指控使用假冒的网上银行应用程序从俄罗斯银行的客户手中挪用了资金,实际上这是一个恶意程序-Android木马。 每天,在它的帮助下,用户盗取了100,000至500,000卢布,部分被盗资金用于进一步兑现并将隐藏的欺诈活动转移到了加密货币中。

通过分析盗窃案的“数字痕迹”,Group-IB专家发现,犯罪计划中使用的银行木马被伪装成“掌中银行”金融应用程序,充当了移动系统的“聚合器”

该国主要银行的银行业务。 可以将所有银行卡下载到应用程序中,以免随身携带,但同时可以基于所有交易的传入SMS查看卡余额,从卡到卡转账,在线服务付款和在线商店购买。

对金融聚合器的功能感兴趣,银行客户在Palm应用程序中下载了Banks并输入了他们的卡详细信息。 已启动的木马将用于进入互联网银行的银行卡数据或登录名/密码发送给攻击者的服务器。 之后,犯罪分子将钱从12,000到30,000卢布转入预先准备的银行帐户。 进行一次转移时,请输入受害人电话截获的操作确认短信码。 用户本身并不怀疑自己是网络犯罪分子的受害者-所有交易的短信确认均被阻止。

文字:产品开发主管Pavel Krylov

安全银行集团

目前,银行Android木马的“市场”是最活跃,增长最快的。 根据Group-IB 2017年的报告,俄罗斯对Android OS的恶意软件造成的损害与上一报告期相比增长了136%,达到1370万美元,这一数字涵盖了针对个人计算机的木马造成的损害30%。

通过RBS进行盗窃的主要方案:为什么防病毒不起作用

IB集团的法医专家确定了网络罪犯在对远程银行系统的攻击中使用的七个常见盗窃方案:

1)社会工程学;

2)卡之间的转移;

3)通过网上银行转账;

4)拦截对手机银行的访问;

5)假手机银行;

6)使用Apple Pay和Google Pay进行购物;

7)通过短信银行盗窃。

普通的防病毒保护工具实际上对这种盗窃方案毫无用处。 例如,在使用社会工程学的情况下,当被捕获的客户被认为是欺诈者并自行将钱转入他的帐户(即“砍死”该人本人)时,或者当受害者的详细信息从第三方设备中删除时,防病毒软件不会帮忙

国防的最后一道防线是反欺诈。 大多数反欺诈系统都专注于分析直接进入银行服务器的交易信息或数据(客户的IP地址,有关其浏览器的信息,Web或移动应用程序的工作速度等)。 鉴于欺诈本身就是一个确定的过程,不仅包括交易的当下,还包括准备和准备阶段。

撤出资金,很明显,交易反欺诈系统仅“关闭”了有限范围的骗子。

Gartner分析师确定了欺诈预防的五个级别。 我们将通过示例详细分析它们中的每一个:

1)分析用户的设备(被感染的设备,设备标识);

2)在会话级别上监视用户操作(用户工作中的异常:导航,时间,地理位置);

3)在特定渠道中对用户的行为分析(在该渠道中执行了哪些操作?行为(行为)?是谁执行的?);

4)用户及其行为的跨渠道分析(不同渠道的用户行为分析,数据关联);

5)分析用户和帐户之间的关系(在不同资源上的行为,全局客户资料)。

一级:分析用户设备

此级别的欺诈预防包括所有端点保护技术,例如防病毒软件,用于生成电子签名的令牌,两因素身份验证工具,其他设备标识工具等。 通过语音,指纹或面部识别的生物识别手段属于同一级别。

Lurk小组的活动是攻击远程银行系统的显着例子之一,该小组在2016年“职业生涯”结束时达到了相当可观的规模:约有50人为此工作。 她的职业生涯始于为桌面版本的RBS(“瘦客户机”)自动加载,在2014年底,她为互联网银行(无需在用户PC上安装的“瘦客户机”)实施了这种盗窃方法,从而极大地扩展了范围小组活动。 客户仅用收款人的详细信息来构成付款,但是银行已在更改特洛伊木马程序的详细信息的情况下收到了该付款。 许多专家仍然认为这种攻击是最危险的,因为它使您可以直接从客户端设备以最薄的级别操纵其行为和数据。 这是怎么发生的?

该木马程序被直接注入到客户的浏览器中,并直接在内存中对其代码进行了更改,从而使客户可以访问银行的官方网站,从而以欺诈者所必需的方式拦截和修改原始HTML页面,即使使用HTTPS连接也是如此。

在图。 图1显示了一个木马程序将恶意注入添加到页面代码中的示例。 用灰色突出显示的行是该脚本与欺诈者的命令服务器进行交互的URL,在该URL中发送登录名/密码,余额和其他信息,并发送欺诈者的付款详细信息以替代客户的原始付款。

图 1木马程序在客户端浏览器中将脚本引入互联网银行的原始页面。

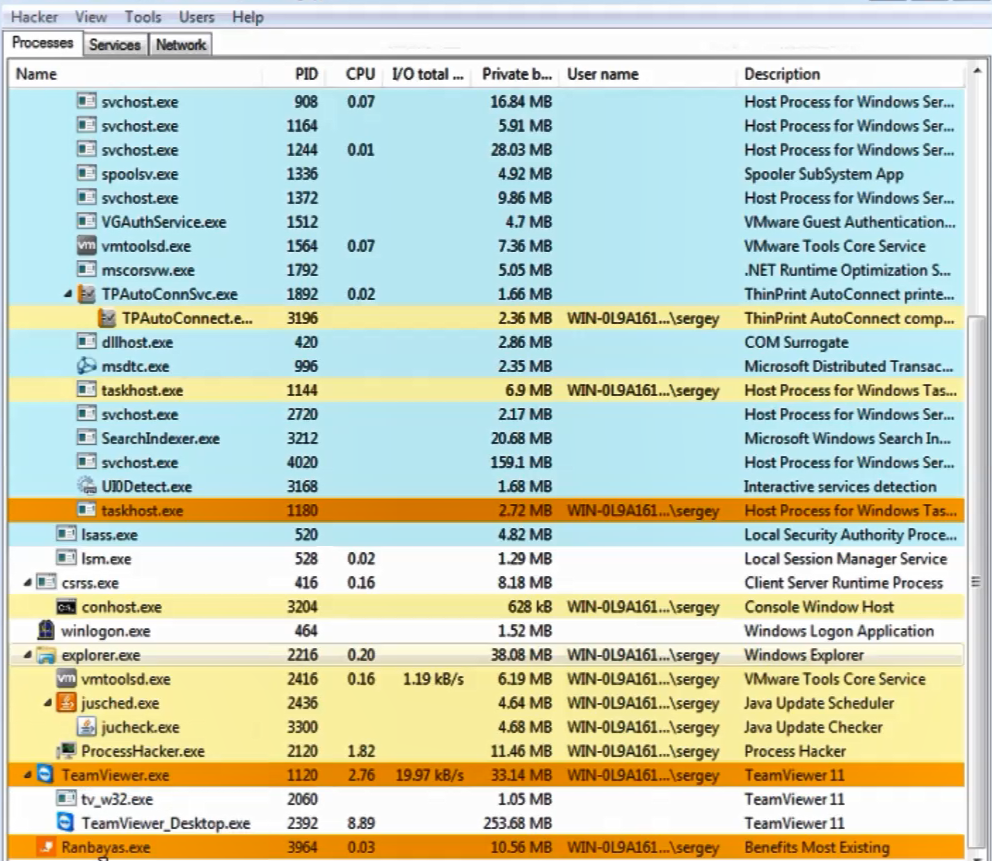

图 1木马程序在客户端浏览器中将脚本引入互联网银行的原始页面。较不复杂但有效的偷钱方式是远程控制客户的设备(图2)。 在借助键盘记录器程序(实际上是“密钥拦截器”)自动收集了所有必要的登录名/密码,令牌的PIN等后, 欺诈者通过远程控制连接到客户的设备(图3),并直接从客户设备或代表客户的设备创建欺诈性付款。

图 2.感染了Ranbayas木马的计算机界面示例

图 2.感染了Ranbayas木马的计算机界面示例

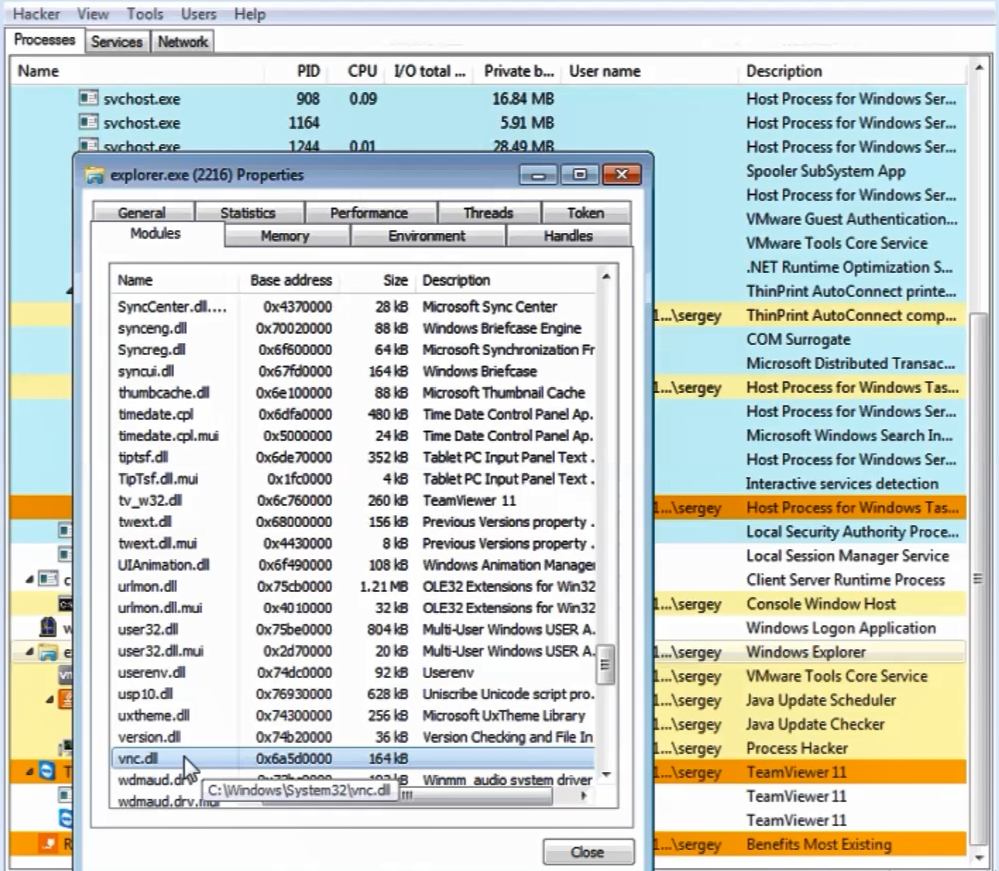

图 3.在资源管理器中实施VNC远程管理

图 3.在资源管理器中实施VNC远程管理那么什么是欺诈预防技术的第一级? 首先,这些功能使您可以在使用多种独立方法的远程银行系统中工作时有效地识别远程控制。 但是,它们不需要在客户端设备上安装其他软件。

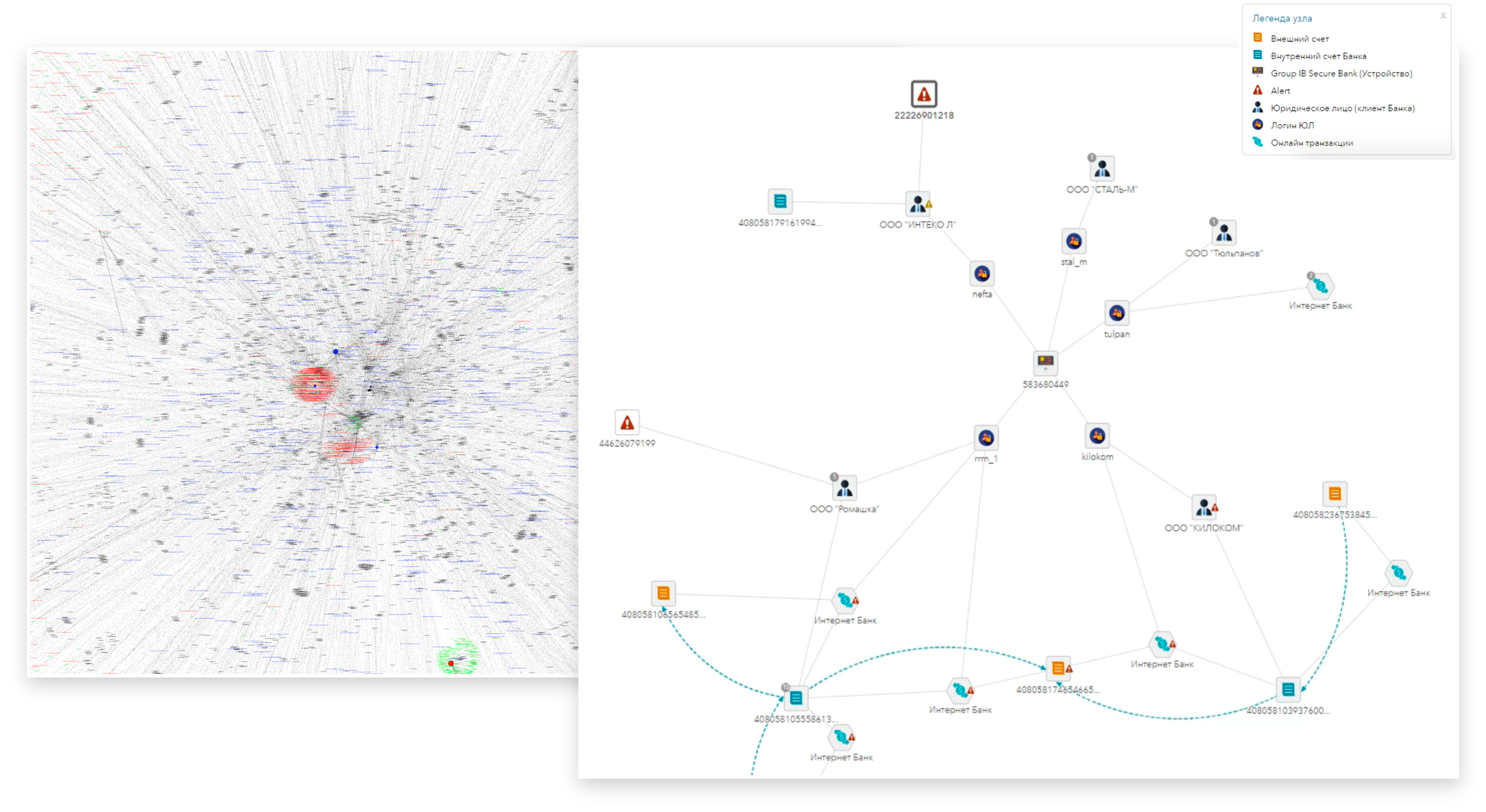

同样在第一级技术上的是能够识别设备和用户的系统和解决方案。 这使您可以收集和分析有关特定客户端使用的设备的信息(图4的左侧是帐户与其使用的设备之间的连接图的一部分)。 例如,未知设备出现在我们先前已知的客户端中,这是决定暂停付款并执行其他控制程序的重要因素。

图4。 图形帐户关系

图4。 图形帐户关系在图。 右侧的图4显示了另一种识别设备的示例,该设备可主动识别旨在洗钱的法人实体。 在此示例中,银行员工使用财务分析确定了一家从事洗钱活动的公司(右侧列的下部)。 此外,通过法人实体的标识符,您可以获取其使用的设备的标识符(右列的中心)。 然后-在同一设备(右列的上部)中使用的所有其他帐户,并且与所标识的“洗钱”一起使用。 这非常适合骗子的工作性质。 欺诈者总是存在于尚未用于洗钱的股票公司中。 银行应更加注意已确定的法人实体的运作。

第二级:监视用户操作

在此级别上,将分析人员在远程银行系统或其他系统中作为工作会话的一部分直接做什么。 在此级别上,我们可以识别异常的用户行为或典型的欺诈行为。 特别地,这样的分析已经允许使用社会工程来提高欺诈检测的效率(即,当欺诈者使用用户的轻信,轻率或无知来诱使他从信息中诱使他或迫使他执行对欺诈者有益的动作时)。

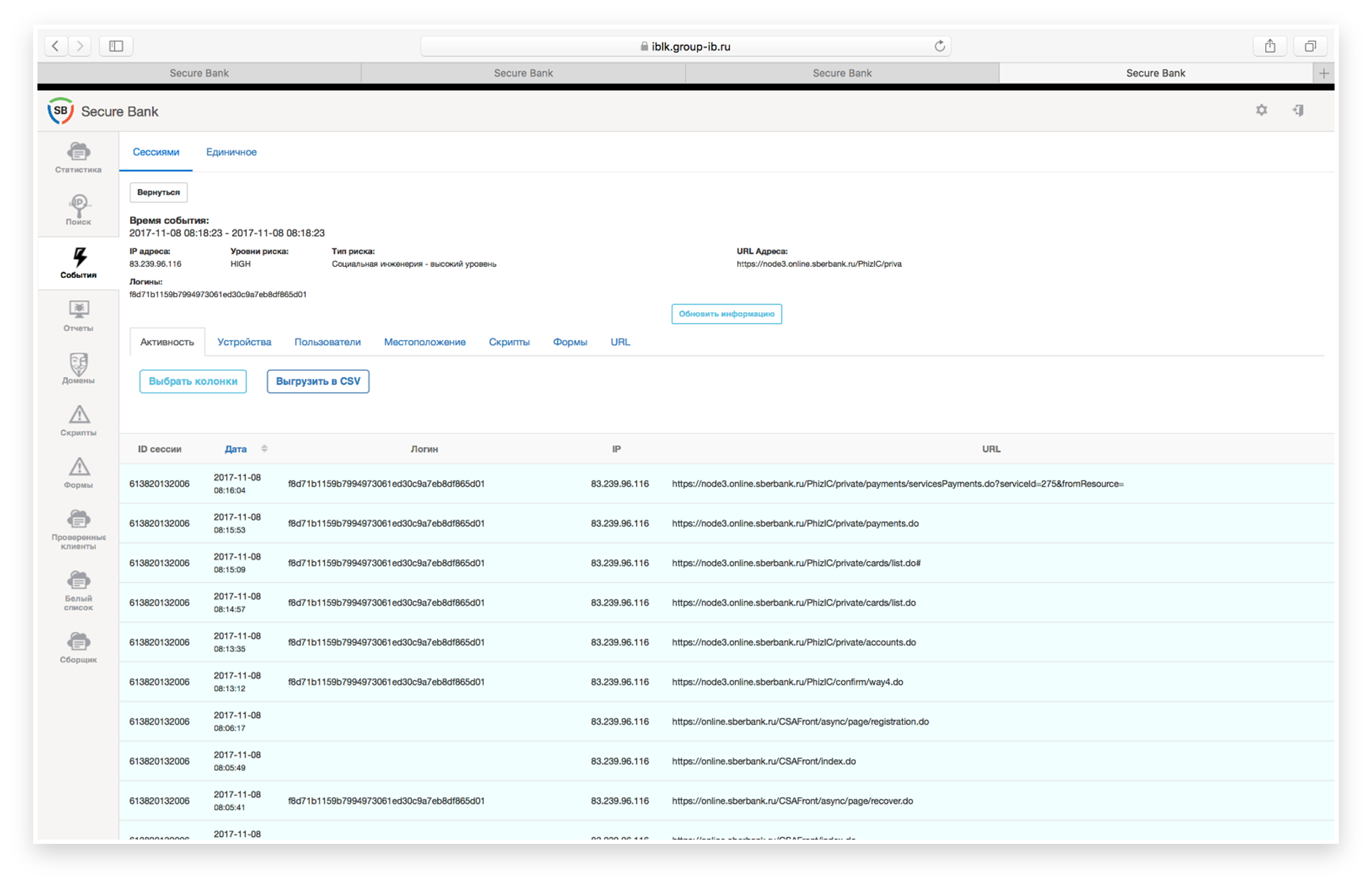

例如,一个常见的情况是在以存款为借口通过受欢迎的机密站点购买昂贵商品的过程中诱使卡详细信息和SMS代码。 实际上,欺诈者使用此数据来进行苏格兰皇家银行的注册程序并获得对受害者账户的访问权限。 这种情况的真实示例在图2中显示。 5,

图 5.通过欺诈者在银行系统中的注册程序,并访问受害者的帐户。

图 5.通过欺诈者在银行系统中的注册程序,并访问受害者的帐户。通过分析用户在RBS中执行的步骤顺序,可以识别上述情况。 在此过程中,考虑了第一级技术的结果(对用户设备的分析):使用的是哪种设备,对于给定的客户来说是典型的,地理位置发生了变化; 会话时间也要考虑在内,此外-欺诈者使用的场景。

这也适用于其他欺诈方案。 例如,类似的方法可以识别“洗钱”的某些情况。 显然,并非所有洗钱案件都只能通过行为特征来追踪。 例如,如果一家公司从事运输,那么仅一种行为分析(一个人在网上银行所做的事情)就不足以了解它是运输付款还是标准付款。 但是,尽管如此,大多数情况仍然清楚地表明发生了异常情况,并且很可能该活动是欺诈性的。

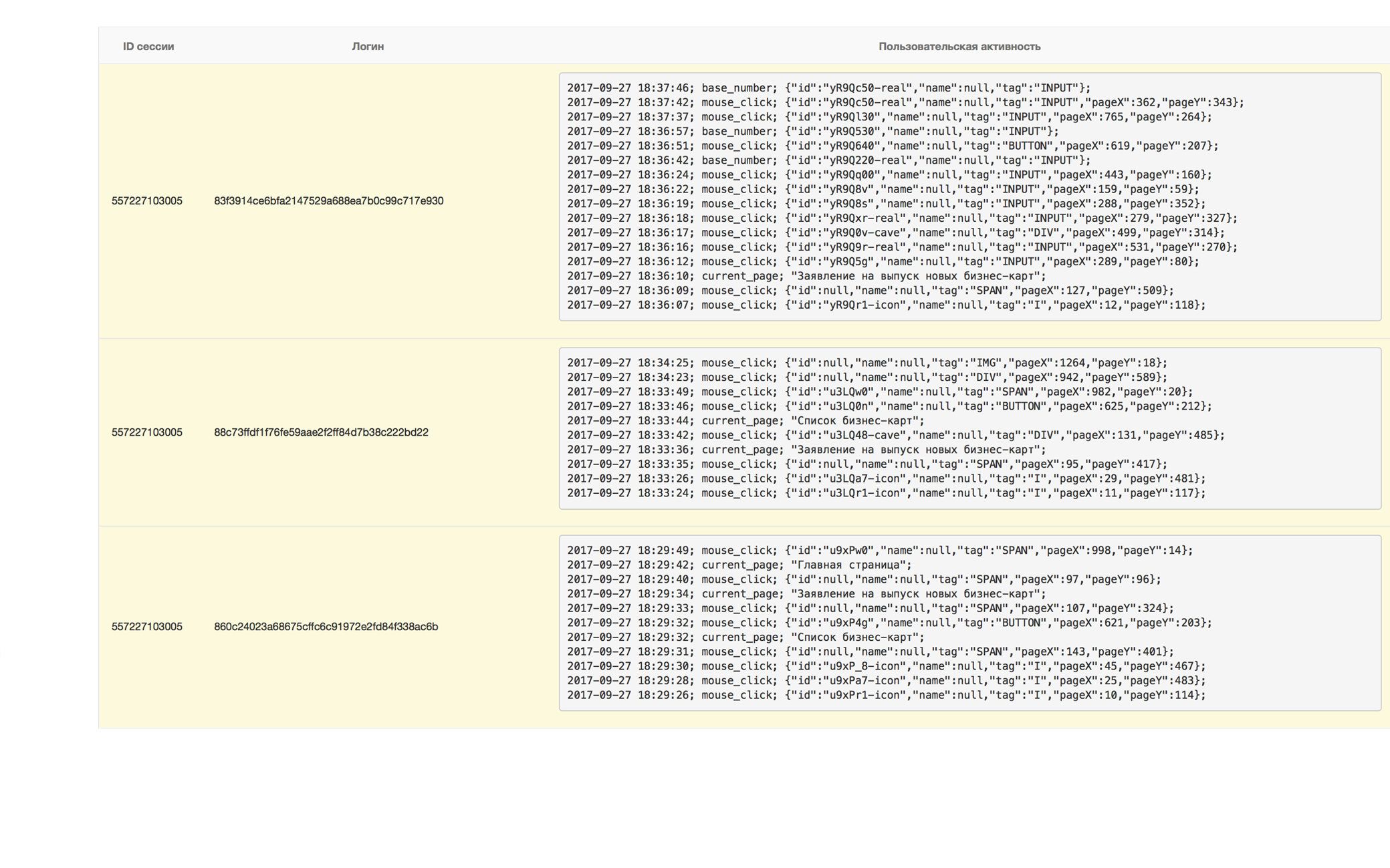

图 6.为实施欺诈性计划做准备:进入100多个法人实体,要求发行银行卡。

图 6.为实施欺诈性计划做准备:进入100多个法人实体,要求发行银行卡。因此,在图。 右侧的图6显示了一个示例,当您从一台设备登录到一百多个法人实体帐户时,该帐户的唯一活动是请求发行银行卡并扩大其限额。 正如后来确认的那样,以此方式为洗钱奠定了基础。 第二个问题是机器人问题。 如果客户没有任何防范僵尸程序的系统,那么通常,非常原始的僵尸程序(直接访问API)会执行所有必要的操作(brutforce,密码检查),而绕过银行的Web应用程序。 但是,诈骗者使用更多“智能”机器人来绕过反机器人保护。

这样的机器人模仿用户的工作。 僵尸网络通常用于此目的。 也就是说,僵尸程序的工作是分布式的,而不是集中在任何特定的托管上。 此类漫游器通过其在现场的工作场景和操作的性质来识别。 这顺利地将我们带到了第三级。

第三层:我们分析特定渠道中的用户行为

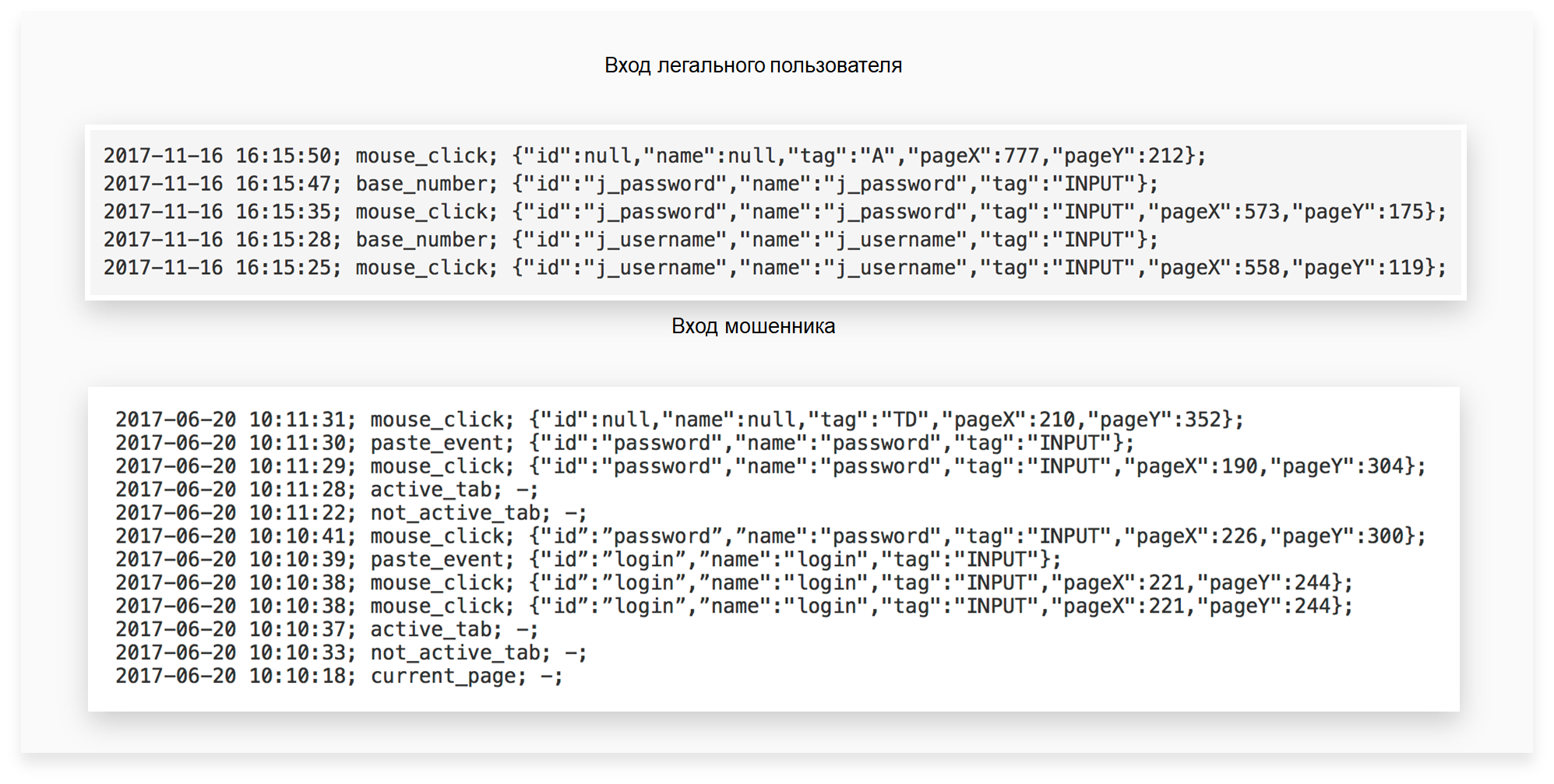

如果在第二级,我们分析了用户在系统中的操作,那么在第三级,我们还分析了用户如何执行某些操作。 我们用一个真实的例子来展示这一点(图7)。

图7。 合法用户和欺诈者系统中的工作比较:识别不典型和可疑的行为

图7。 合法用户和欺诈者系统中的工作比较:识别不典型和可疑的行为在该图的上部,可以看到合法用户的操作顺序。 也就是说,他转到该页面以访问RB系统,使用上方的数字小键盘输入登录名和密码,然后单击“ Enter”。 该图的下部显示了欺诈者工作的典型版本,该欺诈者以某种方式收集了登录名和密码,例如使用假冒(仿冒网站)或特洛伊木马。 他有他们的整个基地。 自然,欺诈者不会重新输入收到的数据,而是在进入RB时从剪贴板复制数据。 在屏幕截图中可以清楚地看到这一点。

除此之外,还使用了在先前级别描述的所有分析设备和用户行为的方法。 在此级别上,积极使用机器学习算法。 最引人注目的示例之一是使用生物识别技术,例如键盘和光标手写体,同时考虑了用户在系统中工作的行为性质和习惯。 在图。 图8显示了从Group-IB Secure Bank系统“捕获”的用户授权页面上使用键盘手写的脚本。

图8。 用户授权页面上使用键盘手写的脚本。

图8。 用户授权页面上使用键盘手写的脚本。

在沿轴的图形上,输入登录名和密码时,将突出显示合法用户的累积笔迹。 更明显的波动是欺诈者键盘笔迹的特征。 可以看出,键盘手写是不同的。 在图表上方,指示了它们之间差异的两个积分估计。 估算值超过了已建立的阈值,这表明合法用户的非典型行为。

以上行为分析技术的结合使您可以识别使用社交工程实施的欺诈行为。 同样,这些技术可以减少交易反欺诈系统的误报次数。 例如,针对社会工程案例,它以91%的准确度降低了交易反欺诈系统误报率的78%,这极大地释放了银行的内部资源,包括摆脱了恼怒客户的大量呼叫。

第四级:我们对用户及其行为进行跨渠道分析

在第四级,使用了通过与银行的各种交互渠道来分析和关联用户设备上的用户行为数据的技术。

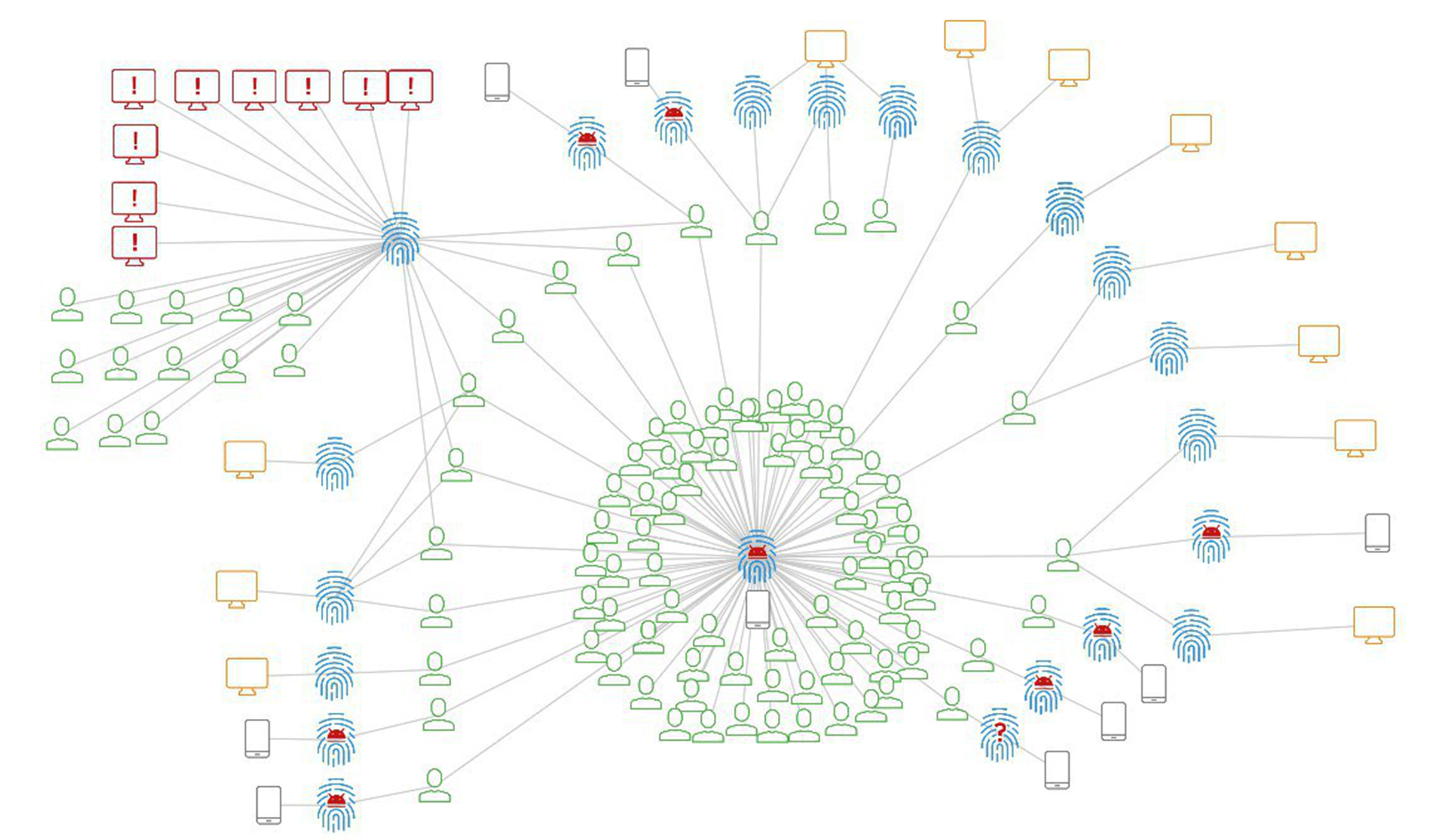

在实际情况之一中证明了这种方法的有效性,其图形连接如图2所示。 9。

图 9.图形连接,显示用户在各种设备上的工作,其中包括欺诈设备。

图 9.图形连接,显示用户在各种设备上的工作,其中包括欺诈设备。骗子最初是在移动设备上检测到的。 他使用手机木马程序收集登录名和密码,支付卡详细信息,并从银行截取SMS确认以进行未经授权的支付。 通过对帐户及其使用的设备之间的关系进行分析,可以检测欺诈者的移动设备,该设备显示在帐户云的图片的中央和底部。 如您所见,以前只有部分受感染帐户通过移动应用程序工作。 所标识帐户的另一个重要部分以前是在网上银行中使用的。 后来发现,同一骗子使用社会工程方法来折衷他们。 还发现了诈骗者用来访问受害者在线银行的设备。 他们的团队在该图的左上方突出。

欺诈者在依次使用3到8个帐户后清除了浏览器历史记录,试图掩盖他的工作痕迹。 但是所有设备都具有相同的数字指纹(记住级别1)。 正是通过这种欺诈手段,才查明了其他受害者。 此外,通过对这种联系的分析,出现了一个案例,即欺诈者使用社会工程学方法“诱骗”了受害者以获取特快贷款,随后盗窃了已发行的信贷资金。

在此示例中,我们可以总结以下结果:

- 首先,使用移动木马程序对盗窃企图进行跨渠道分析,使得识别和防止盗窃企图成为可能,这些盗窃企图与恶意代码无关,而是使用社交工程进行的。

- 其次,他还帮助人们对欺诈者的工作进行了全面了解,并防止了整个客户群的盗窃,无论远程银行渠道如何。

- 第三,我们收到了更多数据以供进一步调查。

这就是为什么如果现在很少有台式机或iOS的银行木马,或者甚至不存在,则必须通过这些渠道记录用户的工作并将其关联起来,因为这可以使您看到整个用户工作范围更广的数量级,从而提高了反欺诈的有效性。第五级:我们分析用户与帐户之间的关系

第五级是第四级的延续,也就是说,不仅在一个特定的银行内,而且在银行,电子商务,脱机操作等之间更广泛地进行有关用户及其设备的行为数据的分析。这是打击欺诈最困难但同时也是最强大的级别,因为它不仅可以阻止欺诈者在不同组织中的相同行为,而且可以阻止欺诈者通过不同组织进行的一般行为链。 图 10.银行A中欺诈活动的示例:可以在其他银行(银行B)中分析整个帐户和设备池例如,相同的骗子也参与洗钱。尽管事实是他们改变了他们所操纵的法人实体,但它们使用的是相同的计算机和其他设备。如果在一个银行(图10的银行A)中检测到欺诈活动,则可以在其他银行(图10的银行B)中分析整个帐户和设备池。反过来,这种分析可以识别新帐户,法人实体的新注册数据,其其他设备,并继续在银行中重复使用,从而在每次迭代和欺诈者的全部工作结构中揭示越来越多的细节。注意,所描述的协同效果也与其他方案和欺诈类型有关。此级别还包括网络智能(威胁情报)技术和平台,使您既可以获取有关欺诈者正在准备什么的战略知识,也可以获取有关其针对某些用户所做的战术信息。在后一种情况下,如果组织的安全系统错过了已识别的事件,则不仅可以对已被破坏的数据采取高级措施,还可以配置其防御系统以应对新威胁。

图 10.银行A中欺诈活动的示例:可以在其他银行(银行B)中分析整个帐户和设备池例如,相同的骗子也参与洗钱。尽管事实是他们改变了他们所操纵的法人实体,但它们使用的是相同的计算机和其他设备。如果在一个银行(图10的银行A)中检测到欺诈活动,则可以在其他银行(图10的银行B)中分析整个帐户和设备池。反过来,这种分析可以识别新帐户,法人实体的新注册数据,其其他设备,并继续在银行中重复使用,从而在每次迭代和欺诈者的全部工作结构中揭示越来越多的细节。注意,所描述的协同效果也与其他方案和欺诈类型有关。此级别还包括网络智能(威胁情报)技术和平台,使您既可以获取有关欺诈者正在准备什么的战略知识,也可以获取有关其针对某些用户所做的战术信息。在后一种情况下,如果组织的安全系统错过了已识别的事件,则不仅可以对已被破坏的数据采取高级措施,还可以配置其防御系统以应对新威胁。总之,我们补充说,每个保护级别都可以顺畅地相互交流。因此,在银行和银行领域中应用所有五个级别的网络犯罪预防措施,银行将获得最有效的保护,免受外部和内部有害影响。

该材料发表在《商业银行的计算和运营工作》杂志上,第3号(145)\ 2018。