ESET发现了一项新的网络活动,该活动使用被盗的证书对代码进行签名。 D-Link公司和Changeing Information Technologies的数字证书已被专注于东亚的高素质网络间谍组织窃取。

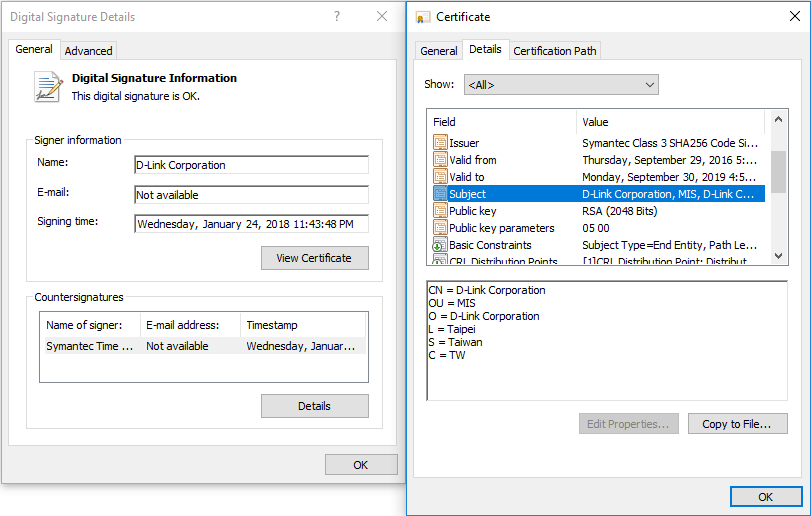

当我们的系统将多个文件标记为可疑文件时,我们检测到恶意活动。 有趣的是,标记的文件已使用D-Link Corporation的有效证书进行了数字签名。 使用同一证书对合法的D-Link软件进行签名; 该证书很可能被盗了。

确认该文件的恶意软件后,我们报告了D-Link中的一个问题,该公司开始了自己的调查。 结果,该公司于7月3日

吊销了已泄露的数字证书。

图1.用于签署恶意软件的D-Link数字证书

图1.用于签署恶意软件的D-Link数字证书恶意软件

在研究过程中,我们发现了两个使用被盗证书的恶意程序家族-一个用于远程控制目标设备的后门和一个用于窃取密码的相关组件。 JPCERT最近

发布了对Plead后门

的详细分析。 根据趋势科技,它被网络间谍组织

BlackTech使用 。

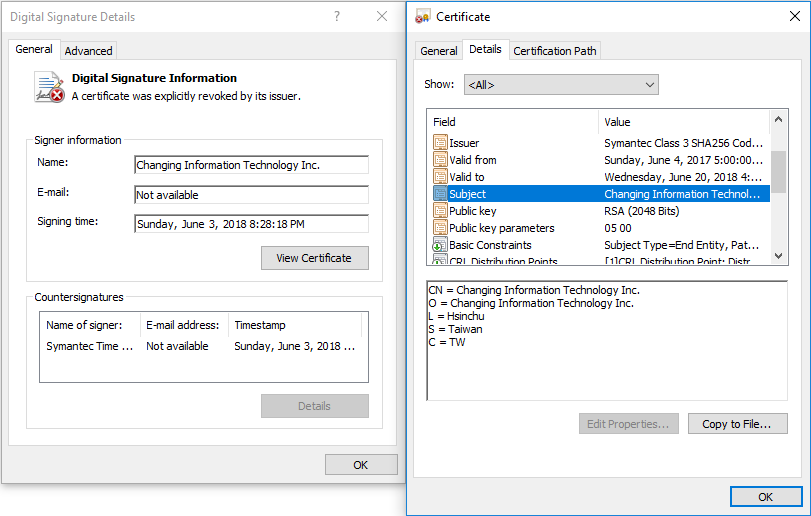

除了带有数字签名D-Link的Plead样本外,我们还确定了由台湾信息安全公司Changeing Information Technology Inc.签名的样本。

图2. Changeing Information Technology Inc.的数字证书 用于签署恶意软件

图2. Changeing Information Technology Inc.的数字证书 用于签署恶意软件证书变更信息技术有限公司 回忆起2017年7月4日,BlackTech小组仍在使用它来签名其恶意工具。

几家台湾技术公司遭受损害的可能性以及在新的攻击中重复使用其证书的可能性表明,该网络集团具有很高的资历,并且对这一地区感兴趣。

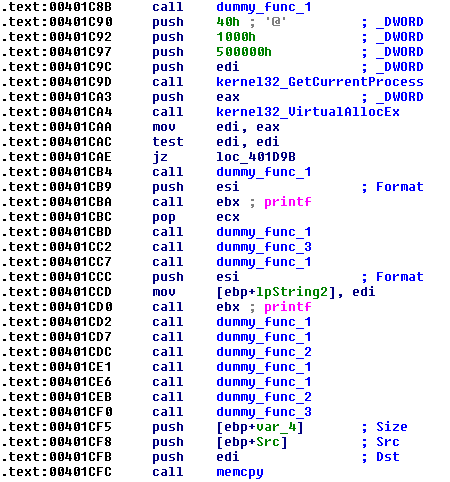

使用垃圾代码会严重混淆带签名的Plead样本,但是在所有样本中,恶意软件的目的都是相同的-从远程服务器下载或从本地驱动器打开一个小的加密二进制Blob。 它包含一个加密的Shellcode,可加载最终的Plead后门模块。

图3.模糊的Plead后门代码

图3.模糊的Plead后门代码密码盗窃工具用于在以下应用程序中收集保存的密码:

-谷歌浏览器

-Microsoft Internet Explorer

-Microsoft Outlook

-Mozilla Firefox

为什么要窃取数字证书?

使用被盗的数字证书是掩饰自己的一种方法。 证书可帮助恶意软件看起来合法,因此可以绕过保护而不会引起怀疑。

Stuxnet可能是使用多个“外来”证书的最著名的恶意软件,它是2010年发现的,被称为第一个针对关键基础设施的网络武器。 Stuxnet使用了从台湾知名技术公司RealTek和JMicron窃取的数字证书。

但是,最新发现证明,这种策略并非仅限于大型事件(例如Stuxnet)。

危害指标:

通过ESET产品检测:Win32 / PSW.Agent.OES木马

Win32 / Plead.L木马

Win32 / Plead.S木马

Win32 / Plead.T木马

Win32 / Plead.U木马

Win32 / Plead.V木马

Win32 / Plead.X木马

Win32 / Plead.Y木马

Win32 / Plead.Z木马

无符号样本(SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

签名样本(SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

C&C服务器:amazon.panasocin [。] com

office.panasocin [。] com

okinawas.ssl443 [。] org

用于签署代码的证书的序列号:D-Link公司:

13:03:03:E4:57:0c:27:29:09:E2:65:Dd:B8:59:De:Ef

资讯科技有限公司:73:65:ED:E7:F8:FB:B1:47:67:02:D2:93:08:39:6F:51

1E:50:CC:3D:D3:9B:4A:CC:5E:83:98:CC:D0:DD:53:EA