几天前

几天前 ,一群攻击者抓住了著名的网络设备制造商D-Link的有效证书。 此外,证书从另一家台湾公司被盗。 获得的证书用于创建窃取受害者帐户密码的软件。

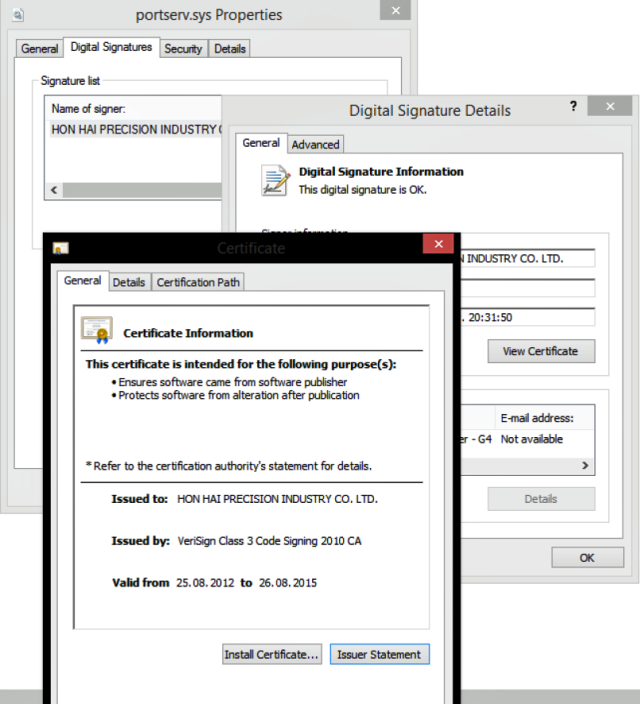

为了使防病毒软件能够接受恶意程序作为合法软件而不阻止它们,需要证书。 发生这种情况是因为Microsoft Windows和MacOS(包括许多其他操作系统)通过签署软件的证书来检查软件的安全性。 在D-Link的情况下,此类程序的安全软件的“信任度”很高。

至于攻击者,他们属于BlackTech集团。 第二家公司,其证书没有被删除,称为变更信息技术。 所有这些都是由Eset的信息安全

专家告知的。 攻击者需要证书来签署同一恶意软件的两个元素。 一个元素是远程控制的后门,第二个元素是密码清除程序。

Eset将恶意软件分类为Plead。 该软件用于在东亚开展网络间谍活动。 关于该恶意软件的报道很多。 因此,Japan Computer Emergency Response

在这里描述了Plead,趋势科技

在这里描述了

它 。

据信息安全专家称,攻击者设法一次从两个台湾公司窃取证书,然后还创建了带有合法证书签名的密码窃取软件,这一事实证明了黑客团队将其彻底扭转的大量经验。

D-Link代表确认了问题。

官方帖子说,这些证书被“一群非常活跃的网络罪犯”窃取。 该公司还迅速宣布其客户不受盗窃的影响。 但是,其中一些可能会遇到问题-尝试使用浏览器使用IP摄像机时出错。 现在,D-Link工程师正在致力于创建解决问题的固件。 那些使用移动应用程序的用户不会遇到问题。

D-Link和不断变化的信息技术已经撤销了被盗证书。 没错,在发布设备固件更新之前,浏览器将报告问题证书和“合法”用户,如上所述。 反过来,攻击者可以创建有关证书问题的虚假消息,因此,当用户单击活动按钮时,攻击者会将其转移到网上诱骗资源中,或诱使他下载某种“治愈性”软件。 该公司要求所有人不要提供此类优惠。

攻击者使用的技巧绝不是新手。 以前有许多组织使用过它,但是最著名的案例是

Stuxnet 。 长期以来,间谍软件通过使用RealTek和Jmicron证书而未被发现。

为了签署间谍软件目的而盗窃证书是攻击者比通常认为的更为常见的攻击。 第一个案例是在2003年得知的。 现在,甚至还有有人将其带走并购买的证书库。 其目标与BlackTech小组的攻击者的目标相同-使用合法证书对软件进行签名。

自2011年以来,其中一项服务一直没有问题。 如果知道他,这并不意味着其他类似的“商业企业”也将在不久的将来成名。 不,他们会继续努力,只是偶然地证明自己。 他们的需求越来越大。 Recorder Future发布了一份报告,指出对“白人”安全提供商的被盗证书的需求

仅在增长 。 在某些情况下,网络罪犯可以访问生成证书的公司中的帐户。 根据要求,他们可以“按需”创建必要的证书。