在远离现代技术的广泛人群中,人们普遍认识到IT甚至更多的信息安全专家是偏执狂,他们在专业变形的影响下获得了重新保险,并通过数十种不同的保护手段来保护自己,通常相互重叠以提高可靠性。 the,现实有所不同,今天,我想向大家展示通常在广阔视野中隐藏的事物。 它将着重于监测访客对致力于现代信息技术和信息安全的各种重大国际和国家活动的互联网活动的结果。 思科经常是会议和展览会的技术合作伙伴,例如旧金山的RSA,新加坡的黑帽子,巴塞罗那的移动世界大会,并且还在不同的国家/地区举办自己的活动,称为Cisco Live或Cisco Connect。 在任何地方,我们都使用我想分享的监控技术。

我将首先从俄罗斯的Cisco Connect开始,该会议每年在莫斯科举行一次,思科将在此展示其最新产品,并讨论使用它们解决各种业务和IT问题的经验。 参加此会议的有2000多人,这些人主要属于负责其基础结构操作的工程师和领先专家,类别从数百个节点到数十万个节点。 这些专家参加了Cisco Connect会议,并获得了新的知识,并继续与他们的管理层或下属保持联系,答复工作邮件或访问各种Internet资源以寻找对新出现问题的答案。 换句话说,Cisco Connect访问者正在积极使用移动设备(平板电脑,智能手机和笔记本电脑)和Cisco Internet访问。 去年春天,我们最后一次决定将无线Internet访问基础架构与DNS监视系统Cisco Umbrella集成在一起。

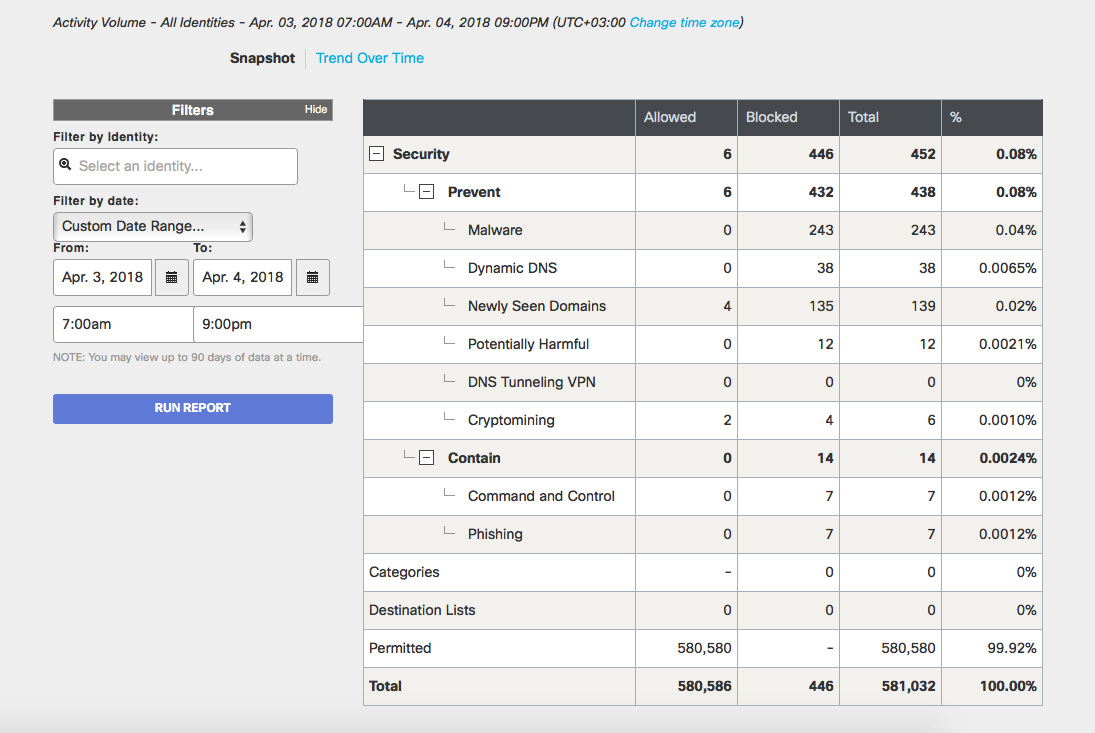

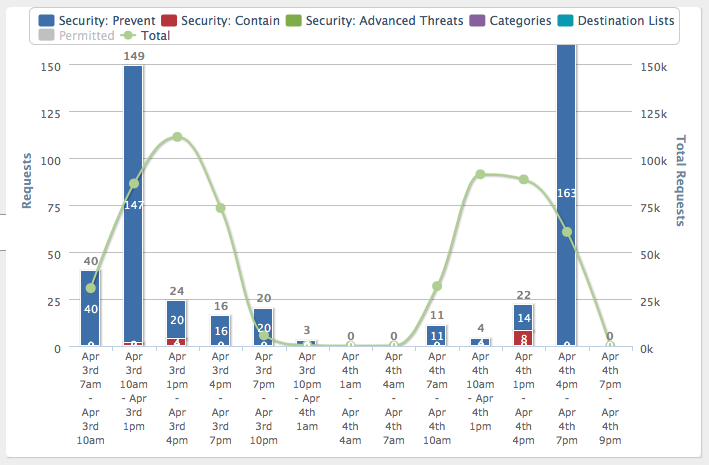

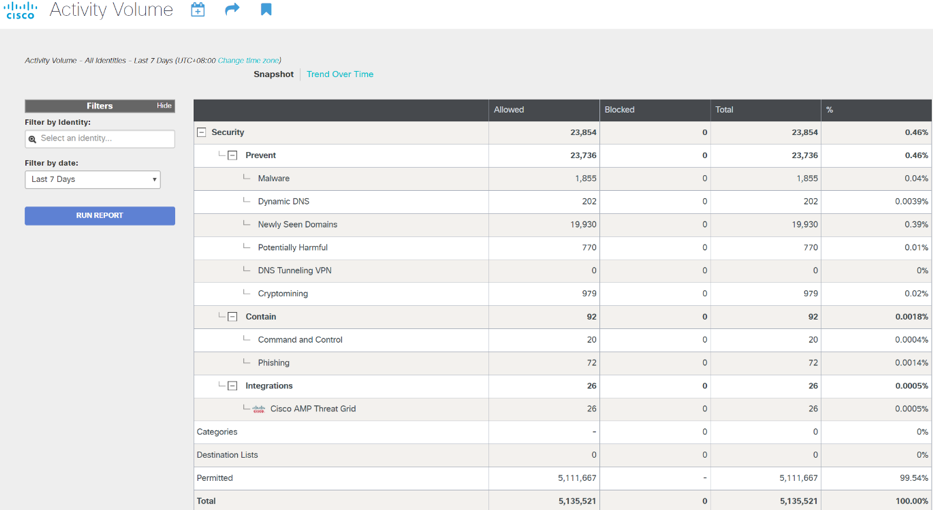

我们没有估计有多少Cisco Connect参与者使用了所提供的无线Internet访问,而是有多少人使用了其移动运营商提供的3G / 4G访问。 但是,在从4月3日上午7点到4月4日下午9点的会议的两天内,大约有60万个DNS查询通过Cisco Umbrella服务传递。 这并不是整个服务的规模,每天处理大约120-1500亿个请求。 此请求数量的0.08%具有明显的恶意倾向,已被阻止。

有趣的是,虽然在第一天的第一天(从上午10点到下午1点),我们记录了大约一半的恶意请求,但是当有全体报告时,第二天,晚上4点以后才开始激活所有不良信息会议即将结束,与会人员正在准备文化节目-一张小自助餐桌和参加音乐会。 在其余时间内的低活跃度表示Cisco Connect参与者积极听取了Cisco专家及其合作伙伴的演讲,并没有因为上网和在移动设备上工作而分心。

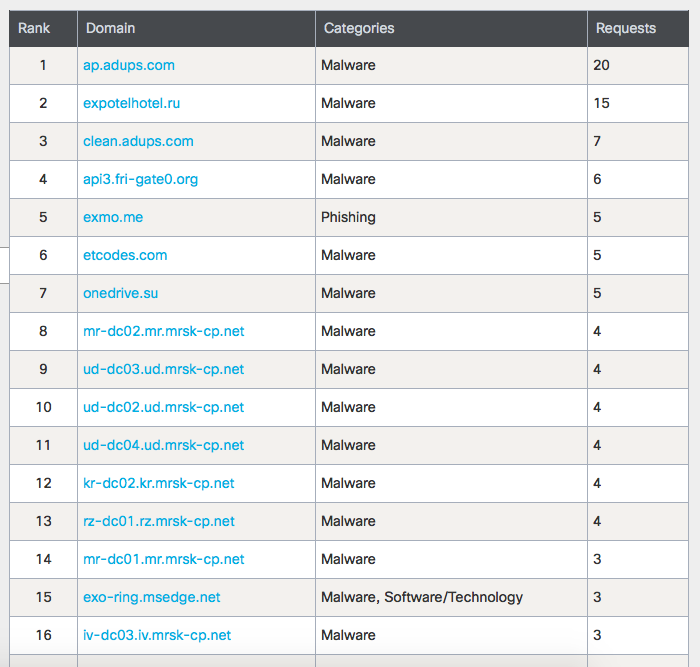

据统计,大多数被阻止的访问尝试都与恶意代码相关。

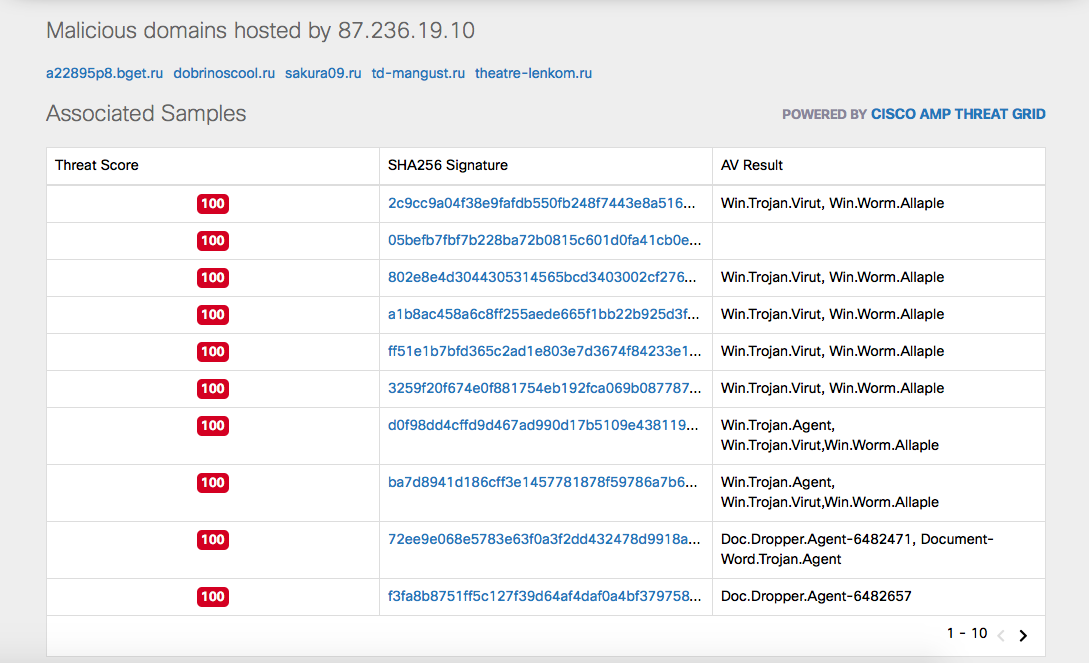

仅Cisco Umbrella服务无法确定访问的资源是否被感染。 与该域关联的恶意样本仅表示它们正在以某种方式与被阻止的域或IP地址通信。 例如,由于来自该域的恶意代码的传播。 或由于恶意代码将其作为杀手开关来访问此域(相同的WannaCry如此行事)。 还是因为使用域作为命令服务器。 无论如何,这都是进行进一步调查的机会。

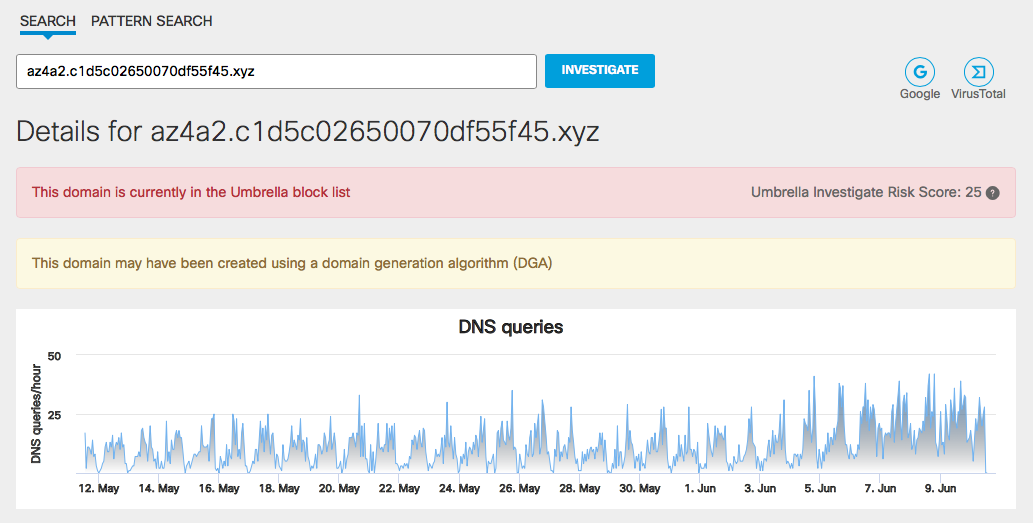

至于命令服务器,我们记录了这样的尝试。

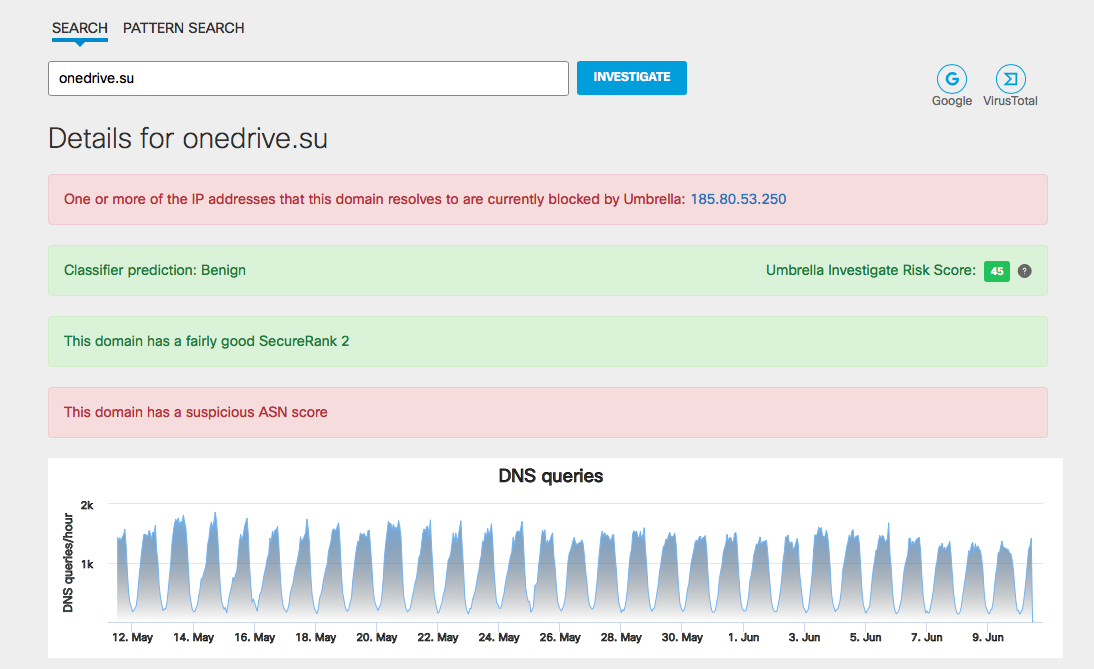

我想提请您注意以下事实:网络犯罪分子非常积极地利用

与克隆域或名称与真实域相似的域的使用

有关的主题。 因此,在Cisco Connect期间,我们记录了尝试访问onedrive [。] Su域的尝试。

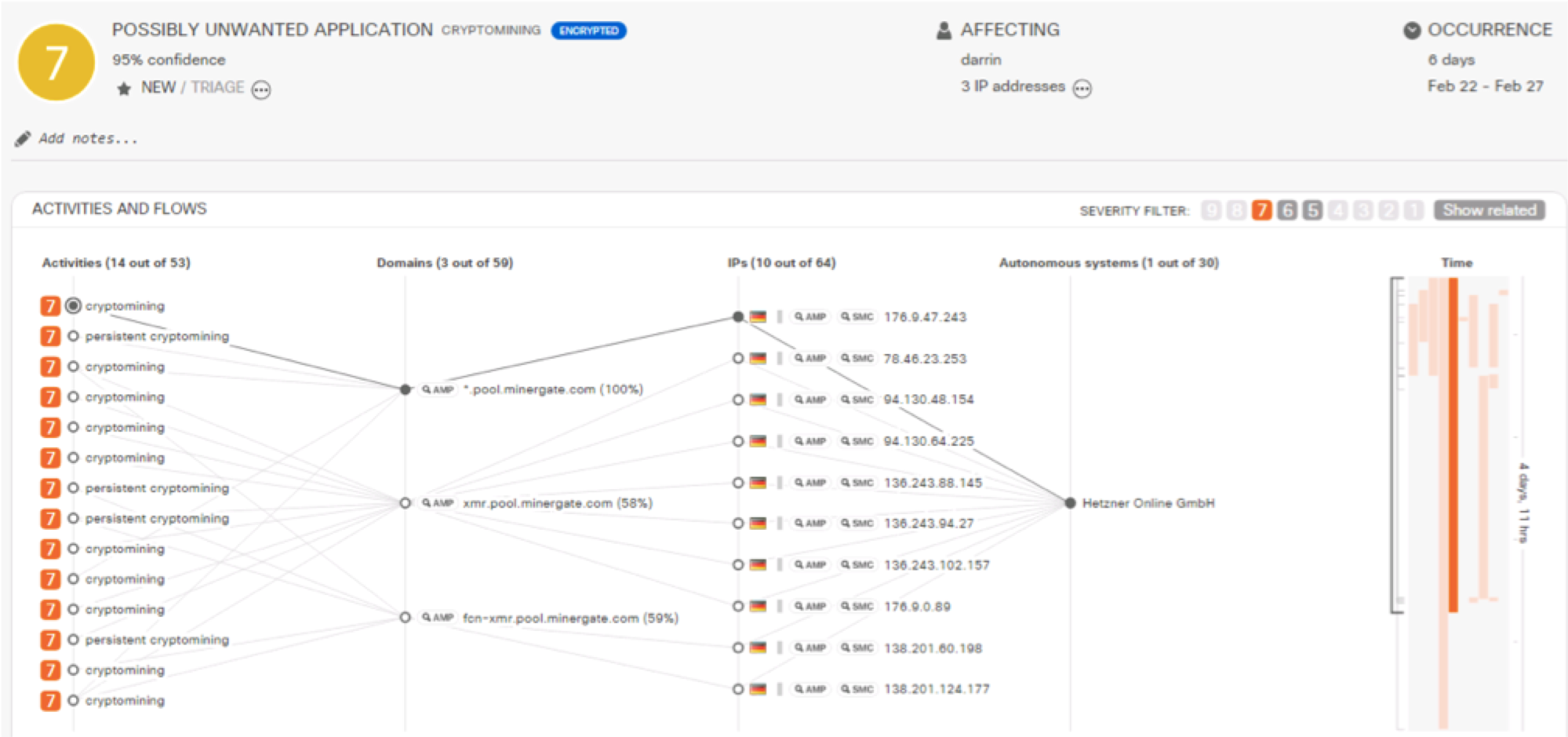

最后,一些尝试与加密矿工的活动有关。 这是另一个需要进一步调查的边界区域,因为在这种情况下,无法事先确定采矿是否合法(突然有人决定赚一些钱),或者是否秘密使用了用户的计算机以及用于其他目的,因此这是一个额外的调查区域。 我已经

写过各种使用Cisco解决方案检测挖矿的方法-从那时起,我们仅增强了在该领域的能力。

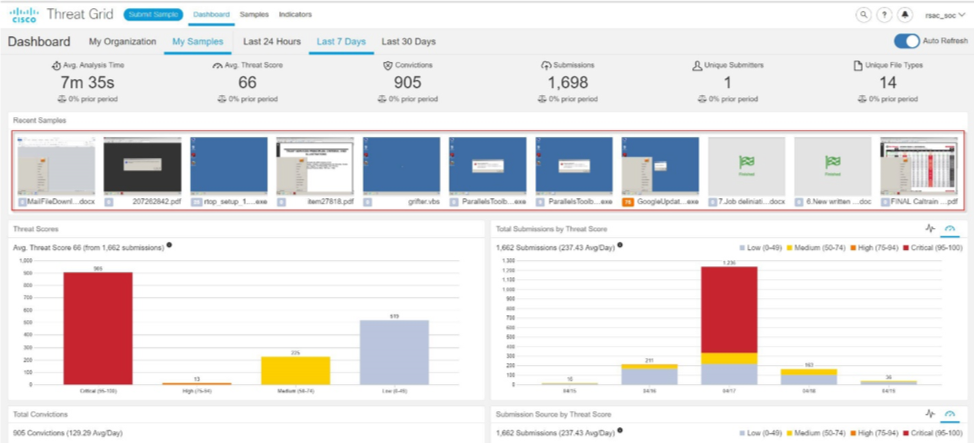

可以注意到,与其他IT和信息安全事件相比,Cisco Connect的规模并不大(尽管在俄罗斯是最大的事件之一)。 但是,即使对于2000多名访问者,也记录了近250次与恶意代码相关联的域进行交互的尝试,这对于听众来说还是很多,这应该完全理解这种威胁的全部危险并能够对其进行处理。 让我们看看在今年4月在旧金山举行的全球最大的网络安全展览会-RSAC上,作为监视Wi-Fi环境的一部分,我们发现了什么。 有4.2万人拜访了她。 思科与RSA一起提供了RSA SOC(第五次),其任务是防止对Moscone中心(展览和会议的场所)的无线基础设施进行攻击。 思科提供了以下解决方案-思科Threat Grid沙箱,思科伞DNS监控系统和威胁情报解决方案-思科可见性和Talos Intelligence。

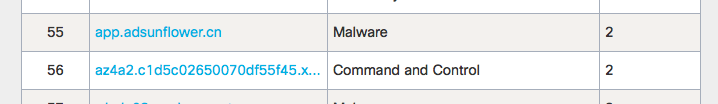

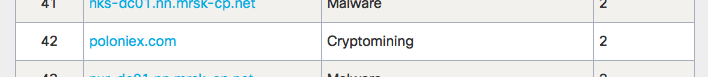

有趣的是,在比Cisco Connect大得多的事件中,恶意域的数量是可比的-207。但是我们记录了使用Cisco伞在RSAC中使用的加密挖掘域的数量级-155。最活跃的是:

- authedmine [。] com

- 共同[。] com

- minergate [。] com

- www [。] cryptokitties [。] co

- api.bitfinex [。] com

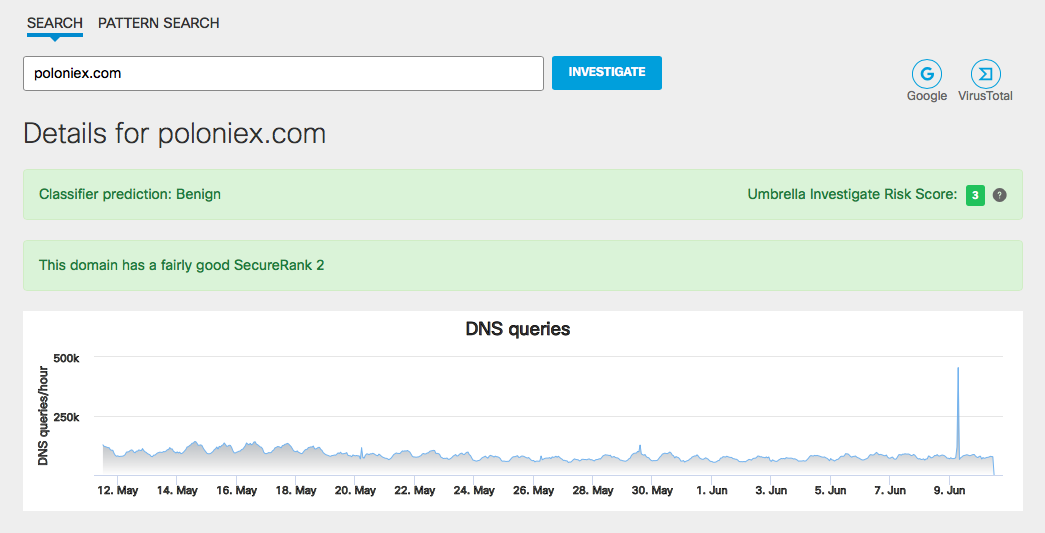

- poloniex [。] com(在Cisco Connect上也已修复)

- www [。] coinbase [。] com

- api.coinone.co [。] kr

- 币安[。] com

- gemius [。] pl

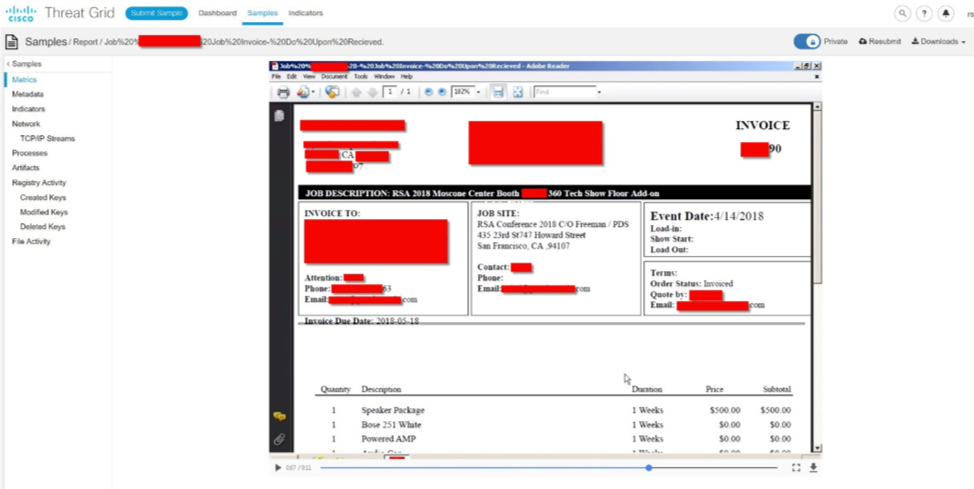

矛盾的是,在世界上最大的信息安全事件中,整个行业(或大部分)都将受到关注,用户仍然继续使用未加密的HTTP连接并通过它们下载文件,包括发票,机票,商务报价,材料给投资者等 这就是我们在每周监视期间注意到的主要问题。 似乎RSA与会者在会议上感到宾至如归,并不在乎他们的安全性。 但是,所有这些信息都可以用于组织网络钓鱼-大量有价值的信息已被开放用于拦截。

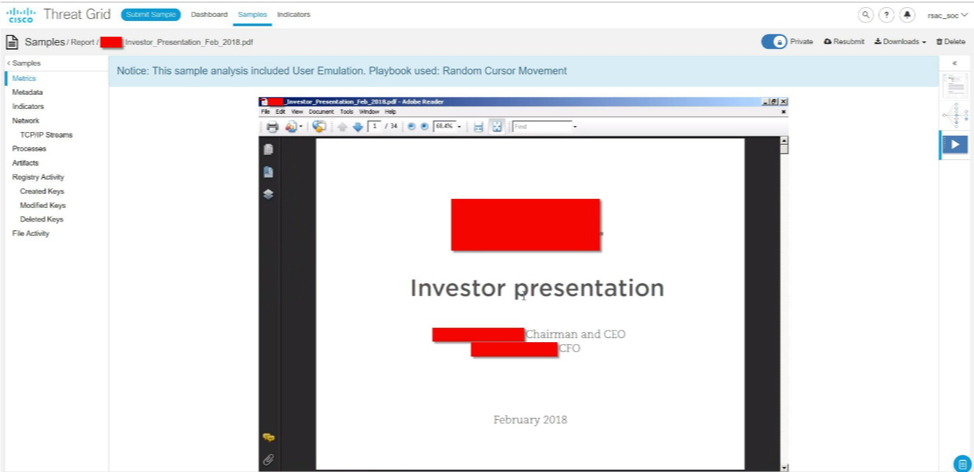

向投资者介绍情况的介绍通常是一个有趣的情况。 它包含了来自RSA赞助商之一的宝贵信息-我不得不在展览会上紧急寻找他们,对SOC进行一次游览,以便他们可以当场看到他们的行为很危险,并确定媒体和分析人员是否已可以不受保护的形式传播信息。

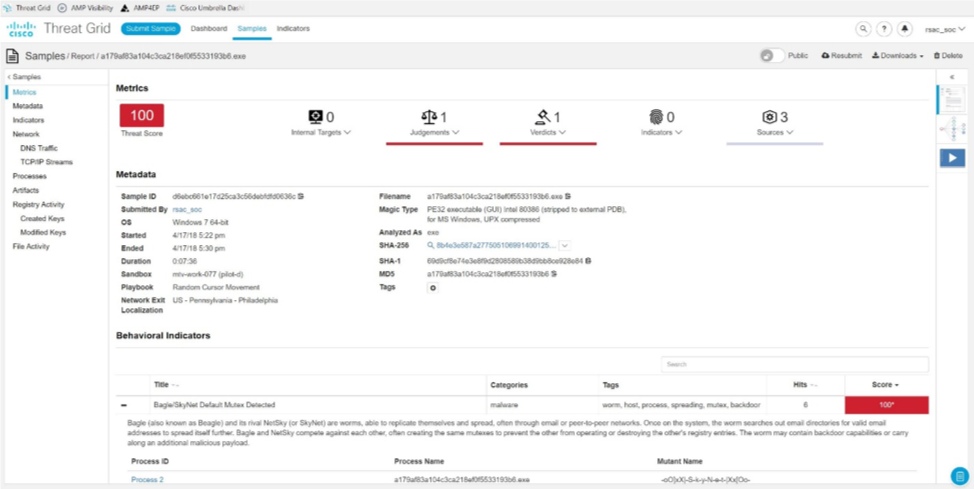

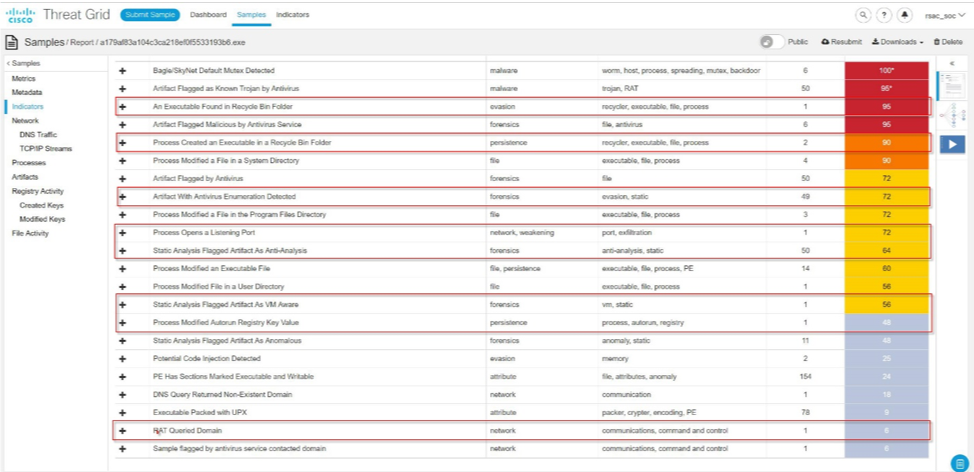

在会议的短短5天中,RSA SOC记录了大约1000个恶意文件,其中包括诸如SkyNet蠕虫变种之类的文件。

记录了与命令服务器的交互(这样的尝试有24次),

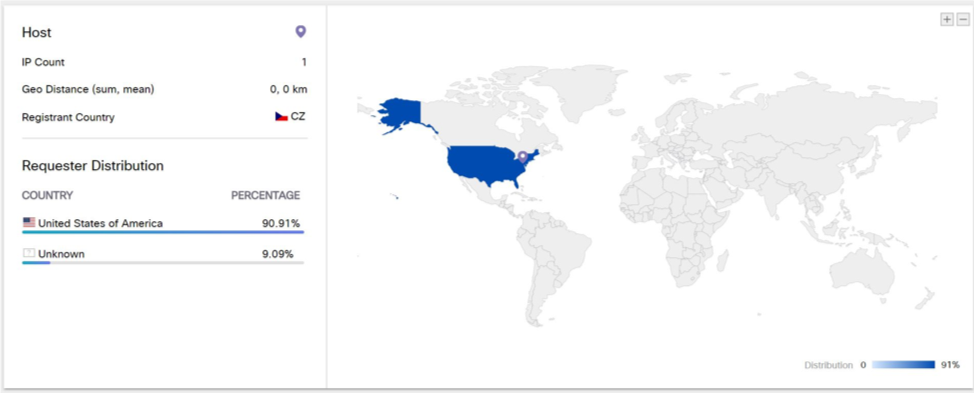

以及克隆网络钓鱼站点。 例如,模仿著名的Graiglist电子分类信息网站的cragslist [。] Org于90年代在旧金山成立,在美国人中非常受欢迎。

假冒网站吸引了他们,尽管它本身已在捷克共和国注册。

过去一年,RSAC发生了什么变化? 加密矿工(尤其是门罗币)的活动有所增加,并且出现了移动恶意软件。 但是用户的粗心大意仍保持在同一水平-使用过时的POP和IMAPv2协议,以未加密的形式传输了30-35%的电子邮件。 尽管其他应用程序主要使用加密,但是它是弱的,并且基于易受攻击的加密协议(例如TLS 1.0)构建。 此外,许多应用程序,例如家庭视频监控,约会站点(充满商务旅行安全性:-),智能家居,尽管它们使用身份验证,但身份验证数据仍以明文形式传输! 一个自相矛盾的现象。

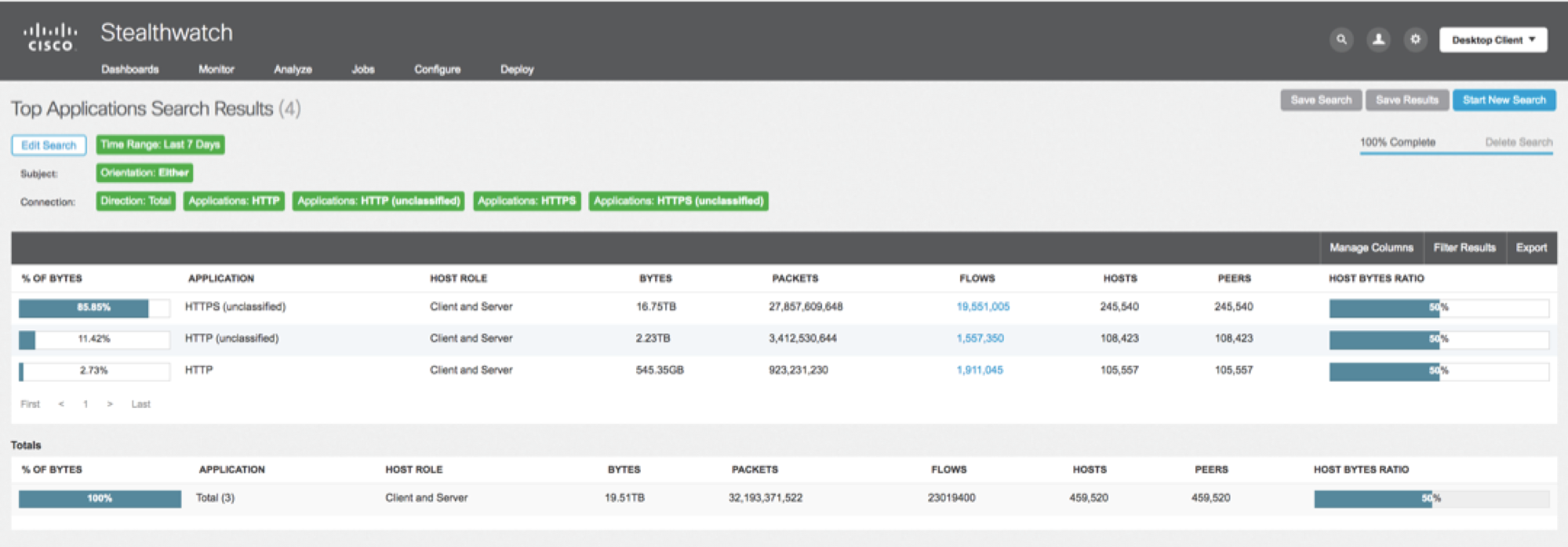

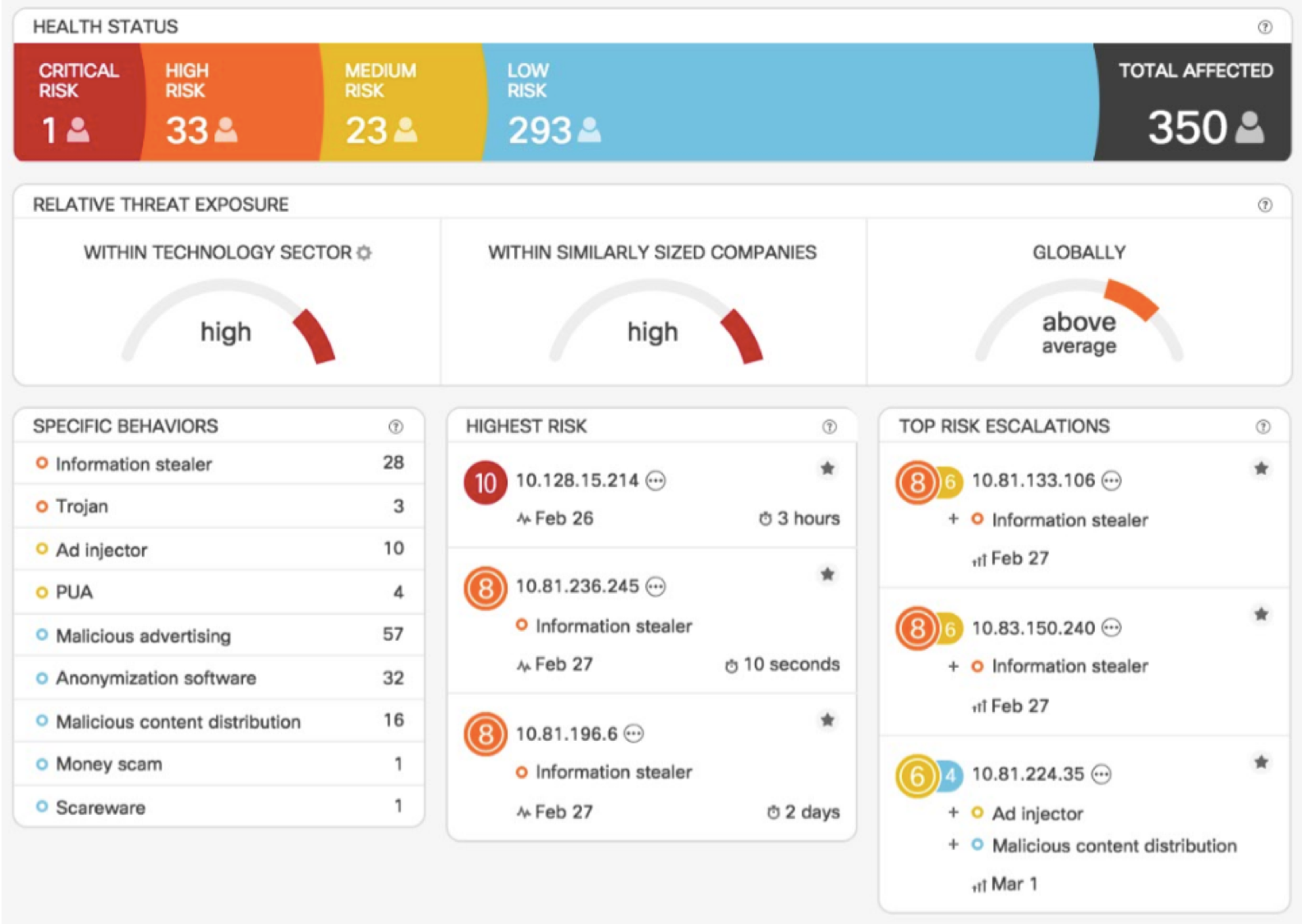

今年第一季度在巴塞罗那举行的世界移动通信大会上,情况略有不同,有10.7万人参加了会议。 为了监控无线网络,我们使用了Cisco Stealthwatch分析系统。 在85%的情况下使用了网络流量加密(在新加坡的BlackHat上,该值达到96%)。

在分析Netflow的两天(2月26日至27日)中,我们记录了32,000个安全事件,其中350个可以识别为严重事件:

- 加密矿工活动

- 适用于Android的木马(Android.spy,Boqx,受感染的固件)

- 恶意代码SALITY

- 恶意软件,积极扫描SMB服务

- OSX恶意软件Genieo

- Conficker蠕虫

- RevMob

- 形容词

- 许多Android移动设备被感染

- 未经授权的协议,例如Tor和BitTorrent。

一些恶意软件使用PowerShell通过HTTPS与命令服务器进行交互。 总体而言,恶意软件越来越多地使用加密连接(在过去六个月中增长了268%)。 我们使用内置于Cisco Stealthwatch的Encrypted Traffic Analytics技术对它们进行了分析,该技术可以检测加密流量中的恶意活动,而无需对其进行解密。

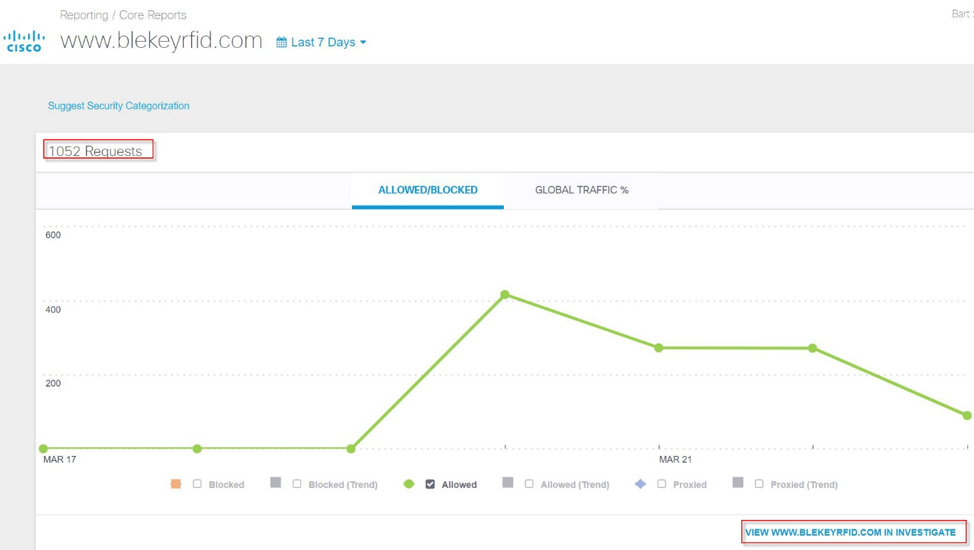

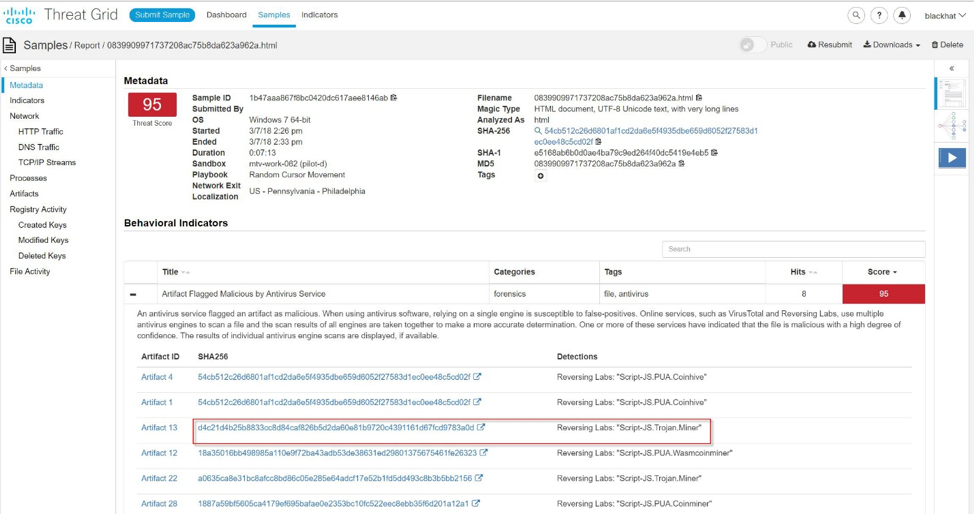

我将在这篇文章的结尾总结一下信息安全和IT事件幕后发生的事情,其中专家还属于网络犯罪分子和网络犯罪分子以及普通用户的分布,并讲述了我们如何在2018年3月在新加坡黑帽大会上监控安全性的故事。 这次我们是NOC的一部分,负责亚洲IB事件的安全性。 但是,像RSAC一样,他们使用相同的解决方案集:用于分析文件的Cisco ThreatGrid,用于分析DNS的Cisco Umbrella和用于威胁情报的Cisco Visibility。 由于许多报告,实验室,演示和培训都需要访问恶意站点和文件,因此我们没有阻止它们,而仅对其进行了监视。 通常,图片与上述图片相似,但我想谈一谈一个有趣的案例。

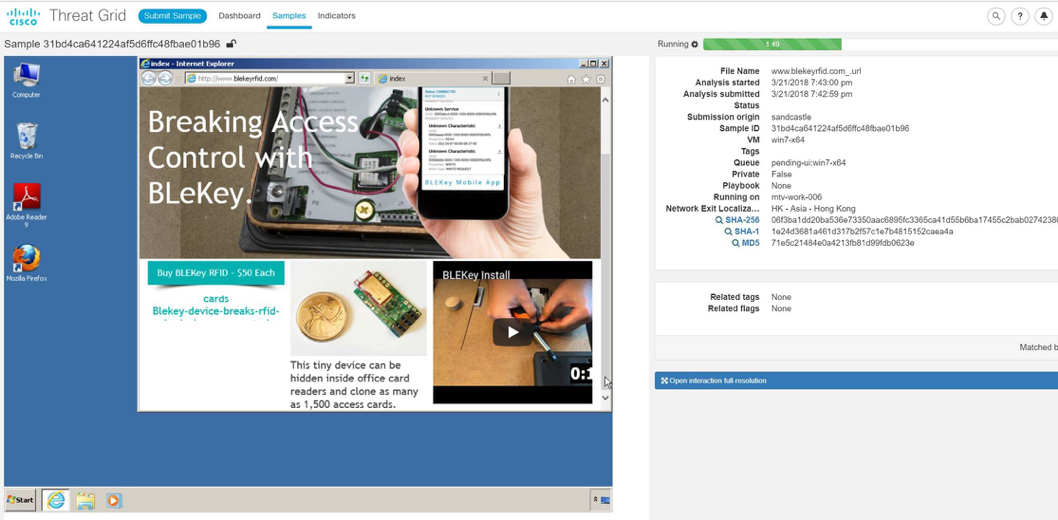

在会议的第一天,我们记录了不寻常的活动-在1个小时内对域

www.blekeyrfid [。] Com进行了1000多个DNS查询。 另一项调查显示,所有活动都来自一台PC,并且仅在会议期间进行。

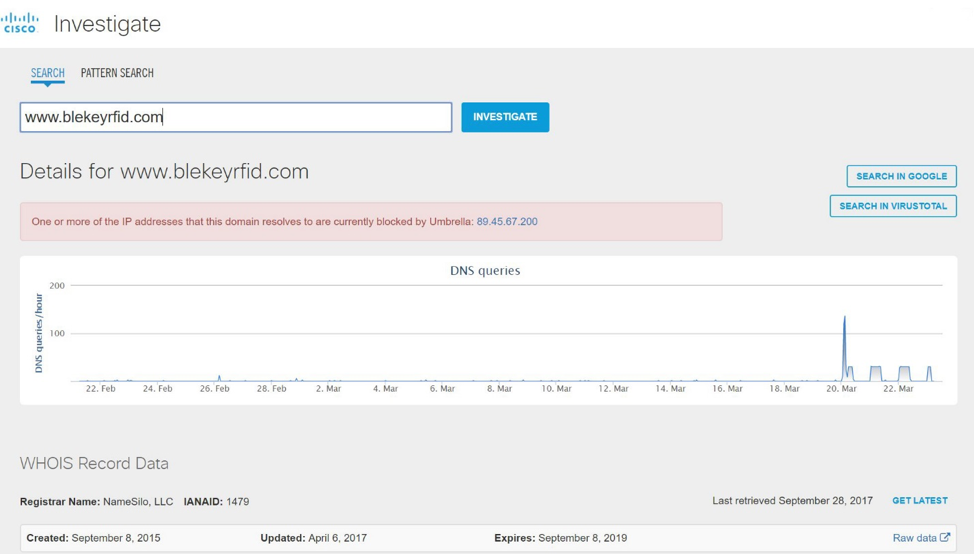

从Cisco Umbrella控制台迁移到Cisco Umbrella Investigate调查工具,我们开始研究它属于哪种域。 域所在的IP在“伞”黑名单中。 Black Hat Asia会议的参加者可以访问这些站点。 但是,我们阻止了会议资产对其的访问。

使用ThreatGrid进行的调查显示,该域发布了访问控制欺骗解决方案。 此外,信息已转移给组织者,而组织者本人已经进行了适当的调查,无论该活动是否合法。

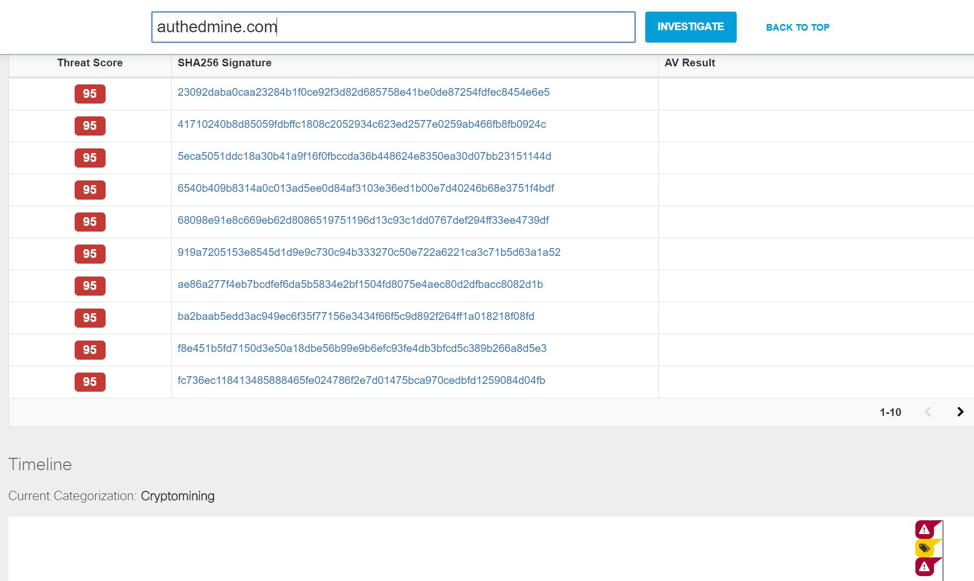

但是在黑帽亚洲最常见的安全事件是加密矿工。 我们首次在2017年欧洲黑帽大会上记录了此类活动。 在新加坡,这只是祸害。 来自会议的大部分流量都流向了与共同[。] Com相关联的authedmine [。] Com域。

在Cisco Umbrella Investigate中对该域的分析表明,该域与我们在Cisco ThreatGrid中分析的许多恶意样本相关。

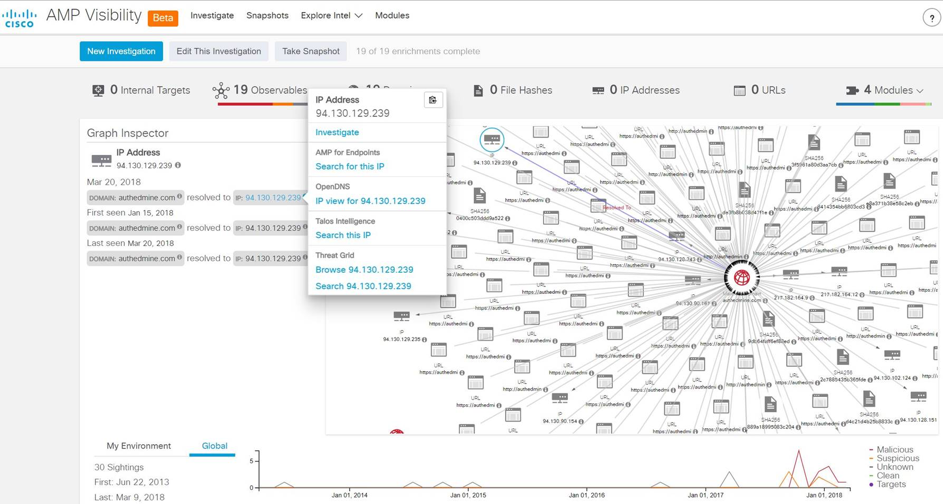

通过最近发布的新Cisco Visibility,我们可以更好地了解攻击者的体系结构以及IP地址,工件,URL和恶意样本之间的关系。

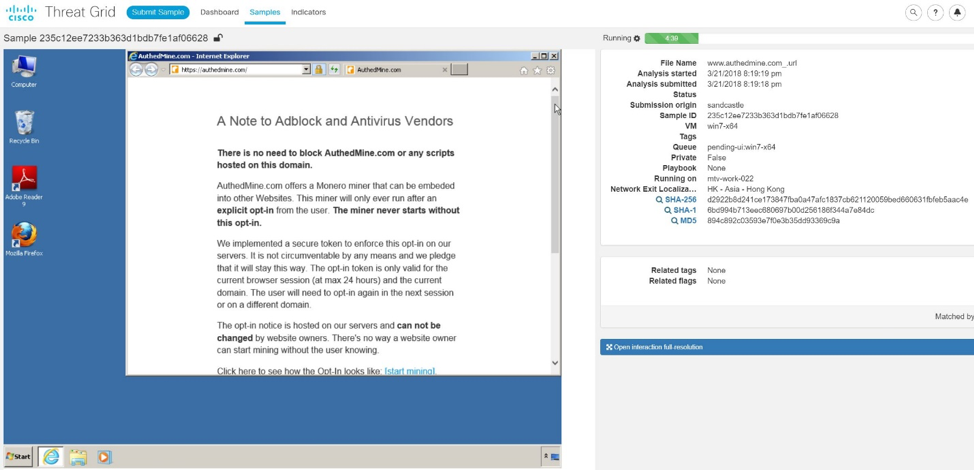

通常,以两种方式实施加密挖掘:

- 明确-用户明确同意参与挖矿并做出努力,以使他的防病毒软件和其他安全软件不会阻止加密矿工

- 隐式-用户不知道他打开的浏览器正在使用计算机资源来挖掘加密货币。

Authedmine [。] Com的所有者声称(如ThreatGrid中的分析所示)他们正在使用第一个选项。

但是,在网站本身上,使用.js脚本进行挖掘(第二版中通常使用的方法),该脚本未经用户同意即上传到Internet临时文件。

使用集成的全球威胁情报数据,我们看到此脚本被用作我们使用Cisco ThreatGrid分析的其他示例中的工件。

记录了其他采矿领域:

- www [。] cryptokitties [。] co

- bitpay [。] com

- www [。] genesis-mining [。] com

- ws010 [。]共同蜂巢[。] com

- www [。] cryptomining [。]农场

- www [。] ledgerwallet [。[com

- 以太坊[。] miningpoolhub [。] com

- miningpoolhub [。] com

- 推[。] coinone.co [。] kr

- ws [。] coinone.co [。] kr

- getmonero [。] org

- 小部件[。]比特币[。] com

- 索引[。]比特币[。] com

- api [。] nanopool [。] org

- wss [。] bithumb [。] com

- api [。] bitfinex [。] com

我想总结一下我们对2018年监控各种IT和信息安全事件所做的努力的结论是什么:

- 即使是应该能够通过工作为自己辩护的安全或IT专业人员,也不一定总是做到正确。

- 在信息安全和IT大会上,许多专家很粗心,不仅可以连接到伪造的访问点,而且可以使用不受保护的协议对各种资源进行身份验证或使用电子邮件,从而为攻击者带来了有趣而危险的机会。

- 移动设备是攻击者感兴趣的目标。 此类设备通常保护不佳,并且不受ITU,IDS,DLP,访问控制系统和电子邮件保护的影响,这使情况更加恶化。 与挖掘与用户不一致的设备相比,感染此类设备并与之一起使用可能导致更可悲的后果。

PS:很快,八月,我们将再次监视拉斯维加斯的Black Hat安全性,并且一定会与Habr读者分享我们的工作成果。