事实证明,运输路线受到黑客的严重威胁:船上过时的IT系统与现代物联网设备的结合为网络犯罪分子提供了成功的机会。

航运业中安全生态系统的更新似乎在海洋深处的某个地方丢失了。 在公海,仍在使用工具和安全措施,而其他部门在几年前已经过时了,这意味着船舶可能被抢劫,砍死甚至下沉。 如今,由于物联网和信息技术的发展,传统上已被隔离的船只始终可以使用VSAT,GSM / LTE和WiFi连接在线,并具有集成的电子导航系统。

Pen Test Partners进行的一项研究

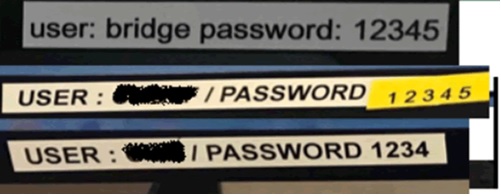

Pen Test Partners进行的一项研究 (其中的部分经验已在Infosecurity Europe上进行了演示)表明,登船很容易。 提出的某些访问方法受到严重关注:开放的卫星通信终端,可通过不安全协议访问的用户界面,默认凭据以及从未更改过……此列表可以持续很长时间。 在这个行业中,一次成功的网络攻击将带来巨大的经济和商业后果,因为全球海上运输的货物价值数十亿欧元。

卫星通信:移动中的威胁

感谢用于连接的IoT设备的搜索引擎

Shodan ,Pen Test研究人员在进行了各种调查之后发现,可以通过旧固件或未经授权的连接轻松识别某些

卫星天线系统的配置。 为了获得对系统的访问权并最终对其进行破解,在某些情况下,使用默认设置的凭据或“ admin / 1234”之类的简单组合就足够了。

实际上,作为这项研究的一部分,专家们创建了一个跟踪器,通过将卫星终端数据与船舶的实时GPS位置数据链接在一起来跟踪易受攻击的船舶:

ptp-shiptracker.herokuapp.com 。 当然,此站点上显示的数据不是有意更新的,因此黑客无法将其用于进行真正的攻击。

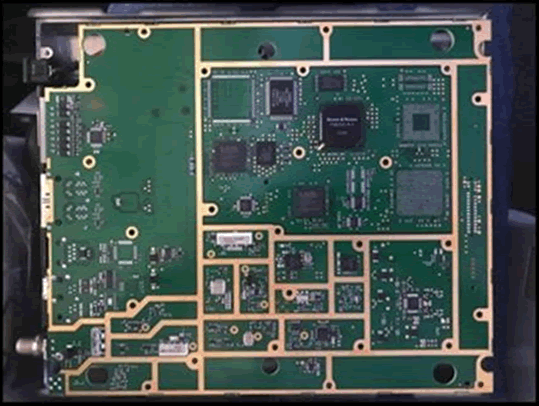

卫星终端硬件黑客

Pen Test Partners的研究人员已将其在IoT设备安全性,汽车和SCADA设备安全性方面的所有基础应用于Cobham(Thrane&Thrane)Fleet One卫星终端。 在测试之前,他们检查了公共领域类似测试的结果,但是找不到任何材料。 设备非常昂贵,也许这可以解释以前缺乏此类测试的原因。

因此,首先,他们发现管理界面使用telnet和HTTP。 还发现固件没有签名,整个验证检查仅由CRC进行。

其次,研究人员发现,由于某些操作,您可以编辑在终端上运行的整个Web应用程序。 在这里,不同的攻击选择已经成为可能。

此外,没有针对固件回滚的保护措施。 这意味着具有一定访问权限的黑客可以通过安装较旧的易受攻击的固件版本来增加其特权。

最后,研究人员找到了管理员界面的密码,即内置的“ configs”,并使用MD5进行了哈希处理。

如您所见,这里几乎没有彻底的防御! 但是,即使有这些安全漏洞,简单安装复杂的管理员密码也会使黑客的访问大大复杂化。 研究人员报告说,所有这些违规行为均已发送给Cobham,由制造商进行分析。

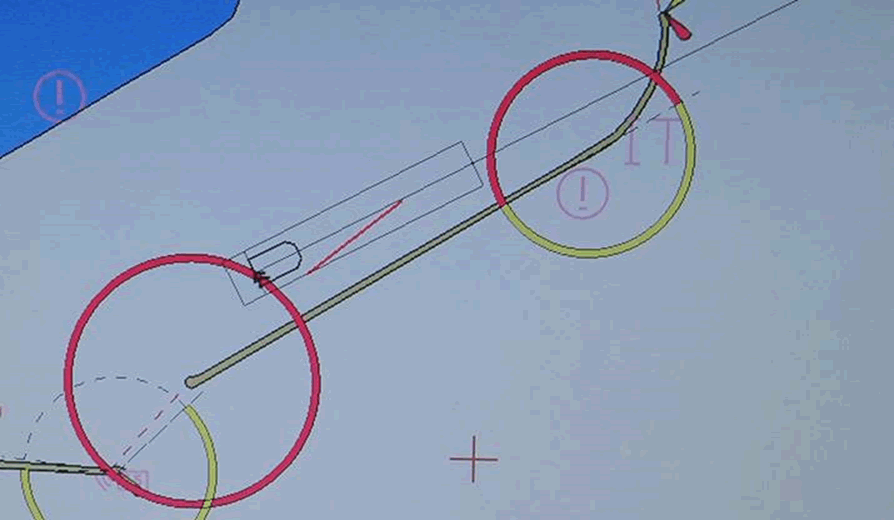

ECDIS即将走向灾难

电子海图显示和信息系统(ECDIS)是船舶用于导航的电子系统,它还向船舶的船长发出警告,警告船舶驶向任何危险。 该工具包含制图和导航信息,是不提供实时信息的旧海图的替代方法。 分析了20多种不同的ECDIS系统后,分析师发现它们中的大多数使用了非常旧的操作系统版本(有些来自1993年的Windows NT),并且内置的配置界面的保护级别非常低。

因此,研究人员表明,网络攻击者可能会通过获得对ECDIS的访问权限并重新配置数据库以调整船舶大小来导致船舶坠毁。 如果船舶的尺寸(实际尺寸)不同(更大或更长),则电子系统将为附近其他船舶的船员提供不正确的信息。 他们还表明,黑客可能会通过伪造显示在GPS接收器上的船舶位置来造成碰撞。 这似乎是难以置信的,但是在特别繁忙的运输路线或能见度较差的地方,这种伪造确实会导致灾难。 另外,有必要考虑人为因素:年轻的工作人员经常“卡住”监视器的数据,完全依靠电子系统,而不是经常往窗外看。

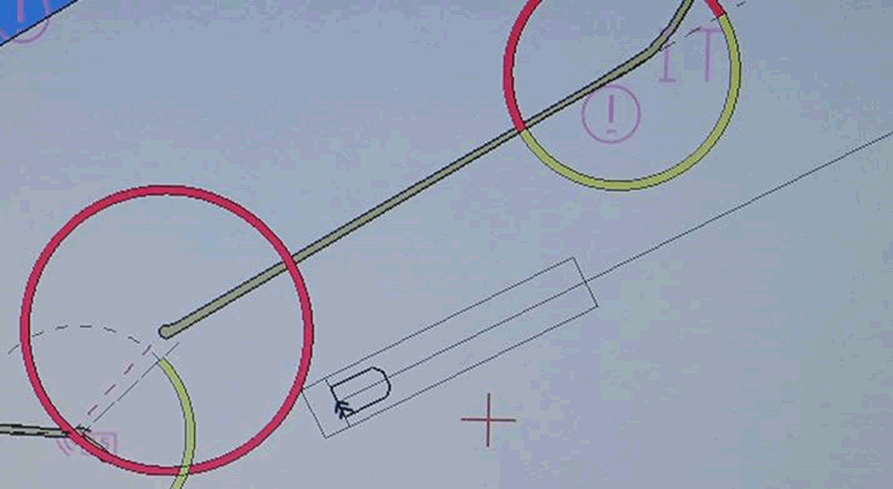

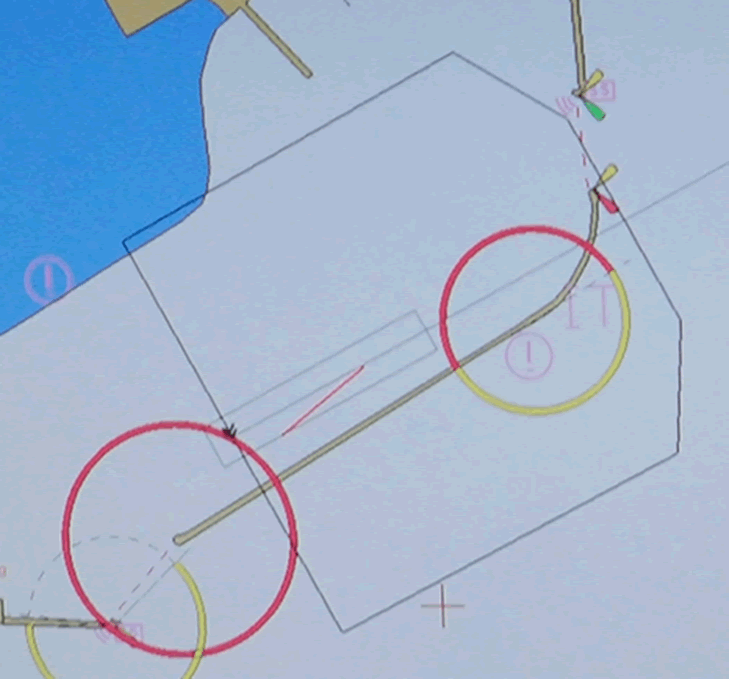

研究人员研究了一个有趣的例子,即一艘配置保护不佳的船舶。 有了它的帮助,就有可能通过改变GPS接收器在船上的位置来“转移”船。 这不是GPS欺骗:ECDIS系统本身说GPS处于不同的位置。 这种技术类似于输入GPS偏移量(尽管,研究人员声称他们也可以这样做!)。 这是一艘船如何从多佛港的一侧“跳”到另一侧的示例:

即使没有以如此极端的方式利用分析人员揭示的漏洞,也必须知道,船舶安全缺陷会严重损害国家工业和包括港口,运河和码头在内的海洋基础设施。 分析人士强调,使用ECDIS,您还可以访问向船长警告可能发生碰撞情况的系统。 通过监视这些碰撞预警系统,攻击者可以封锁重要的航运通道,例如英吉利海峡,威胁到许多国家的进出口。

研究人员说,他们可以重新配置ECDIS,以便另一艘船可以“出现”在距离该船一公里的范围内。 事实是ECDIS会将数据传输到AIS收发器-这是一种特殊的系统,在船上使用以避免相互冲突。 因此,通过使用易受攻击的配置界面更改ECDIS输出,船可能会更改其大小和位置。

其他船舶上的AIS系统将警告船长可能发生的碰撞。 现在想象一下:可见度有限的繁忙频道。 在这种情况下,一个合理的船长不可能继续用数千吨的货物移动他的巨大船,而他不断听到AIS的警报。 结果:英语频道将无限期停止。 这已经对运输公司,托运人等造成损害。 一直到最终客户。

继续:入侵NMEA 0183消息

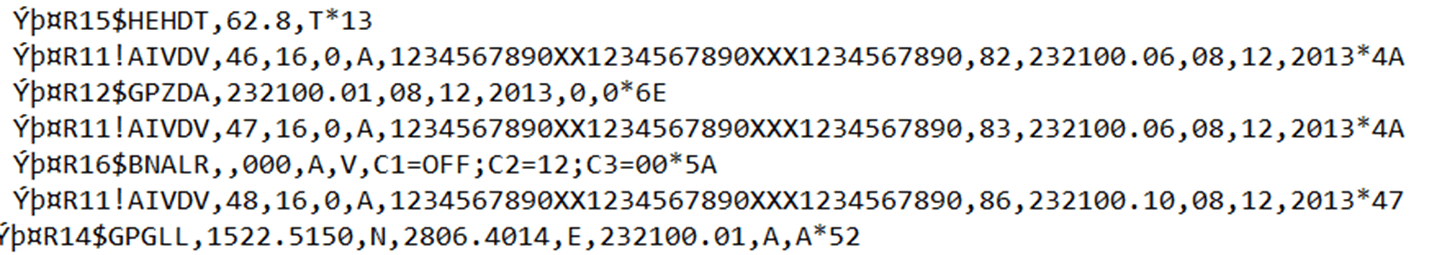

另一种技术是控制操作技术(OT)的板载串行网络的操作。 以太网和串行网络通常在多个点“连接”,包括GPS,卫星终端,ECDIS等。

OT系统用于控制转向器,发动机,压载泵等的运行。 他们使用NMEA0183消息进行“通信”。

整个问题是这些消息没有身份验证,加密或验证:所有内容均为纯文本! 因此,所有要做的就是实现“中间人”并更改数据。 同样,这与众所周知的且易于检测的GPS欺骗无关。 研究人员说,使用这种技术,您可以“嵌入”细微的错误,以便缓慢但确定地使飞船偏离航向。

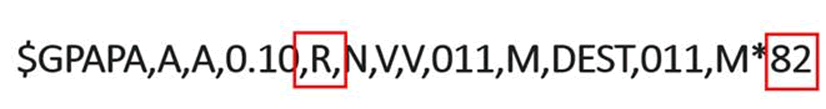

如果船舶已打开自动驾驶仪,则可以通过如下更改GPS自动驾驶仪命令来更改转向命令:

将R更改为L(即,将命令从右轮更改为左!),然后在末尾更改2个字节的XOR校验和。

复杂系统的简单解决方案

除了更新系统并确保不会在网络上披露机密信息外,航运业还必须保持足够的保护水平,这对于Internet设备是必需的,正如我们在卫星通信系统中所研究的那样。 为了确保连接的机密性,必须在以下设备上安装传输层安全性(TLS)协议,例如 仅一台设备上的故障可能会损害整个网络的安全性。

分析师说,减轻研究中提到的大多数问题的第一步应该是对管理员配置文件使用复杂的密码,并强制更改默认凭据。 为了避免严重的问题,例如破坏和破坏,船舶及其货物的损失,碰撞和基础设施的损失,为整个网络,包括货物的运输提供保护系统是极其重要的,以便在所有国际水域中引入现代化的信息安全水平。

永久性卫星通信的出现使航运业遭受了黑客的攻击。 因此,船东和经营者需要迅速解决这些问题,否则运输中将会出现越来越多的安全事故。 结果,我们现在在电影院中可以观察到的东西将在海平面上变为现实。

//

基于材料