想象一下,您

读过 Kommersant中的一篇文章,有关Internet上公开了针对Pegasus银行的攻击的完整软件包。 您可能会想知道是否也被分发软件所捕获,以及网络上是否存在恶意代码。 一方面,您有来自各种保护手段的大量日志和安全事件,另一方面,作为付费或免费威胁情报服务订阅的一部分,您可能会收到有关威胁的信息(例如,从BI.ZONE,State Security Service或FinCERT)。 一方面,您需要分析大量数据,但您不知道它们是否具有您要查找的内容的踪迹。 另一方面,您具有有关跟踪的信息(即危害的指示器),但是您不知道它们对您的适用性。 您需要通过实施通常称为“威胁搜寻”或在基础架构中查找攻击痕迹来组合这两个数据集。 让我们看看如何使用最新发布的免费Cisco Visibility解决方案自动执行此任务。

你不知道从哪里开始? 在哪里寻找您感兴趣的威胁的痕迹? 这是一张空白纸,并且在Cisco Visibility中看起来像这样:

在此窗口中,您将加载将搜索的所有内容。 让我们以TeslaCrypt为例(在现实生活中,您可以代替Threat Hunting来寻找痕迹或证明其不存在所需的任何其他威胁,而不是TeslaCrypt)。 首先,您需要汇总使用现有威胁情报服务的所有危害指标。 例如,您从

Cisco Talos博客获取TeslaCrypt数据。 您前面有9个指示符-IP地址,已部署的加密程序接触的恶意软件文件和域的哈希值,以便接收其他命令并支付以加密货币支付的赎金。 您将所有这些指标加载到Cisco Visibility中:

在这里,您需要做一点题外话。 现在,Cisco Visibility可与Cisco AMP for Endpoints的数据配合使用,即与EDR(端点检测和响应)类解决方案配合使用,该解决方案已安装在运行Windows,Linux,MacOS,Android和iOS的个人和移动计算机上。 因此,现在可以在端点设备上执行具有Cisco Visibility的威胁搜寻,攻击者将其中的70%作为目标。

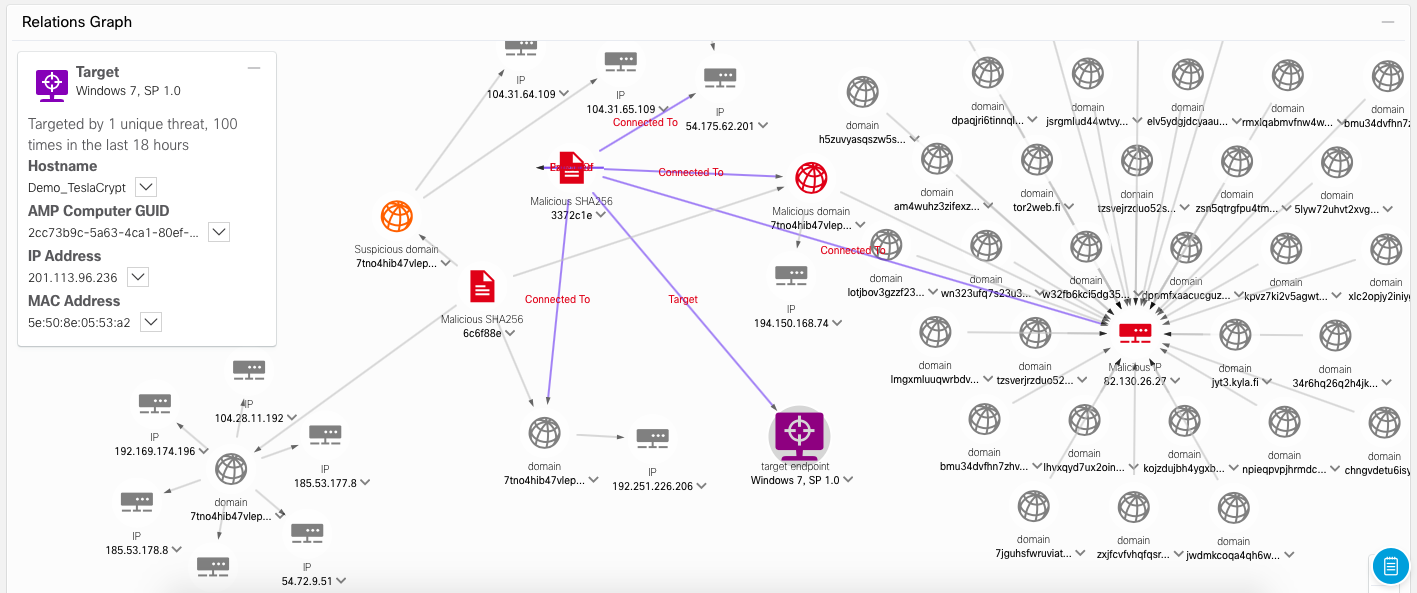

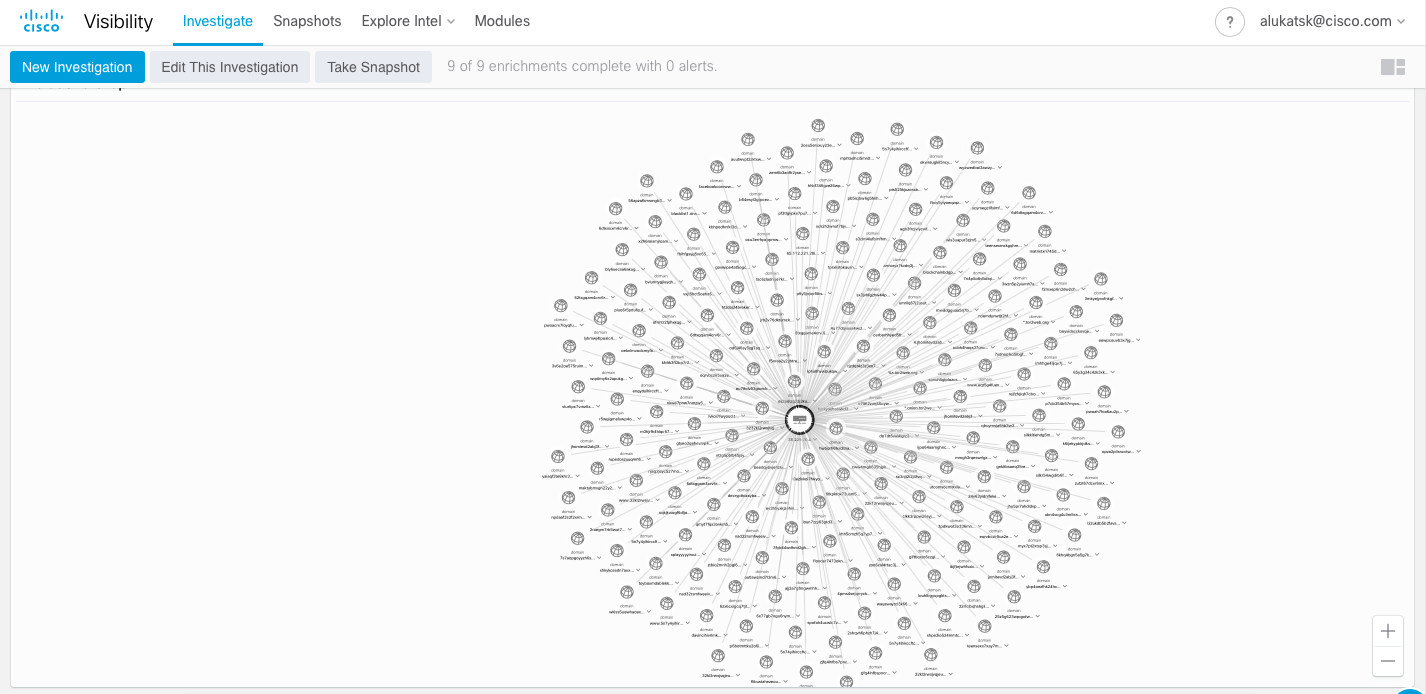

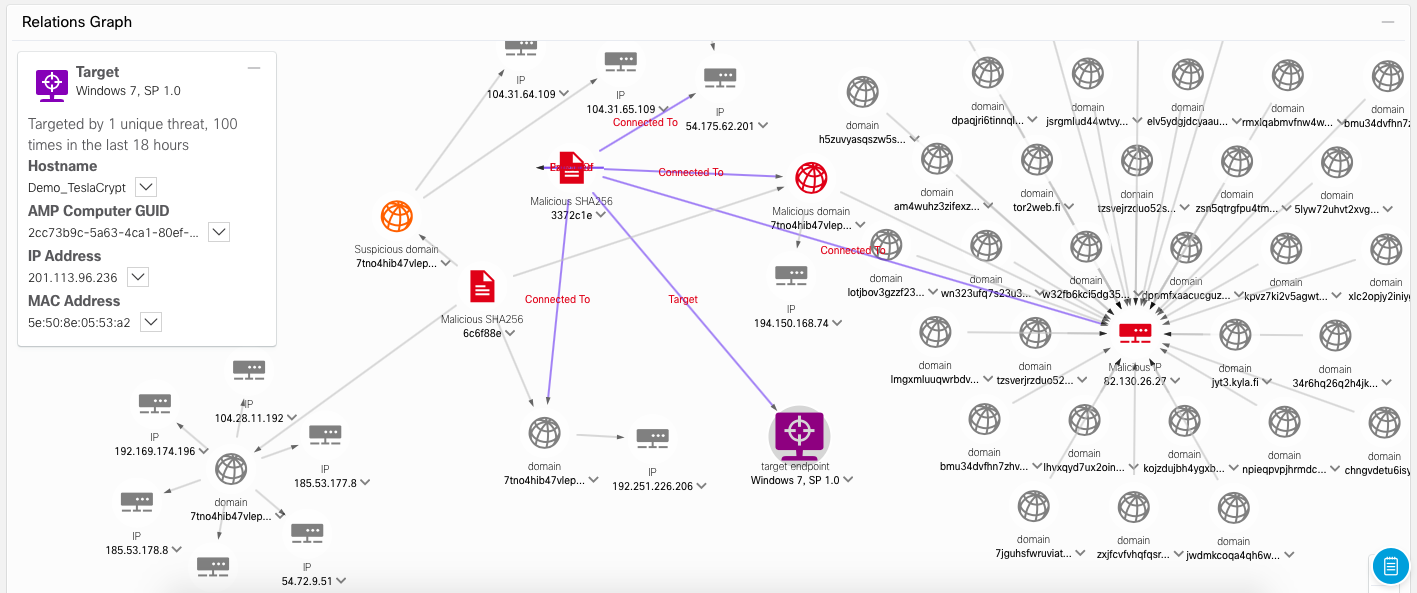

在Cisco Visibility中加载指标后,我们会看到什么? 屏幕的主要区域由关系图占据,该关系图反映了危害指标,从客户基础结构收集的安全事件以及外部环境之间的交互。 您可以缩放图片,以大致了解正在发生的事情。

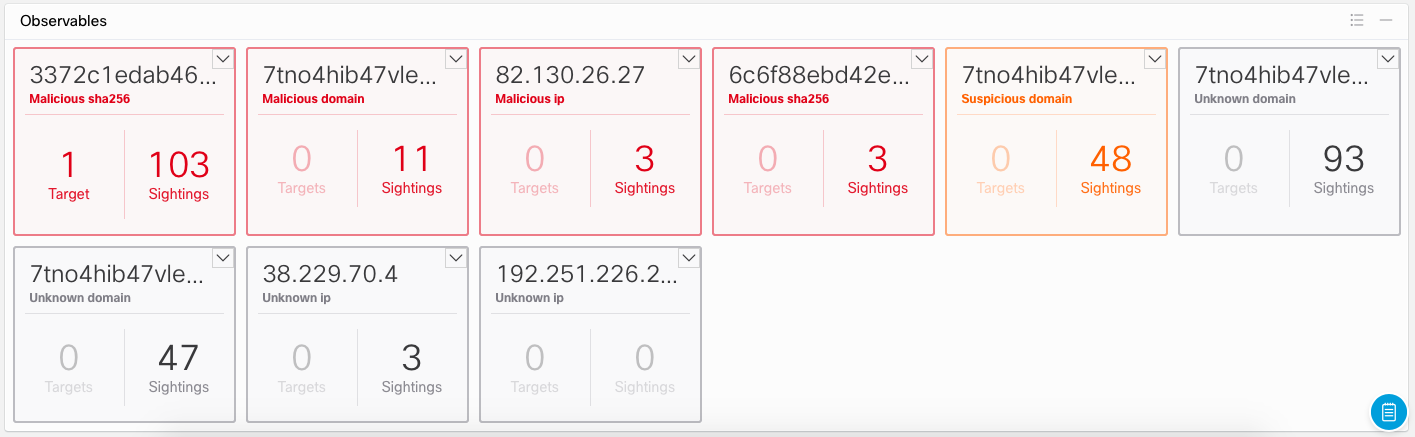

互动图上方是一个面板,显示了我们感兴趣的所有点的摘要:

- 目标或牺牲。 通过单击此字段,您将立即收到网络上所有节点的列表,在该节点上可以找到您要查找的轨道。 这正是您需要的知识,以便了解灾难的规模以及遭受的损失。 如果此处未显示任何节点,则说明该攻击中没有节点。

- 足迹。 通过单击此字段,您将找到所需的曲目列表,并带有突出显示颜色的颜色突出显示了这些曲目在Cisco Threat Intelligence数据库中的事实。

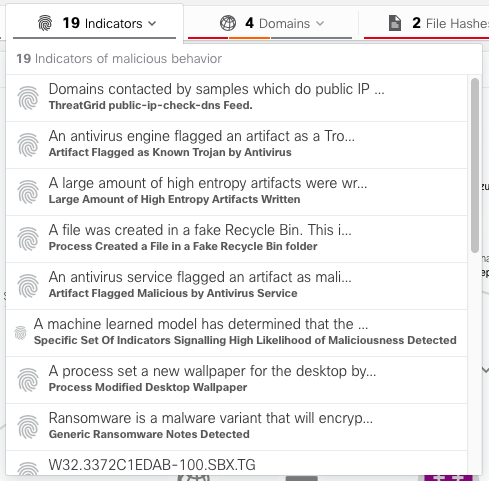

- 指标。 通过单击此字段,您将看到在基础架构中找到的行为模式,这些行为模式与您要查找的跟踪相匹配。

- 域,哈希,IP地址和URL。 这些字段显示相应的迹线。

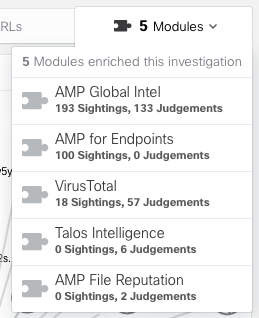

- 模组 该菜单项反映了模块列表,借助该列表可以丰富数据并检测到攻击痕迹。 有几个这样的模块,它们既包括Cisco解决方案(例如Cisco ThreatGrid,Cisco Umbrella,Cisco AMP Global Intelligence,Talos Intelligence),也包括第三方解决方案(例如VirusTotal)。 这些模块的列表将展开。

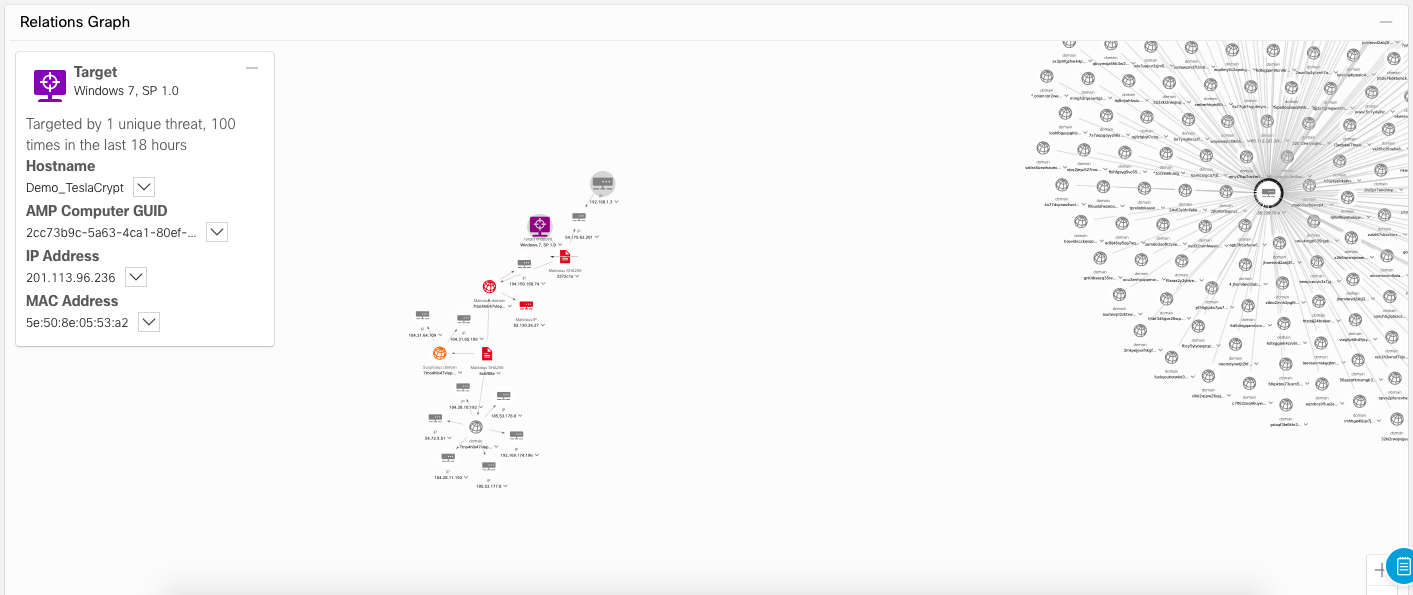

考虑到AMP4E代理可以安装在成千上万台计算机上,我们对它们都不感兴趣,而对那些“完全依靠发行”的人(当然,如果有的话)不感兴趣。 通过单击“目标”字段,我们获得了发现威胁痕迹的那些节点的列表。 在我们的例子中,这只是一个节点。

通过单击该节点的名称,我们立即获得了交互图的区域,该区域反映了所需迹线和受感染节点之间的所有连接。

显而易见,只有一小部分基础架构受到了影响,您可以集中精力。

使用各种模块,包括第三方解决方案(在本例中为VirusTotal),丰富了发现的痕迹。 这使我们对分析结果更有信心,因为对发现的踪迹的确认是从各种威胁情报来源获得的。 在这种情况下,该调查丰富了来自5个来源的TI数据:

关于所寻求的痕迹,发现了许多折衷的指标,即行为模式(19):

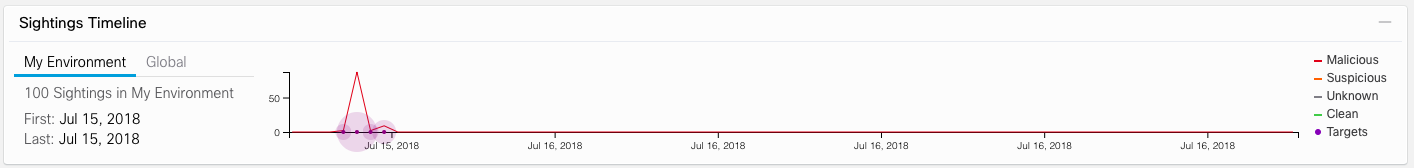

“发现时间轴”屏幕的区域向我们显示了一个时间轴,反映了两个重要的问题-在我们的本地基础架构中发现踪迹时以及在公司之外的世界范围内发现踪迹的时间(显示最近30天,以免导致分析师离当前时刻太远) 通过对这两个时间轴的比较,我们可以得出结论,即恶意活动是否是全球性的(并且我们只是像许多其他恶意软件一样属于发行者)还是针对性的,专门为我们设计的。

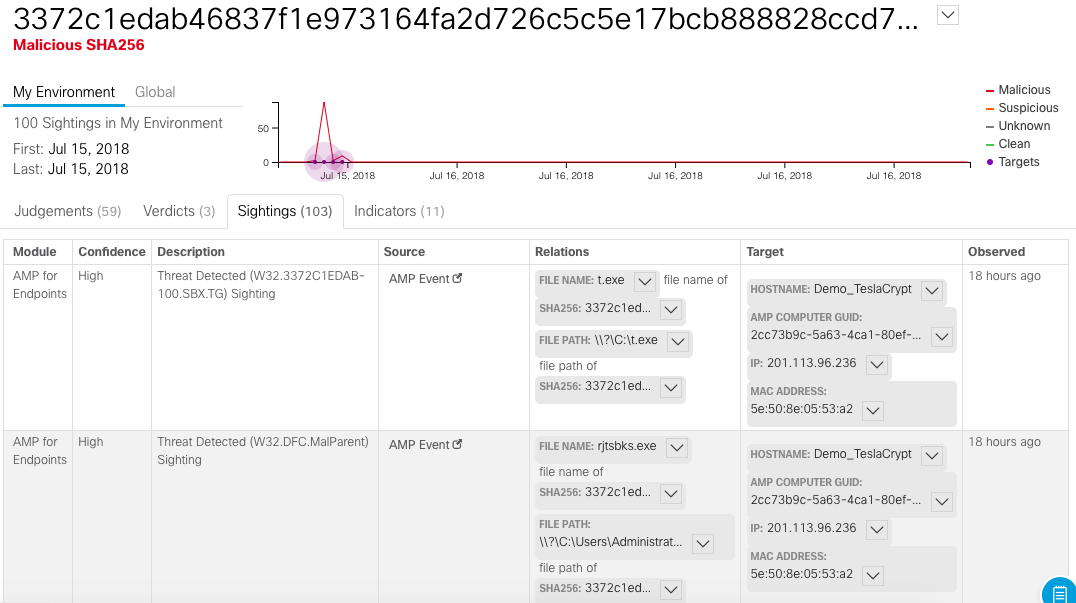

在屏幕的最底部,我们将看到一个部分,您可以在其中获取找到的每个轨道,工件,危害指标的详细信息,然后进行更详细的分析。 请注意,在寻找的所有痕迹中,我们的网络中只有一个满足条件-恶意文件的哈希。

例如,这就是在我们的基础架构中检测到的带有相应哈希值的恶意文件信息的样子。 但是,值得注意的是这一重要点。 对于每个轨道,我们都会看到几个标签。 首先是审判。 在其中,我们看到了对某些模块的引用,这些模块有时会“看到”这些痕迹。 例如,我们看到在VirusTotal数据库中存在一个对应的哈希,并且该哈希被不同的防病毒引擎识别。 这是否意味着该威胁存在于我们的网络中? 还没 也许这是一种不再有效的旧恶意软件。 例如,在“到期”字段中,可能会注意到该跟踪记录是两个月前“野外记录”的。

“裁决”选项卡(最后一句话)更为重要,这使我们能够得出有关基础架构中是否存在威胁的最终结论(通过评估不同的数据,加权结果显示在“裁决”选项卡上)。

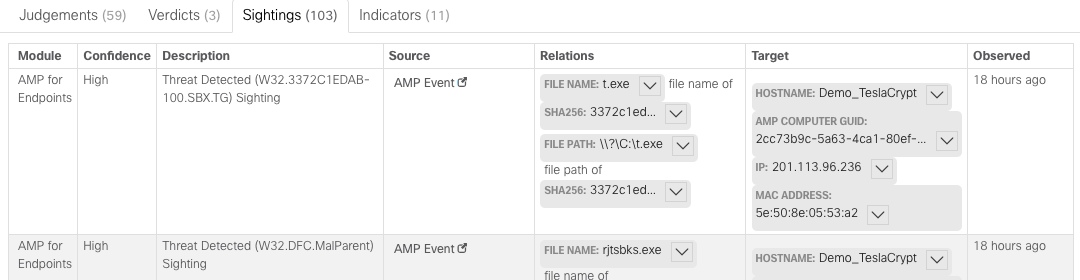

Sightings(目击)选项卡按威胁和发现位置向我们显示文物:

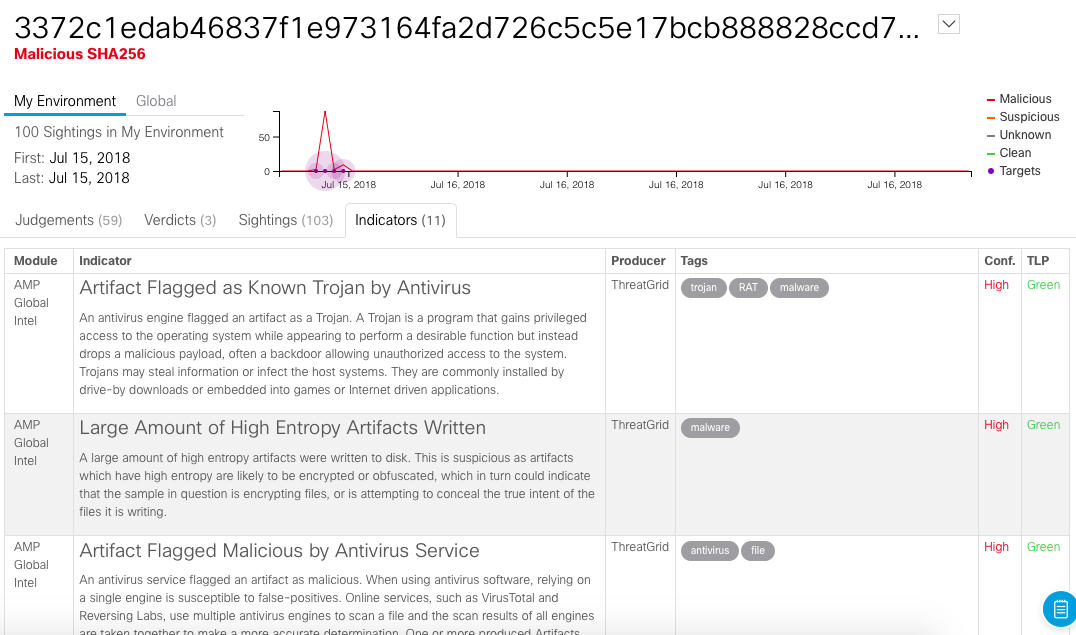

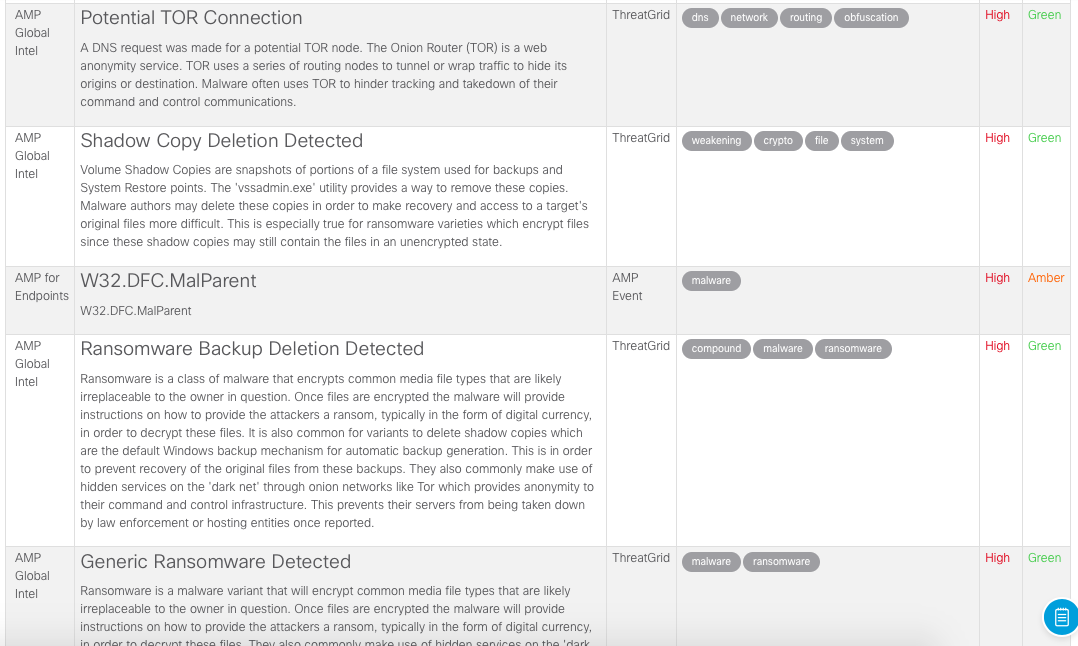

“指示器”选项卡显示了检测到的迹线中固有的每个指示器的详细描述:

请注意,我们与Tor交互,删除备份副本,防病毒识别以及创建大量工件等。 在我们的威胁情报数据库中,我们分析了大约1000种不同的指标。

收到有关在我们的基础架构中发现的攻击痕迹的信息后,我们可以使用向Cisco Visibility提供初始数据的工具进行更详细的调查。 例如,我们可以运行AMP for Endpoints以获得对特定事件的详细分析,从而可以检测到威胁。

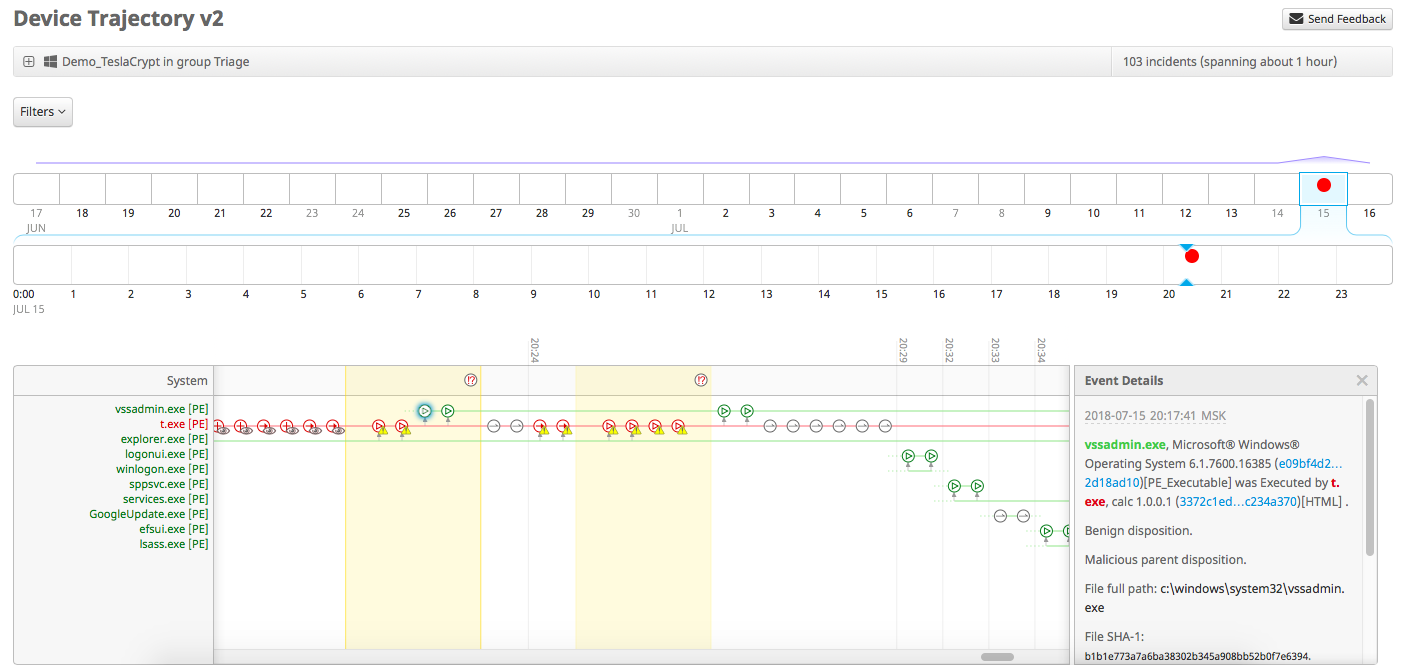

我们可以看到正在发生的一切。 由explorer.exe进程在7月15日莫斯科时间20:00:00创建的恶意文件。 根据各种算法(SHA1和MD5),我们可以看到该文件的位置以及其哈希值。

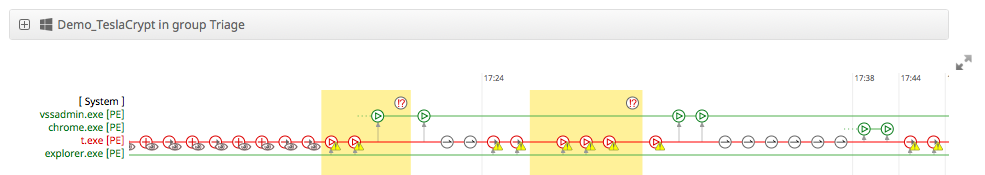

使用追溯安全技术和设备轨迹的可视化机制,我们可以可视化我们感兴趣的文件执行的所有操作。 在这种情况下,我们看到explorer.exe进程创建的t.exe文件对象启动了一个完全合法的Windows实用程序-vssadmin.exe,该实用程序管理卷影副本,尤其是加密程序经常使用它来删除它们(因此无法还原)加密的数据)。 如果您查看TeslaCrypt的描述,我们将看到此加密器在其活动中确实使用了vssadmin。

顺便说一下,我们最近更新了设备轨迹机制,现在看起来有些不同:

在上面的示例中,尽管这确实是AMP for Endpoint所做的工作,但t.exe文件并未被阻止也没有被隔离。 但是出于本文的目的,AMP4E在审核模式下运行,该模式允许您监视事件,但不能阻止事件。 顺便说一句,如果启动了PowerShell而不是vssadmin(也是完全合法的系统管理工具),那么我们将看到此代码以及PowerShell中使用的命令行参数。

简而言之,看起来就像与思科可视性一起工作,同时在本地基础架构中搜索威胁的痕迹,并使用来自各种威胁情报来源的数据丰富现有的安全事件。

PS:思科可见性基于我们开发的思科威胁情报模型(CTIM),而思科威胁情报模型又基于威胁情报通信标准STIX。 但是与STIX不同,CTIM模型的重点不是形式化威胁数据的格式,而是集中在收集,存储和分析此数据的过程中。 基于Cisco Threat Intelligence API(这是一个

开源项目 ,可以在您的解决方案中使用它),我们计划在接收安全事件和接收Threat Intelligence数据方面扩展将与我们合作的来源列表。 此外,我们计划为Cisco Visibility增加一种功能,使其不仅可以与威胁的原子指示符(IP,哈希,域,URL)一起使用,还可以与漏洞数据(CVE),配置程序(CWE)和攻击模式数据库(CAPEC)一起使用以及有关攻击者的方法,战术和程序的知识(ATT&CK)。 这项工作正在进行中。

PPS:在笔记的开头,我有点狡猾。 Cisco Visibility确实是一个免费的解决方案,但是要使用它,您至少必须在组织中安装Cisco AMP for Endpoints(以及从何处获取用于威胁搜寻的数据?)。 还希望(但不是必须)访问Cisco Threat Grid(沙盒)和Cisco Umbrella(DNS分析)服务。 在这些情况下,可以对由Cisco Visibility启动的指定服务中已经存在的威胁(痕迹和指标)进行更深入的分析。 当然,您必须有权访问与Cisco Visibility集成的外部威胁情报服务。 到目前为止,这只是VirusTotal(但我们不会停滞不前,并且会扩大他们的数量),任何人都可以访问。