DLP系统用于保护公司机密数据并识别合并此数据的员工。 在大多数情况下,实施工程师在项目中会遇到类似此类的典型事件。 但是,有时DLP系统会意外地检测到违规,甚至对检测到的违规都没有加强。

削减-选择使用DLP进行的最不寻常的调查。

案例1:“士兵正在睡觉,服务开通了”

从案例中得出:“ X公司下令试行Solar Dozor。 试验区有十名员工。 在他们的计算机上,安装了Endpoint Agent-一个用于监视工作站上用户活动的模块。”由于某种原因,流量仅来自九台计算机,第十台计算机是“无声的”。 我们对所有内容进行了几次检查,结果为:代理已安装,状态为活动,系统运行正常,但流量没有增加。 而且,根据SKUD所说,一个人准时到达并离开工作,这意味着他肯定在办公室。

有人开玩笑说:“也许他只是睡在那里?” 他们笑了,但决定检查。 我们很幸运:办公室里安装了秘密的视频监控系统。 我们看到的是:一名员工准时上班,去他的办公室,戴上墨镜,然后……真的睡觉了。 在一天中的一天中,他醒来一个闹钟,去吃午饭,与同事交流,给出指示,有时甚至拆开文件并按合同工作,然后回到他的办公室睡觉直到工作结束。

事实证明,一个人在工作中不使用计算机,因此流量不会增加。 由于X是一个大型组织,在庞大的数据流中没有DLP系统,因此管理层没有注意到问题。

有趣的是,该员工仍在X公司工作。他不会离开自己,但不会因为文章而被解雇:他准时到达工作,完成任务,然后将其转移给下属。 在法庭上使用闭路电视摄像机录制的录像是非法的:安装这些录像是为了防火,而不是为了控制员工。

案例2:“荣誉捐赠者”

当员工向人力资源部门提交电子证书或病假时,Solar Dozor会警告安全服务。 该文件可能是伪造的,最好检查一下。

从案例文件中:“ Y公司员工以电子形式提交了献血证书。 检查时,安全人员发现证书的日期是明天:日历上是星期四,血液是明天“捐赠”的。”开始对该事件进行调查。 首先,我们检查了有关诊所和医生的数据的真实性。 事实证明,这样的组织和专家都不存在。 很明显:证书是伪造的。 对捐赠者交通状况的分析证实了这一点:一天前,他在互联网上搜索可以在哪里购买无偿献血证书,并在其中一个站点下了订单。 正如ACS所显示的,此后不久,他短暂离开了办公室。 也许要见快递员?

除违规数据外,Solar Dozor还记录员工的通讯历史记录。 在档案中发现了有趣的信息:“捐赠者”不仅订购并打印了一张证书,而且还订购了两张去往邻近城市的火车票,就在他“献血”的那天。

雇员与妻子之间也进行了对话。 他们讨论了星期五放弃工作去找亲戚有多好。 然后,他们想到了伪造证书的想法,因为根据法律,捐赠者可以放假一天。

案例3:“盗窃前出售”

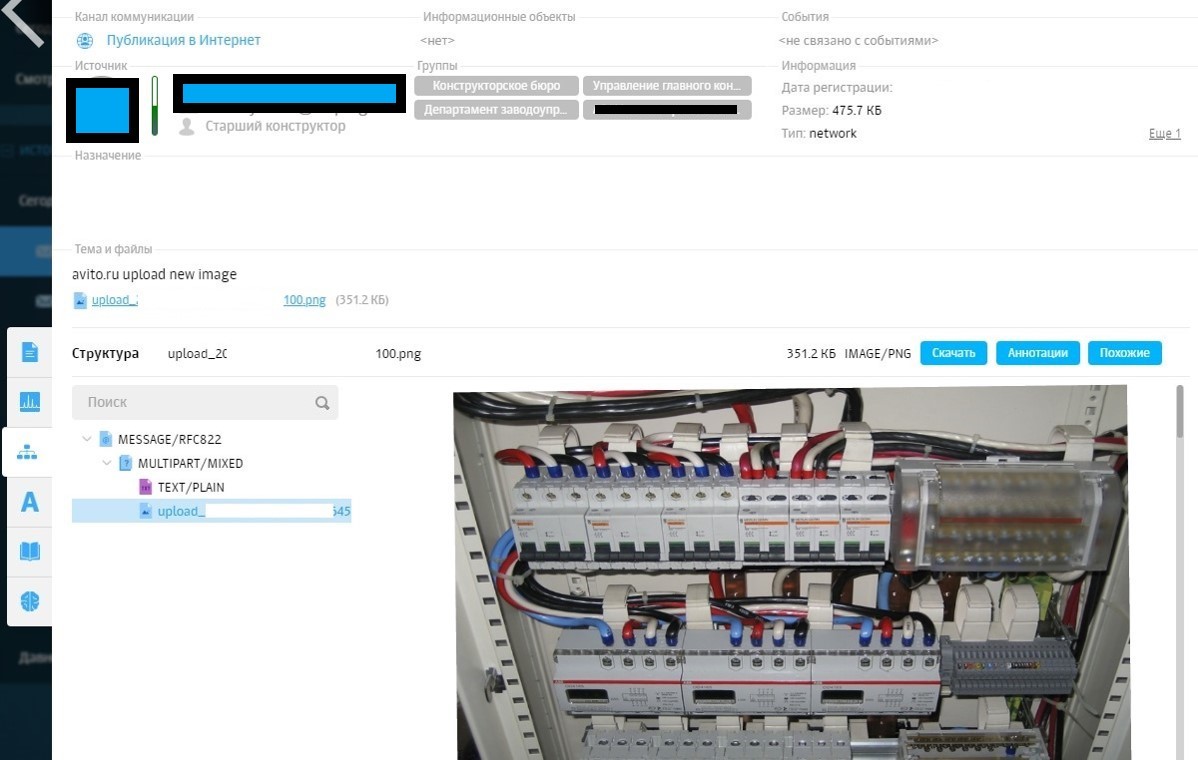

该案例的调查归功于Solar Dozor能够分析照片的服务范围,其中包含有关设备,拍摄日期和地理位置的数据。

从案例材料来看:“ Z公司进行了Solar Dozor的试点实施。 从一名员工的工作站上记录了有关Avito的可疑活动。”这本身不是犯罪:一个人可以寻找家用电器,衣服,儿童用品。 尽管如此,我们还是决定安全起见:我们启动了Dozor File Crawler模块并分析了员工工作站的内容。 除其他外,还发现了配电板的照片。

然后,客户想起了公司中有一些缺少防护罩的情况。 怀疑逐渐增多,但还需要更多证据。

我们在Avito上找到了盾牌的同一张照片,将其下载并比较了服务领域。 “嫌疑人”的序列号与照片的服务字段中的型号和序列号完全一致。 其他数据也相同。 因此,在硬盘驱动器和Avito上,将显示相同的照片。 在服务领域中,我们查看了地理位置,在导航器中对数据进行了评分,并找到了盾牌。 正如我们所想,它们位于Z公司的设施中。

事实证明,该员工发布了用于广告牌销售的广告,而当买方在那里时,他移除了设备。 因此,他设法卖出了两个盾牌,并进行了第三次尝试。

案例4:“为什么需要防病毒软件? 你好漂亮

从案件的材料来看:“ B公司的系统管理员曾多次遭到违反,因此他被归入特别控制组。 Solar Dozor跟踪了他的所有活动。 因此他与秘书的往来就进入了安全部门。”这不是女孩第一次抱怨计算机运行缓慢。 通过通信,很明显:我们正在谈论一种防病毒软件。 它会定期更新或运行扫描,因此计算机开始冻结。 系统管理员甚至没有试图解决问题,只是“吹”杀毒软件。 显然他不是第一次这样做。

似乎只是疏忽大意,但后果却是非常严重的:机器很脆弱,在公司周围形成了一个空白,保安人员对此一无所知。

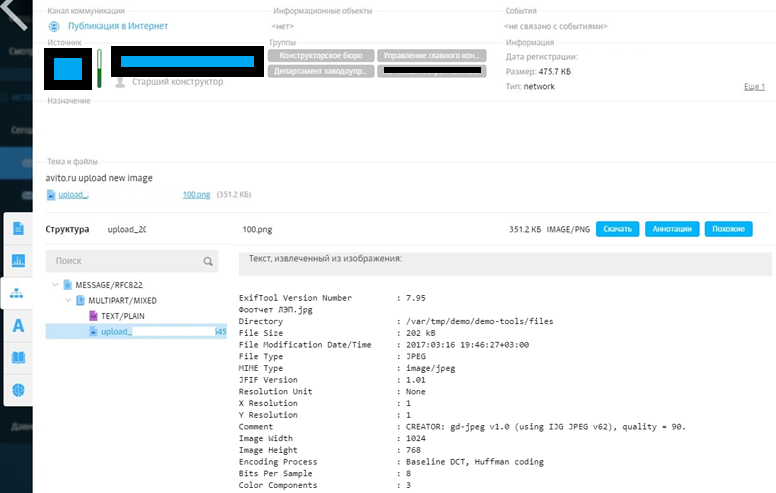

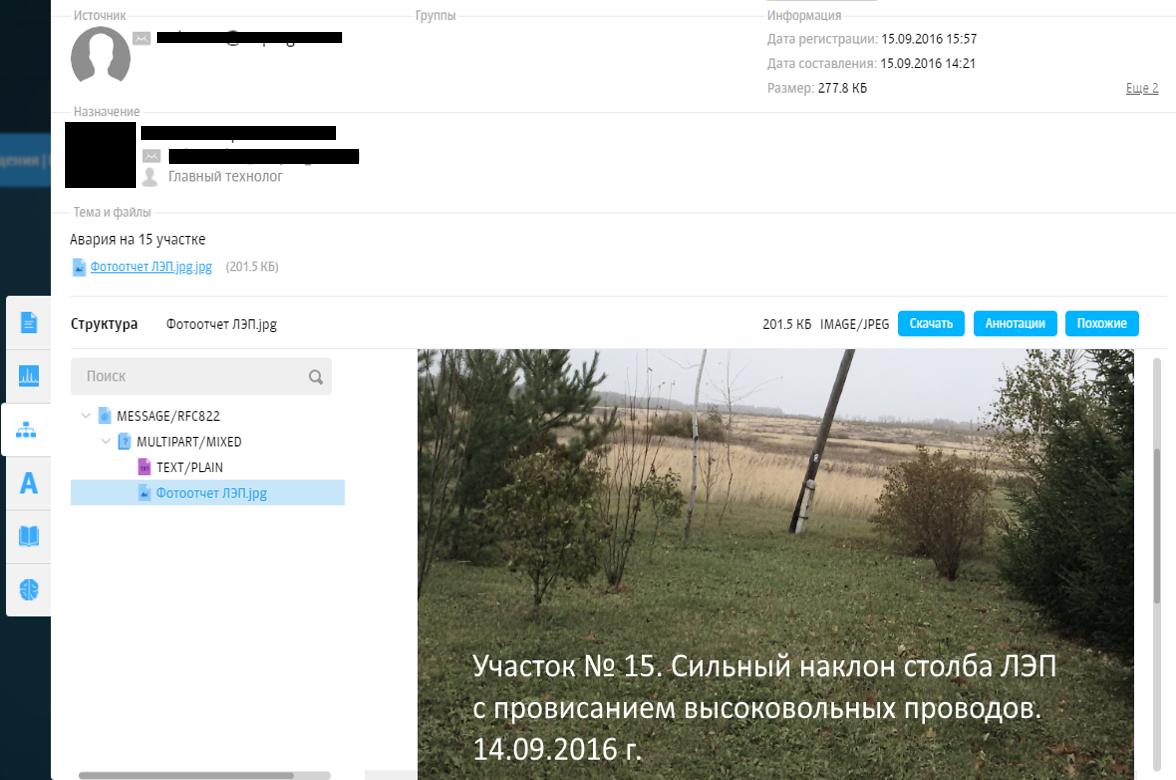

案例5:伪造维修文件

从案例的材料来看:“ A是一个大型组织,从事输电塔,变电站和其他电气设备的支持和维修。 它有检查员前往检查对象以评估其状况。 如果有问题,他们会用服务相机拍照并提出维修请求。 之后,签订合同,进行招标并分配资金。”一项申请引起了怀疑。 承包商官员确信该场地已经在几年前进行了维修。 我们决定检查并查看已发送照片的服务领域。

原来,该照片是一年前拍摄的,该点的坐标与申请中指示的坐标不一致,相机的序列号也与服务编号不符。 照片很可能是从互联网上拍摄的,与真实物体无关。 乍一看,要弄清楚这种骗局并不容易,因为该领域的所有极点看起来都是一样的。

信息已转移到客户自己的安全服务。 在调查过程中,事实证明,招标是由同一家公司一次又一次中标的,没有进行任何维修,只是简单地分了钱。

在这些情况下,不会发生网络攻击或机密信息泄漏。 但是,由于对用户行为中看似微不足道的异常现象的关注,可以防止盗窃,揭露证件的伪造,发现不诚实的员工。 因此,请不要忽视DLP报告的琐事-有时它们的含义不亚于有关泄漏的直接警报。