僵局

僵局连续第三年仍是Positive Hack Days论坛的主要竞赛-攻击者,防御者与安全专家中心(SOC)之间的网络战。

2016年和

2017年的游戏表明,尽可能接近现实的竞赛形式不仅对参与者,而且对于会议的参观者都是可以理解和有趣的。 因此,组织者毫不怀疑今年是否要进行对峙。 总共有

19个团队参加了Standoff 2018。

他们战斗了近30个小时,以控制这座城市。 捍卫者坚持不懈地捍卫托付给他们的物品,但攻击者仍然设法入侵某些东西:有些物品被有意地置于不受规则保护的地方。 但是进攻团队之间的战斗却非常热烈:比赛结束前半小时,积分榜发生了巨大的变化。 我们告诉了现场两天的情况。

第一天:攻击者探空地面

那天不是很忙。 攻击者花了很长时间来侦察局势并仔细检查运动场的物体。 根据传说,这场战斗在整个经济都基于数字技术的城市中展开。 这个城市有一个热电联产和一个变电站,一条铁路,几个办公室,带有能源回收的“智能”房屋,带有自动取款机和自助服务亭的银行,移动通信,互联网和各种在线服务。

游戏多边形布局

游戏多边形布局为了帮助攻击者,有一个内部门户网站,该门户网站托管有关基础结构的一般信息以及他们需要实现的顶级目标的列表。 对于成功完成的任务,组织者向团队收取公众费用(城市的虚拟货币)。 根据游戏规则,那支进攻队获胜,这将获得最大的公开性。

第一次袭击发生在晚饭附近。 受害者是城市基础设施的一些物体,其中包括照相机,交通信号灯和通风系统的控制系统。

Antichat小组发现了相机中的漏洞,并发起了拒绝服务攻击。 在11:20,该小组获得了使用视频监视系统的权限,并试图禁用它们两个小时。 与生活中一样,在一些摄像机上设置了简单的密码,可以很容易地将它们取回。 结果,攻击者设法简单地关闭了一些摄像机,而其他摄像机则关闭了,以使用公开的漏洞进行禁用。

接下来,Antichat将目光投向加热系统。 该团队可以使用控制暖气和通风的控制器,并开始打开和关闭暖气。 但是,组织者在漏洞赏金计划下部分地计入了这项任务,因为在这种情况下有必要禁用通风和交通控制系统。

12点钟,“ CARKA”团队发现了自动过程控制系统软件中的漏洞,但无法及时导航以利用这一机会并闯入基础架构。

据传说,Sputnik工程公司称,Rostelecom SOC团队在论坛的主要阶段进行了报告,该论坛监视了一个不受保护的办公室。 她说,攻击团队之一利用蛮力和利用漏洞成功破解了办公网络并获得了域管理员权限。

当天中段,“ CARKA”丢弃了电信运营商门户网站所有订户的密码,并试图将这些被遗弃的帐户卖给黑市上的买方,但他意识到这是虚构的,因此拒绝购买。 电信运营商收到用户的投诉后,立即从备份中恢复帐户并关闭门户中的漏洞。 此外,该团队试图通过漏洞赏金计划来传递会计记录,但是为此却付出了几分钱。 请注意,这并不是保护团队的遗漏,因为组织者临时要求断开WAF与门户的连接以安装更新并测试新功能,攻击者使用了该功能。

电信拥护者-该小组,您一定不要错过-指出,黑客主要集中在黑客入侵门户和Web界面上。 与电信有关的大多数资源都是由防御者控制的,但是按照组织者的计划,其中一些资源仍未受到保护。 例如,团队无法防止身份盗用,帐户中密码重置和SMS消息拦截,并且SOC ANGARA团队仅记录这些事件,后来被对手使用。 顺便说一句,您也不能不告诉我们有关攻击者尝试进行社会工程学的尝试:一些参与者回想起去年“ CARKA”团队的成功经验,试图从防御者那里获取数据,并向记者介绍自己。 但是捍卫者并没有因为竞争对手的狡猾而屈服。

到傍晚,攻击者了解到F有其自己的加密货币。 参与者有机会通过与区块链相关的分布式DDoS攻击赢得更多的受众。 决定赚钱的第一支队伍是“ TSARKA”:大约在晚上六点,他们闯入一辆汽车以将其用于采矿。

八点钟,“ CARKA”发现了自动化过程控制系统软件中的漏洞,但无法及时发现并利用此机会闯入基础设施。 因此,车队转向了其他物体:九岁时,她得知自己是通过GPS坐标发现这辆车的。 不久之后,“ CARKA”和Sploit00n团队几乎同时入侵了电信运营商的订户:他们截获了向城市保险公司的高层管理人员妥协的SMS消息。 请注意,订户数据的安全性不受防御者团队的控制。 为了成功完成任务,攻击者收到了25万份出版物。

最终,未知的攻击者试图从在线SIP电话中解锁帐户,但是由于捍卫者及时编辑了Asterisk计算机电话应用程序的配置,这使在线暴力变得更加复杂,因此此攻击未成功。 事实证明,攻击者显然没有足够的时间进行初步准备:他们试图提取不存在的电话号码:有效号码是10位数字,没有国家或城市代码,参与者残酷地使用了9位数字。

不久之后,该报告由Jet Antifraud Team银行捍卫者小组提出,该小组称,白天她成功阻止了5次非法交易,价值140公众-可以说,这是夜袭前的热身。

根据第一天的结果,观看对抗的组织者注意到,参加者第一次是谨慎的,并且没有尝试进行严重的攻击。 如果攻击者采取了行动,他们将非常直接,其活动也非常引人注目。 到今天结束,由于攻击者不了解如何进一步发展攻击,许多攻击仍处于初期阶段。 例如,在破解了一个不受保护的办公室之后,他们没有立即意识到Sputnik是技术部门的管理公司,并且团队没有使用收到的资源来开采本地加密货币。

尽管如此,在这段时间里,仍提交了大约一百个有关漏洞赏金计划漏洞的漏洞报告,帐户和银行卡数据被盗。 对于这些任务,攻击者还获得了游戏货币的钱-略有增加,但由于金额的原因,一些团队设法获得了不错的成绩(10万至20万次发布)。

根据过去比赛的经验,后卫们预测攻击将在深夜开始。

夜已成真

僵局成员

僵局成员不出所料,所有的乐趣都发生在晚上。 游戏结束后,黑客立即激活,并试图利用他们在一天中发现的漏洞。 在城市的几个地方立刻变得焦躁不安。

Jet Antifraud团队记录了大规模攻击,旨在从城市居民的账户中窃取金钱。 顺便说一下,在城市银行总共开了500个账户,总额是300万公众。 攻击者试图取款-更准确地说,至少是在帐户之间驱使他们一些,并检查银行反欺诈的实力。 在上午10点至凌晨2点之间发生了三起重大袭击。 在19个欺诈性帐户中,大约有2万次尝试进行欺诈性交易。 同时,有100个帐户遭到入侵,但那时的银行并没有丢失一个卢布。

午夜过后,True0xA3团队决定与“ CARK”竞争,并入侵了一台计算机进行加密货币挖掘。 晚上,两个团队都能够组织一个小型僵尸网络进行挖掘。

到早晨,攻击者和防御者之间发生了意外的暂时休战。 他们一起开始研究技术领域的基础架构。 请注意,自去年以来,工业部门发生了巨大变化。 该模型包括水力发电厂和火力发电厂,配电变电站,炼油厂,石油产品的运输和存储,铁路和自动化仓库,起重机和液体注油系统,BMS建筑物和生命支持系统的自动化,视频监控系统,智能家居。 使用了这些供应商的真实软件和设备:ABB,研华,Belden,GE,ICONICS,ICP DAS,Kepware,Loxone,Matrikon,Moxa,施耐德电气,西门子,Phoenix Contact,罗克韦尔,Prosoft。 组织者使用的软件和固件版本具有已知的典型漏洞和配置错误,这在实践中最常遇到。

当无法远程访问自动过程控制系统的尝试失败时,团队开始在本地进行连接,并在防御者的监督下进行扫描以建立网络拓扑,利用已知的漏洞,但未对工业系统进行全面的攻击。

第二天:突发事件

僵局布局

僵局布局第二天,攻击者到达了另一个办公室-根据传说,它是F市的保险公司。大约9:30,SCS团队设法获取了该公司客户的个人数据。 根据SRV和SOC“透视监视”的倡导者团队的说法,一些服务被黑了。 一台Linux机器通过枚举密码进行了长时间的强度测试。 结果,使用高级词典,SCS入侵了帐户。 此外,攻击者试图在系统中立足,绕过NGFW攻击内部服务,但活动受到抑制。 大约在同一时间,SCS将CARK没收的计算机用于采矿,但防御者迅速发现并消灭了该矿工。 在短短24小时内,SRV防御者团队的WAF击退了约1,500,000次攻击,而准监视团队则发生了30起安全事件。

午餐后,SCS,EpicTeam和Level 8团队试图向在黑市上发布的25万条SMS消息中发现的城市保险公司的高级经理出售污垢。 但是,其中一个团队无法通过文件确认该信函属于最高经理(此信息不在数据中),因此,她仅获得了100,000的宣传。 另一支队伍只能截获部分信件。 当然,黑市上的买主支付了该信息,但没有达到攻击者的预期-只有15万个发布。

同时,True0xA3团队开始积极研究能源设施,并将第一个漏洞发送给漏洞赏金。 他们发现的漏洞帮助他们在15:19对火力发电厂的变电站进行了攻击:团队禁用了保护终端,从而引发了紧急情况。

当天中午,喷气机安全小组和RT SOC防御者表示,攻击者完全控制了人造卫星不安全的办公室:他们可以使用石油部门的ICS系统。 尽管在夜间进行了无数次尝试,但攻击者未能突破防御系统,但白天却发展了这些攻击。 事实证明,Sputnik公司无法确保其Wi-Fi网络的安全性,因此团队能够访问它。 此外,还找到了通过TeamViewer远程访问自动化过程控制系统工程师的计算机的帐户。 当然,前锋利用这一点来发挥自己的优势,并控制了会话。 这次没有记录到严重的袭击,但是喷气机安全小组和RT SOC预测石油行业遭到破坏。

我不必等待很长时间。 最终,未知的攻击者从油轮对机油供应系统进行了本地攻击:直接进入设备,攻击者在本地网络中造成了环路(可能是偶然的),这导致与可编程逻辑控制器和SCADA的通信同时中断。 因此,油轮上发生了漏油,但没有严重的后果。 但是,Jet Security Team所展示的在保护工业控制系统(从全面监视到工业网络设备的重新配置)方面如此紧密而仔细的工作在现实生活中很少见到。

但是最有趣的事情发生在网络战结束前一个小时。 该市放弃了反欺诈系统。 Hack.ERS和入侵:$团队迅速利用了这一优势。 但是,只有Hack.ERS率先实现了自动化,并在20分钟内完全清理了银行-他们总共撤回了约270万本出版物。 这使团队能够从锦标赛桌的第10行上升并进入赢家,从领导者中淘汰了“ CARKA”团队(去年的赢家)。 在仅30个小时的网络战中,为城市银行辩护的Jet Antifraud小组成功击退了22,500起欺诈交易,价值97,000。

最终排名

最终排名加密货币交易所的情况增加了热度。 总共12支队伍中有6支队伍:“ TSARKA”,True0xA3,Hack.ERS,SCS,CrotIT,入侵:$。 就像现实生活中一样,过程在不断变化:最少是每个区块5个公众,最多是每个区块200个公众。 在过去的一个小时里,数字发生了巨大变化。 参与者总共开采了1776个区块:TsARKA-620,True0xA3-515,Hack.ERS-355,SCS-133,CrotIT-104,invul:$-48。两天内团队赚了:“ TSARKA”-75940发布,True0xA3 -40,200 publ。,Hack.ERS-35,100 publ。,SCS-12,680 publ。,CrotIT-1,905 publ。,Invul:$-960 publ

在比赛的最后几分钟,True0xA3团队安排了该城市的停电。 这次攻击是团队前一天所采取行动的合乎逻辑的延续。 一直以来,参与者都在研究展位,阅读有关工业控制系统安全性的研究并寻找必要的实用程序。 利用MMS协议的漏洞,他们设法引起了短路。 顺便说一句,

两年前在PHDays VI上已经进行

了相同的攻击。 安全系统应该可以阻止此情况,但是True0xA3能够在前一天将其禁用。 最终,铁路也取得了进展:True0xA3获得了机车的控制权,但没有时间做任何事情,Sploit00n在铁路的自动仓库中发现了多个漏洞,这些漏洞允许更改PLC的逻辑,但团队也没有设法进行修改。

铁路布局

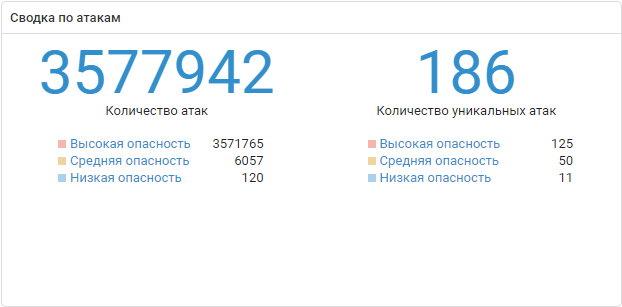

铁路布局两天中,还使用Positive Technologies产品监视了现场事件:MaxPatrol SIEM系统,用于网络流量分析的网络安全解决方案,事件检测和调查PT Network Attack Discovery,多线程恶意软件检测系统PT MultiScanner。 一直以来,仅PT网络攻击发现就记录了11,769,526次攻击。 在我们的下一篇文章中,关于正技术解决方案记录了哪些攻击及其详细的技术分析。

两天内对城市F的攻击次数

两天内对城市F的攻击次数结果:赢得友谊

根据两天的结果,可以说友谊赢了。 僵持30小时的网络战再次证明,信息安全专家能够在不影响系统业务逻辑和技术流程的情况下提供最高级别的保护。 攻击者未能破解受保护的对象,但是,团队证明了对信息安全问题的疏忽态度会导致什么。 为了使比赛更加逼真和直观,一些对象和基础设施完全没有保护(在生活中有时如此)。 好了,为了使捍卫者不会滥用自己的位置,也不会影响委托给他们的物品的运行(例如,为了安全起见,不会关闭服务),组织者启动了特殊程序来检查其可用性。

前三名分别由Hack.ERS,TsARKA和Sploit00n获得。 其余结果

在最终排名中 。

僵局得主-Hack.ERS团队

僵局得主-Hack.ERS团队工业控制系统的安全专家和工业设施的组织者之一伊利亚·卡尔波夫(Ilya Karpov)认为,尽管在热电联产变电站的城市中,攻击者还是能够破坏和将接地刀降到地面,但防御者还是赢了。

“尽管存在各种已实施的漏洞,配置错误,访问点,甚至存在物理访问的可能性,但石油部门仍受到Jet安全团队的可靠保护。 今年,我们没有发现任何复杂的攻击媒介会改变工作逻辑:没有人会见控制者,因为防御者100%地工作并控制了一切。 尽管如此,True0xA3团队还是能够弄清变电站的运行方式,这是两天来最难的攻击,” Ilya说。 “我们预计将连续第二年出现对网络设备的攻击,因为它们是现实生活中无处不在的事件,但在竞争中仍然无人值守。”

PHDays组委会成员Mikhail Pomzov认为,攻击者可以取得更多成就:

“今年,黑客面临的所有任务都是为了逻辑而设计的。 游戏提供了在执行某些操作或事件发生后出现的隐藏目标。 例如,获得了在一个门户网站上的帐户的访问权后,就有可能渗透到其他细分市场。 攻击者的行动更加直接,没有消除攻击-他们移交了任务并获得了金钱。 也许他们只是没有足够的时间。”

PHDays组委会成员Mikhail Levin总结了以下结果:

“我们活动的年度目标是关注信息安全问题,展示现代攻击场景以及应对方法。 我相信今年我们取得了成功。 , , , . - — , , . , , . The Standoff , ».