Armis安全研究人员

最近宣布,约有5亿台IoT设备易受DNS重新绑定的攻击。 在此攻击过程中,攻击者将受害者的设备绑定到恶意DNS,该恶意DNS随后允许进行大量操作。 因此,攻击随后使您可以启动恶意进程,收集敏感信息或将IoT设备用作中间链接。

简而言之,攻击本身是根据以下情况发生的:

- 攻击者为恶意域配置自己的DNS服务器。

- 攻击者为受害者提供了指向恶意域的链接(网络钓鱼,IM垃圾邮件,XSS或在此阶段使用伪装成流行且完全“白色”的网站上的广告中的恶意链接)。

- 用户浏览器发出请求,以获取所请求域的DNS参数。

- 恶意DNS服务器响应,浏览器缓存地址。

- 根据一秒钟的主DNS服务器响应中的TTL参数,用户的浏览器将执行重复的DNS查询以获得IP地址。

- 入侵者DNS响应目标IP地址。

- 攻击者反复使用恶意DNS服务器来访问被攻击网络上所有感兴趣的IP地址,以实现其目标(收集数据,执行恶意代码等)。

同样,在Armis专家的视频中详细说明了攻击机制:

最容易受到攻击的是IP摄像机。 根据专家的说法,可以对1.6亿个此类设备进行类似的攻击。 此外,通过DNS欺骗,您可以访问1.65亿台打印机,1.24亿个IP电话点,2,800万个智能电视,1400万个交换机,路由器和Wi-Fi接入点以及500万个媒体流设备。

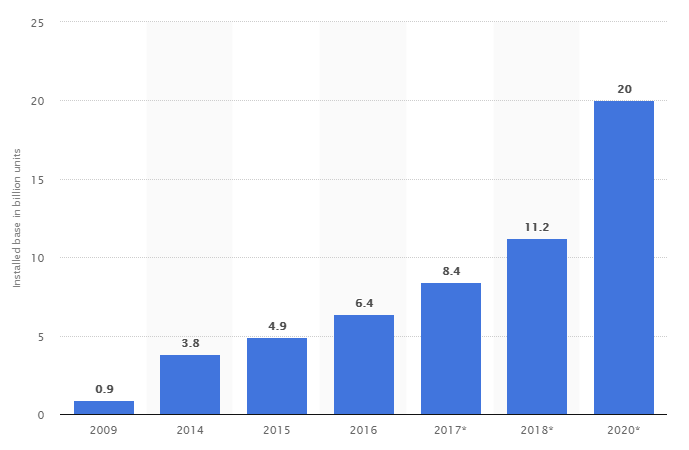

根据Statista.com资源,从2009年到2017年,连接到网络的IoT设备数量从9亿增加到84亿。 预计到2018年,它将增长到112亿台设备。 到2020年,预计将有200亿个智能设备连接到网络。

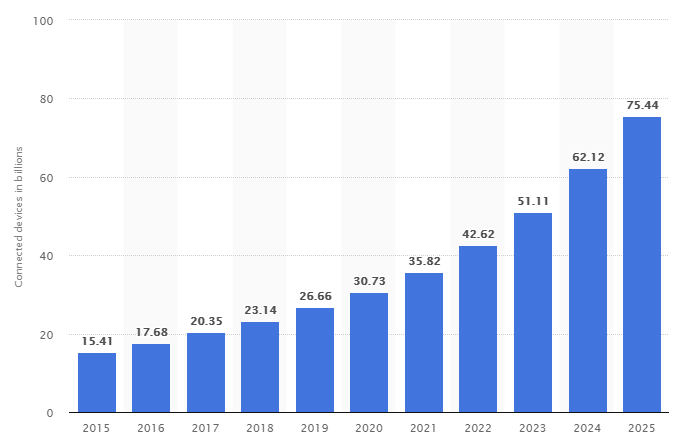

重要的是要理解给定的数据仅指

实际使用的设备 。 如果您至少查看一次数据并预测连接到网络的IoT设备总数,那么这些数字将变得更加令人印象深刻:

物联网设备的安全性问题并不新鲜。 早在

2015年和

2017年 ,有关在监控摄像头上创建僵尸网络的相关文章就发表在了哈布雷(Habré)上,其中最著名的是Mirai,该僵尸网络

将超过100万个IoT设备组合到一个网络中进行DDoS攻击。 自这些事件发生以来已经过去了几年,仍然不可能挑出任何特定的脆弱或最安全的设备制造商:两家技术巨头的设备,无论面向消费者或业务领域的方向如何,还是不那么受欢迎的公司的设备都容易受到攻击。 。

在物理上不可能通过在设备上推出修复程序来纠正这种情况,因为设备已经太多了,制造商根本无法应对这一任务。 此外,供应商对此类事件不感兴趣,因为它们只涉及成本,其规模与许多设备的销售利润(可比的IP摄像机,其成本远非天价)相差无几。

当然,要解决上述问题,有必要围绕物联网设备构建全面的信息保护,并由本地管理员监视其活动。