最初,我只是想在本文的第一篇文章中添加 指向某些评论的链接 ,例如,为什么将端口伸出(徒劳)是不好的。

好吧,答案越来越大 在工作表中 在本文中,评论将看到一两个人(也许有人会派上用场)。

我们不是从字面上的意义上谈论脆弱性,而是谈论如何忽略(过失或懒惰)立即长距离射击脚。

UpGuard网络风险小组发现了一个“漏洞”,其中许多文件(包括秘密文件)都在直接公共访问中说谎(我不能说另一个字)。

为了评估这种严重性,大众,克莱斯勒,福特,丰田,通用,特斯拉和蒂森克虏伯等“漏洞”部门所涵盖的公司都包括在内。

所有不同类型,机密性和“签名”保密性的数据,但是...

哪里 拖走了 发现

在属于一级机器人集团的可公开访问的服务器上,“专门为OEM进行自动化和组装过程的工程服务提供商” ...

实际受影响的制造公司列表,请参见上文。

什么 拖走了 发现

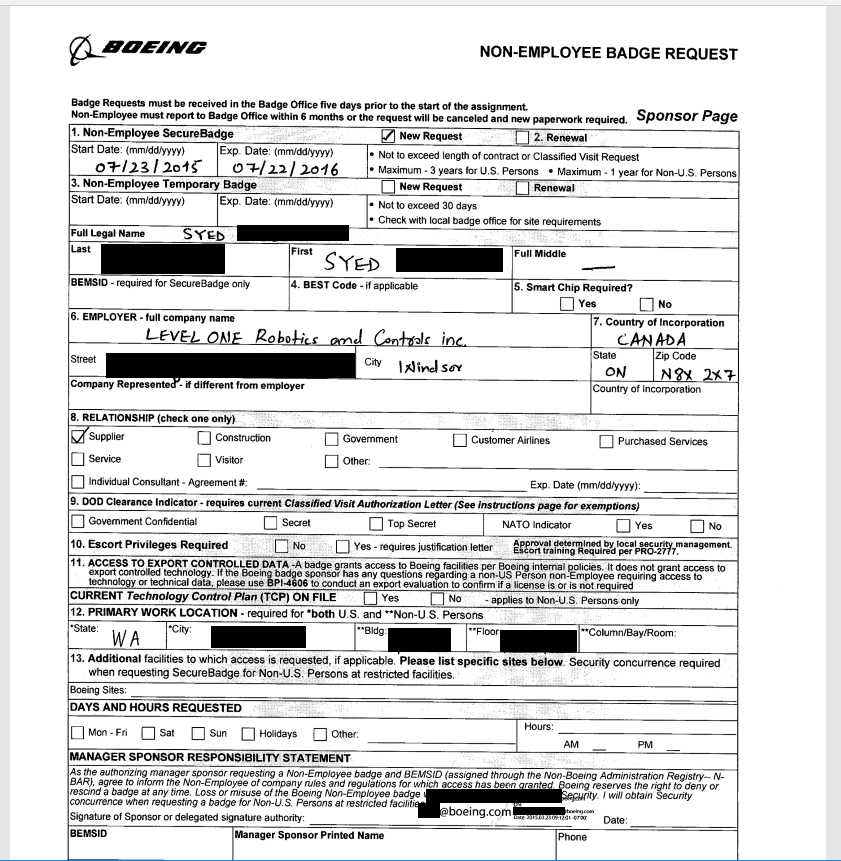

大约157GB的商品,包括组装线图(超过10年),工厂厂房的位置图,机器人配置和文档,带有员工ID的请求表,VPN访问请求表,保密协议(在这里笑),等等。 .d。 等 几乎所有上述公司都是如此。 此外,员工的个人数据(一级和其他级别),包括扫描的驾驶执照和护照,一级业务数据(发票,合同和银行帐户详细信息)。 但是,然后进行热身。

最后 显然完全结束了, 打开“漏洞”时安装在服务器上的访问级别(权限设置)突然显示为可写 ,即 任何人都可能在此更改文件,例如,通过更改向会计直接转账的说明中的银行帐号,他可以将自己登记为亲人,并且可以粘贴恶意程序,等等。 欢乐

怎么 拖走了 停下来

在这里(正如我在前面已经暗示的那样),一切都非常简单-通过rsync可访问服务器(或突然变得变得突然)。 rsync服务器不受IP限制(不在用户,密钥等级别),即 连接到rsync端口的任何rsync客户端都可以注销所有数据。

再次-rsync愚蠢地将外部开放端口插入,没有任何其他验证。

可能很简单-设置错误(同一厨房中多个厨师的影响,等等)。

我不知道(UpGuard保持沉默)到底是什么-ssh是否打开(这不太可能),作为传输层进入rsh,直接统一或其他套接字方法,rdiff或通过HTTP进行csync等。 有很多选项,但要点是,在任何情况下,“攻击向量”都将被最简单的防火墙规则所消除,该规则仅允许连接到严格定义的端口以及从127.0.0.1 , [::1]和几个“ friends”连接地址,又名白名单。

我们有什么

生产自动化已经改变了行业,但是它也创造了许多新的风险领域,其中最薄弱的环节(包括人为因素,无论是出于恶意,监督,错误配置还是愚蠢的惰性)会破坏整个公司安全系统,这意味着企业需要更认真地照顾组织数字生态系统中涉及的所有链接。

在您的VPS-ke上(或其他地方,明天可能会通过隧道传输或以某种方式包装到“外部”),使用白名单(白名单)关闭一切东西,以便明天某些服务突然可以通过外部访问(或出现的新攻击媒介)并未将您的安全性降低到踢脚线以下。

好吧,请您的“工程和其他服务提供商”聘请熟悉的审核员...

突然也在那里 rsync端口伸出 -在枪口上的污名。