在本文中,我将告诉您在物理计算机和在VMWare Esxi 6.7环境中创建的虚拟机之间建立网络交互的经验。 使用Mikrotik CHR进行所有设备之间的路由组织。

所以,让我们开始吧

引言

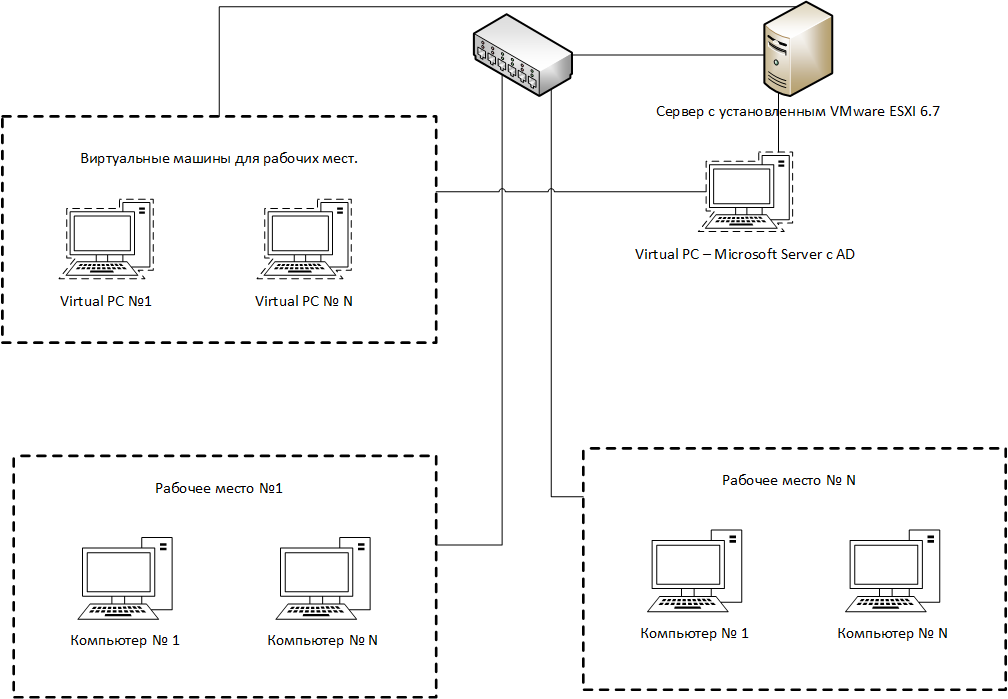

在某些情况下,有时有必要将物理机与虚拟机组合到一个网络基础架构中。 同时,确保每个地址空间彼此隔离,但要提供从基础结构内部的任何设备访问共享虚拟机的权限。

我将给出初始拓扑。

我们有什么:

- D-Link开关 物理机和带有VMWare ESXI的服务器已连接到它。 交换机本身已连接到组织的高级设备。

- 一些物理机器。

- 一组虚拟机。

- 一台安装了Windows Server和AD的虚拟机。

挑战赛

必须将2台物理机和2台虚拟机组合到一个地址空间中。 同时,组织的常规基础结构也不会受到影响。 每台计算机必须彼此隔离,但必须具有Internet访问权限和AD访问权限。

实作

最初,我们首先将端口放置在物理机所连接的交换机上,这些交换机位于其自己的VLAN中,而这些VLAN不在组织的基础架构中。 结果是每个VLAN中有两个物理机。 接下来,我们将所有创建的VLAN放置在安装了VMWare的服务器上。

在虚拟交换机VMWare上,我们得到以下结构:

为了组织路由和子网划分,我们使用Mikrotik CHR。 在VMWare服务器上,我们在虚拟机和Mikrotik之间划分了创建的VLAN。 结果,对于每个VLAN,我们得到以下视图:

Mikrotik CHR的新拓扑如下:

结果,以下接口进入虚拟路由器:

- 用于访问组织内部网络的界面

- 与真实IP地址的接口

- 每个创建的VLAN的接口

配置Mikrotik CHR

对于在路由器上创建的所有接口,添加注释并定义名称。

介面/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

现在,对于每个接口,我们都可以定义自己的地址空间,在每个地址空间中,DNS服务器将是具有Windows Server和AD的虚拟机。 因此,可以将每个设备添加到创建的AD。 在AD内部,我们还指定了组织的DNS服务器。

编址 /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

为确保每个子网彼此隔离,我们将创建一个适当的规则,但同时提供对具有AD的Windows Server所在网络的访问(转发链)。 我们还禁止网络(输入链)之间的ICMP数据包。

防火墙功能 /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

为了简化工作,我们将必要的接口放在一个列表中,从而确保配置防火墙的便利性。

完成所有设置后,我们从DHCP服务器获得以下情况:

如您所见,计算机占用了某些网络的地址。

总结

使用虚拟Mikrotik CHR,可提供物理机与虚拟机之间的互操作性。 将每台机器分成各自的地址空间可以隔离创建的对象。