蓝牙协议中的缺陷十多年来一直无人注意,但仍然很轰动。 检查您的设备!

以色列科学家Eli Biham Lior和Newman在标准蓝牙规范中发现了一个严重的密码漏洞。 该漏洞使攻击者可以进行

中间人攻击,以在两个设备之间的连接期间拦截并替换加密密钥。 该问题是由于对安全性参数的验证不足而导致的,并且影响了该协议在诸如Apple,Qualcomm,Intel和Broadcom等许多供应商设备驱动程序中的实现。

蓝牙

技术联盟 ( Bluetooth SIG)

宣布了漏洞编号

CVE-2018-5383 ,它可能会使攻击者干扰通过蓝牙将两个设备配对的过程。

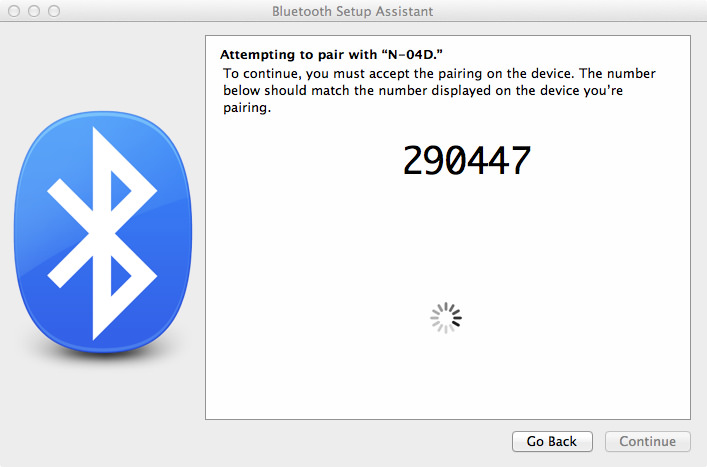

图像数字

图像数字 蓝牙设备如何配对

在配对过程中,设备“同意”共享私钥的创建,该私钥将进一步用于加密数据。 初始数据交换在椭圆曲线

Diffie-Hellman协议(ECDH)框架内的不受保护的无线电信道上进行。

配对期间,两个设备建立关系,创建一个称为链接密钥的共享机密。 如果两个设备存储相同的通信密钥,则它们称为配对或配对。 只希望与配对设备通信的设备可以对另一台设备的标识符进行密码认证,以确保该设备与之前配对过的设备相同。 创建通信密钥后,可以对设备之间通过

异步无连接(ACL)通信协议进行的通信进行加密,以防止交换的数据被窃听。 用户可以根据自己的要求从其拥有的设备中删除通信密钥,从而断开设备之间的连接。 因此,来自该设备的先前“对”的第二个设备仍可以存储不再与之配对的设备的通信密钥。

什么是漏洞?

以色列研究人员发现,在许多情况下,检查用于加密的椭圆曲线的参数太容易了。 这种省略允许信号接收区中的未授权攻击者在配对蓝牙设备期间执行不正确的公共密钥的替换,并且很有可能强加用于加密通信信道的会话密钥。

攻击设备必须拦截公钥交换,在接收方接收到每次传输之前将其传输静音,将确认收据发送到发送设备,然后在狭窄的时间窗口内将恶意数据包发送到接收设备。

但是,如果只有一台连接的设备易受攻击,则攻击很可能会失败。 收到密钥后,攻击者可以拦截,解密和更改两个易受攻击设备之间的蓝牙流量。

arstechnica.com的图片

arstechnica.com的图片对漏洞的利用似乎相当复杂,但确实存在,尤其是与社会工程和潜在受害者的资格水平低下相结合时。 黑客应位于可以可靠接收两个被攻击设备的蓝牙信号的较小区域(几米)内。 但是,如果成功,黑客将获得最多的恶意活动机会。

该漏洞的原因是,在Bluetooth规范中仅存在用于在Bluetooth LE安全连接和Bluetooth Secure Simple Pairing模式下配对设备时检查公钥的可选建议。 目前,Bluetooth SIG小组已经对规范进行了更正,并将检查所有公钥的过程纳入了强制公钥的类别,并在认证测试中增加了对符合新要求的验证。

受影响地区

该漏洞存在于各种制造商的固件和驱动程序中,其中包括:

但不限于苹果,博通,高通和英特尔等供应商。 幸运的是,对于MacOS用户,Apple于7月23日发布了一个错误修复程序。

戴尔已经发布了它使用

的基于高通模块的新驱动程序,而联想的紧急更新是针对

基于英特尔模块的设备 。

LG和

华为在其7月的移动更新公告中提到了CVE-2018-5383。

尚不清楚该漏洞是否会以全球方式影响Android,Google或Linux内核。 7月的

Google Android安全公告或更早的公告中未提及此问题。

尽管微软表示Windows系统没有受到直接影响,但英特尔已经

发布了许多无线模块的

列表,这些模块的Windows 7、8.1和10以及基于Chrome OS和Linux的计算机的软件容易受到攻击。

注意事项

值得记住的是,如果您的移动设备的使用时间超过两到三年,则它也可能会暴露于此漏洞和其他蓝牙漏洞中,但是制造商没有提供安全补丁。 建议不要在没有真正需要的情况下永久打开蓝牙(或最好不要完全打开蓝牙),并且仅在安全的环境中配对设备。