在这篇介绍性文章中,我们将研究最近最流行的主题之一-物联网的主要安全方面。

如果您以某种方式了解网络安全领域的新闻,您可能已经注意到,

使用IP摄像机创建僵尸网络的案例越来越多,安全专家更经常

发现智能家居控制器中的漏洞 ,

打破开放的无线锁等等!

在继续讨论安全性主题之前,我们将首先了解物联网概念中包含的内容。

目前,有几个定义,但是我相信定义的存在将物联网技术推入某个框架,不允许其发展到更广泛的范围,因此,我不建议记住这些定义。 让我们看一个最常见定义之一的示例:

物联网是设备的网络,这些设备连接到互联网,并通过互联网进行控制,并且可以相互交换数据。

根据作者的说法,如果该设备只能在本地网络上运行,那么它将不是物联网吗? 当然会。 即使没有Internet连接,该设备也可以属于物联网组,例如能够将音乐保存到设备内存中的便携式蓝牙扬声器。 互联网上有很多这样的错误定义。 更广泛地考虑:)

但是,从全局出发思考不足以撰写无聊的文章,因此要设置限制。 我们同意,在智能事物下,我们可以通过高科技填充物(带有微控制器的小板的存在)感知周围的事物,这些事物具有普通用户可以用来解决日常问题(在家,工作,在街上)的其他功能。

回到安全性。 由于该领域实际上捕获了不计其数的协议,编程语言,芯片,因此应获取哪些知识以确保它们足以进行物联网安全性的全面分析?

正确答案:但这不是:(随着制造商开始使用新的东西,您将花一个月的时间详细研究一种技术。唯一正确的决定是研究智能设备的来龙去脉:

- 网络协议栈,这是物联网中使用的大多数协议的基础

- 单片机基础

- 使用无线电协议的基础知识

- 固件/编译程序的逆向工程

- 搜索网络漏洞

- 利用二进制漏洞

这些技术的知识(可能是肤浅的)将为您提供物联网安全性的良好开端,但通常情况下,您不能仅靠知识来做。 不幸的是,要进行安全分析,需要额外的设备,其中包括:

- SDR是一种可编程无线电,工作在广泛的频率范围内,可以使您使用任何已知协议进行工作,或者研究专有无线电协议的运行。 在以下文章中(如果主题进入了受众),将更详细地考虑此问题。

- Arduino Uno c-一次替换多个设备,例如,作为USB-UART适配器。

- 一组带适配器的螺丝起子-制造商试图以某种方式保护其设备,以便释放所需的特殊螺丝起子。

- 从MicroSD到USB闪存的存储卡

- 焊台

通过

在主题DEF CON 25上观看

Elvis Collado在DEF CON 25上的性能,可以获取有关硬件的更多信息。

现在我们拥有所需的设备,我们将考虑测试的主要阶段。

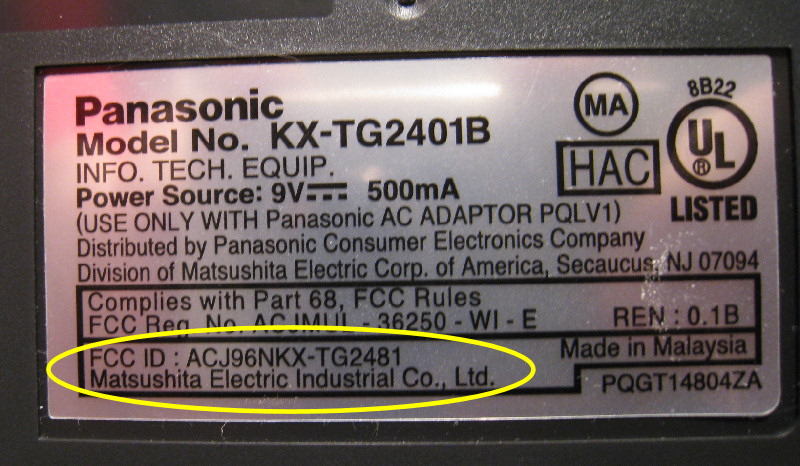

第一步是搜索有关设备的信息而不与之交互。 在大多数情况下,这些信息来自可公开获得的来源。 设备上还经常出现FCC ID(联邦通信委员会),通过它可以查找文档和使用的频率列表。

作为练习,请尝试查找有关您经常使用的某些智能设备的信息。

接下来,您将需要绘制一个概述,说明可以与此设备进行交互的方式以及通过哪些通信渠道进行交互。 这可以是通过本地无线网络进行通信的移动应用程序,具有红外端口的控制面板,可在Internet上访问的外部云,通过无线电信道工作的传感器(例如ZigBee)等等。

此后,对于每个设备和通信通道,有必要编制一份需要对其进行检查的威胁的列表。 例如,可以检查本地网络中的通信以防止中间人为攻击,并检查默认设置的密码的基于Web的管理界面等。

但也不要忘记,由于硬件安全性,在很大程度上,我们必须将设备本身视为一个单独的项目,即有机会直接与板进行交互,直到删除微控制器固件并访问控制台。

如果简化方案,那么对于物联网,它可以归结为

三点 :

- 硬件安全

- 软件安全性

- 无线电安全

关于这些主题,我们计划编写尽可能多的文章,并详细考虑如果您决定选择家用设备可能遇到的问题。

考虑构建设备“地图”的示例。

在莫斯科Savelovsky市场上,购买了一台中国相机:

首先,请更详细地考虑此框:

制造商承诺以下内容:

- 能够通过iOS / Android设备进行控制

- 基于网络的管理

- 将视频流保存到MicroSD

- 通过计算机软件进行控制的能力

在更详细地研究了文档之后,我们发现该摄像头只能在本地网络上工作,但是很可能它可以更新Internet上的固件。

因此,该方案将如下所示:

应该检查本地和外部网络上的连接,以防出现中间人攻击。 对于移动和固定设备,应分析通信协议,然后对该方案进行补充。 必须检查网站的强制加密(https)并检查常见的Web漏洞(OWASP top-10)。 如前所述,相机本身会考虑一个单独的项目。 在大多数情况下,任务是提取固件,之后我们将能够用更新的数据补充电路,并继续使用“白盒”进行测试。

另外,在本文的结尾,我认为值得一提的是,并非总是鼓励未与制造商达成协议的测试设备。 但也值得一提的是,在美国通过《数字千年版权法案》(DMCA)后,它变得相当合法。

在下一篇文章中,我们将考虑从智能设备提取固件的过程。

我建议每个有兴趣的人阅读:

- 物联网黑客手册,Aditya Gupta-该书详细检查了测试智能事物的每个阶段,这对初学者很有用( tyk )

- 物联网渗透测试手册,亚伦·古兹曼(Aaron Guzman)和阿迪亚·古普塔(Aditya Gupta)-第一本书涉及很多信息,但是有一些章节专门讨论产品的安全开发和冗长的测试( tyk )