欢迎来到第六课,我们继续IPS主题。

上一课完全是关于IPS的误解的,我们还简要回顾了入侵防御系统的发展历史。 我强烈建议您在开始本

课程之前先观看

第5课 。 这将使您对该问题有更深入的了解。 本课已完全投入到实践部分。 对于各种攻击,我们将使用带有

OpenVAS ,

Metasploit和

Social Engineering Toolkit等工具的

Kali-Linux发行版 。 作为受攻击的系统,我们将有:

- 用户的计算机,即 用户名

- 和WebSrv,位于DMZ中。

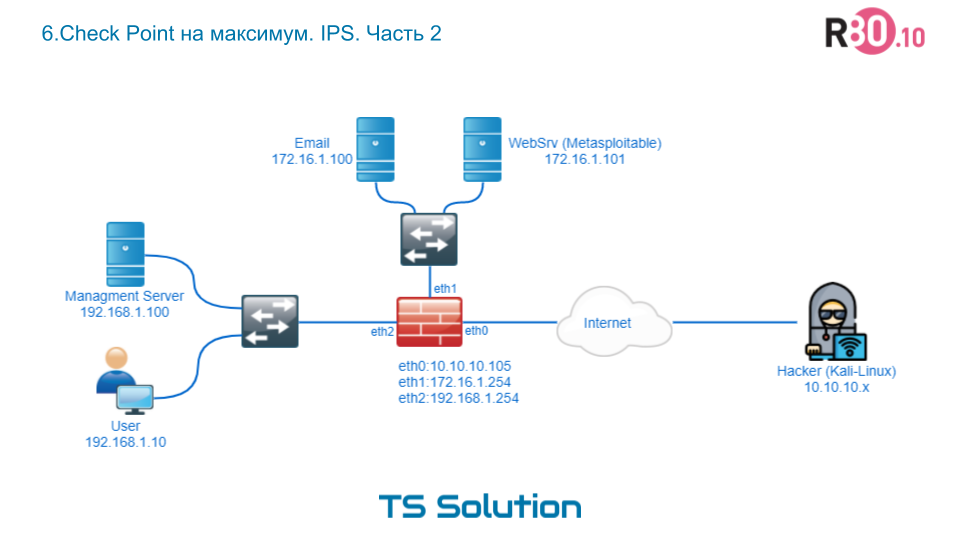

让我们看一下我们将使用的布局。 如您所见,这是相同的布局:

作为WebSrv,部署了特殊的“易受攻击”的

Metasploitable分发。 它非常常用于道德黑客教学。

用户和服务器都在Check Point后面,我们将体验到。 作为测试,我们将尝试通过检查点“拖动”病毒文件,尝试使用漏洞扫描程序,尝试远程利用其中一个漏洞,并执行最简单的暴力破解。 让我们看看具有默认设置的检查点将如何对此做出反应,然后我们将尝试加强保护并检查结果。 上课时间很长(有35分钟的视频),所以我不会上传所有屏幕截图。 我最好附上视频教程本身:

优化IPS设置的关键点:

- 将IPS放在单独的图层中;

- 为不同的细分创建多个IPS策略;

- 使用过滤器仅选择所需的签名。

上面的视频中有更多详细信息。

您应该从本课程中学到的主要知识:

IPS是用于保护网络的相关且有效的系统。 不要忽略其设置。

如果您对Check Point上的其他材料感兴趣,那么您会在这里找到很多选择(

Check Point。从TS Solution中选择有用的材料 )。 您可以

在此处免费检查Check Point安全设置

。 您还可以订阅我们的频道(

YouTube ,

VK ,

Telegram ),以免错过新的文章,课程和研讨会。

PS我要感谢Alexey Beloglazov(Check Point公司)在准备课程方面的帮助。