随着USB设备和USB端口的问世进入我们的生活,对安全性的主要要求之一就是仔细注意能够在设备之间传输数据的连接点。 实际上,由于这个原因,在最早的Android OS版本(自2.0版本开始)中,存在一个选项,可以通过与连接对象传输信息的方式手动启用设备端口。 带有USB端口。 在不激活此功能的情况下,设备仅从USB充电,而忽略了第二端进行信息交换的任何(明显)请求。

但是,凯文·巴特勒(Kevin Butler)和他在佛罗里达大学信息安全领域的研究团队最近发现了一种极其优雅且同时非常危险的方式,可以通过USB端口攻击用户设备。 同时,端口本身仅充当观察者的电源,并且可以位于任何公共场所或非公共场所,例如,在受感染的PC上,咖啡馆中或机场USB设备的充电点中。 进行攻击时,除了要从攻击者的侧面通过充电端口访问数据交换之外,还必须满足一个条件:拥有者看不见智能手机的屏幕(这样他就不会注意到该设备已经“活着”)。

同时,屏幕锁定密码会通过一条简短的命令被绕过,从而使攻击者可以访问智能手机的主屏幕。根据Butler和他的团队的报告 ,在对智能手机的攻击中,您最初可以使用未记录的

AT命令来远程控制智能手机的屏幕,从技术上讲,该功能将各种OS保护功能排除在第三方干扰之外。 实际上,管家和他的团队找到了一种方法,可以通过完全欺骗现有的Android安全功能并完全模拟低级AT命令来触摸屏幕来创建“ Ghost User'a”。 三星和LG设备容易受到攻击-正是在这些制造商的设备上进行了实验室实验。

信息安全专家早就知道了类似的攻击媒介。 第一份报告指出,攻击者可在2011年至2013年间将USB连接的设备作为攻击的目标。 例如,然后卡巴斯基实验室专家警告用户,连接任何USB设备都意味着在用户设备和外围设备之间交换识别码。 我们还在

有关欺骗和黑客Apple设备及其新USB重构功能的

文章中谈到了使用此攻击媒介。

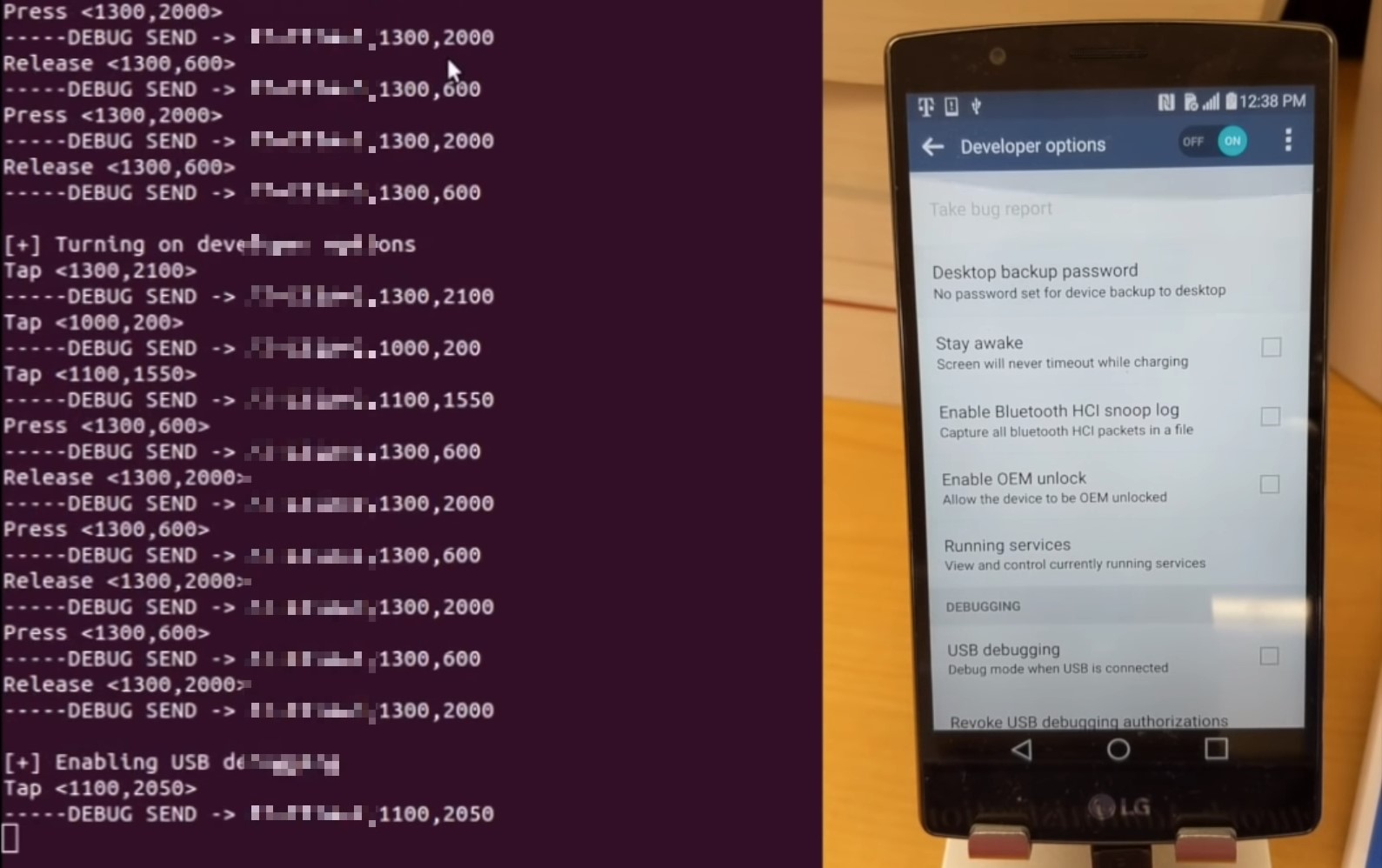

但是,如果您习惯于对操作系统本身进行明显的攻击,那么底层AT命令的使用尚未得到广泛使用。 巴特勒和他的团队录制了完整的视频,他们以与屏幕互动为幌子演示了用户智能手机的远程控制。 这种攻击很简单,因为仅交换标识数据就可以确定设备的类型,型号和已安装的OS。 然后,这取决于“盲目”定向的初步准备。 这是从攻击者的角度看在控制台中的样子,以及以这种方式被攻击的设备的行为:

是什么威胁到用户的这种攻击?

实际上,以活人的名义使用AT命令访问屏幕的能力使攻击者可以完全控制设备。 这意味着,通过智能手机上似乎无害的USB充电,他们可以发送消息,拨打电话,为您注册服务,转发所有邮件,进入互联网银行并窃取3d安全代码,打开相机并拍照,完全不使用智能手机上的任何应用程序,启用开发人员模式,甚至将设备重置为出厂设置。

简而言之,这完全取决于攻击者的想象力。巴特勒及其团队此前曾就发现的问题进行了报道,LG于7月发布了涵盖该漏洞的

相应补丁 。 但是,在用户手中,有数百万台从未更新过的设备。 目前,研究团队正在检查其他流行制造商(主要是苹果产品)的智能手机的漏洞,但是可以以这种方式使用AT命令这一事实已经表明,现代设备信息安全中的“漏洞”是根本的。 一个人不由自主地

要求与Spectre和Meltdown进行类比 ,由于一次选择的体系结构和技术路径的问题,出现这种可能性的可能性,例如AT团队(该标准是在70年代开发的)。

研究文档

可以在这里找到 。 未记录命令的源代码也已上传到

GitHub上的

存储库 。

您是IT公司中经验丰富的开发人员,架构师或经理,并且正在考虑换工作吗? 在我的圈子中查看我们的SA , CA , SEM工作和职位。

也许他们会让您感兴趣。