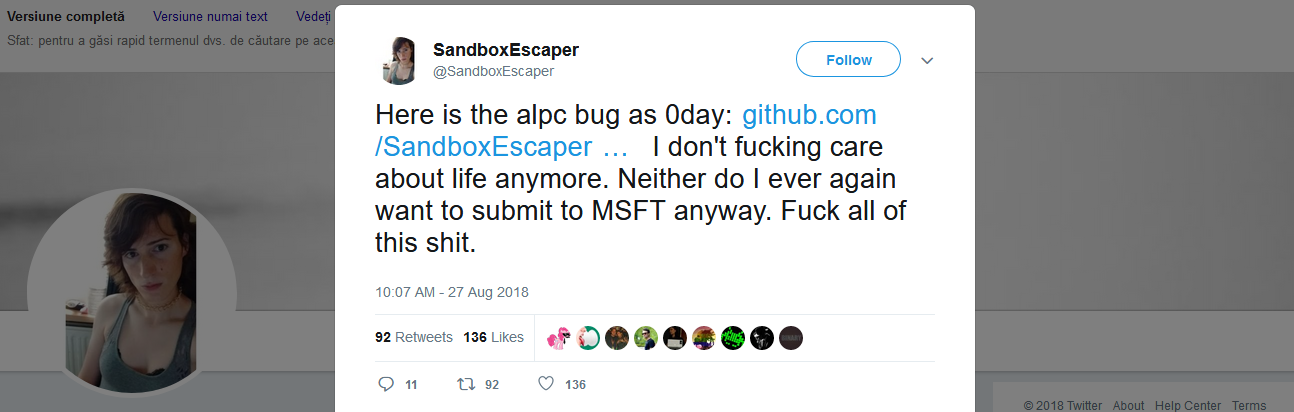

一位安全研究人员

在Twitter上的Windows中发布了有关该漏洞的信息。

该漏洞是本地系统上特权的升级,它使攻击者可以将从普通用户帐户下启动的恶意代码的访问级别提高到具有完全访问权限的SYSTEM帐户级别。

→

原创文章CERT / CC工程师Will Dormann确认了此漏洞,并于昨天发出了正式的

CERT / CC警告 。

Dormann说Windows Task Scheduler更容易受到攻击,或者更确切地说是Advanced Local Procedure Call(ALPC)接口。

ALPC界面是一种内部Windows机制,用于组织进程之间的交互。 ALPC允许在操作系统上运行的客户端进程请求在同一操作系统上运行的服务器进程提供特定信息或执行任何操作。

昵称为SandboxEscaper的用户还发布了GitHub

PoC代码 ,该

代码演示了ALPC接口的使用,以便在Windows系统上获得SYSTEM级访问权限。

恶意软件创建者很可能会对此PoC代码感兴趣,因为它允许恶意软件使用比许多其他现有方法更可靠的漏洞利用,轻松地在受攻击的系统上获得管理访问权限。

SandboxEscaper并未将此漏洞通知Microsoft,这意味着没有补丁可检测到漏洞。 当前,所有64位Windows系统的用户都受到影响。

微软传统上每月计划在9月11日发布下一个计划的安全更新包。

披露漏洞后,Twitter帐户被删除。

UPD(来自翻译人员),谁想要技术细节并且不想输入有关性别认同的话题,请转到

此处