没有入侵检测系统(IDS),任何自重的UTM网络安全网关都无法做到。 另一件事是,制造商通常会指示该选项,以跟上竞争对手的步伐。 根据我作为测试人员的经验,我知道这是怎么发生的-似乎有IDS,但实际上并不好。 这就是为什么当我被要求测试相对便宜的UTM硬件时,我建议首先“淘汰”其OWL。

下一代Traffic Inspector S100和Cisco 2960G交换机的UTM件

下一代Traffic Inspector S100和Cisco 2960G交换机的UTM件如果您有使用IDS的经验,那么可以在本文的评论中阅读有关IDS的内容。 建议这样做-不是关于昂贵的硬件(很显然,一些价值一百万的Cisco NGFW表现不错),而是关于更实惠的解决方案。 我认为lokalka管理员和网络网关的潜在用户会好奇地讨论谁与IDS一起工作,以及是否值得以高价购买(如果您可以用铃鼓跳舞后,以更少的钱实现相同的价格)。

在此测试中,我们谈论的是S100模型-下一代Traffic Inspector下一代产品线中最实惠的价格(数字表示该产品设计用于100个订户)。 这是她

在官方网站>>>上的描述 。 简而言之,硬件包含例如网络过滤器,VPN,资源阻止程序,当然还有IDS。

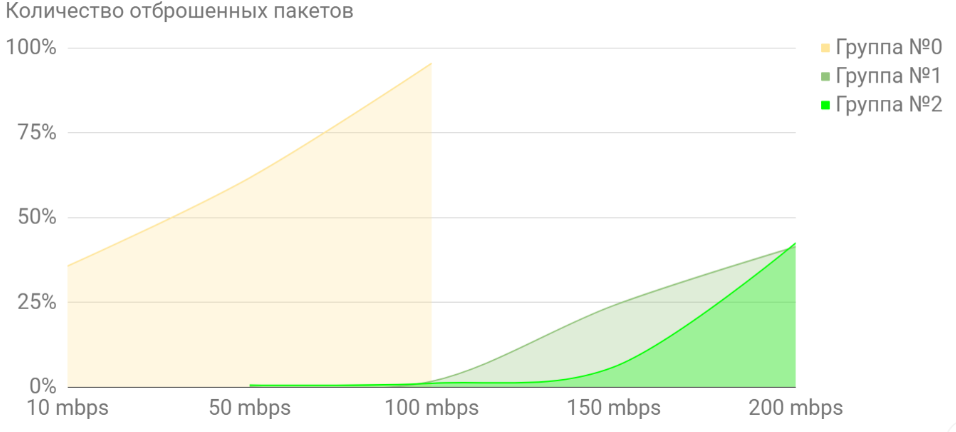

我提出了一种简单的测试方法-我们检查吞吐量,并以50、100、150和200 Mb / s的增量建立丢弃的数据包数量对流量强度的依赖性。 我们为什么要这样间隔? 我们从最流行的客户端请求100 Mb / s开始,然后推迟它的正负,以查看在或多或少的加载模式以及极限模式200 Mb / s下会发生什么。

生活经验告诉我,对于所有活动规则,S100可能不会拉动,因此我建议所描述的过程应以三种模式执行:首先,在所有规则均处于活动状态时,然后关闭部分规则(称为第一组),最后,仅在其处于活动状态时进行操作只是一些规则(我们将其称为第2组)。 我们形成以下规则组:

-第0组:嗯,所有规则无一例外都是可以理解的。

-第1组:新兴线程规则组(自测试IDS Snort以来,我就知道这些规则,新兴游戏规则除外)。

-第2组:我认为仅对IDS具有约束力的一组规则(请参阅下文),包括添加p2p规则,因为根据我的经验,我知道大型公司与员工积极使用公司这一事实有消极关系网络下载您喜欢的电视节目。

使用

tcpreplay实用程序可以进行测试。 该实用程序使您可以以特定速度播放预先记录的网络流量。 命令:

tcpreplay –i <接口> -l 0 testTI.pcap 。 文件

testTI.pcap包含1 146 313个数据包(我们选择一个这样的数量,以便一方面有良好的统计信息,另一方面,“运行”的时间不会太长,在我们的情况下,不会超过15分钟)。 除此之外,正如我所说,我们还发布了一个洪流跟踪器。

测试台布局:

如果有人对测试方法有疑问,我准备在评论中回答。

因此,结果。

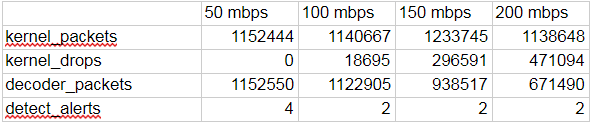

0组整套测试涉及加载所有规则,其中有30 305条。

测试时,我们使用默认的IDS设置:

我们以100 Mb / s的速度开始测试,并且我们了解到铁片几乎无法拉动:在11.4万个数据包中,有10.9万个被丢弃! 因此,以150 Mb / s的速度进行测试甚至没有意义。 相反,我建议给设备一个机会,并以10 Mb / s的速度进行额外的测试。 表中的结果:

注意事项:

kernel_packets-发送的软件包;

kernel_drops-丢弃的数据包。 如您所见,使用默认设置和一组完整的规则,会发生大的数据包丢失(相对于kernel_packets而言> 30%)。 我们希望优化设置规则可以改变这种情况。

coder_packets-系统正确处理的软件包数;

detect_alerts-检测到的攻击数。 大多数攻击属于“碎片打包”类型,但也已确定了“洪流跟踪器检测”攻击。

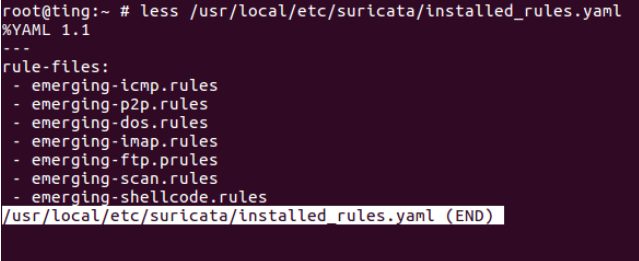

组号1显然,硬件并未进行优化以用作成熟的强大IDS,但仍有回旋余地,即能够更改路线搜索机制,禁用软件包内容的下载(有效载荷)以及禁用规则组和特定软件包组的能力。 对设置进行了一些试验-我们得出下图所示的选项。

我们留下的有效规则列表:

测试结果:

如您所见,使用这组规则,情况有了很大的改善(丢包百分比降低了数倍)。 成功检测到诸如“检测洪流跟踪器”之类的攻击(“碎片化数据包”攻击不再出现)。

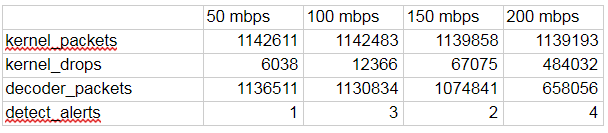

2号组设置相同。 活动规则列表:

表中的结果:

在这里,包裹的处理情况更好,这是可以预期的。总结

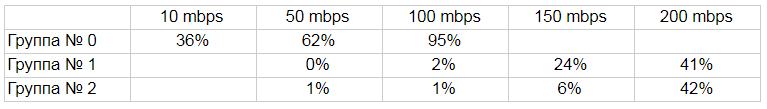

在这里,包裹的处理情况更好,这是可以预期的。总结最终结果表以相对于kernel_packets的kernel_drops百分比表示,如下所示:

图形显示结果如下:

如您所见,活动规则和设置的数量直接影响效率。 同时打开最大设置和所有规则没有意义-损耗立即超出规模,甚至降低10 Mb / s。 在优化模式下,一块硬件感觉正常到100 Mb / s,但是在更密集的流量下损耗会急剧增加。 但是,对于“办公室”使用,100 Mb / s足够了。 如果以这种速度驱动设备并选择规则,则可以获得令人满意的IDS。

也许,要使用全部规则,需要改进以使用pf_ring机制(https://www.ntop.org/products/packet-capture/pf_ring/)作为将数据包从网络接口缓冲区传输到用户空间的机制。 为此,您将需要使用Suricata的多个实例,这些实例当然会从其他进程中获取资源,但是也许值得一试。

在我看来,我重复一遍,被测设备的主要用途是防火墙,而IDS选项是辅助工具。 老实说,我已经为硬件将要发生故障的事实做好了准备。 事实证明,在对系统管理员有一定了解的前提下,S100中的入侵检测系统可以完全正常运行。

PS如上文所述,我敦促读者写下他们在相对便宜的解决方案中使用IDS的经验。

PPS测试已发布在制造商的帐户中,因为我不想“发光”自己。 不过,我准备在评论中回答所有问题并进行辩论,但是,再次,我不能代表我自己:)