连续第三年,我们成功地延续了夏季实习的传统。 与往年一样,我们在两个技术领域聘用了实习生:研究部门和安全分析部门。 以前的实习结果可以在这里找到:

今天我们将告诉您我们

的h4ck 2018夏季怎么样。

实践证明,实习生简历的主要来源是安全分析部门。 有更多的人希望在Digital Security度过这个夏天,因此我们为候选人创建了一份特别问卷,该问卷可以在我们的网站上找到。 申请人必须发挥自己的能力,不仅要表现出自己的知识和技能,还必须表现出专业发展的愿望。 因此,我们能够评估未来实习生的培训水平,并选择最有价值的实习生。 此外,这次Digital Security仅专注于办公室实习-我们没有考虑远程实习选项。

简要信息安全分析部门的员工对公司网络中

相邻的Wi-Fi行为进行渗透测试,分析Web应用程序和公司软件的安全性,还仔细查看源代码,包括移动和银行应用程序。

研究部门的员工解决与逆向工程,漏洞的搜索和利用,系统开发以及C / C ++代码审核有关的问题; 进行机器学习,区块链和其他有趣领域的研究。 该团队正在积极开发插件,脚本和工具,以自动搜索静态和动态(模糊)漏洞。

我们在等谁呢? 有趣的任务的爱好者,不会屈服于困难,并且热爱自己的工作!

引言我们很高兴再次在实习候选人名单中看到熟悉的名字和姓氏-我们中的一些人去年已经来过我们,他们真的很喜欢一切:)公司仅支持此计划。 此外,如果您再次光临,您将获得更多品牌DSec-merch!

这些是我们今年准备的礼物

这些是我们今年准备的礼物有关选择过程的更多信息。 电子调查表已发布在我们的网站上:研究部门的调查表可让您初步了解潜在学员的技能,而安全分析部门的调查表中有十个小任务可以/应该解决。 我们并没有要求解决所有任务,但是应试者给出的答案越正确,他对推理过程的解释越充分,他在评估过程中就越会受到关注。 但是,这并不意味着进入研究部门会更容易:)员工更喜欢进行面对面访问,而不是进行详细的问卷调查,在该阶段他们可以在个人对话中找到有关培训水平的详细信息。

与以前一样,向学员们提供了实习期间可以做的主题清单。 另外,伙计们可以提出自己的主题,我们随时准备倾听他们的意见。

我们为受训者提供了有关各个主题领域的讲座; 当然,无论学员的培训水平如何,我都希望这些讲座对每个人都有意义并且有用。

讲座包括:

- Active Directory安全审核

- 设备网络和网络协议

- 网络漏洞

- Linux和Windows上的特权升级

- 英特尔64架构的曝光

- 以Chromium为例研究大型C ++项目

- 在没有符号信息的情况下恢复功能名称

- 代码检测

- SMT,Z3,SSE,DSE ...

- 和其他...

在

Summ3r 0f h4ck结束时

,参与者为我们进行了演讲-他们告诉我们他们是否实现了目标,研究过程中遇到了哪些困难以及实习的结果是什么。 每个成功进入决赛的人都将获得

Summ3r 0f h4ck 2018参与证书。 一些实习生更愿意组队合作,我们当然只欢迎这种愿望。

根据良好的传统,我们对成功进入终点的参与者进行了小型调查,现在与您分享他们对数字安全夏季的反馈。

迷你面试的问题如下:- 您为什么决定在Digital Security实习? 是什么吸引了您进入公司?

- 你喜欢实习吗? 特别令人难忘的是什么? 现实如何符合您的期望?

- 告诉我们您的任务。

- 您在实习期间从事的任务看起来有趣吗? 您有想做但失败的事情吗?

- 您准备好回到公司实习还是工作?

以下是一些实习生给出的答案:

Pavel Knyazev,主题“ ARM体系结构的污点分析”:- 在第二年结束后,我意识到我缺乏信息安全技能。 我不仅要听课程,还想动手工作。 我遇到的第一件事是Habré上Digital Security撰写的有关Summer of H3ck的文章。 经验几乎为零,我决定去。

- 我喜欢实习。 宽敞的房间,一张大桌子和沉默-我在实习生的房间里得到了一个工作场所。 附近有几个实习生,一个工作狂。 导师会不时来找我们讨论计划,采取进一步行动。 他们随时准备解释一些事情,以建立必要的联系。 我特别记得与他们进行交流的便捷性-仅是安东,萨沙,迪马。 您可能会忘记一会儿,一个大老板正坐在您面前,只是说话。

- 在我看来,我有一个非常奇特的话题:“ ARM体系结构的污点分析”。 考虑到污点分析和ARM体系结构都不是一无所知,我对此主题感到“非常高兴”。 首先,有必要了解ARM和x86之间的区别(我只是很熟悉),研究此体系结构的汇编程序以及寻址模式。 然后,有必要处理现有的手段,而……不是。 相反,它们是一种不适合信息安全任务的工具,第二种没有足够的灵活性和功能,第三种DrTaint库直到最近才开始存在。 我的任务是最终确定该库。 一个令人惊喜的惊喜在这里等着我:DrTaint库基于DynamoRIO,我对此有些了解。 尽管DrTaint很小,但花了近两周的时间才研究源代码并了解其操作原理。 仅在这两周之后,我才感到自己没有走到低谷。 又过了一周,一切开始好转。 我不再害怕,开始更改源代码。 如果出了什么问题,DynamoRIO会在秋天摔倒时立即向我报告。 实习的结果是,我设法找到并纠正了库中的一些错误,添加了新功能并演示了其性能。 最后,我惊讶地意识到我了解ARM的DBI和汇编器。

- 当我发现污点分析有助于反向器的工作,甚至有助于检测软件漏洞后,DrTaint开发使我真正感兴趣。 我所做的对我来说已经足够了。

- 我收集东西。

运行其中一项测试尤金·卢金(Eugene Lukin),Golang社交机器人主题:

运行其中一项测试尤金·卢金(Eugene Lukin),Golang社交机器人主题:- DSek通常会对待学生,并允许他们从事实际的工作项目。 另外,我很久以前就听说过该公司,而且我知道很酷的人在里面工作。

- 可能比我想的还要好。 我喜欢该部门的每个人都可以就几乎任何话题告诉您,如果有问题,请解决。 可以期待更多的手续,可以这么说

- 我有一个Golang Social Bot主题。 在渗透测试期间使用了该机器人。 主要目标是编写模块,以收集必要的数据,例如密码,配置文件和文件,从原则上讲,您可以与文件系统进行交互。 还必须考虑固定系统和公司网络内部的网络工作。

- 是的,正如我所说,我编写了模块。 尽管已经完成了许多工作,但仍有许多工作要做。

- 是的,很酷的人在这里工作,您可以从中学到很多东西。

部分工作可以在

这里找到。

Dmitry Frolov,主题“ UEFITool新引擎的最终定稿”:- 阅读过往几年实习生的评论后,我意识到与反向相关的有趣项目在这里等着我。 而且我没有输。

- 我真的很喜欢实习,现实超出了我的所有期望。 团队中非常友好的气氛为开展该项目创造了有利条件,而为我确定的任务的解决也带来了乐趣。

- 很长时间以来,我一直对各种低级组件(尤其是BIOS)的反向开发感兴趣,因此我选择了适当的任务。 它包括最终确定UEFITool NE程序,该程序旨在与UEFI BIOS映像一起使用。 NE订阅意味着新引擎:原来的UEFITool曾经被决定重写,因此它的新NE分支诞生了。 但是UEFITool New Engine尚不支持通过后续的重组来修改固件的可能性,因为它在原始分支中,并且我有返回此功能的任务,甚至还具有修改NVRAM节的功能(旧工具不支持此功能) ) 我应付了任务,并执行了另外两个任务(例如,有必要添加解析某些复杂结构的功能)。 我和我的策展人联系了该工具的开发人员,很快便发送了拉取请求。

- 任务非常有趣。 在解决它们的过程中,我在BIOS领域拥有很好的知识库,并且我想继续开发它。

- 我很想回到实习和工作岗位。

修改后的UEFITool New Engine的通用架构

修改后的UEFITool New Engine的通用架构在

此处可以看到接受对主UEFItool存储库的拉取请求的进度。

主题“思科配置分析工具”以下实习生在一个共同主题“ Cisco Config分析工具”的小组中工作。 他们的工作结果可以在

这里找到。

Natalia Khodukina :

- 我很早就听说过该公司是俄罗斯信息安全领域的领先公司之一。

- 我喜欢它,现实完全符合期望。 原来,我们三个人都在研究该主题,因此,除了实践和理论技能外,我还学会了在团队中工作。 在讨论中,产生了新的想法和解决方案,此外,我们彼此帮助发现并纠正了错误和缺点,分享了我们的(小)经验并获得了新的经验。 与员工进行交流也很高兴,他们都试图以最易理解的方式传达信息,准备回答所有问题并解释仍然难以理解的内容。

- 我们面临着开发实用程序的任务,该实用程序可以分析网络设备的配置文件是否存在弱点和不安全的设置。 为此,必须熟悉网络设备,了解各种设置,尝试配置交换机并检查其可操作性和抵抗攻击的能力。

- 这些任务真的很有趣,因为 在实习之前,我学习了网络技术。 原来计划的一切都已完成。 但是,在研发过程中,出现了许多新的想法,我希望我们会意识到。

- 当然可以

米哈伊尔·德里亚古诺夫(Mikhail Dryagunov):- 知名安防公司。 其中,它在各种研究和出版物中脱颖而出。

- 是的,一切都超级好! 有趣的报告和项目主题。 最值得纪念的-团队发展以及与之相关的一切。

- 我有一个小组项目。 首先,我们确定了基本功能,然后划分了主题(在编写所有内容的检查之前,有必要先了解其功能和工作方式),然后制作一种Wiki,以了解交换机中可能存在的薄弱环节和安全功能。 当一切准备就绪后,我们开始编写程序本身。 在实习即将结束时,我们编写了最初计划的功能,但是出现了更多的想法和所需的功能。 我们计划完成它们并在ZN上进行演示。

- 起初,我想处理使用PayPass / PayWave的主题,但是已经采用了。 关于动态路由协议的研究主题也很有趣,但是在我看来,它太开放了。

- 当然可以!

Ekaterina Fedoshchenko,主题“沿动态路径还原数据结构”:- DSec的声誉几乎是传奇。 听说过公司的研究活动,触摸这一切真是太有趣了。 在我看来,这是一次很好的机会来了解实际信息安全中的工作方式,所需的技能。

- 说您喜欢它就是什么也没说。 我记得很多事情:精彩的演讲,非常感谢那些准备演讲的人; 并与导师和研究员就实习进行交流-那里有什么样的热情,有目标的人,您可以从他们那里学到多少东西。 现实和期望-既不理想也不悲观-恰好吻合,这只是最酷的体验。 当所获得的知识不仅作为实习的一部分有用时,我还设法体验了一种难以置信的感觉。

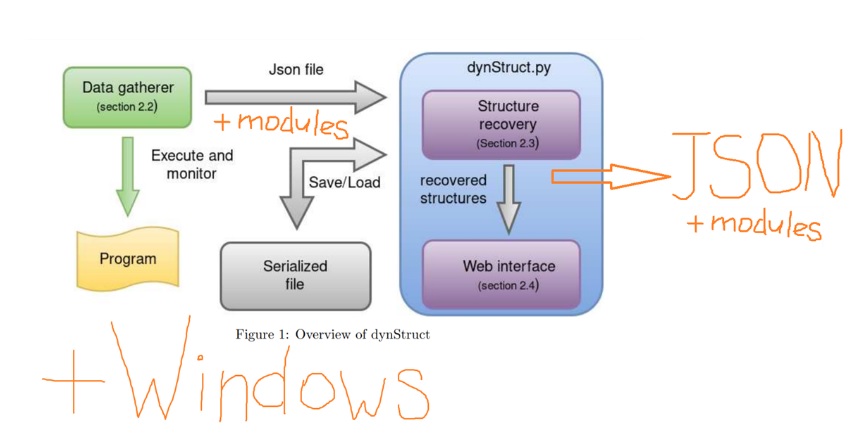

- 我实习的主题是沿动态轨迹恢复数据结构。 在公共领域有大量的学术工作,但是解决这个问题的工具却可以指望。 在工作过程中,事实证明要考虑两个这样的工具-Recoverer和dynStruct ; 事实证明,只有一个人在管理(dynStruct),但这需要改进。 还需要将结果与我的导师编写的HexRaysPyTools的静态函数(这是IDA Pro的一个很酷的插件)相结合。 尽管取得了一些成功,但仍然存在许多未解决的问题。 另外,根据Dmitry的建议,开始了一个测试应用程序的工作,该应用程序应涵盖使用结构和类的尽可能多的方式,以检查现有工具的有效性,因为这也是一项非常紧急的任务。

- 一切都很有趣。 我想要,但不能将更多的时间花在实习上:尽管有时力量和心理纪律不足,但很有可能与工作结合。 然而,这是一个了解自己并了解该做什么的极好的理由。

- 非常高兴。 非常感谢组织者和实习生!

dynStruct的新模块Vitaliy S.,主题“在管理程序(proxmox / kimchi / oVirt)的Web界面中查找错误”:

dynStruct的新模块Vitaliy S.,主题“在管理程序(proxmox / kimchi / oVirt)的Web界面中查找错误”:- 这是该市唯一举办此类活动的公司。 可能还有其他公司,但我不知道。 我认为有些大学可以以某种方式直接与信息安全公司互动,而无需像Digital Security那样提供实习机会。 我知道这种做法。 我相信其他公司也应该向数字安全学习。 如果不在组织中,那么至少在思想和可访问性方面。 该公司专业从事实用的信息安全。

- 我喜欢实习。 她不禁喜欢。 我记得我曾经与大学毕业的同学们交谈过的事实。 关于我与一位知名的教学人员熟悉的专业:)。 实验室很棒。 我没想到会有那么多虚拟机。 期望/现实。 我意识到我的技能还有很多不足之处。 我意识到应该朝哪个方向拉。 阅读什么,在哪里看。

- 我的任务是发现控制系统(网络)虚拟化(开放源代码)中的弱点和漏洞,在这种情况下,这些项目是开发人员监视其开发安全性的项目,但并非在所有地方。 事实证明,这个话题非常多,而且工作继续超出了实习的范围。

- 大多数任务都很有趣。 我不会称他们为轻。 选择主题时,很难急于求成。 很高兴在主题标题中看到熟悉的单词。 有一些生活技巧。 不要选多个主题。 除非主题与您的主要作品不一致,否则您很难将主题本身和作品结合在一起。 以一个主题为例,其中包括您可能遇到或当前正在研究的领域。 有很多个人指导,但是它们很小。 基本上,您在实际工作中会遇到什么,并且有想法,但是没有时间检查。

- 准备返回实习。 工作-可能会在将来。

研究中受影响的管理程序:

Nikita Knizhov,主题是“反馈驱动的模糊开源项目”:- 因为除了数字安全之外,我只认识几家与研究部门同样有趣的公司。

- 我真的很喜欢 与那些在该领域工作的专业人士交谈特别有趣,一些有益的演讲和生活中的例子非常有用。

- 我的任务是研究模糊器(在afl中为叉子和相关的东西),了解其工作原理,结构,并在测试应用程序上进行比较,其中模糊器发现了多少个漏洞。

- 一个非常有趣的任务,该领域与科学和工业相关。 我不知道模糊测试如此狡猾且难以安排。 在实习期间,我什至在ffmpeg中模糊了dos漏洞。

- 我当然准备好了!

开源功能模糊摘要Stepan Besklubov,主题“基于ARM处理器的硬件功能进行跟踪”:

开源功能模糊摘要Stepan Besklubov,主题“基于ARM处理器的硬件功能进行跟踪”:- 我已经很长时间了解DSec,主要是从信息安全领域的朋友和熟人那里了解到的,对于公司积极参与俄罗斯和国际信息安全的生活,我也很感兴趣。

- 我当然喜欢实习。 , . .

- « ARM ». ARM CoreSight, IDA Pro. ARM TrustZone, , .

- . ARM-. , .

- .

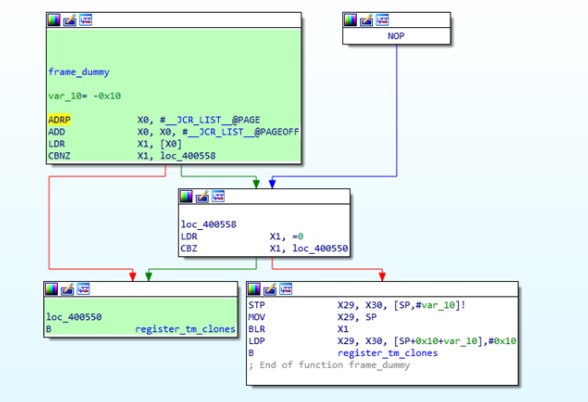

用于IDA Pro的插件,用于解析捕获的跟踪信息可以在此处查看插件的代码及其使用方法(包括用于配置CoreSight的手册)。Vladislav Lunin,主题“基于字符串信息的逆向工程”:

用于IDA Pro的插件,用于解析捕获的跟踪信息可以在此处查看插件的代码及其使用方法(包括用于配置CoreSight的手册)。Vladislav Lunin,主题“基于字符串信息的逆向工程”:- 我在habr上看到有关去年实习结果的帖子,阅读了实习生的项目以及他们的评论,并决定尝试一下。

- 我非常喜欢实习,事实证明这是可以预见的:您在Google上搜索所有您不知道的东西,如果找不到合适的人,请找导师,他随时准备为您提供帮助。

- « ». IDA PRO. , , , , () . , () , , , , . .

- 是的 我想向插件添加基于字符串信息恢复功能名称的功能,但是没有时间,我想我会在空闲时间完成它。

- 当然可以!

IDA PRO插件结论基于前几年的成果,我们将继续改进实习计划,以使其既方便又有益于自己和参与者。我们的团队很高兴与他们合作,我们真的希望这是相互的:)明年夏天见!

IDA PRO插件结论基于前几年的成果,我们将继续改进实习计划,以使其既方便又有益于自己和参与者。我们的团队很高兴与他们合作,我们真的希望这是相互的:)明年夏天见!