哈Ha!

总结MBLT DEV 2018的任务:我们分析任务并赠送礼物-会议门票,所有JetBrains产品的订阅以及最成功的Skyeng证书。

我们知道您必须砸头。 你的折磨的作者是该死的 。 我们告诉他想出了什么,以及您应该如何解决任务。

任务入口

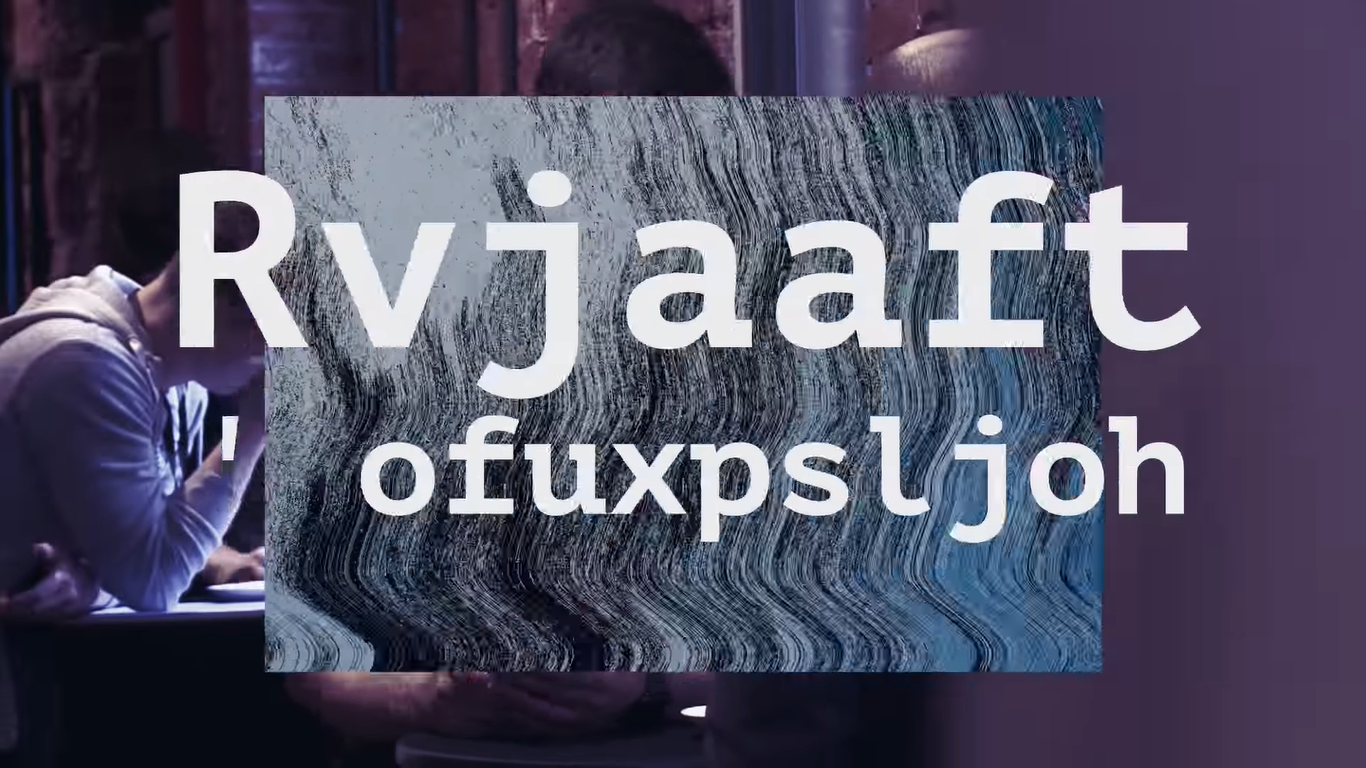

按照传统,他们把他藏在录像带中 。 即使以通常的观看速度,您也可以看到密码,并在其中一个场景中随音乐一起及时跳过视频:

尽管有些人急于写另一个场景的装饰性信件:

我们重写代码并得到:aHR0 cHM6 Ly9t Ymx0 ZGV2 LnJ1 L3J1 L3F1 aXo =

看到最后的=符号,我们立即意识到这是一个base64编码的字符串。 三思而后行

echo 'aHR0 cHM6 Ly9t Ymx0 ZGV2 LnJ1 L3J1 L3F1 aXo=' | base64

(或google base64在线解码)并获得输入任务的链接: https : //mbltdev.ru/en/quiz

原则上,URL保持与上次相同,因为程序员很懒并且没有更改它。 有传言说有些人从记忆中“猜测”了联系,或者表现出了自己的技巧心理。

任务1

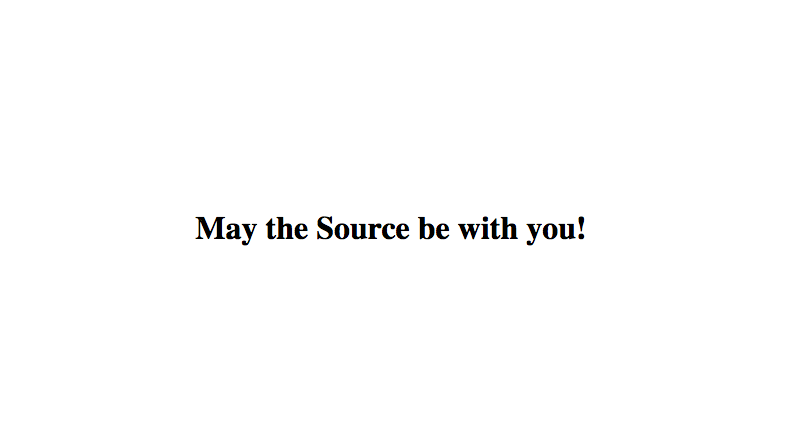

必须点击链接,并在工具提示中写下我们留下的团队的名称。 过渡后,我们展示了一张图片:

这里的一切都非常简单:Source =源代码。 我们看一下其中的内容:

在这里,我们并没有使人混淆任何代码或类似的东西,而是在最明显的地方,以最明显的方式(用牛的话)发出了提示。 事实证明,我们吸引注意力的尝试反而使某些人分心。 为了回答这个问题,许多人引入了cowsay命令,该命令生成类似的ASCII图形。 但是,有必要准确地看一下文本:它的名字。 挖吗?! 命令名称直接在提示符本身中: dig 。 实际上,我们询问了团队的名称(因为命令本身可以使用一组不同的参数以相同的成功执行,并且程序员很懒,答案验证系统很愚蠢),所以这是第一个问题的答案。

任务2

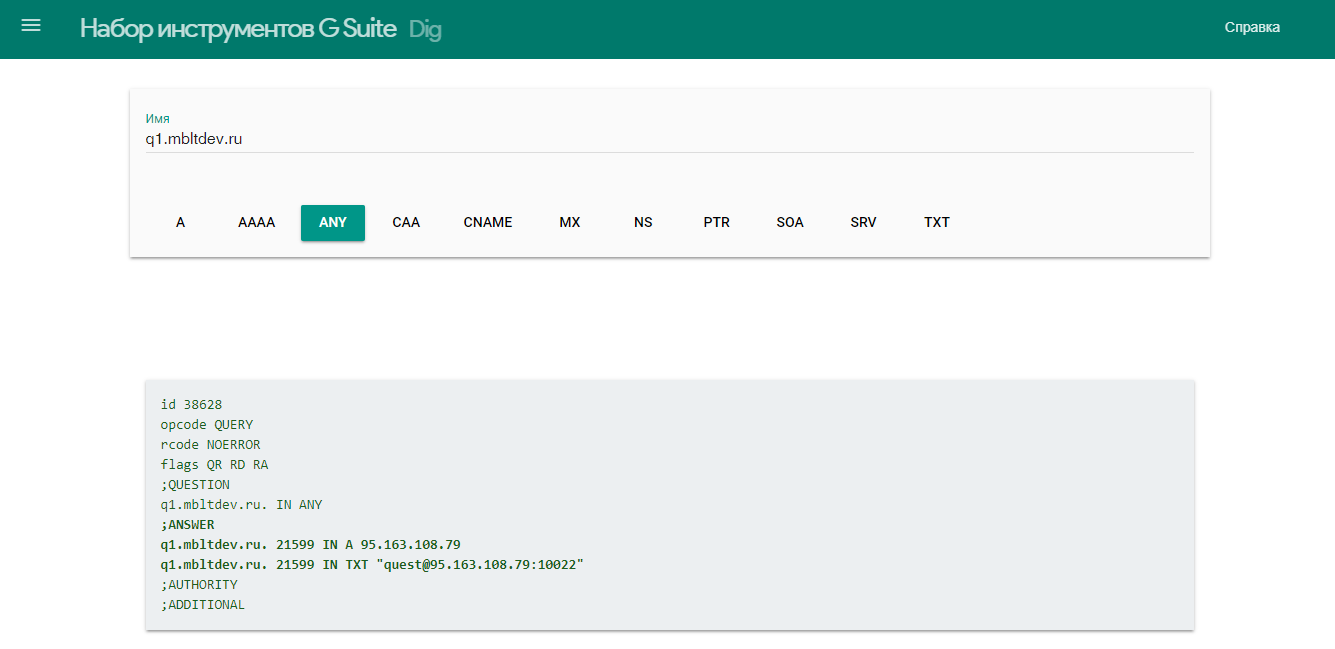

执行“ dig”命令后,有必要查看提示,您可以使用该提示进行下一步。 我们要求写下它的意思。

返回上一个任务的提示,除了单词dig之外,单词名称也在附近,带有域名的含义。 邻近的常规名称和挖掘将导致下一步:需要选择(或检查,如果您愿意)域名记录中包含提示的页面所在的名称。 当然,默认情况下,dig会询问A记录,该记录除了具有IP地址的主记录外什么都没有。 我不得不猜测您需要请求TXT记录:

> dig +nocmd +noall +answer q1.mbltdev.ru txt q1.mbltdev.ru. 10108 IN TXT "quest@95.163.108.79:10022"

或谷歌在线挖掘并使用简单的网络表情,而无需阅读挖掘力:

此文本输入的直接含义既是对任务的答复,又是下一步操作的提示-通过SSH登录到端口10022下用户quest下的主机95.163.108.79 quest@95.163.108.79 -p 10022。

任务3

我们对Android和iOS的共同之处进行了重新思考。 他们要求计算密码并输入。

许多人写道,这太复杂了。 但这是对任何人都无法通过的追求的重击! 但总的来说,所有内容都在文本中,甚至包括“父母”一词。

android和apple的交集-> OS

他们的操作系统的祖先→Unix

小写(Unix)→Unix

sha1(unix)→ d13bbbd92b83ddaad994a12bd9d20dfba5fff139

> echo -n "unix" | shasum d13bbbd92b83ddaad994a12bd9d20dfba5fff139 -

和往常一样,您可以在线搜索Google sha1并计算金额,而无需离开收银员。

任务4

完成此任务所需的所有内容都位于主目录中。 在任务3中输入密码并输入其值后,我们要求接收以下提示。

在这一阶段,许多人想放弃并向我们写愤怒的评论,但实际上这很简单。

主目录仅包含4个文件,其中两个不可用.profile和.bashrc几乎完全是新用户的默认配置。 有两个带有“空”名称的文件。 顺便说一句,甚至SSH MOTD都用他的短语/\s/暗示了这一点。 这不是奇怪的表情,而是空白的正则表达式。 在第一个文件的名称中,是一个普通的空格字符(U + 0020:SPACE)。 第二个是与中文写作不同寻常的差距(U + 3000 IDEOGRAPHIC SPACE)。

Mac OS上的ITerm2用户还有一个额外的困难:该模拟器不想复制不寻常的空间。 一个普通的终端很容易复制一个字符,您可以用一个简单的⌘C-⌘V在其上执行命令。 但是对于弯曲的仿真器以及变态的用户,还有其他方法,例如,使ls -li找出文件的ls -li节点号,然后使用find命令执行命令:

find . -inum 660402 | xargs cat

顺便说一句,此命令只是向终端吐出许多空行。 在这里,有知识的人们可能会立即猜测这是一个使用Whitespace语言的程序列表,在线google whitespace解释器,并得到以下提示。 不了解的人可能只是猜测您需要以某种方式组合他们可以使用的两个文件。 另一个提示是这些文件之一具有执行标志(+ x)和大麦米。 一种或另一种方式,该程序的执行给出了答案: http : //q1.mbltdev.ru/q.webp

任务5

在第四项任务中,我们隐藏了链接http://q1.mbltdev.ru/q.webp 。 第五,有必要跟进并回答问题。

最终任务很容易化解情况。 在此URL上,保存了具有webp权限的tiff图像。 一些聪明的图形查看者毫无疑问地打开了它。 有些没有打开。 但是问一个知道的人就足够了:

> file q.webp q.webp: TIFF image data > mv q.{webp,tiff}

图片本身有一个简单的问题:

答案: 0。MBLT DEV总是在莫斯科举行。 今年我们在9月28日见面。

他们说,顺便说一句,有些人找到了解决方法。 如果您在第4个任务中在服务器周围翻腾,则有可能这样做,因为第一个任务的页面,最后一个任务的图片以及任务3和4都托管在同一台计算机上(请不要忘记开发人员的懒惰)。 简而言之:

quest@questmblt2018:~$ grep root /etc/nginx/sites-enabled/quest root /var/www/html; quest@questmblt2018:~$ ls /var/www/html/ index.html index.nginx-debian.html q.webp

验尸

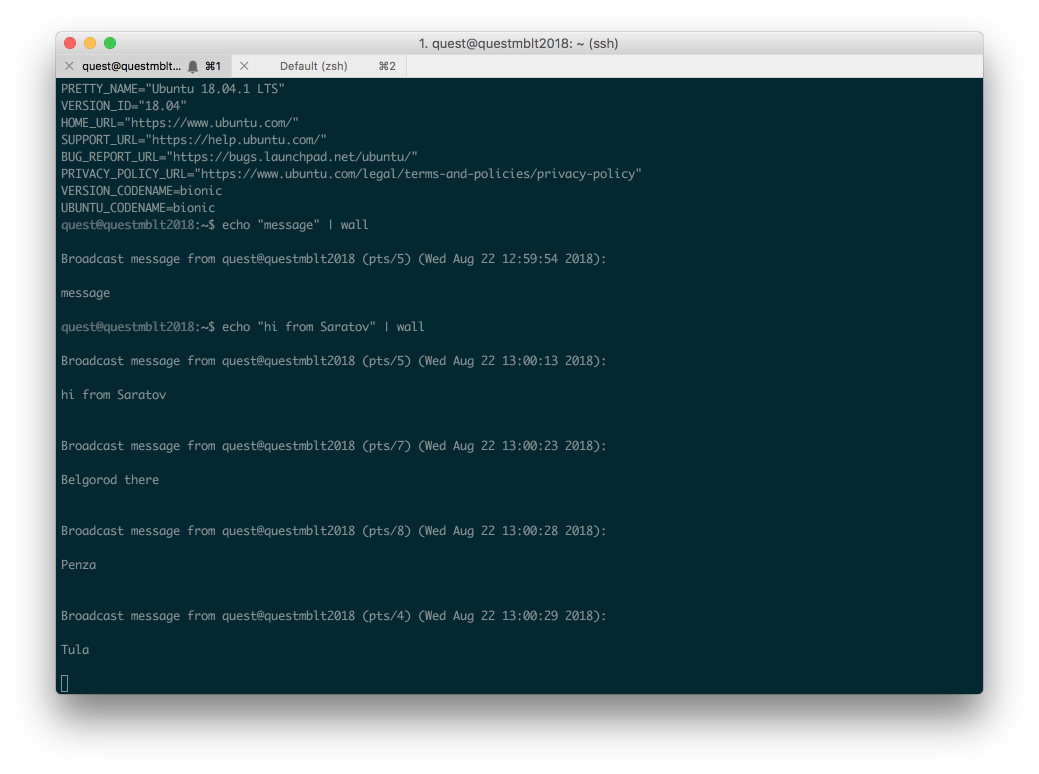

顺便说一下,关于开发人员的懒惰:尽管我们知道,如果没有kulhacker的帮助,这是不可能的,但我们还是懒得为所有可能出现的问题辩护。 例如,人们开始与广播消息聊天,阻止其他人完成任务。

有一个工匠用尽了磁盘空间,将15 GB的数据上传到服务器。 当然,有一些脚本小子发了叉炸弹,破坏了其他用户的登录。 好吧,有一些“垃圾邮件”机器人试图知道正确的答案,为自己在最终彩票中赢得更多机会。

对于那些被不道德的参与者阻止的人,我们深表歉意。

礼物和优胜者

3070人尝试完成任务。 我们得到666个答案,清理了作弊者,结果有297人成功完成了任务。 其中,我们扮演了主要的礼物。

为每个参与者分配了一个序列号,并使用一个随机数生成器赢取了奖品。 我们录制了精选获奖者的视频。 出于隐私原因,电子邮件被隐藏。

弗拉迪斯拉夫·科兹洛夫,德米特里和伊戈尔都收到了门票。

订阅者包括Pavel Parfyonov,Vadim Skripnik和Andrey。

Skyeng在线学校的4个免费英语课程

Sergey和Valentine收到了证书。

Skyeng在线学校的2个免费英语课程

Alexey和Eugene收到了证书。

我们还向任务中的其他参与者发送了小礼物。 检查您的邮件!

在MBLT DEV 2018见面

会议将于9月28日在莫斯科举行。 与会者将发现来自Netflix,Uber,Revolut,Badoo和其他公司,网络和粉丝的开发人员的有用演讲。 我们还准备了一些其他更酷的任务。 门票可在MBLT DEV网站上获得 。