2018年8月27日,昵称为SandboxEscaper的信息安全专家在Twitter上发布了有关零日漏洞的信息。 该漏洞影响Microsoft Windows版本从7到10,更确切地说,会影响Windows Task Scheduler中的“高级本地过程调用(ALPC)”界面。 它提供了本地特权升级,这使攻击者可以将恶意代码的权限从用户级别提高到SYSTEM。 我们不是在以协调的方式披露该漏洞-很快删除了SandboxEscaper帐户,没有关闭的补丁程序。

该推文中的链接通向带有概念证明漏洞利用代码

的GitHub存储库 -不仅是编译版本,还包括源代码。 因此,任何人都可以修改和重新编译漏洞利用程序,以进行改进,避免检测或将其纳入自己的代码中。

总的来说,不足为奇的是,仅仅两天后,该漏洞就在PowerPool网络组织的竞选活动中泛滥成灾。 根据ESET遥测,攻击者的目标国家是俄罗斯,乌克兰,波兰,德国,英国,美国,印度,菲律宾,智利。 伤亡人数相对较少,这可能表明目标明确。

PowerPool工具包

ESET相对较新地记录了一个新的小组,但是,PowerPool黑客可以使用的工具相当广泛。 接下来,我们简要地考虑其中的一些。

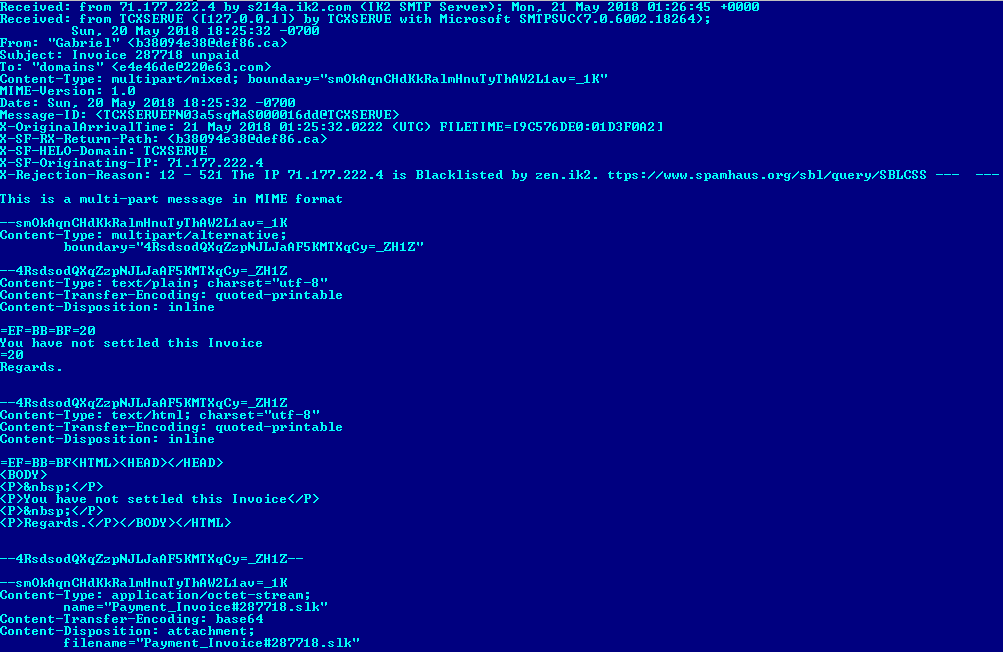

ALPC中的本地特权升级漏洞

PowerPool开发人员没有使用SandboxEscaper发布的二进制文件-他们稍微修改了源代码并重新编译了它。

安全研究人员和

CERT团队也注意到

了这一漏洞。

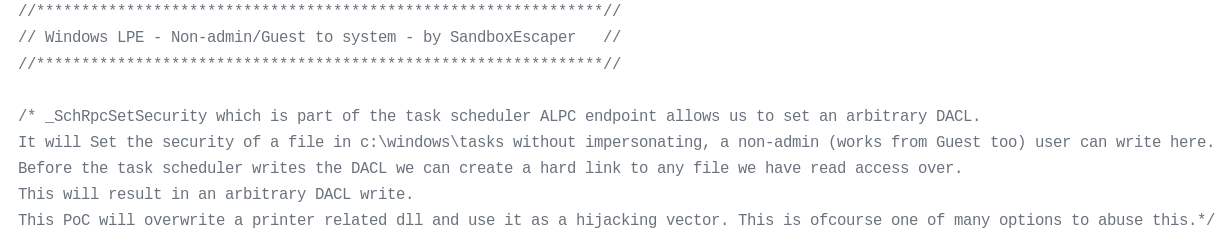

图1.版权利用描述

图1.版权利用描述违规发生在

SchRpcSetSecurity API

SchRpcSetSecurity ,该函数无法正确验证用户权限。 因此,用户可以将任何文件写入

C:\Windows\Task ,而不考虑实际的权限-如果有读取权限,则可以替换写保护文件的内容。

任何用户都可以将文件写入

C:\Windows\Task ,因此您可以在此文件夹中创建一个文件,该文件是指向任何

目标文件的硬链接。 然后,通过调用

SchRpcSetSecurity函数,可以访问对该目标文件的写访问。 为了提供本地特权提升,攻击者需要选择将被覆盖的目标文件-重要的是,该文件必须以管理员权限自动执行。 或者,它可以是系统文件或用于更新以前安装的软件的实用程序,该文件可以定期运行。 最后一步是用恶意代码替换目标文件的内容。 因此,在下一次自动执行中,无论原始权限如何,恶意软件都将具有管理员权限。

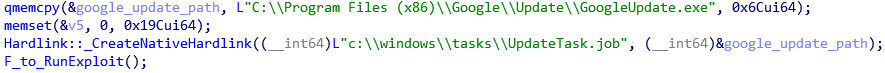

PowerPool开发人员决定更改文件

C:\Program Files (x86)\Google\Update\GoogleUpdate.exe 。 这是Google应用程序的合法更新程序,它通过Microsoft Windows任务定期以管理员权限运行。

图2.创建到Google Updater的硬链接

图2.创建到Google Updater的硬链接 图3.使用SchRpcCreateFolder更改Google Updater可执行文件的权限

图3.使用SchRpcCreateFolder更改Google Updater可执行文件的权限上图中的操作序列使PowerPool操作员可以获得

GoogleUpdate.exe可执行文件的写入权限。 然后,他们将其覆盖,用第二阶段恶意软件的副本(我们将在下面描述)替换它们,以在下次调用更新程序时获得管理员权限。

初步妥协

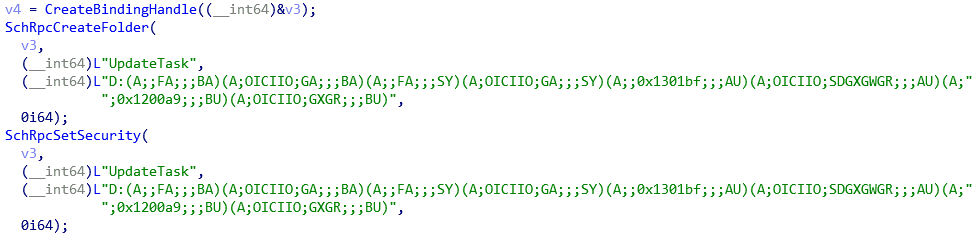

PowerPool团队使用不同的方法来首先折衷受害者。 其中之一是附件中包含第一阶段恶意软件的垃圾邮件。 得出结论还为时过早,但是到目前为止,我们在遥测数据中只观察到很少的样本,因此我们假设收件人是经过精心选择的,我们并不是在讨论群发邮件。

另一方面,我们知道PowerPool在过去已经实施了垃圾邮件的发送。 根据2018年5月发布

的SANS博客文章 ,他们使用了带有Symbolic Link文件(.slk)的方案来传播恶意软件。 Microsoft Excel可以加载这些文件,这些文件将更新单元并导致Excel执行PowerShell代码。 这些.slk文件似乎也以垃圾邮件的形式分发。 根据SANS帖子中提到的第一个文件(SHA-1:b2dc703d3af1d015f4d53b6dbbeb624f5ade5553),可以在VirusTotal上找到相应的垃圾邮件样本(SHA-1:e0882e234cba94b5cf3df2c05949e2e228beddb)

图4. PowerPool垃圾邮件

图4. PowerPool垃圾邮件Windows后门

PowerPool组通常使用两个后门:第一阶段的后门是在最初的妥协之后使用的,第二阶段的后门仅在感兴趣的机器上实现。

第一阶段后门

这是用于情报的基本恶意软件。 由两个Windows可执行文件组成。

其中第一个是主后门,它通过服务提供持久性。 它还会创建一个名为

MyDemonMutex%d的互斥

MyDemonMutex%d ,其中

%d的范围是0到10。后门收集代理信息,C&C服务器地址被硬编码在二进制文件中。 恶意软件可以在系统中执行命令并执行基本情报,从而将数据传输到C&C服务器。

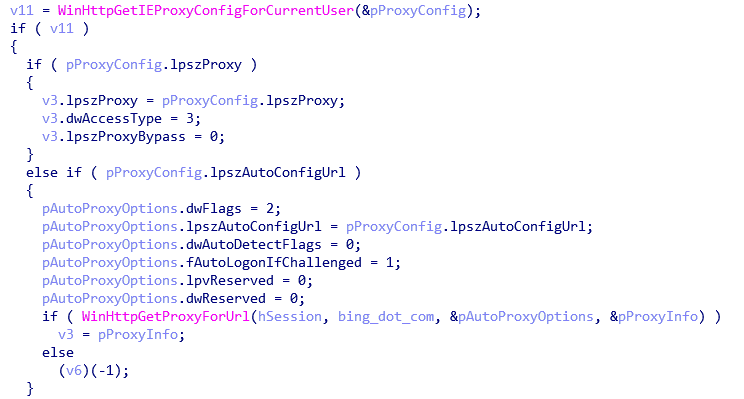

图5.收集代理信息

图5.收集代理信息第二个可执行文件具有一个目的。 他获取屏幕截图,并将其写入文件

MyScreen.jpg ,然后可以由主后门将其过滤掉。

第二阶段后门

在第一阶段加载Malvar,大概是如果操作员觉得这台机器很有趣的话。 但是,该程序不像现代ART后门程序。

C&C服务器地址以二进制格式硬编码,没有更新此重要配置项的机制。 后门从

http://[C&C domain]/cmdpool搜索命令,并从

http://[C&C domain]/cmdpool下载其他文件。 附加文件主要是用于水平移动的工具,如下所述。

支持的命令:

-执行命令

-完成流程

-发送文件

-下载文件

-查看文件夹内容

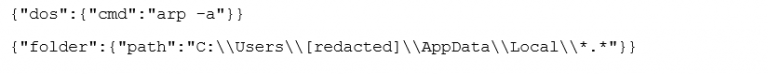

命令以JSON格式发送。 以下示例是执行命令和列出文件夹的请求:

图6.后门命令示例

图6.后门命令示例水平移动工具

通过使用第二阶段后门提供对系统的持续访问,PowerPool操作员可以使用几种主要用PowerShell编写的开源工具在网络上进行水平移动。

-PowerDump :可以从安全帐户管理器检索用户名和哈希值的Metasploit模块。

-PowerSploit :PowerShell模块的集合,即Metasploit。

-SMBExec :用于使用SMB协议执行哈希传递攻击的PowerShell工具。

-

夸克PwDump :可以提取凭据的Windows可执行文件。

-FireMaster :Windows可执行文件,可以从Outlook,Web浏览器等提取已保存的密码。

结论

发布更新之前的漏洞披露使用户面临风险。 在这种情况下,甚至Windows的最新版本也可能受到威胁。

CERT-CC提供了解决该问题

的方法,但是,Microsoft尚未正式同意。

PowerPool攻击针对的用户数量有限。 但是,该事件表明攻击者始终处于最新状态,并迅速实施新的攻击。

ESET专家将继续监视新漏洞的利用。 妥协指标也可以

在GitHub上获得 。

折衷指标

散列

第一阶段后门(Win32 / Agent.SZS)038f75dcf1e5277565c68d57fa1f4f7b3005f3f3

第一阶段后门(Win32 / Agent.TCH)247b542af23ad9c63697428c7b77348681aadc9a

第二阶段后门(Win32 / Agent.TIA)0423672fe9201c325e33f296595fb70dcd81bcd9

第二阶段后门(Win32 / Agent.TIA)b4ec4837d07ff64e34947296e73732171d1c1586

LPPC漏洞利用ALPC(Win64 / Exploit.Agent.H)9dc173d4d4f74765b5fc1e1c9a2d188d5387beea

ESET检测

-Win32 / Agent.SZS

-Win32 / Agent.TCH

-Win32 / Agent.TEL

-Win32 / Agent.THT

-Win32 / Agent.TDK

-Win32 / Agent.TIA

-Win32 / Agent.TID

C&C服务器

-新闻租借[。]网

-rosbusiness [。] Eu

-afishaonline [。] Eu

-体育收藏家[。] Com

-27.102.106 [。] 149