来自

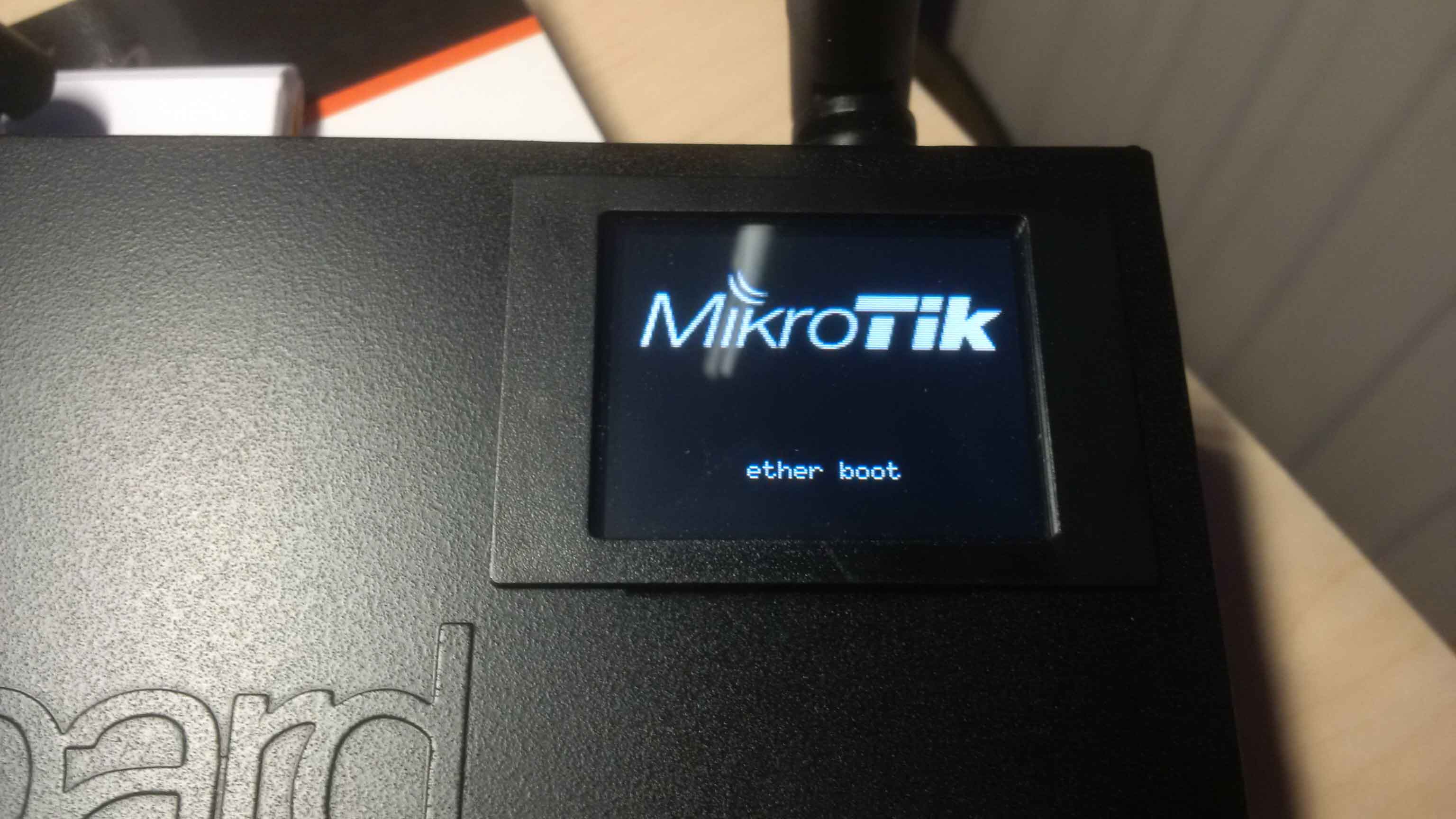

中国的Netlab 360的研究人员宣布发现了由拉脱维亚公司MikroTik制造的数千个感染了恶意软件的路由器。 攻击者使用的漏洞是在四月份发现的,该公司本身

已经发布了一个补丁来解决该问题。

但是成千上万的路由器仍然处于脆弱状态,并且由于没有人更新其固件,现在-许多公司和普通私人用户根本不关注这一方面。 至于路由器的总数,大约有7.5千台设备受到了威胁(专家发现了这一点)。 总体而言,该网络仍有大约370,000路由器,其软件中的漏洞尚未修复。

攻击者从受感染的设备收集用户数据,将接收到的信息重定向到其服务器。 顺便说一下,大约23.9万路由器变成了SOCKS 4代理,可以轻松访问。

至于MikroTik,它为其提供无线设备和软件,为企业和个人提供系统。 拉脱维亚公司的设备被大型网络服务提供商积极使用。 该制造商的大多数设备实际位于巴西和俄罗斯。 其中很多在美国。

顺便说一下,中国人不是第一个注意到Mirotik路由器问题的人-早些时候,Trustwave公司的代表提请注意这些设备上的恶意软件攻击。 Vault7泄漏后,网络设备软件中的漏洞变得众所周知。 最初,攻击者将Coinhive JavaScrip注入到缝在路由器中的错误页面上,然后将所有Web请求重定向到该页面。 但是,第一个用于路由器的恶意软件的开发人员犯了一个错误,并阻止了对已经使用被黑客入侵的设备执行的请求的外部页面的访问。

Netlab 360团队

发现的第二次攻击使用非标准TCP端口(4153)的SOCKS4协议,将被黑客入侵的网络设备转变为恶意代理网络。 在这种情况下,仅对IP地址范围非常有限(95.154.216.128/25)的设备开放访问。 几乎所有流量都定向到95.154.216.167,该地址与位于英国的托管服务相关。

尚不清楚为什么使用裂化的旋转异构体。 也许是为了搜索其他易受攻击的设备。

至于MikroTik的新问题,在这种情况下,将使用基于TZSP协议的嗅探器。 它能够使用Wireshark或其类似物将数据包发送到远程系统。 上面提到的7,500台受损的路由器重定向了网络流量,主要是FTP和电子邮件。 还注意到与网络设备的远程控制有关的少量数据,但是对于IP的选择范围很窄。 大多数数据包都从伯利兹路由到IP提供商。

这不是这种类型的唯一攻击。 上个月,关于一群利用另一家制造商Dlink的路由器中的漏洞的网络犯罪分子的消息

广为人知 。 在这种情况下,网络罪犯可以远程更改路由器的DNS服务的设置,以将设备用户重定向到黑客自己创建的资源。

漏洞受诸如DLink DSL-2740R,DSL-2640B,DSL-2780B,DSL-2730B和DSL-526B之类的路由器模型影响。 上面已经提到,除了非常重要的组织(而且并非总是如此)之外,很少有人监视路由器的软件更新,因此受感染的路由器可以在很长一段时间内工作而不会发现问题。 8月对Dlink的攻击针对的是巴西两家最大的银行-巴西银行和Unibanco的客户。

攻击者伪造银行站点并将用户重定向到副本。 结果,毫无戒心的受害者输入了访问数据,并将此信息传输给网络犯罪分子。