我向大家致意,并感谢您在我的演讲中总结了今年的DEFCON会议。 我真的很感激,不要让你失望。 我叫Matt Weir,我是佛罗里达州立大学的研究生。 在我们开始直接讨论破解密码之前,我想说的是,我与一个非常好的团队合作,并立即为其命名。 这是我的领导人,教授Sidir Eggrvol博士,他在我的演讲中发挥了作用,并介绍了Breno de Medeiros教授。 我还要感谢美国国家司法研究所和白领国家刑事研究中心为我的研究提供资金。

我真的很感激,因为这种帮助使我的研究更具合法性。 因为当我去科学理事会批准我的研究主题时,我开始谈话是因为它专门用于破解密码。 这些话引起了愤慨的反应,因此,我不得不解释什么是必要的,例如,抓捕和起诉儿童mole亵者和其他这类罪犯。

因此,我研究的主要目的是帮助法学。

执法机构在加密方面足够强大,因此我不会为此提供帮助,因此我根本没有足够的头脑。 我决定研究与攻击用户有关的问题,因为它比破解复杂密码要容易得多。 我想开发一个更好的模型来说明人们如何在现实生活中创建自己的密码,然后将其用于创建耐攻击密码的策略中。

我们需要做的第一件事是了解人们如何创建密码。 我们花了一些时间浏览互联网并找到开放的密码列表。 它们出现在这里的原因有多种,例如,一些黑客入侵了该网站,并列出了用户密码列表,以告诉所有人:“看看我有多酷!” 我们收集了这些密码并进行了分析。

互联网上有许多饼干论坛,公告板等,我们还收集了一些“密码”。 现在您几乎看不到简单的文本密码,但这是一件很了不起的事情,因为我们要做的就是找到它们并阅读它们。 但是,大多数密码都是散列的,因此要了解人们如何创建它们,我们首先需要破解它们。

这实际上对我们有利,因为它使我们专注于实际目标。 我的意思是,我们喝酒时不能坐下来写研究论文。 我们确实应该继续尝试尝试应用密码列表中的内容并检查其工作方式。 我真的对如何创建有效的防范黑客攻击并使密码更好的方法感兴趣,它使用更有效的策略根据在破解密码时获得的知识创建密码。

我认为,破解某些东西比修复它要容易得多。 在此演示文稿中,我将尽量避免对我使用的工具和琐事的详细说明。 在接下来的50分钟中,我不会花时间来解析

Ripper程序的每个命令行,该程序用于从哈希中恢复密码,或者一页一页地分析人们使用运动队名称作为密码的频率。 我不想浪费你的时间。

如果您对这些细节感兴趣,可以访问我的密码破解博客

www.reusablesec.blogspot.com或包含我的工具和文档的网站

,这些网站可以从Internet上免费访问,网址为

www.reusablesec.sites.google.com 。 请留下您的评论,不要犹豫,如果您觉得我们在做一些愚蠢的事情。 我非常感谢这些评论,因为这是评估我们工作效率的最佳方法。

您也无需发狂地写任何东西,也不用担心错过屏幕上闪烁的一张幻灯片,因为此演示文稿可以从会议CD上获得,此外,您还可以从Internet下载这些幻灯片。 我还在光盘上录制了其他一些乐器。 我将简要讨论使用的工具:这是我们的字典,它是基于

RainbowCrack Tables在线版本

创建的 ,有几个用于破解密码的脚本,用于分析密码列表的解析脚本以及我们自己编译的多个用户密码列表。

值得注意的是,我们可能是Internet上密码样本的单行ASCII编码的最大集合。 所以你可以说我的父母可以为我感到骄傲。 我注意到人们甚至以这种方式创建密码,因此您可以利用它并破解它们。

您可以说:“哦,天哪,密码太烂了! 用户是白痴,因为他们会创建愚蠢的密码,总的来说,我们都注定要失败!” 是的,我可以花些时间来取笑用户,因为它很有趣,但是完全没有用。 我的意思是说,我们知道火已经很热了,水还是很湿的,多年以来,用户只需选择1-2-3密码即可。 这不是新的。 但是,作为安全社区,我们必须弄清楚该怎么做。

我不会说我很乐观,但是我对密码的未来不是太悲观。 我的意思是,我们“卡在”这些需要填充的小星星上,并且我们将始终使用它们,因为它们确实很棒。

有许多不同的因素使您摆脱任何“水”,仅保留安全性。 破解密码变得困难,因为人们开始使用强加密,强密码散列并且对密码负有更大责任。 我认为这就是为什么对密码破解如此感兴趣。 我希望

Windows 7最终在

XP的心脏中占有一席之地,并且我们开始看到越来越多的案例将

WEP安全算法用于Wi-Fi网络,尽管事实上它仍然非常普及。 我的意思是,我们应该致力于保护密码免遭黑客攻击,而不是破坏现有系统。

这种方法实际上将改善这种情况,因此,我想重点介绍什么是密码破解会话,使用了哪些技术以及需要采取哪些步骤来破解密码列表。

我想关注两个不同的案例研究。 首先,我们创建了一个密码数据库,用于使用

CISSP数据进行黑客入侵-信息安全性的独立认证。 我们到处都收集了很多密码,但是

phpbb.com和

webhostingtalk.com这两个来源是最好的,因为在公共领域中有非常多的密码列表。

因此,首先我们将讨论从

phpbb.com列表中窃取密码,然后再讨论

hack webhostingtalk.com的结果。 因为您知道语言和术语,所以我不会在

CISSP上提供入门课程。 之后,我将休息片刻,您可以提出与使用

TrueCrypt程序进行的研究有关的问题,以及谈论一些密码短语和非标准密码。 因此,让我们谈谈密码破解的基础知识。

有两种不同类型的密码,因此有两种破解密码的方法,它们彼此之间非常不同。 第一个是在线密码。 通过电影,您知道如果不知道密码,则可能根本无法访问该网站。 因此,您正在尝试到达那里,选择了不同的用户名和密码。 最主要的是,站点的创建者试图借助其他功能来保护自己免受黑客攻击,例如,限制输入授权数据的尝试次数。

第二种方法是在下载密码哈希并将其在计算机上破解时脱机破解密码。 这些是计算机取证中的大问题,因此您需要尝试破解密码,然后警察用逮捕令将您踢开,然后将其踢开。 同时,他们将删除安装了

TrueCrypt破解程序的硬盘以及破解的密码。 此外,离线破解密码需要一台功能强大的计算机和大量时间。

实际上,攻击者入侵网站并下载了所有密码和用户名后,它仅受其捕获时间的限制。

问题是,如果黑客可以简单地通过路由器获得对该站点的完全访问权限,为什么他应该破解密码。 答案是,各地的人们都使用相同的密码,因此您可以更轻松地访问电子邮件,银行帐户和

PayPal帐户 。

我们没有那样做。 破解了密码后,我们从未使用过密码进行验证,访问任何网站或某人的帐户。 我之所以这样说,并不是因为我认为听众中有很多联邦特工,而是因为这确实很糟糕。

因此,破解密码时需要采取三个不同的步骤。 我想对它们进行区分,因为稍后会介绍它们。 在这三个阶段中的每个阶段,我都有问题。

第一步是关于离线密码破解。 计算机取证假设您已经有一个密码哈希,在本例中,计算机的整个硬盘上都充满了这些数据。 因此,您必须采取的第一步是尝试猜测用户使用哪种密码。 为此,请尝试首次尝试,假设

password123 。 然后对它进行哈希处理,得到一组字母和数字

52F8A73082B1290 。 在大多数情况下,使用简单快速的

MD5哈希

算法 。 之后,将此设置与您拥有的用户真实密码的哈希值进行比较,例如

82503CA693453D1 。 如果匹配,则破解密码。 但是由于

52F8A73082B1290≠82503CA693453D1 ,因此您可以再试一次并使用

monkey123预感 。 您要一遍又一遍地重复,直到感到无聊和退出为止。

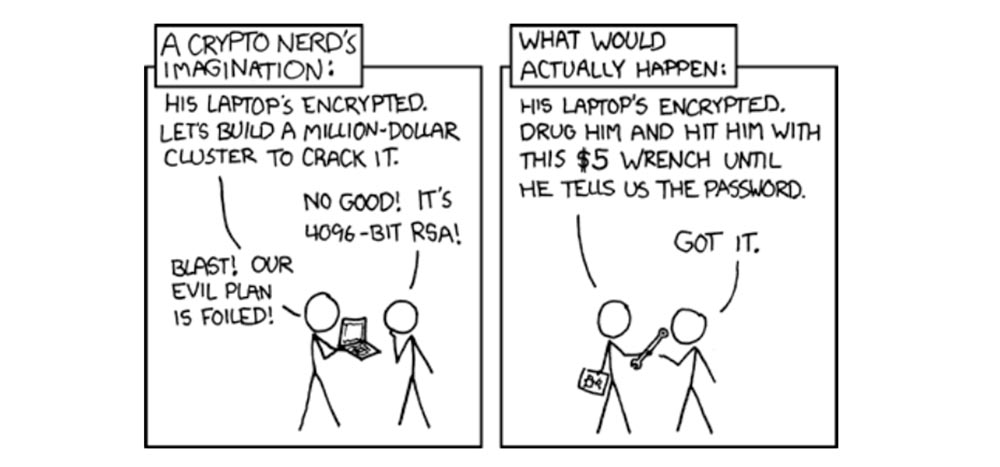

左:加密专家如何想象它。

他的笔记本电脑已加密。 让我们创建一个百万美元的解码器并破解它!”

“它不起作用,它是4096位密码!”

-“该死! 我们的刑事计划失败了!”

正确:通常会发生这种情况。

他的笔记本电脑已加密。 让我们给他喝一杯,用这个五美元的扳手殴打他,直到他告诉我们密码为止!”

“我同意!”

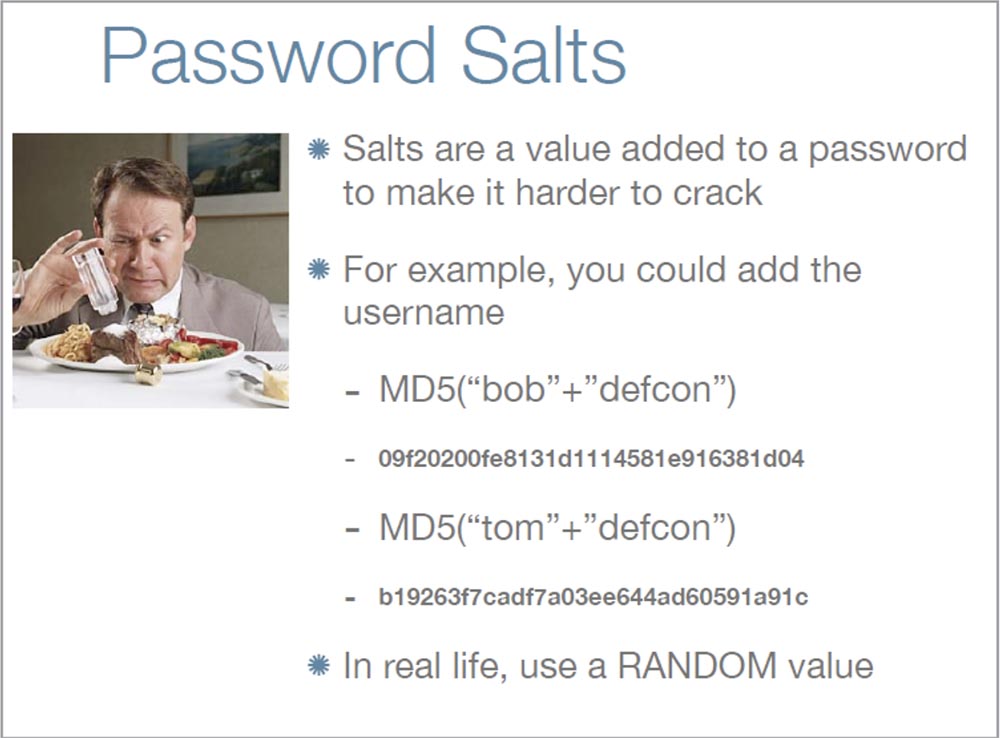

让我们谈谈密码中的“热情”。 此信息被添加到密码中,以使其破解变得复杂。 碰巧两个人决定使用相同的密码。 例如,在这种情况下,您可以将不同的用户名添加到

“ defcon”密码中,在这种情况下,哈希值将彼此非常不同。

这对于存储在网络上的密码尤为重要。 人们通常将自己的用户名添加到

Microsoft密码中作为突出显示,但这实际上不是一个好主意。 因为“热情”还可以防止哈希搜索的攻击。 通常,黑客一次简单地复制所有密码散列,并且如果他需要破解密码,则只需查看被盗的哈希,这种情况很快就会发生。 但是,如果您使用“ zest”,则黑客将无法执行此操作,直到他检查每个特定用户的哈希中是否存在“ zest”。

假设每个

“ microsoft”密码的用户都有一个“ twist”,那么黑客可能不想使用用户名创建整个表。 但是,他知道在他们中间可能有一个非常流行的名字

“管理员” ,人们已经习惯于信任他,因此,在这种情况下,黑客可以取得成功。

因此,在创建“要点”时,您需要考虑以下重要事项:

- 这不是秘密。 如果您将为密码创建“热情”的原则保密是很好的,但是首先您需要确保密码本身的安全性;

- 用户不需要知道这一点。 我并不是说用户不应该知道密码存储在服务器上,我的意思是“亮点”对于每个用户来说都是唯一的;

- 如果攻击者仅针对一个用户而不是一堆密码,则“突出显示”将提供保护。 在这种情况下,它可以防止哈希搜索攻击。

但是,此方法不能保护用户免受其他类型的攻击,您仍然必须考虑如何对犯罪分子相对“昂贵”地破解密码哈希。

现在让我们直接谈谈密码破解问题。

通常会询问我在破坏密码时使用什么设备。 我有一台配备2.4 GHz双核处理器,3 GB RAM和

NVidia GeForce 8800GTS显卡的台式计算机,该显卡已经使用2年了。 这不是某种特殊的密码破解机。 我也使用了这款

MacBook 。 所以我总共有两台电脑。

不幸的是,经过几周的研究,电费增加了75%。

当您的计算机散热器在过去2周内不停地咆哮时,很难与您的室友交谈。 但是,完成工作后,功耗恢复正常。

现在,我在大学实验室的计算机上几乎执行了所有密码破解操作。 我曾经使用

RainbowCrack Table字典生成。 当您听到人们对您的评价时,您拥有诸如

Play Station 3之类的机架以及用于破解密码的整个僵尸网络,您想回答:“您知道,伙计,我只有一个实验室Dell。” 因此,在考虑威胁建模时,应该牢记,攻击者肯定可以向其中投入更多的资源。 例如,入侵

phpbb.com这样的网站。 这是一个

phpbb软件开发

站点 。 它早在2009年1月14日就遭到黑客入侵,此列表于2月初发布在了互联网上。 攻击者发布了许多有关密码哈希,站点用户名,电子邮件帐户的信息,以及有关攻击本身的非常详细的描述。

“阅读”非常好,列表本身包含大约25.9万个不带“ zest”的MD5密码散列,以及

83000个带“ zest”的散列密码,它们是使用

phpbb3哈希

算法创建的。 但是,这是一种新的且相当罕见的算法,因此在我们的研究中,我们仅破解了带有传统

MD5哈希值的密码。 我们排除了带有“热情”的密码,因为对它们进行破解是一项非常耗时的任务,我们并没有真正弄清楚。 因此,我们专注于

MD5密码列表。 因此,带有“ zest”密码的口令得到了更好的保护,任何黑客都希望更轻松地处理。

但是,我想再次强调,如果您遭到攻击并显示了密码列表,则仍然必须“治愈”它,并将该攻击视为严重事件,因为以后攻击者可以利用其盗窃结果。

接下来,我们查看了被黑的

webhostingtalk站点的密码列表。 一两个星期以来,黑客使用在线密码破解程序,试图破解大约11.7万个帐户。 结果,他设法获得了28,635个密码,占密码总数的24%。 因此,在分析了结果之后,我们可以说,即使是强大的在线攻击的结果,黑客也设法破解的密码不超过所有可用密码的四分之一。

接下来,我将比较在线密码破解的有效性。 结果取自

http://www.hashkiller.com/ ,其中大多数适用于德国。 但是

Babel Fish的表现要好得多-他们不仅拥有自己的在线密码黑客论坛,而且还跟踪其他大多数饼干社区的有效性。 据统计,在线黑客的成功是黑客可获得的所有密码的20%到40%。 有一些

MD5黑客工具可从多个站点收集在线密码哈希。 可以从以下链接下载它们:

http :

//sourceforge.net/projects/md5-utils/ 。 当前有33个站点可以使用这些实用程序。

我想警告您,存在严重的隐私问题,因为如果您认为向其发送密码哈希的那些人只会将其保存在您的收藏中,那么您就是一个非常信任的人。

如今,有几种流行的用于破解密码的工具。

最受欢迎的是

开膛手约翰(John Ripper),它是免费软件,我首先推荐它。 但是,它之所以受欢迎的主要原因是,它具有开放源代码。 如果您想破解密码,此程序将处理您想要的一切。 在

JtR中我最喜欢的选项是

STDIN 。 如果您还记得开头的幻灯片,那么在这种情况下,我不需要执行第一阶段和第二阶段,我可以编写自己的“猜测”程序,然后将结果传输到

JtR 。 并且他将解密哈希并尝试破解密码。 «», , , .

, . , , , , . , .

JtR Cain & Able ( ), .

JtR , , , .

,

JtR :

- 4 – 38% ;

- 1 – 62% ;

- 1 1 – 89%;

- 98% , 95% MD5 .

, . . , .

DefCon , . , 95%

MD5 , 2525 , , 2677 , . , .

, , 97%, . , , , . , .

«» , , , , 7,2 . 6% 1 % — , 51% . 5% , .

, .

brute-force , . , . , , . , .

, , . , , . , – ,

brute-force . , «» . .

,

Dictionary Attack , . « », , , , , 2 .

,

Dictionary Attack . – «», , . ,

zibra123 , ,

zibra , . – , 123. , , .

, , , , .

, input-. ,

brute-force。我称这种综合症为“疯狂的猫女综合症”,它可以让50-60只猫呆在家里,而且它们把周围的一切弄乱了。因此,在创建密码时使用输入字典,请考虑它们应该有多大,并且不要“夸大”过多的词汇。考虑使用哪种安全性更好的安全性-1本字典或40.25:15分钟续:DEFCON会议17.窃取40万个密码,或如何向室友解释为什么电费增加了。 第二部分感谢您与我们在一起。 你喜欢我们的文章吗? 想看更多有趣的资料吗? 通过下订单或将其推荐给您的朋友来支持我们,

为我们为您发明的入门级服务器的独特模拟,为Habr用户提供

30%的折扣: 关于VPS(KVM)E5-2650 v4(6核)的全部真相10GB DDR4 240GB SSD 1Gbps从$ 20还是如何划分服务器? (RAID1和RAID10提供选件,最多24个内核和最大40GB DDR4)。

VPS(KVM)E5-2650 v4(6核)10GB DDR4 240GB SSD 1Gbps至12月免费,在六个月内付款,您可以

在此处订购。

戴尔R730xd便宜2倍? 仅

在荷兰和美国,我们有

2台Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100电视(249美元起) ! 阅读有关

如何构建基础架构大厦的信息。 使用价格为9000欧元的Dell R730xd E5-2650 v4服务器的上等课程?