因此,我们今天的主题是抗命和叛逆。 不服从是使黑客成为我们的本能。 我们的业务是以不想要或不允许的方式使用事物。 有时,证明某些事情可以做得更好的最好方法是打破规则。 但是,还有更大的方法-违反不公平的法律。

亨利·梭罗(Henry Thoreau)在他的文章《公民抗命》中写道:“存在不公正的法律,我们会服从它们吗?或者我们会在继续遵守它们的情况下尝试改变它们,还是会立即违反它们?”?

受到启发让我有机会来谈论它,因为在我国起诉不服从的最大警察做法是秘密警察。 前国家安全局局长迈克尔·海登(Michael Hayden)曾经在布什时代窃听,或者国家情报局局长詹姆斯·克莱珀(James Klepper)屡次向国会撒谎,这些re悔的罪犯在做自己的事情时忽略了法律。 他们告诉我们,目的证明手段是合理的,以便我们也可以玩这个游戏。 我们有义务在错误法律生效的情况下采取公民抗命,以打击恐怖主义的名义使美国处于不断监视的状态,这也与该国有关,而14世纪布氏鼠疫的公共卫生问题也是如此。 比犯罪更糟糕,这只是愚蠢。 因此,我们绝不能允许监视我们的状态阻止我们做正确的事情。

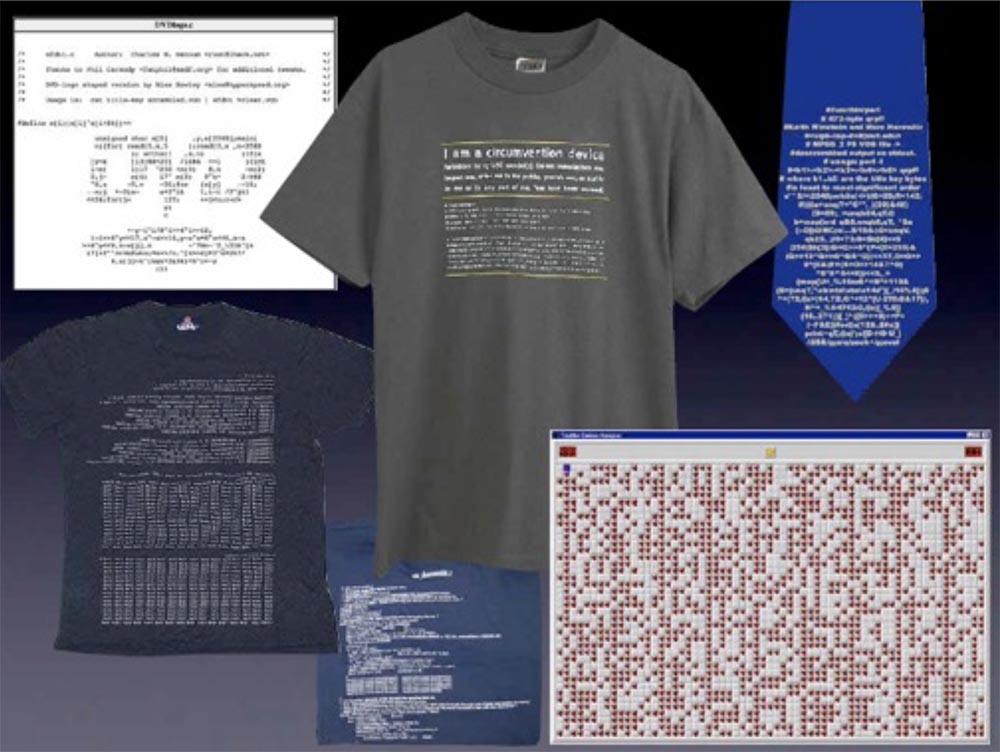

考虑一下旨在保护媒体大亨免受黑客在Linux笔记本电脑上播放其合法DVD的DCSS加密战争。 他们想出了防止这种情况的DVD加密代码,这完全是非法的。 这是一部比刑法更糟糕的法律的理想例子,这是愚蠢的,因为它只会合法地损害使用媒体资源的人民。

当然,黑客必须坚守这些法律的负责人,制造用于Windows的非法T恤,领带,游戏或非法的“扫雷”(笑声)。

当然,在我们这个时代,或多或少地存在一些顽皮的不公正现象。 从违反EULA卑鄙的用户协议到可以抵消当今地球上真正的暴政和压迫性政权的技术。

“给男人一个迫击炮”-为此,今天有一个相应的应用程序。 事实是,使用技术来突破界限是本次会议的人们所做的。 实际上,在大多数情况下,您不知道自己的行为是合法的还是非法的。 除国会研究服务局外,没人敢说他们不知道特定时间该地区现行的联邦法律的确切数量。 因此,即使是一位优秀的律师也不会说他的委托人是否在做违法的事情。

请记住,本国和其他国家/地区的法律是根据历史判例来解释的。 当您被指控时,这也很重要。 忘记故意的抗命吧,因为人们经常不知不觉地违法,所以您应该小心。

这是我最喜欢的DefCon示例之一。 这张幻灯片显示了一个不服从的例子,但是很好。 DefCon充满了这样的例子。

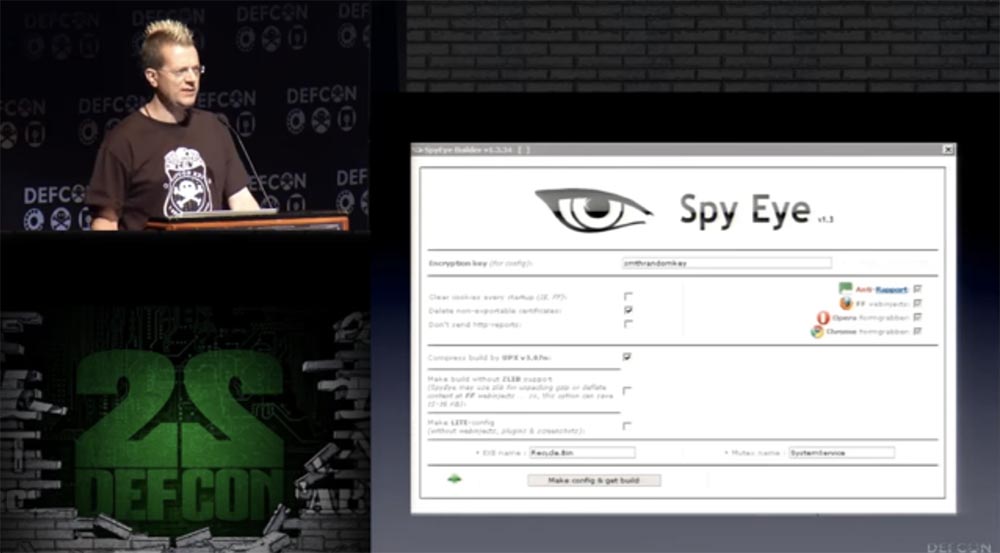

我认为我们可以同意,入侵他人的银行帐户是非法的。 我最喜欢的DefCon时刻之一是与一个人的一次会面,该人闯入了“尼日利亚骗子”的数据库,获得了他们的银行帐户信息,并从中取回了一些钱。

目前,来自政府机构的信息泄漏和流失以及类似类型的抗命正在流行,我认为这对社会是有益的。 最近泄露给媒体的大部分内容都归结为Internet控制。 比这个房间里的人拥有更多金钱和权力的人正试图阻止他们进入“下层阶级”。 不服从是这种抵抗控制和来自当局的压力的一部分。 阻塞互联网,信息交流自由的终结,而不管其力量和信息携带的内容是互联网的终结。

因此,我们必须拒绝服从。 如果您要有意识地违抗,则必须遵守一条规则,而Hacker Jeopardy团队中的任何人都非常清楚这三个词:“ Fuck It Up!” “不要搞砸!”

促使我发言的另一个原因是去年斯诺登的泄密事件。 我想分享我的一些想法,并邀请社区参与讨论。 此对话适用于没有空闲时间来熟悉所有这些泄漏的每个人。 如果在座的每个人都知道我要说的话,我会很高兴,但事实并非如此。

还记得过去的美好时光,那时互联网还没有切换到“幽默”的状态? 现在,Internet上的每个人都知道什么是

ASCII山羊胡子 (笑声)。

Google甚至还提供了这张图。

但实际上,过去的美好时光并不是那么美好。 我不认为自己是一所老学校,因为我只是在90年代初期才开始处理我们的业务。 四分之一个世纪的时间来理解早期的互联网是如何被低估的,并且发生的变化,不管它多么缓慢,都是有益的。 您不应该听那些说一切都那么好的人的话。 绝对更糟,因为现在我们有了整个互联网的商业模式,我们已经积累了信息储备,我们可以监视和跟踪所有垃圾。

但是真正的“游戏规则改变者”是存储。 这是位于犹他州布拉夫代尔的NSA数据中心。 而且,您的“粪便”不仅容易受到攻击,只要它通过网络传输,它就会永远在那里积累。

当我来到KitCon时,我对Kit Alexander感到非常生气,因为他来到这里并说:“哦,你们真聪明,对吗? 然后来和我一起工作!” 他认为穿牛仔裤和T恤足以说服我们他是个好人,即使他的经纪人阻止了人们的身份,也阻止了新一代黑客的诞生。

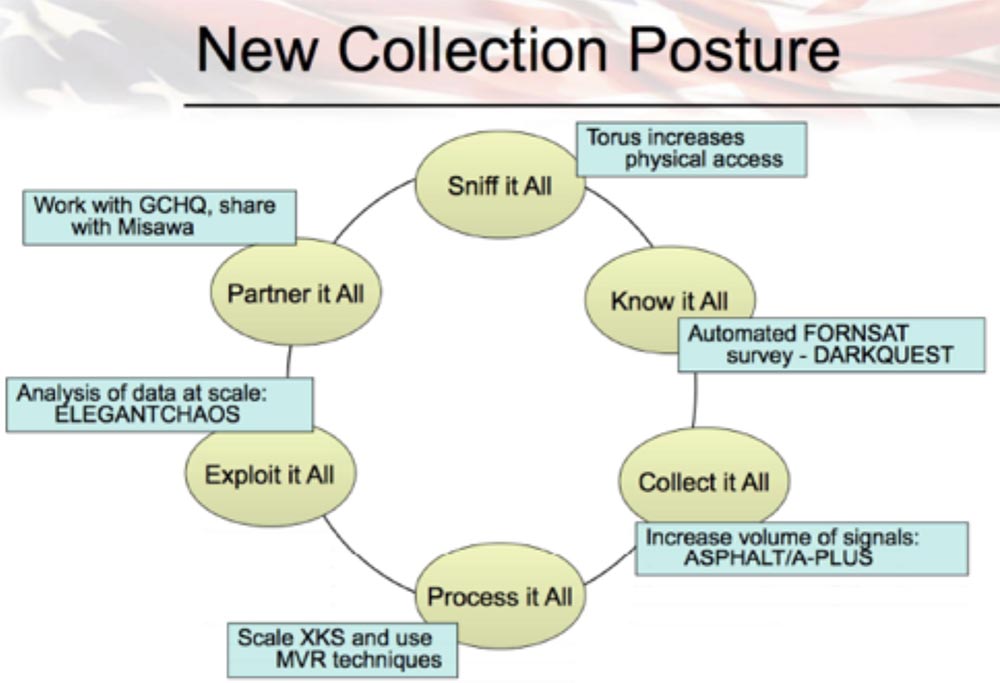

考虑一下,如果有人拿着录音机走到我们社区,在录制过程中一直推着脸,录制您所说的一切,那么您将很难接受这个人成为您社区的一部分。 您可能会完全停止与该人交流,但这就是现在真正发生的事情-他们收集有关我们的所有信息,然后对我们使用这些信息。 我们一直以为他们正在这样做,并且期望他们做类似的事情,但是由于我们的朋友斯诺登,我们现在可以肯定地知道他们确实做了我们对他们期望的事情,甚至还更多。 “收集一切并使用一切!” -那就是他们的工作。

您必须记住,政府总是使用保留。 当他们说:“我们不这样做!”,这意味着我们正在强迫外国合作伙伴这样做,然后将结果传送给我们。 当他们说:“我们没有在该程序的框架中收集数据”时,这意味着我们在另一个程序的框架中收集数据。

但是我们现在有百万种方法可以破坏现有的事物顺序。 如果您所做的一切都使您成为“有趣”的人,他们可以回来并找到其他“有趣的东西”挂在您身上。 科技不是罪魁祸首。 我们一直在发现错误,但是错误的数量直接取决于椅子和键盘之间的“错误”。 人们说他们没有什么可隐藏的,我们在一百万次之前就已经听到过。 但是每个人都有隐藏的东西,对吧? 现在或过去,每个人都一直有隐藏的东西,这是许多问题的根源。 因此,知道如何做各种棘手事情的人们在面对有组织犯罪和联邦政府这两个相关组织时,不应固执己见。

考虑一下什么是

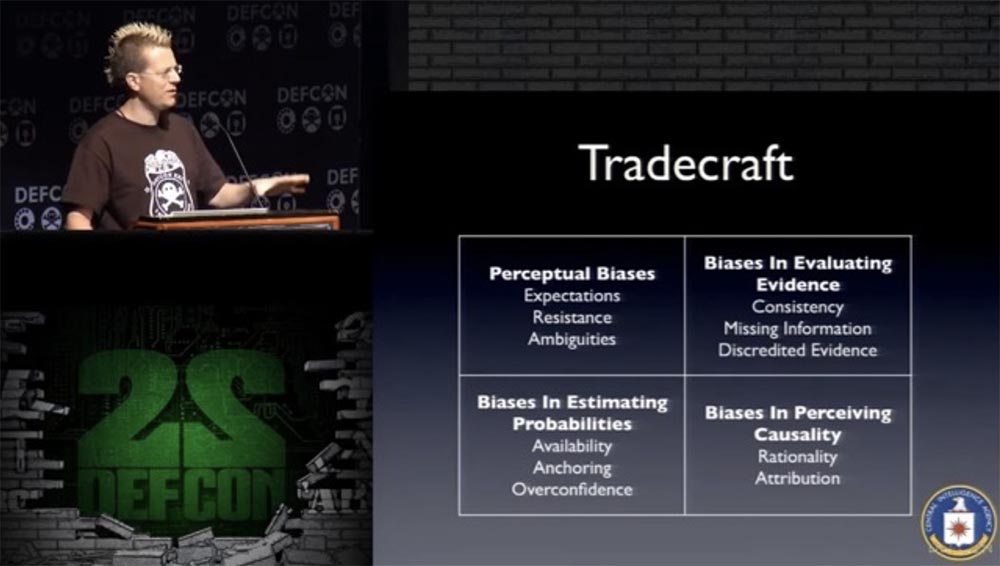

Tradecraft或间谍物品。

Tradecraft是技术和方法,在这里,我将向美国中央情报局(CIA)的朋友们扔些石头。 稍后我会嘲笑他们,但是他们花了很多时间思考方法,如何避免将它们搞砸。 分析中央情报局工作的最好方法是考虑其运作活动,即他们搞砸的地方。

他们花费大量时间分析失败之处。 您可以下载并阅读由CIA创建的

Tradecraft手册 -下一张幻灯片中的图像是从此处获取的。 我将仔细检查这张图片中给出的位置:

- 偏见:期望,抵抗,不准确。 这意味着只看到我们想要看到的东西。 我想您可以自己找到中央情报局这种行为的例子。

- 评估证据的偏见:一致性,缺乏信息,证据不充分。 如果某物中有序列,则小样本更一致,但它们包含的信息较少。 如果仅依靠负担得起的概率估计模型,则可能存在因果关系方面的问题-例如,将事件归因于固定的背景。 像“逊尼派好,什叶派不好”之类的东西。

- 概率偏差:可及性,亲和力,自信心。

- 因果关系方面的偏见:理性主义,附言。

在将自己搞砸之后,当我们分析自己的操作时,所有这些东西都会被修改。 您可以采取许多措施来抵消偏见。

例如,如果发生了一些有趣的事情,这是一个从分析切换到执行实际操作的绝好机会。 分析应包括以下原则:

- 在开始或项目变更时验证关键假设;

- 检查信息质量;

- 反之亦然,那就是应用魔鬼的提倡技术,即“强力打击-抵抗力弱”技术,分析诸如“如果...”的情况,并尝试我们在渗透测试中熟悉的操作。 在这里,他们被称为“红队”,其行动是将自己置于敌人的位置。

在进行操作时要遵循这些原则,并寻找其应用要点。

相反的是OPSEC。 我们社会中许多人提倡运营安全。 基本上,这意味着防止信息泄漏,这可能会带来另一面的优势。 下一张幻灯片显示了第二次世界大战的海报,确认了这一规则:“敌人的耳朵在听!”

顺便说一句,以“老派”为主题-如果我将这张照片展示给25岁以下的人,他可能会问为什么甘地是敌人?

幻灯片中央的大厅中笑声不是甘地的肖像,而是日本天皇裕仁的肖像。我等不及要等到每个人都接受Wikipedia或IMDB的教育。 政府使用您的税金来发行文献以帮助您进行OPSEC,因此您需要仔细检查这些文献。 您必须了解哪些信息是相关的。

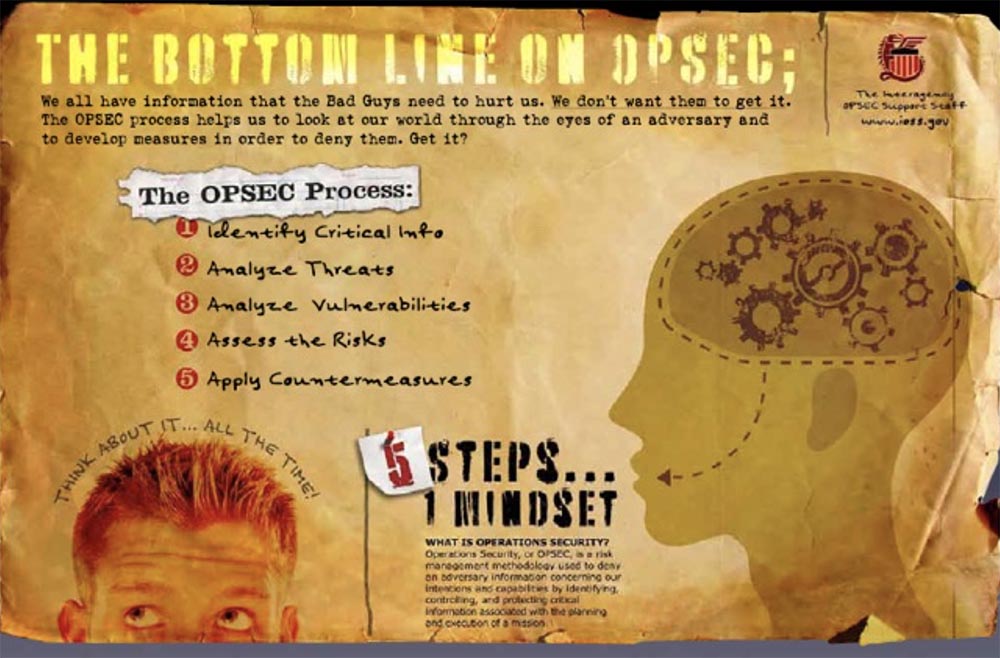

政府教导说,坏蛋想获取我们拥有的信息,以使我们受到更大的打击。 OPSEC通过帮助他们用自己的眼睛看世界,以制定应对这些坏蛋的措施和方法来应对这一问题。

操作安全性流程如下:

- 确定关键信息,获取这些信息可能会危害我们;

- 信息盗窃的威胁分析;

- 分析可能导致威胁执行的漏洞;

- 风险评估;

- 使用对策。

如果发现幻灯片上的文字很难看,可以在此DefCon会议的DVD光盘上查看。 OPSEC并不以操作本身为结尾,它涵盖了您的所有初始和所有后续解释和研究。 这不是您一次可以忘记的事情,OPSEC每周7天,每天24小时不间断地工作。

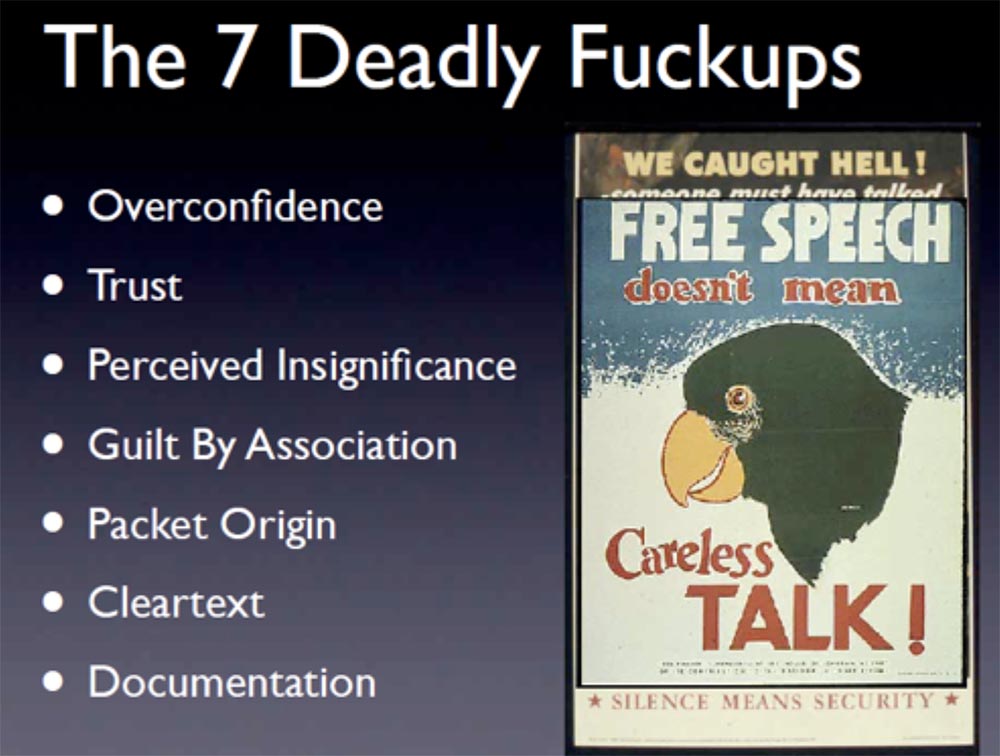

下一张幻灯片显示了我对七种致命罪的看法,这七种事情可以使您陷入困境。

是什么使您成为逮捕候选人? 他们永远找不到你的信心。 “我使用一台独立计算机”完全是胡说八道,您永远不能依靠一种工具。

过度信任随之而来。 例如,在整个监视州中,在东德,有66人中有1人是政府告密者。 您不认为这个比例看起来像一个黑客社区吗? 艾曼纽尔·戈德斯坦(Emmanuel Goldstein)估计,德国民主共和国中的每五分之一都是“告密者”。 这可能是一个上限,但例如,与切尔西·曼宁(Chelsea Manning)交谈。 我敢打赌,她对自己的社会信任模式感到遗憾。

对自己内无足轻重的看法,对自己内无足轻重的信念,因此您的“恶作剧”不会打扰任何人。 “没有人关心我只是在破坏这个网站。” 请记住,所有这些都可能会记录在您的个人文件中。

第四个“罪”是一种有罪的内。 我访问了“错误的”聊天窗口,参加了错误的会议,与错误的人联系。 您担心要暴露自己的身份和来历。 这是政府可以有意识地对您使用的。 它不仅收集可以识别您身份的个人信息,而且还存储您通过浏览器访问的页面的“指纹”,移动设备的唯一标识符,以及将来可能的位置。

太多的文件确认这种情况正在发生。 那些真正在国家中挣扎并认真做生意的人都知道这一点。 “你的闲话会杀死你的朋友。”

家用计算机和个人手机绝不能用于政府服务追求的操作目的。 在没有所有者的情况下,切勿运输身份证件。 绝对不能通过电话或与家人讨论军事行动的细节。 您可以甚至应该做自己不想做的事情,就像您不想喝酒一样。 如果您犯了至少其中一种罪行-您将被抓获。 使用

Tradecraft分析

技术来避免错误。

可以用来阻止这些该死的事情的工具之一是工具。 但是工具也会使您的处境更糟。 计算机是一种工具,可以帮助您比自己动手处理事情快十亿倍。

他们产生一种虚假的信任感。 他们挑起了自信心的罪过,这就是破坏一切的可能性。 愚蠢地使用该工具甚至比根本不使用它还要糟糕。 这是我最喜欢的照片之一-这不是锯,而是在15,000 PSI压力下供应的水流的切割器。 虽然看起来很安全,但这只是水,但它可以切割钢材。

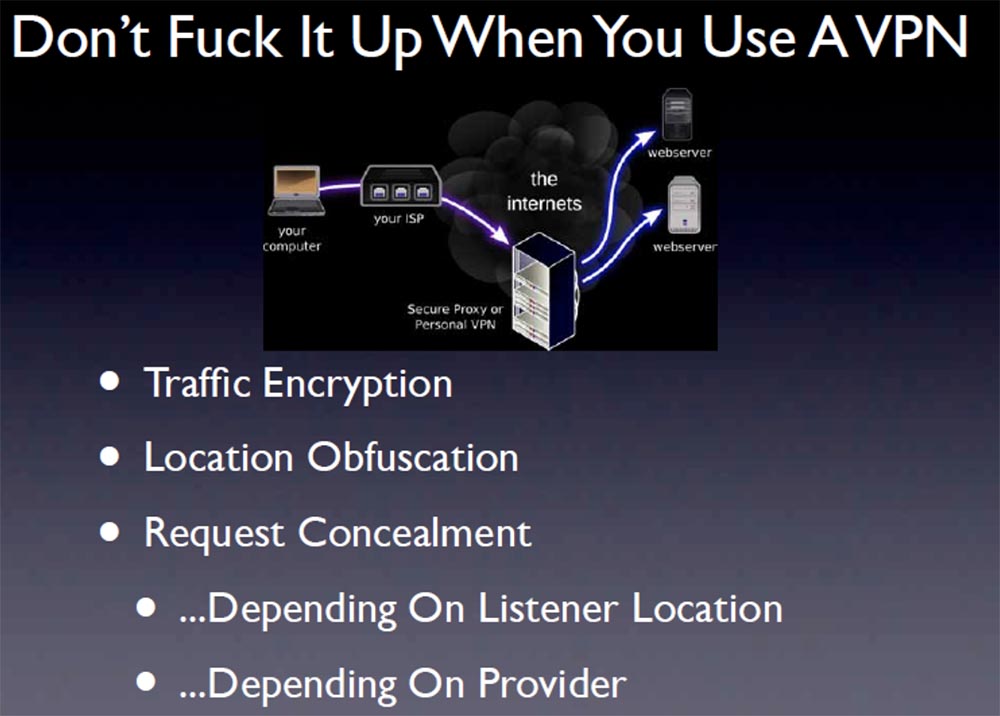

这是第一个工具

-VPN 。 不要用它拧紧它! 如果使用不安全的网络,您会安全吗? 在工具方面,请问自己两个问题:我应该使用它,应该如何使用? 您从

VPN得到什么? 您将获得流量加密,但只能在您与

VPN网络本身之间进行,而不能在

VPN与某个远程位置之间进行。

您可能会混淆您的足迹,并在远程服务器上隐藏您的位置。 提供者可能不确切知道您在哪里。 但是您可以从他那里得到某种请求,该请求将在您和

VPN之间建立连接。 因此,这实际上取决于“监听器”的位置以及网络提供商的行为方式。 这是一个热代理,因此控制网络两端的任何人(例如政府机构)都可以轻松地关联流量并获取有关您的位置的信息。 这可以改变您可能与之有财务关系的

VPN提供商的信任程度,因为很容易跟踪您为服务支付的方式和对象。 想一想。

VPN提供商在履行其承诺方面确实有很大不同。 他们中的许多人说他们不保存会话日志。 您应该了解他们的日志记录政策,但这并不能弄清整个故事,尤其是如果它们不在美国,因为它们可以随时根据需要开始记录日志。 例如,当他们收到国家安全部门的命令时,根据法律,该部门可以要求所有数据。

因此,他们现在不记录您的活动这一事实并不意味着如果您对特殊服务感兴趣,他们将来就不会这样做。

如果您打算躲在

VPN后面,那么您更好地了解

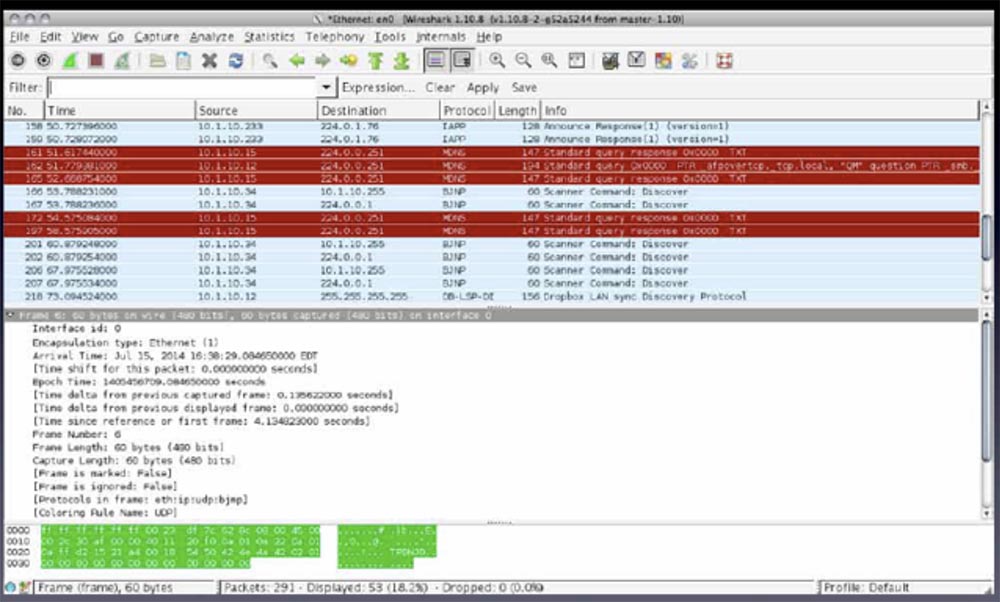

VPN客户端在“吸引您”方面的差异。 , .

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

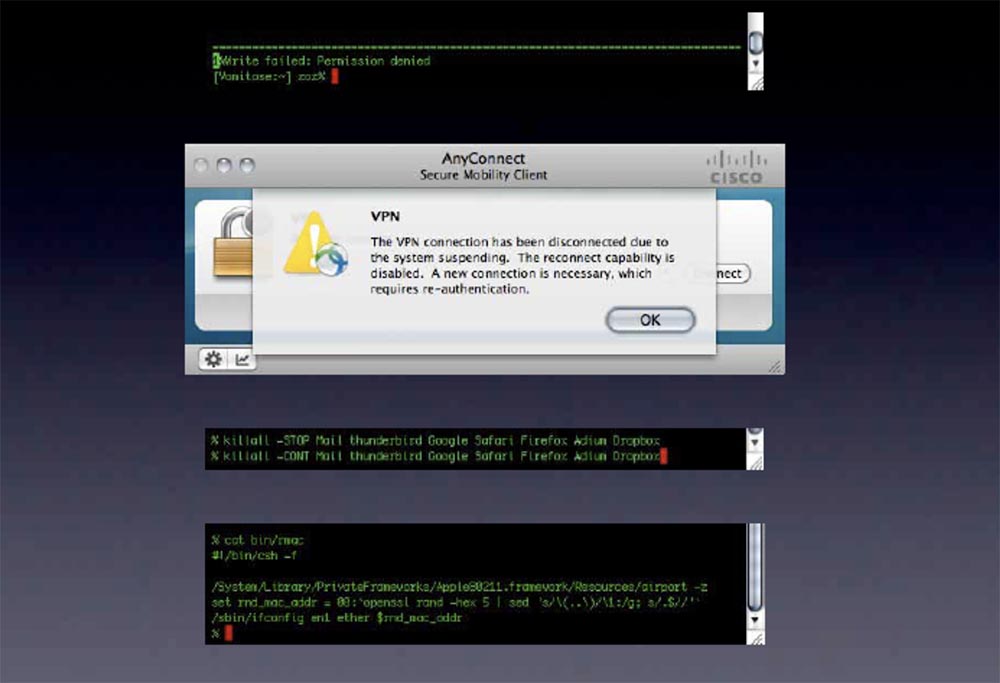

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

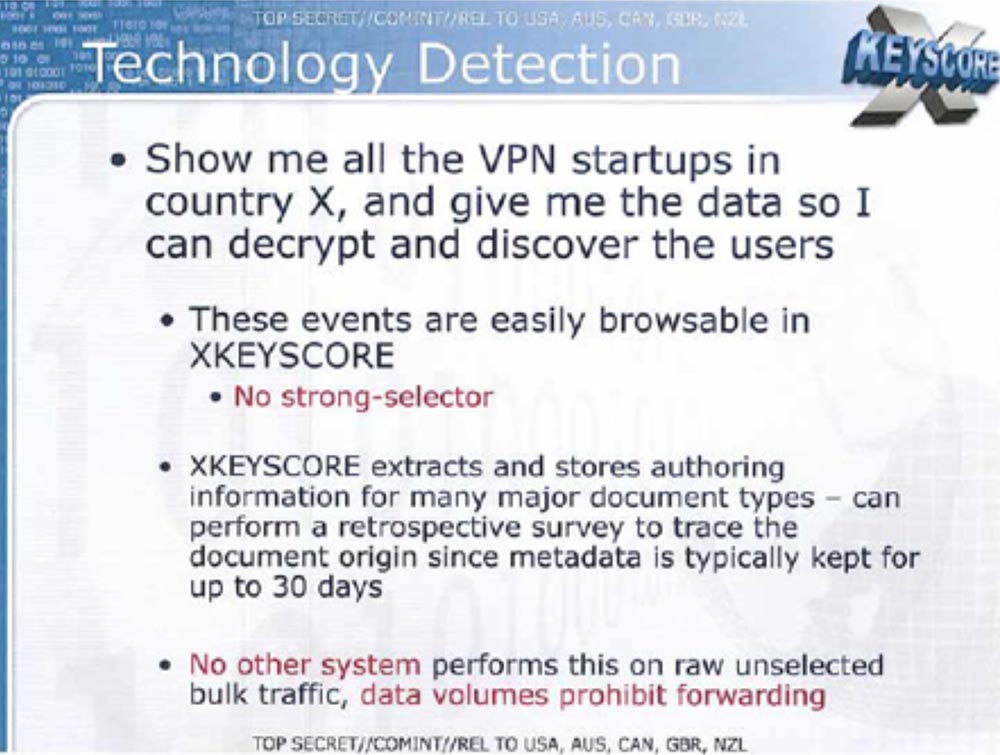

XKeyscore 2008 .

, . . , . ,

VPN , , - .

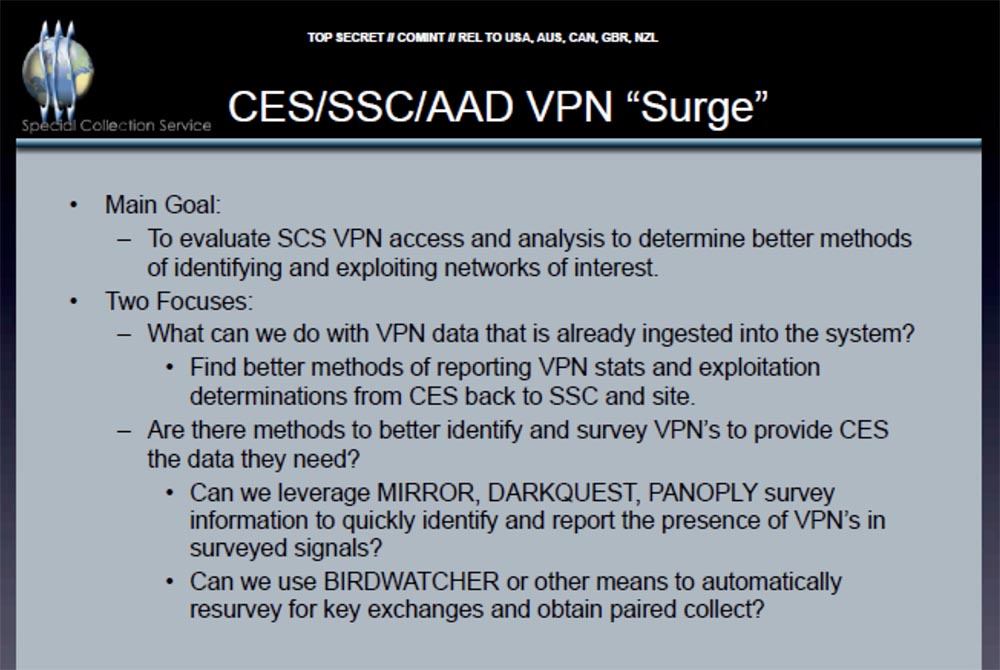

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

SCS , , – – , , .

, « », , , .

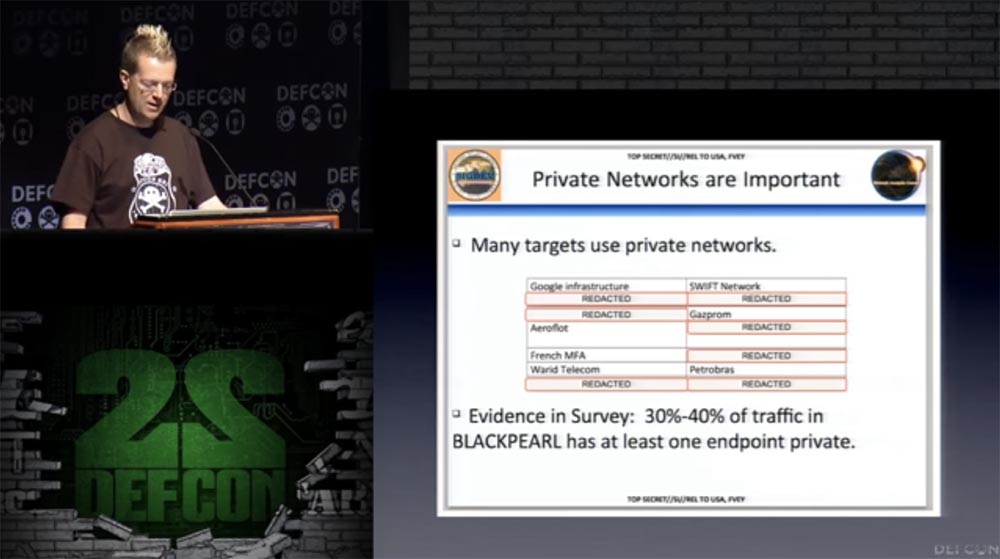

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

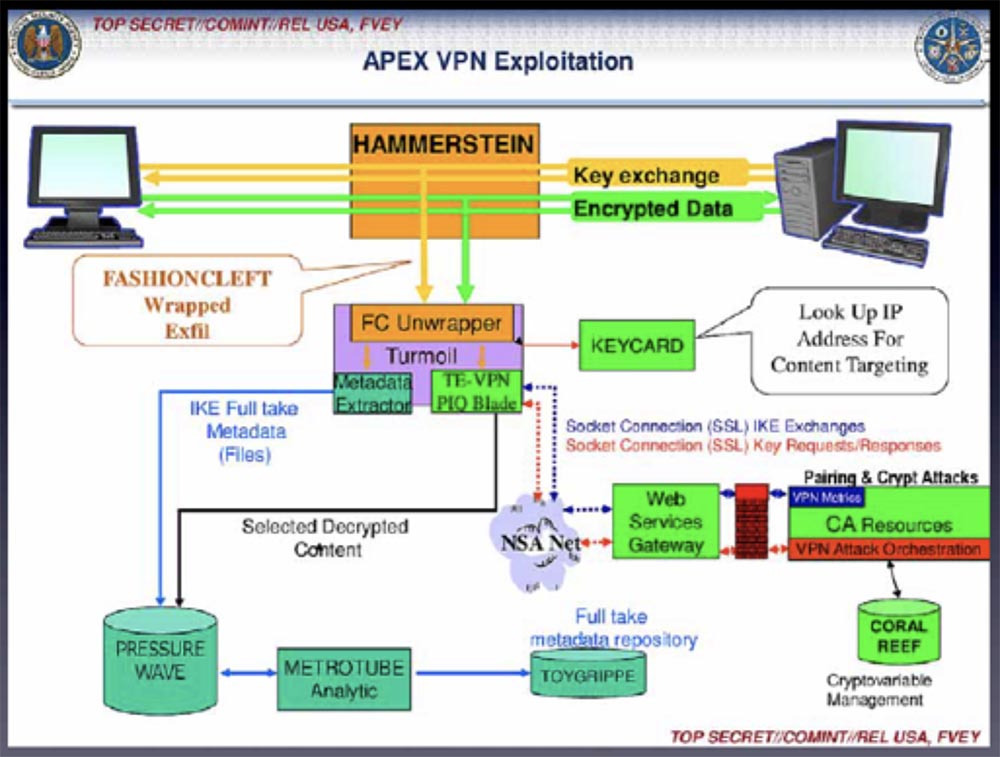

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

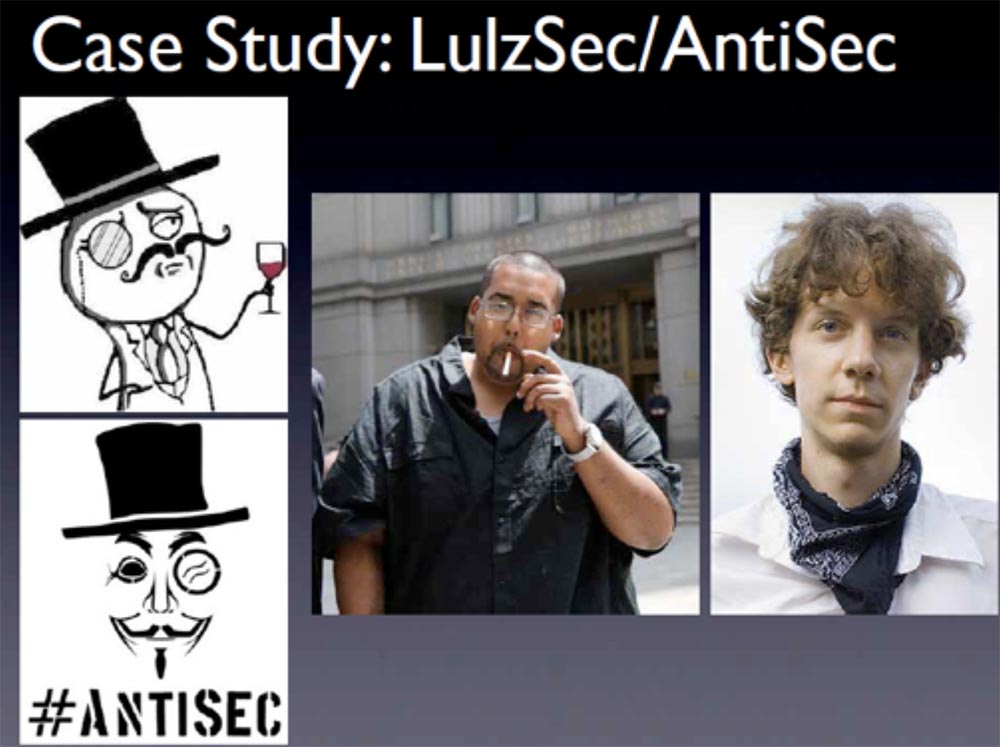

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

因此,请注意Internet上的“卫生”。不要同时使用两个浏览器,因为您可能会犯错,并在错误的浏览器中输入错误的内容。一个好主意是使用一台仅通过Tor连接到网络的单独计算机。使用类似PFSence的防火墙来确保您的所有流量都通过Tor网络,并使用IPCheck服务来查看IP地址在网络上的显示方式。25:00 minDEFCON会议22。安德鲁“佐兹”布鲁克斯。不要拧紧它! 第二部分感谢您与我们在一起。 你喜欢我们的文章吗? 想看更多有趣的资料吗? 通过下订单或将其推荐给您的朋友来支持我们,

为我们为您发明的入门级服务器的独特模拟,为Habr用户提供

30%的折扣: 关于VPS(KVM)E5-2650 v4(6核)的全部真相10GB DDR4 240GB SSD 1Gbps从$ 20还是如何划分服务器? (RAID1和RAID10提供选件,最多24个内核和最大40GB DDR4)。

VPS(KVM)E5-2650 v4(6核)10GB DDR4 240GB SSD 1Gbps至12月免费,在六个月内付款,您可以

在此处订购。

戴尔R730xd便宜2倍? 仅

在荷兰和美国,我们有

2台Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100电视(249美元起) ! 阅读有关

如何构建基础架构大厦的信息。 使用价格为9000欧元的Dell R730xd E5-2650 v4服务器的上等课程?