文章发表于2017年12月23日引言

电子产品制造中的最佳选择是所有组件都是制造商提供的原装组件,但是如果使用的单片机使用时间不长呢? 输入电压保护电路中的晶体管是否不符合规格参数? 这样您的产品就会出现严重问题。 微控制器可能会发生故障,并且电路将无法应对负载。

实际上,这不是您的错或设计错误。 原因是假芯片。 您可以说:“微控制器芯片已正确标记,看起来像原始的-完全是原始的。” 我会回答:您确定里面有正确的水晶吗?

您可以通过假货赚钱。 一项

伪造品市场研究显示 ,一些公司仅出售一种

伪造品 ,每月就能赚取200万美元。

问题

当分销商的仓库没有特定的组件时,有时制造商和开发人员必须与经纪人和第三方供应商打交道。 如果紧急需要该商品或价格较低,则会发生这种情况。 尽管如此,他们可能成为购买假筹码的受害者,这些假筹码以多种方式散布。 缺陷从小故障开始显现,并以完全故障结束。

使用假货是一个很大的风险。 通常,直到所有组件都组装到印刷电路板上后,它们才会被忽略。 随后的更改将很昂贵,并且会花费大量时间。

这是一个严重的问题吗?

这是全球市场中日益严重的威胁。 2011年11月,美国参议院武装部队委员会举行了关于美军供应链中假零件数量增加的听证会。 该委员会

对国防承包商进行了审计 。

此外,由于使用伪造的微电子设备,可能会导致严重的事故。 以下是

SIA半导体行业协会报告中提到的一些事件的示例:

- 中介机构为欧洲高速列车的制动系统运送了假冒的微控制器。

- 中间人运送了用于核潜艇的假半导体组件。

是的 这是一个严重的全球威胁。

问题出在数字上

许多报告和研究评估了假冒商品的规模。 在国际商会2008年的一份报告中,G20国家的年市场规模估计为7750亿

美元,2015年将达到1.7万亿美元 。

图 1.由IHS报告的带有假冒成分的已报告事件数, 来源

图 1.由IHS报告的带有假冒成分的已报告事件数, 来源美国商务部从2005年至2008年进行的

另一项研究发现,有50%的组件制造商和55%的分销商遇到了假冒组件。

此外,专家估计,在五角大楼购买的所有备用零件和替换零件中,多达15%是假冒产品。

伪造方法

黑客,知识产权小偷和假冒产品制造商总是会迅速适应并找到新方法。 在本文中,我们将提到最常见的伪造方法。

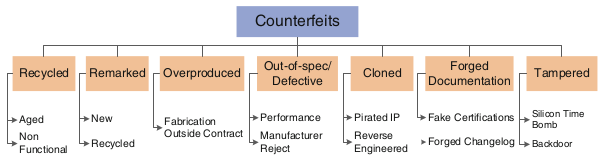

专家通常将方法分为几类:

- 标签不正确的新组件和旧组件(作为新组件出售)。 [1]

- 功能性和非功能性伪造品。 [2]

我想更详细地分析第二种分类。

首先,我们将从

这项工作中进行分类并加以改进。

图 2.假货分类法, 来源

图 2.假货分类法, 来源备注和回收

这是最常见的伪造方式。 超过80%的假冒成分已被

回收并重新贴标签 。 在加工过程中,将组件从回收的印刷电路板上移除,对其外壳重新粉刷和/或重新标记,然后将它们作为新零件出售。

在某些情况下,将晶体从外壳中取出,然后安装在新的外壳中,并为所需的设备重新标记。 此处最危险的事情是该组件是否无法运行或在先前的使用过程中已损坏。

取出晶体包括对塑料外壳进行酸解封,使用镊子除去电线连接(将晶体连接到外部引脚),加热外壳并研磨背面。 然后,在新的情况下,晶体被送往中国组装。

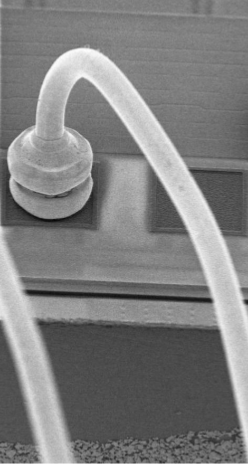

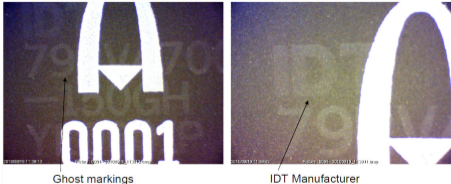

图 3.从身体, 源头取出晶体

图 3.从身体, 源头取出晶体当用旧的夹具替换新的夹具时,新的导线连接是晶体可重复使用的明显证据。

图 4.旧触点, 源上的新导线连接

图 4.旧触点, 源上的新导线连接注释目标可以如下:

- 日期更新:当前日期放在旧零件上。

- 升级:将标记更改为上级(军事或工业级组件)。

- 中断故障组件:制造商已经将某些零件标记为故障。 他们没有通过内部测试并被丢弃,但是可以将它们从垃圾箱中取出或走私出去。

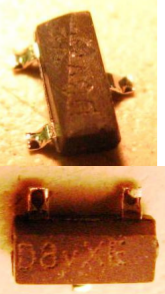

回收和标记示例

图 5. AMD处理器与Intel芯片, 来源

图 5. AMD处理器与Intel芯片, 来源 图 6.在两个Xilinx芯片上进行Dynasolve测试, 来源

图 6.在两个Xilinx芯片上进行Dynasolve测试, 来源 图 7.处理和重新标记后的微电路示例, 来源

图 7.处理和重新标记后的微电路示例, 来源克隆与干预

克隆的组件由未经授权的制造商制造,没有制造芯片的合法权利。 原始设计是使用逆向工程克隆的。

伪造的组件可能包括“硬件木马”,并且可能将宝贵的信息浪费给制造商。 实际上,反向工程和硬件木马的引入是另一篇单独的主题。

其他假货

- 里面缺少水晶。 制造商只需在空箱子上贴上必要的标记。 用X射线很容易检测到。

- 一些设计师根据他们的设计命令生产微电路。 有时,不可靠的承包商会在未通知客户的情况下生产额外一批的原始芯片。 这是危险的,因为晶体和外壳看起来与原始晶体完全一样,而仿冒微电路可能无法通过客户要求的测试,然后才投放市场。

- 伪造文件。 芯片中没有物理假货,但是攻击者在文档中添加/修改了一些细节。 这些可能是伪造的规格或电气规格。

伪造品检测方法

如果您想保护自己的房屋或办公室,那么您要做的第一件事就是改变您的思维方式:不要以警卫的身份,而是以贼的身份思考。 防御假筹码的第一步是学习敌人的方法。

第二步是寻找证据。

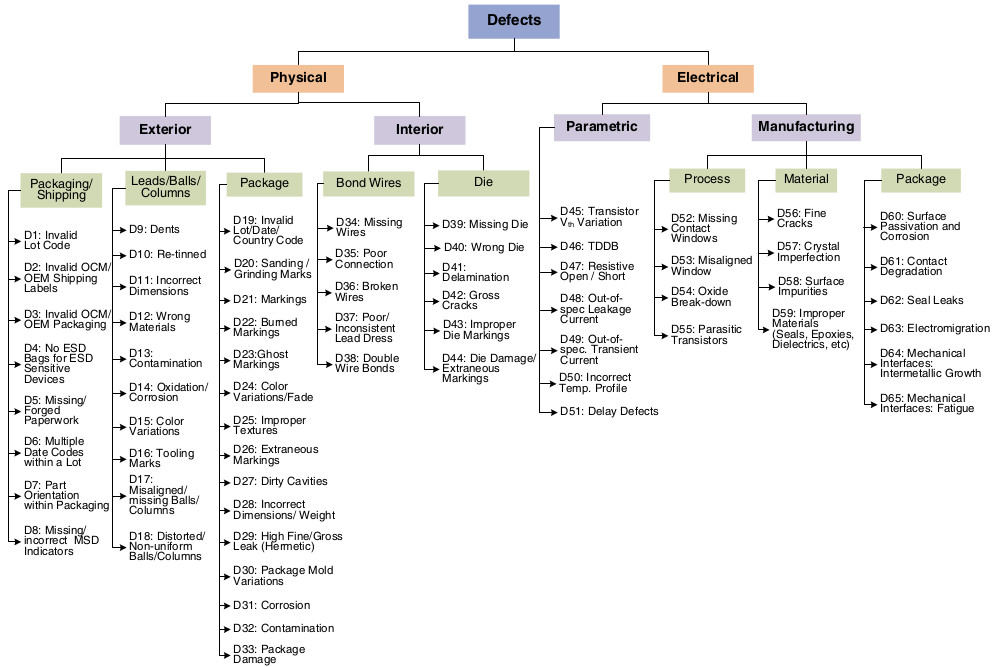

缺陷似乎无数。 提议的缺陷分类法显示了总体情况。

图 8.假冒零件缺陷的分类法, 来源

图 8.假冒零件缺陷的分类法, 来源一些缺陷比其他缺陷更容易发现。 顺便说一下,其中一些最容易用肉眼检测到。

一套示例1(外部检查)

图 9.从PCI到Motorola处理器的两个假Tundra桥,

来源对这两个集成电路进行了重新粉刷和重新标记,但是圈出的片段明显偏移了。

图 10.重涂芯片, 来源

图 10.重涂芯片, 来源图片中有明显的重新粉刷痕迹。

图 11.烧伤痕迹, 来源

图 11.烧伤痕迹, 来源激光打标机壳。 多余的激光会烧毁外壳。

图 12.旧标记的痕迹, 来源

图 12.旧标记的痕迹, 来源实例集2(内部检查)

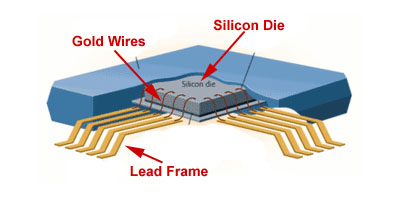

图 13.图片CADBlog

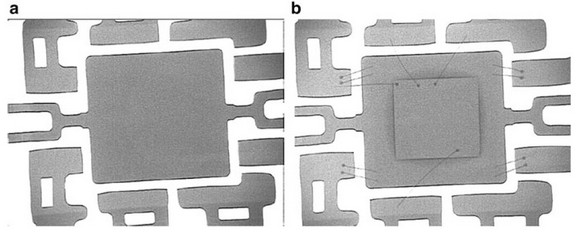

图 13.图片CADBlog伪集成电路可能没有预期的连接。 重新包装水晶时,它们可能会消失。 X射线用于检测此缺陷。

图 14.缺乏联系, 来源

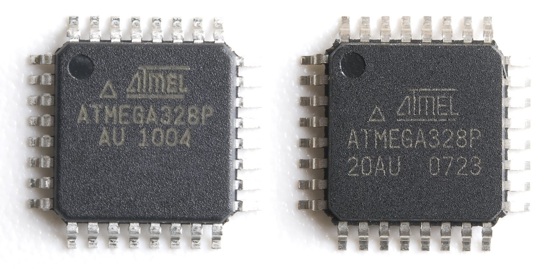

图 14.缺乏联系, 来源内部缺陷的另一种选择是使用完全错误的晶体。 例如,美国公司Sparkfun发现了虚假的Atmega328微控制器的供应。

研究表明 ,它们带有Atmega328标记和表壳,但内部的晶体甚至与原始微控制器都不匹配!

图 15.左边是原始的Atmega328,右边是假的。 英国威廉希尔Sparkfun图像

图 15.左边是原始的Atmega328,右边是假的。 英国威廉希尔Sparkfun图像一组示例3(电气参数控制)

图 16.高性能运算放大器(假冒和正品)的电气参数测试, 来源

图 16.高性能运算放大器(假冒和正品)的电气参数测试, 来源伪造的运算放大器以10倍的速度通过了测试,只有全面的交流电测试才显示出伪造。

伪造方法

谚语说,在预防上花费一分钱比在治疗上花费卢布更好。

由于成本,测试时间,缺少评估参数(有时)以及技术假冒方法的快速变化,识别假冒组件是一项艰巨的任务。

下表介绍了许多机制,每种机制都针对某些伪造方法和组件类型:

图 17.伪造方法, 来源

图 17.伪造方法, 来源让我们仔细看看其中一些方法。

Cdir传感器

正如CDIR(接合模具和IC回收)传感器名称所暗示的那样,这是一种处理集成电路重用的方法。

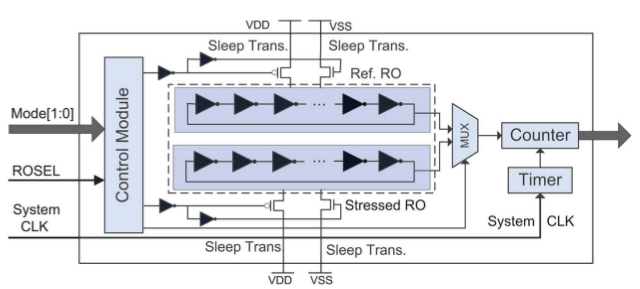

作为CDIR传感器,您可以在芯片上使用不同的结构,但为简单起见,我们仅提及其中一种:基于振铃发生器(RO)的传感器。 其他结构请参见

此处 。

该传感器可捕获芯片的每次打开信号,并易于检查数据。 它由两个环形发生器组成:RO采样和负载下的RO。 该原理基于以下事实:MOSFET的老化会改变RO的频率。 RO样品和RO在负载下的频率差异可以计算出芯片的大致使用时间。

图 18. RO传感器电路, 信号源

图 18. RO传感器电路, 信号源安全分割测试(SST)

如有关假冒生产方法的章节所述,一些开发商将生产交给第三方承包商。 有时,他可能会在知识产权所有人不知情的情况下生产出更多原始设计的芯片,甚至出售该设计。 为了防止这种情况,可以通过加密方法来保护生产过程,也就是说,通过在测试期间或测试后解锁微芯片的各个硬件组件的知识产权来保护它们。 下图显示了知识产权所有者与

使用SST方法的制造商和装配线的交互:

图 19.知识产权所有者,制造商和装配线, 来源之间的相互作用

图 19.知识产权所有者,制造商和装配线, 来源之间的相互作用首先,知识产权所有者从工厂接收一个随机数(TRN),使用秘密密钥生成一个测试密钥(TKEY),并将其发送给每个晶体的工厂。 在那里,使用修改后的TRN从TKEY使用公用密钥创建TN,用于测试。 所有者收到测试结果,如果测试结果是肯定的,则可以拒绝批次或将TKEY转移到装配线以制造微电路。

组装车间从知识产权所有者那里获得TRN,并且在将芯片安装到外壳中之后再次进行测试。 然后将响应发送给知识产权所有者。 他使用最终密钥(FKEY)解锁优质筹码-并将其发送到市场。

DNA标记

此机制是更广泛的Package ID技术的一部分。 它涵盖以下示例:

- 一种设计,没有多余的空间可以添加其他组件,

- 主动组件,无权更改蒙版(生产中的模板),

- 不再制造的过时组件。

在进行DNA标记的情况下,具有独特DNA序列的分子会混合到墨水中进行标记。 墨水样本被发送到实验室以鉴定芯片。 该技术需要维护有效序列的数据库。

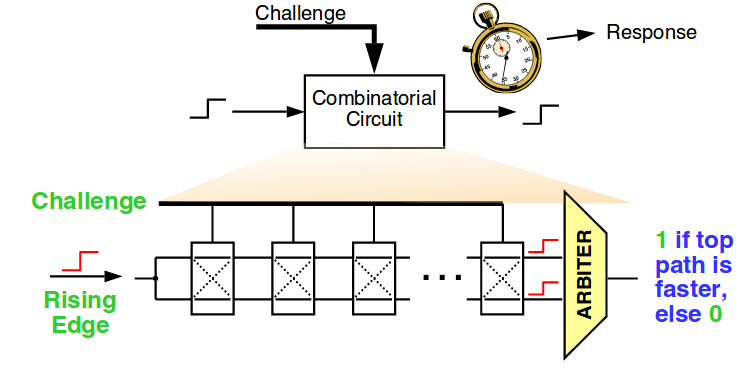

物理上无法克隆的功能(PUF)

物理随机函数或物理不可克隆函数(PUF)-具有与设备的物理特性相关的随机结果的函数。 它是随机且不可预测的,但在相同条件下可重复。 由于在制造过程中进行了不可控制且不可预测的更改,因此没有两个微电路是相同的,但是具有唯一标识符的硅PUF可以嵌入微电路中。

图 20,摘自来源

图 20,摘自来源PUF测量特定输入的响应。 有许多方法可用于获取问题答案对。 如图1所示,其中之一是PUF延迟。 20.晶体触点和栅极的延迟中的随机变化会产生随机结果。 仲裁器通常是一个快门,根据先输入哪个而产生1或0。 PUF可以支持大量的问答对,其中答案对于每个集成电路都是唯一的。 对于身份验证操作,需要一个可靠的问题和答案对数据库。